Azure をパブリック クラウドに接続する

多くの企業が、マルチクラウド戦略を通じてビジネス上の目標と技術上の目標を達成しようとしています。 このような目標には、コスト、柔軟性、機能の可用性、冗長性、データ主権などが含まれます。この戦略は、両方のクラウドの長所を活用するのに役立ちます。

この方法では、企業はネットワークとアプリケーションのアーキテクチャに関する課題にも直面します。 たとえば、待ち時間やデータのスループットの問題です。 これらの課題に対処するために、企業は複数のクラウドに直接接続することを検討しています。 一部のサービス プロバイダーは、顧客に複数のクラウド プロバイダーに接続するためのソリューションを提供しています。 それ以外にも、顧客が自分でルーターをデプロイして複数のパブリック クラウドに接続することもできます。

ExpressRoute 経由での接続性

ExpressRoute を利用すると、接続プロバイダーが提供するプライベート接続を介して、オンプレミスのネットワークを Microsoft クラウドに拡張できます。 ExpressRoute を通じ、Microsoft クラウド サービスに接続できるようになります。

ExpressRoute 経由で接続するには 3 つの方法があります。

- レイヤー 3 プロバイダー

- レイヤー 2 プロバイダー

- 直接接続

レイヤー 3 プロバイダー

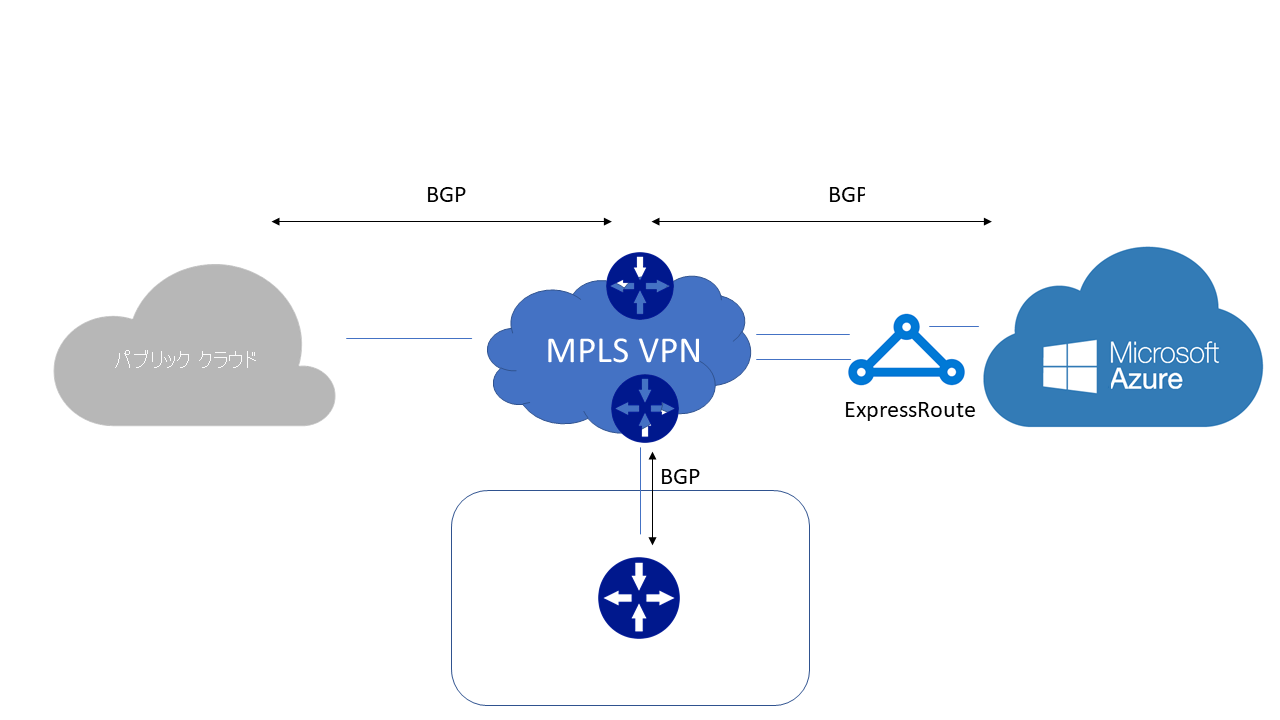

レイヤー 3 プロバイダーは、一般に IP VPN プロバイダーまたは MPLS VPN プロバイダーと呼ばれます。 データ センター、ブランチ、およびクラウドの間のマルチポイント接続にこれらのプロバイダーを利用します。 BGP または既定の静的ルート経由で L3 プロバイダーに接続します。 サービス プロバイダーは、顧客サイト、データセンター、パブリック クラウド間のルートをアドバタイズします。

レイヤー 3 プロバイダー経由で接続する場合、Microsoft は BGP 経由で顧客の VNET ルートをサービス プロバイダーに公開します。 プロバイダーは、2 つの異なる実装をする場合があります。

すべてのクラウド プロバイダーのトラフィックが顧客ルーターに到達する場合、プロバイダーは個別の VRF に各クラウド プロバイダーのトラフィックを配置する場合があります。 顧客がサービス プロバイダーの BGP を実行している場合、これらのルートは既定で他のクラウド プロバイダーに再公開されます。

サービス プロバイダーが同じ VRF にすべてのクラウド プロバイダーのトラフィックを配置している場合、ルートはサービス プロバイダーから他のクラウド プロバイダーに直接公開されます。 この設定は、eBGP ルートが既定で他の近隣の eBGP に公開される場合の標準の BGP 操作を想定しています。

各パブリック クラウドには異なるプレフィックス制限があるため、ルートの配布時には、サービス プロバイダーはこれらの制限を考慮する必要があります。

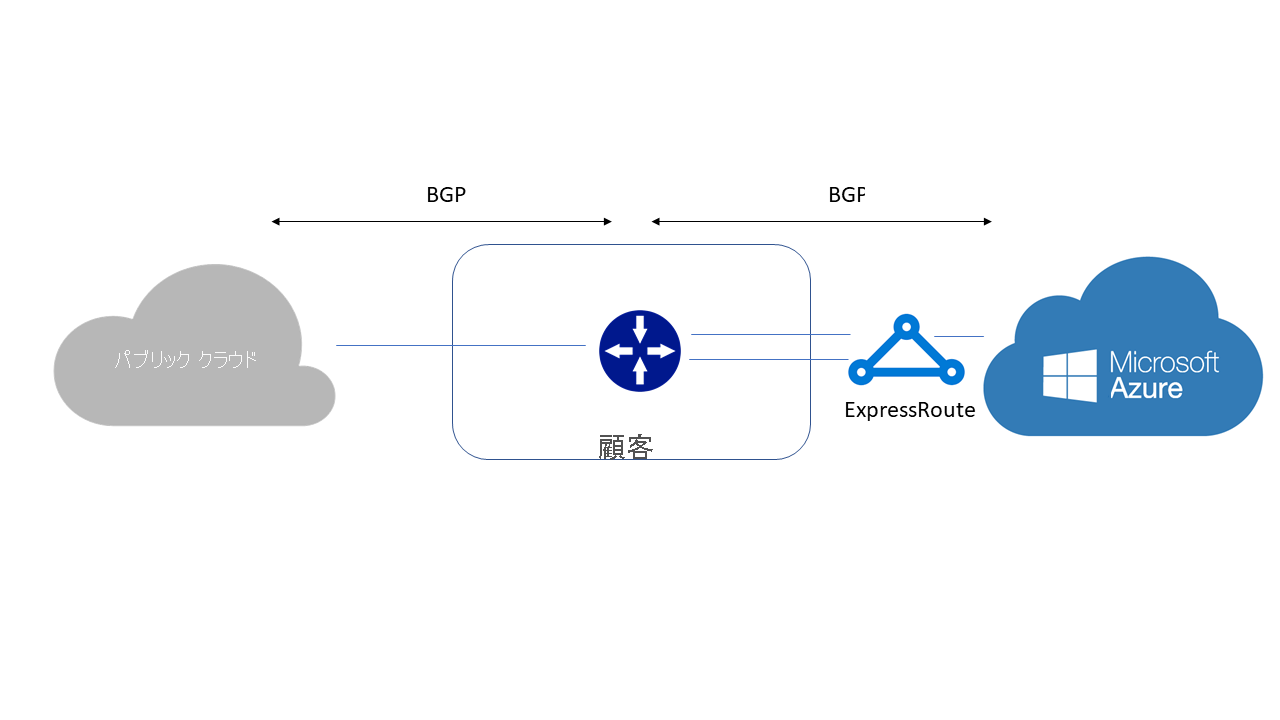

レイヤー 2 プロバイダーと直接接続

どちらのモデルでも物理的な接続は異なりますが、レイヤー 3 では MSEE と顧客のルーターの間に BGP が直接確立されます。 ExpressRoute Direct の場合は、MSEE に直接接続します。 レイヤー 2 では、サービス プロバイダーはオンプレミスからクラウドに VLAN を拡張し、顧客はレイヤー 2 ネットワーク上で BGP を実行することで DC をクラウドに接続できます。

どちらの場合でも、顧客は各パブリック クラウドへのポイント間接続を利用できます。 顧客は各パブリック クラウドに対して個別の BGP 接続を確立します。 あるクラウド プロバイダーが受信したルートは、既定で他のクラウド プロバイダーに公開されます。 各クラウド プロバイダーには異なるプレフィックス制限があるため、ルートをアドバタイズする際には、顧客はこれらの制限を考慮する必要があります。 顧客は、他のパブリック クラウドからルートをアドバタイズしながら、Microsoft に依頼して通常の BGP ノブを使用できます。

ExpressRoute を使用した直接接続

クラウド プロバイダーの直接接続サービスに ExpressRoute を直接接続することを選択できます。 2 社のクラウド プロバイダーが連続して接続し、それらのルーター間で BGP が直接確立されます。 この種類の接続は、現在、Oracle で使用できます。

サイト間 VPN

インターネットを利用して、Azure のインスタンスを他のパブリック クラウドと接続できます。 ほとんどすべてのクラウド プロバイダーが、サイト間 VPN 機能を提供しています。 ただし、特定のバリアントがないことが原因で互換性の問題が発生することがあります。 たとえば、一部のクラウド プロバイダーは IKEv1 しかサポートしていないため、そのクラウドでは VPN の終端エンドポイントが必要です。 IKEv2 をサポートしているクラウド プロバイダーの場合、両方のクラウド プロバイダーの VPN ゲートウェイの間に直接トンネルを確立できます。

サイト間 VPN は、高スループットで待ち時間の短いソリューションとは見なされません。 ただし、物理接続のバックアップとして使用することはできます。

次のステップ

ExpressRoute と仮想ネットワーク接続についてさらにご質問がある場合は、「ExpressRoute の FAQ」を参照してください。

Azure と Oracle の間の接続については、Azure と Oracle Cloud の間の直接接続の設定に関する記事を参照してください。