GitHub プル要求での AB# リンク追跡の強化

この更新プログラムでは、AB# リンクがプル要求の説明に含まれている限り、GitHub プル要求の開発セクションに直接表示されるようになりました。 この機能強化により、Azure Boards と GitHub の統合により、リンクされた作業項目へのアクセスが簡略化されます。

また、強化された監視ツールを導入し、リポジトリの正常性をより詳細に把握し、パフォーマンスをより効率的に維持できるよう支援することにも興奮しています。

詳細については、リリース ノートを参照してください。

GitHub Advanced Security for Azure DevOps

- プル要求ブランチが Advanced Security ブランチ ピッカーに表示されるようになりました

- Advanced Security での既定のブランチ変更の自動更新

- 高度なセキュリティに対する一般的なサード パーティの SARIF サポート

- アラート ルール ID が結果フィンガープリントに統合されるようになりました

- シークレット スキャン検出の拡張されたセット

Azure Boards:

Azure Repos

Azure Pipelines

Azure Test Plans:

GitHub Advanced Security for Azure DevOps

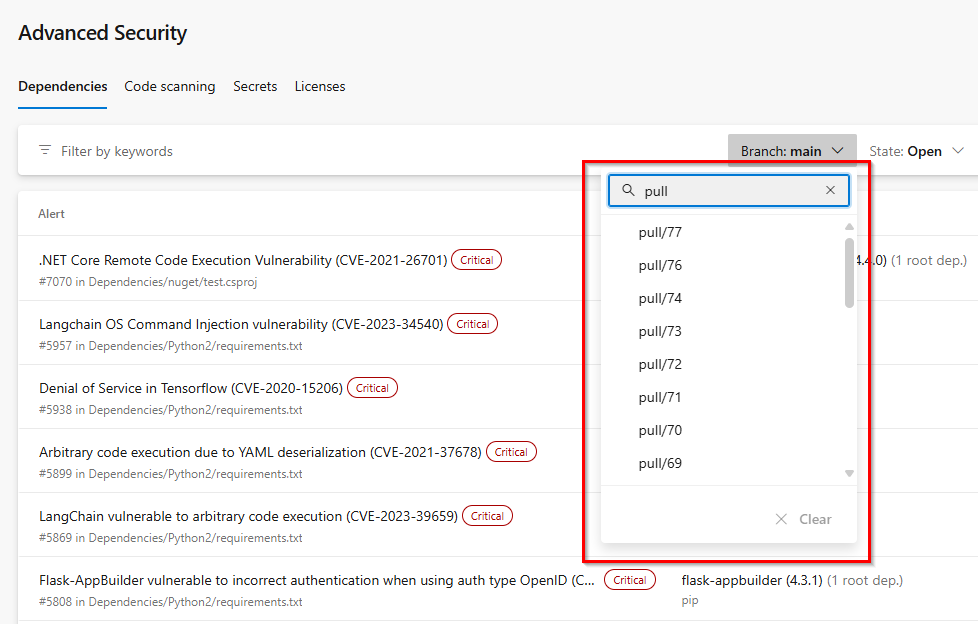

プル要求ブランチが Advanced Security ブランチ ピッカーに表示されるようになりました

プル要求ブランチは、プル要求ブランチのスキャンが可能であったにもかかわらず、以前はブランチ ピッカーで非表示にされていました。 これで、これらのブランチが Advanced Security ブランチ ピッカーに表示され、検索できるようになりました。

Advanced Security での既定のブランチ変更の自動更新

以前は、既定のブランチが変更されたときに[セキュリティリポジトリの詳細設定]タブが自動的に更新されず、ブランチピッカーで新しいブランチを手動で選択する必要があります。 これで、ページにアクセスすると、新しく指定された既定のブランチのアラートがタブで自動的に検出され、表示されます。

さらに、セキュリティの概要は、既定のブランチの変更を反映するように更新されますが、更新されたアラートの結果が処理されるまでに若干の遅延が発生する可能性があります。

高度なセキュリティに対する一般的なサード パーティの SARIF サポート

サードパーティのスキャン ツールから結果をアップロードして、[Advanced Security code scanning]\(高度なセキュリティ コードのスキャン\) タブに表示できるようになりました。

SARIF ファイルを $(Agent.TempDirectory)/.advsec ディレクトリに発行し、SARIF 2.1 標準に準拠し、タスクがコード スキャン タブに結果をアップロードした後に AdvancedSecurity-Publish@1 を実行するスキャン ツールを使用します。

Note

SARIF ファイルの結果に関連付けられているファイル パスには、ビルド エージェントで実行されている AdvancedSecurity-Publish@1 タスクからアクセスできる必要があります。

アラート ルール ID が結果フィンガープリントに統合されるようになりました

以前は、同じ指紋、ハッシュ、ツール、ルール名を持つサード パーティ製ツールの結果は、異なるルール ID を持っていても、1 つのアラートにグループ化されていました。

この更新により、ルール ID がフィンガープリントに含まれるようになり、他のデータ ポイントが同じ場合でも、異なるルール ID を持つ結果に対して個別のアラートが作成されるようになりました。 既存のアラートは更新され、それに応じて分割されます。

シークレット スキャン検出の拡張されたセット

シークレット スキャンで検出できるパートナー パターンのセットを拡張しています。 この拡張により、新しいトークンの種類に対していくつかの高い信頼度パターンが提供されます。

GitHub Advanced Security Secret Scanning が検出するパートナー パターンの種類の詳細については、「 Secret scanning alerts for GitHub Advanced Security for Azure DevOps」を参照してください。

Azure Boards

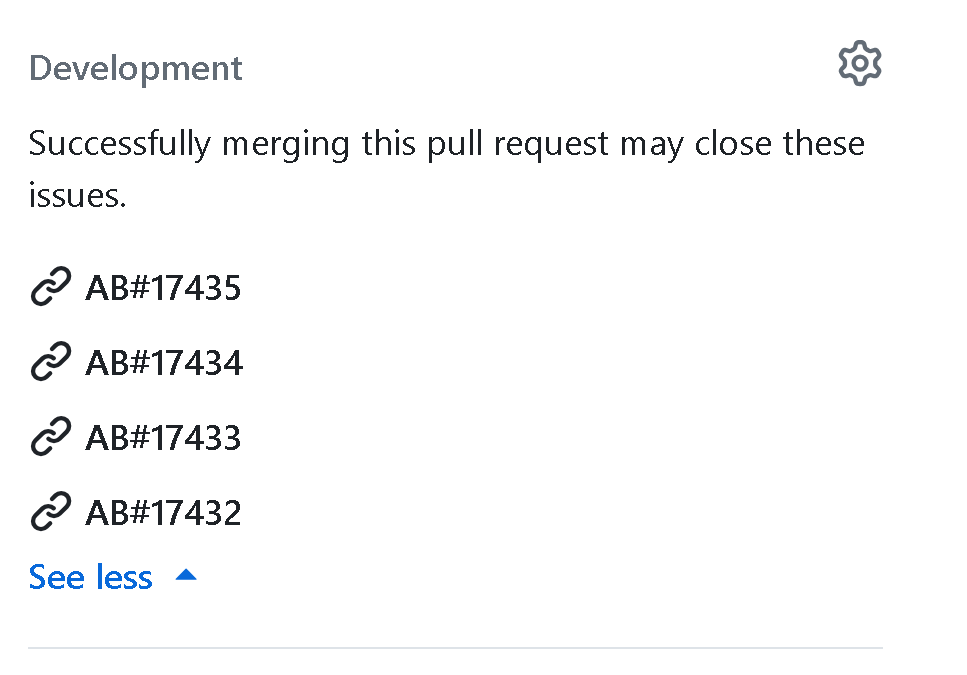

GitHub pull requests の AB# リンク

Azure Boards + GitHub 統合の継続的な機能強化の一環として、AB# リンクの表示方法を効率化する新機能を導入することに興奮しています。 この更新プログラムでは、AB# リンクが GitHub pull request の開発セクションに直接表示され、説明やコメントを検索することなく、リンクされた作業項目に簡単にアクセスできるようになりました。

これらのリンクは、AB# が pull request の説明に含まれている場合にのみ表示されます。 作業項目から直接リンクした場合、[開発] セクションには表示されません。 さらに、説明から AB# リンクを削除すると、開発コントロールから削除されます。

GitHub リポジトリを接続するための REST API のサポート

Azure DevOps Projects での GitHub リポジトリの追加と削除を自動化できる新しい REST API エンドポイントが導入されています。 さらに、これらのエンドポイントを使用する場合、接続あたりのリポジトリの制限を 500 から 2,000 に増やしました。

たとえば、次のエンドポイントが該当します。

また、 サンプル コードも用意されています 作業を開始するのに役立ちます。

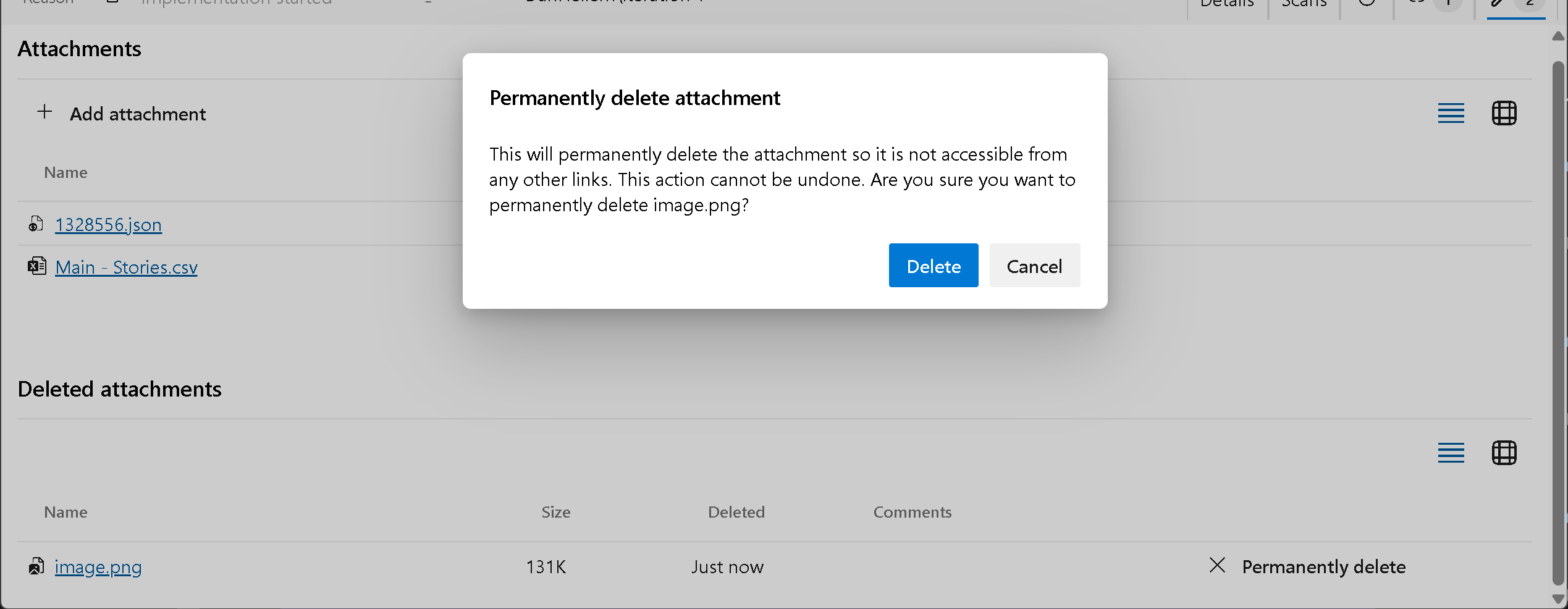

添付ファイルを完全に削除する

場合によっては、作業項目から添付ファイルを削除するだけでは、特にファイルに悪意のあるフラグが設定されている場合に、セキュリティ リスクが完全に解決されない場合があります。 添付ファイルへの共有リンクは、他の作業項目、コメント、または外部チャネル間で引き続きアクセスできます。 これに対処するために、"作業項目を完全に削除する" アクセス許可を持つユーザーが添付ファイルを完全に削除できるようにする機能が追加されました。

このアクションは、作業項目フォームの [Attachments タブから、"削除された添付ファイル" という新しいセクション実行できます。 このセクションは、作業項目を完全に削除するために必要なアクセス許可を持つユーザーにのみ表示されます。

添付ファイルが完全に削除されると、関連付けられているすべてのリンクで「添付ファイルが存在しません」というエラーが返されます。

Note

この機能は、新しい Boards Hub でのみ使用できます。

Azure Repos

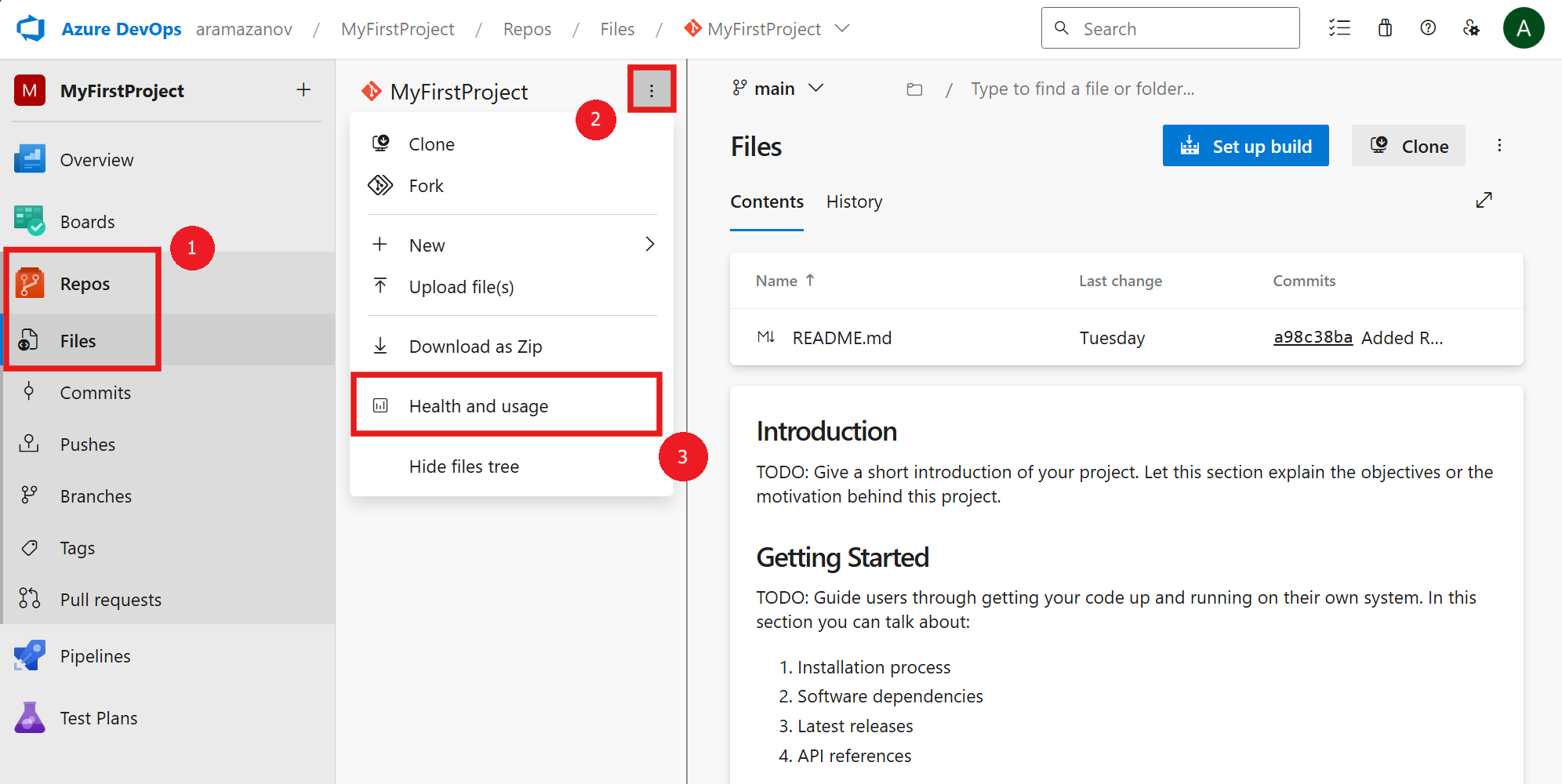

リポジトリ ファイル ハブの新しい [正常性と使用状況] パネル

Git リポジトリが増加すると、コミット、BLOB、その他のデータが蓄積されるため、Azure DevOps インフラストラクチャの負荷が増加し、パフォーマンスとユーザー エクスペリエンスに影響を与える可能性があります。 正常なリポジトリを維持することは、一貫したパフォーマンスと信頼性を確保するための鍵となります。

これをサポートするために、リポジトリのサイズ、コミットの頻度、内容、構造など、いくつかの要因を監視します。 リポジトリがインフラストラクチャに負担をかけ始めると、是正措置に関する推奨事項を含む通知を受け取ることがあります。 リポジトリの正常性を管理することで、中断を防ぎ、円滑な運用を実現できます。

リポジトリの正常性を確認するには、Azure Repos に移動し、[ファイル] を > し、省略記号メニューから [正常性と使用状況] を選択して[リポジトリの正常性と使用状況] パネルにアクセスします。

Azure Pipelines

Azure Pipeline エージェント v4 が .NET 8 で実行される

Azure Pipelines エージェント v3 は現在 .NET 6 を使用していますが、.NET 6 のサポート終了が近づいているため、エージェントを .NET 8 にアップグレードしています。 この更新プログラムは、今後数週間にわたって公開される予定です。

.NET 8 でサポートされていないオペレーティング システムでセルフホステッド エージェントを使用している場合、エージェントは v4 にアップグレードされません。 代わりに、サポートされていないオペレーティング システムで実行されているパイプラインでは、パイプライン ログに警告が表示されます。 QueryAgentPoolsForCompatibleOS.ps1 スクリプトを使用すると、古いオペレーティング システムで実行されているパイプライン エージェントを事前に特定できます。

次のオペレーティング システムバージョンは、更新された v4 エージェントではサポートされません。

- Alpine Linux 3.13 - 3.16

- Debian 10

- Fedora 36 - 38

- macOS 10 & 11

- openSUSE 15.0 - 15.4

- Oracle Linux 7

- Red Hat Enterprise Linux 7

- SUSE Enterprise Linux 12

- Ubuntu、16.04、18.04

- Windows 7、8、10 から 21H2

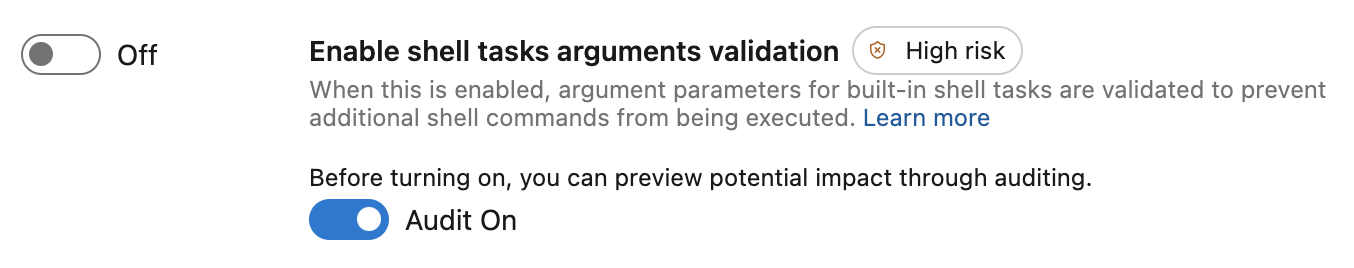

シェル タスク引数検証のプレビュー モード

Bash@3、BatchScript@1、CmdLine@2、PowerShell@2などのシェル タスクは、組織またはプロジェクトの設定でshell タスク引数の検証を有効にすることで、コマンド挿入から保護できます。

シェル タスク引数の検証を有効にすると、入力の検証によって入力が拒否されるため、既存のスクリプトが中断される可能性があります。 たとえば、一部の文字はコマンド区切り記号と見なされ、この設定が有効になっている場合は拒否されます。

この切り替えをスムーズにするために、プレビュー モードを追加しました。 プレビュー モードを有効にすると、パイプラインと監査ログに警告が表示され、タスクやワークフローを中断することなく潜在的な問題を可視化できます。

[組織の設定] > [パイプライン] > [設定] > [監査] > タスクの制限に移動します。

Azure Test Plans

テスト ケースの実行のためのシームレスなビルド パイプライン統合

ビルド パイプライン構成をシームレスに統合することで、テスト ケースの実行プロセスを簡略化しました。 テスト計画レベルで設定されたビルド定義と ID が Web ランナーに自動的に伝達されるようになったため、毎回手動で構成する必要がなくなります。 この改善により、時間が節約され、効率が向上し、より重要なタスクに集中できるようになります。

Manifest V3 (Edge リリース) でのテストとフィードバックの拡張機能

このアップグレードは Chrome で徐々にリリースされ、現在は Edge へのロールアウトを拡大しています。

この更新プログラムは、マニフェスト V2 の Google の廃止スケジュールに従って、マニフェスト V2 から V3 に実装を移行します。 拡張機能のコア機能は変更されませんが、更新プログラムによってセキュリティとパフォーマンスの両方が強化されます。

詳細については、この更新プログラムに関する最近のブログ記事を参照してください。 マニフェスト V3 でのテストとフィードバック拡張機能

次のステップ

Note

この機能はロールアウト中です。 組織内で受け取る方法はさまざまな要因によって異なり、まだお持ちでない場合は後で届く可能性があります。

Azure DevOps に向かい、見てみましょう。

フィードバックの提供方法

これらの機能に関するご意見をお聞かせください。 ヘルプ メニューを使用して、問題を報告したり、提案を提供したりします。

Stack Overflow のコミュニティからアドバイスや質問に回答してもらうこともできます。

よろしくお願いします。

Dan Hellem