個人用アクセス トークンの新しいポリシー

このスプリントでは、個人用アクセス トークン (PAT) のスコープと有効期間を制限する新しいポリシーを追加しました。 さらに、Visual Studio 2019 をサポートするように Team Foundation バージョン管理 (TFVC) Windows Shell 拡張機能を更新しました。

詳細については、次の機能の説明を参照してください。

全般

Azure Pipelines

Azure Repos

全般

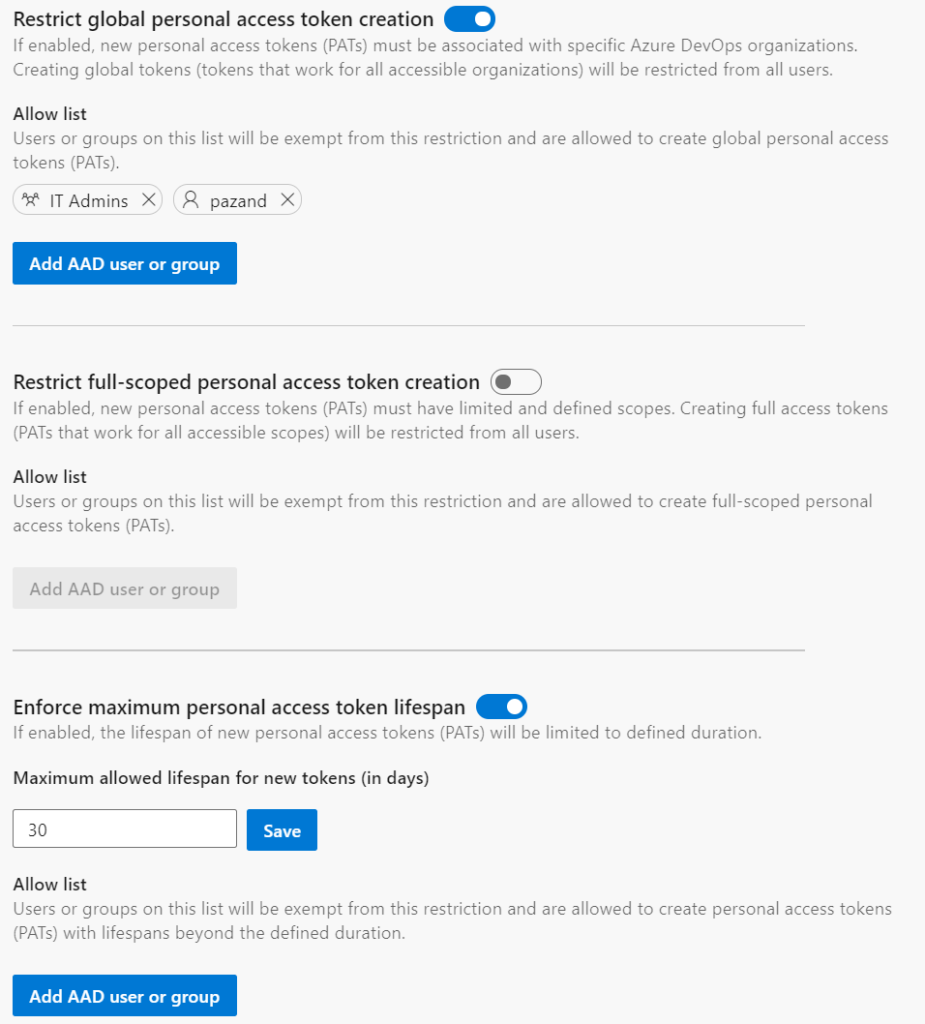

Azure AD テナント ポリシーを使用して個人用アクセス トークン (PAT) のスコープと有効期間を制限する

個人用アクセス トークン (PAT) を使用すると、Azure DevOps に対する認証を簡単に行い、ツールやサービスと統合できます。 ただし、漏洩したトークンによって Azure DevOps アカウントとデータが侵害され、アプリケーションとサービスが危険にさらされる可能性があります。

管理者は、漏洩した PAT によってもたらされる脅威の領域を制限するために必要な制御を持っていないというフィードバックを受け取っています。 これらのフィードバックに基づいて、organizationの Azure DevOps 個人用アクセス トークン (PAT) のスコープと有効期間を制限するために使用できる新しいポリシー セットが追加されました。 これらの機能は次のとおりです。

Azure Active Directory の Azure DevOps 管理者ロールに割り当てられているユーザーは、Azure AD にリンクされている Azure DevOps organizationのorganization設定の [Azure Active Directory] タブに移動できます。

管理者は次のことができます。

- グローバル個人用アクセス トークン (ユーザーがアクセスできるすべての Azure DevOps 組織で有効なトークン) の作成を制限する

- フル スコープの個人用アクセス トークンの作成を制限する

- 新しい個人用アクセス トークンの最長有効期間を定義する

これらのポリシーは、Azure AD テナントにリンクされている Azure DevOps 組織のユーザーによって作成されたすべての新しい PAT に適用されます。 各ポリシーには、ポリシーから除外する必要があるユーザーとグループの許可リストがあります。 [許可] ボックスの一覧のユーザーとグループの一覧には、ポリシー構成を管理するためのアクセス権がありません。

これらのポリシーが適用されるのは新しい PAT のみです。以前に作成されて使用されている既存の PAT には影響しません。 ただし、ポリシーを有効にした後は、既存の非準拠の PAT を更新して、制限内に収まるようにしてから更新する必要があります。

IPv6 トラフィックに対する条件付きアクセス ポリシーのサポート

現在、IPv6 フェンス ポリシーを含むように条件付きアクセス ポリシー (CAP) のサポートを拡張しています。 IPv6 アドレスからデバイス上の Azure DevOps リソースにアクセスするユーザーが増えているので、IPv6 トラフィックからのアクセスを含め、すべての IP アドレスに対するアクセス権を付与および削除する機能をチームに用意する必要があります。

Azure Pipelines

他のパイプラインで使用されるパイプラインを保持する

クラシック リリースには、使用するビルドを自動的に保持する機能がありました。 これは、クラシック リリースと YAML パイプラインの間のギャップの 1 つであり、一部のユーザーが YAML に移行するのを止めました。 このリリースでは、このギャップに対処しました。

これで、リリースを表す複数ステージの YAML パイプラインを作成し、 その中の別の YAML パイプラインをリソースとして使用できるようになりました。 その場合、リリース パイプラインが保持されている限り、Azure Pipelines はリソース パイプラインを自動的に保持します。 リリース パイプラインが削除されると、リソース パイプラインのリースが解放され、独自の保持ポリシーに従います。

環境の自動作成の変更

YAML パイプラインを作成し、存在しない環境を参照すると、Azure Pipelines によって環境が自動的に作成されます。 この自動作成は、ユーザー コンテキストまたはシステム コンテキストのいずれかで行うことができます。 次のフローでは、Azure Pipelines は操作を実行しているユーザーについて認識します。

- Azure Pipelines の Web エクスペリエンスで YAML パイプライン作成ウィザードを使用し、まだ作成されていない環境を参照します。

- Azure Pipelines の Web エディターを使用して YAML ファイルを更新し、存在しない環境への参照を追加した後にパイプラインを保存します。

上記の各ケースでは、Azure Pipelines は操作を実行するユーザーを明確に理解しています。 そのため、環境が作成され、その環境の管理者ロールにユーザーが追加されます。 このユーザーには、環境を管理したり、環境を管理するためのさまざまなロールに他のユーザーを含めたりするためのすべてのアクセス許可があります。

次のフローでは、Azure Pipelines には、環境を作成するユーザーに関する情報がありません。別の外部コード エディターを使用して YAML ファイルを更新し、存在しない環境への参照を追加し、手動または継続的インテグレーション パイプラインをトリガーします。 この場合、Azure Pipelines はユーザーを識別できません。 以前は、すべてのプロジェクトの共同作成者を環境のAdministratorロールに追加することで、このケースを処理していました。 その後、プロジェクトのメンバーは、これらのアクセス許可を変更し、他のユーザーが環境にアクセスできないようにすることができます。

環境に対する管理者権限をプロジェクトのすべてのメンバーに付与することに関するフィードバックを受け取っています。 お客様のフィードバックに耳を傾け、操作を実行しているユーザーが誰であるかが明確でない場合は、環境を自動作成すべきではないという話を聞きました。 このリリースでは、環境を自動的に作成する方法を変更しました。

- 今後、パイプラインの実行では、環境が存在しない場合、およびユーザー コンテキストが不明な場合は、自動的に作成されません。 このような場合、 パイプラインは Environment not found エラーで失敗します。 適切なセキュリティを備えた環境を事前に作成し、パイプラインで使用する前に構成を確認する必要があります。

- 既知のユーザー コンテキストを持つパイプラインでは、以前と同様に環境が自動的に作成されます。

- 最後に、環境を自動的に作成する機能は、Azure Pipelines の使用を開始するプロセスを簡略化するためにのみ追加されていることに注意してください。 これは、実稼働シナリオではなく、テスト シナリオ向けでした。 常に適切なアクセス許可とチェックを使用して運用環境を事前に作成し、パイプラインで使用する必要があります。

ビルド パイプラインから Insights ダイアログを削除する

フィードバックに基づいて、ビルド パイプラインを移動するときに表示されるタスク/パイプラインの [分析情報] ダイアログ ボックスが削除され、ワークフローが改善されました。 必要な分析情報を得ることができるように、パイプライン分析は引き続き使用できます。

Azure Repos

Visual Studio 2019 の Windows シェル拡張機能をTeam Foundation バージョン管理 (TFVC) に更新する

以前のバージョンの TFVC Windows Shell 拡張機能 は、Visual Studio 2017 がインストールされているコンピューターでのみ機能していました。

Visual Studio 2019 と互換性のある 新しいバージョン のこのツールがリリースされました。 この拡張機能は、Windows エクスプローラーと共通のファイル ダイアログとの統合を提供します。 この統合により、Visual Studio または Team Foundation コマンド ライン ツールを実行しなくても、多くのソース管理操作を実行できます。

次のステップ

Note

これらの機能は、今後 2 ~ 3 週間にわたってロールアウトされます。

Azure DevOps に向かい、見てみましょう。

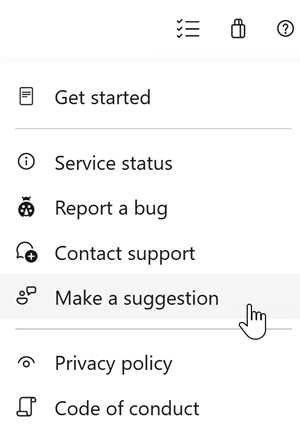

フィードバックの提供方法

これらの機能に関するご意見をお聞かせください。 ヘルプ メニューを使用して、問題を報告したり、提案を提供したりします。

Stack Overflow のコミュニティが回答したアドバイスや質問を受けることもできます。

よろしくお願いします。

ヴィジャイ・マクラジュ