特定の機能へのアクセスの管理

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Azure DevOps で特定の機能へのアクセスを管理することは、開放性とセキュリティの適切なバランスを維持するために重要な場合があります。 ユーザー グループの特定の機能へのアクセスを許可または制限する場合でも、組み込みのセキュリティ グループによって提供される標準的なアクセス許可を超える柔軟性を理解することが重要です。

アクセス許可とグループのランドスケープについてご存じない方は、「アクセス許可、アクセス、セキュリティ グループの使用を開始する」を参照してください。 この記事では、アクセス許可状態の基本とその継承方法について説明します。

ヒント

Azure DevOps のプロジェクトの構造は、リポジトリやエリア パスなど、オブジェクト レベルでアクセス許可の粒度を決定する際に重要な役割を果たします。 この構造は、アクセス制御を微調整できる基盤であり、アクセス可能または制限されている領域を具体的に示すことができます。 詳細については、「プロジェクトとorganizationのスケーリングについて」を参照してください。

必須コンポーネント

| カテゴリ | 要件 |

|---|---|

| アクセス許可 | プロジェクト コレクション管理者グループのメンバー。 組織の所有者は、自動的にこのグループのメンバーになります。 |

セキュリティ グループを使用する

最適なメンテナンスを行うため、既定のセキュリティ グループを使用するか、カスタム セキュリティ グループを確立してアクセス許可を管理することをお勧めします。 プロジェクト管理者グループとプロジェクト コレクション管理者グループのアクセス許可設定は設計上固定されており、変更することはできません。 ただし、他のすべてのグループのアクセス許可は柔軟に変更することができます。

少数のユーザーのアクセス許可を個別に管理することは実現可能に思えるかもしれませんが、カスタム セキュリティ グループを使用すると、より組織的なアプローチが実現します。 ロールとそれに関連するアクセス許可の監視を合理化することにより、管理設計の明確さと容易さが確保されます。変更することはできません。 ただし、他のすべてのグループのアクセス許可を柔軟に変更できます。

特定のロールにタスクを委任する

管理者または組織の所有者として、特定の領域を監督するチーム メンバーに管理タスクを委任することは、戦略的なアプローチです。 定義済みのアクセス許可とロールの割り当てを備えた主な組み込みロールは次のとおりです。

- 閲覧者: プロジェクトへの読み取り専用アクセス権を持ちます。

- 共同作成者: コンテンツを追加または変更することで、プロジェクトに貢献できます。

- チーム管理者: チーム関連の設定とアクセス許可を管理します。

- プロジェクト管理者: プロジェクトに対する管理者権限を持っています。

- プロジェクト コレクション管理者: プロジェクト コレクション全体を監視し、最高レベルのアクセス許可を持っています。

これらの役割は、責任の配分を容易にし、プロジェクト領域の管理を合理化します。

詳細については、「 既定のアクセス許可とアクセス と Change プロジェクトのコレクション レベルのアクセス許可を参照してください。

組織内の他のメンバーにタスクを委任するには、カスタム セキュリティ グループを作成し、次の表に示すようにアクセス許可を付与することを検討してください。

ロール

実行するタスク

[許可] に設定するアクセス許可

開発リーダー (Git)

ブランチ ポリシーを管理する

ポリシーの編集、プッシュの強制、アクセス許可の管理

「 ブランチのアクセス許可を設定する」を参照してください。

開発リーダー (Team Foundation バージョン管理 (TFVC))

リポジトリとブランチを管理する

ラベルの管理、ブランチの管理、アクセス許可の管理

「TFVC リポジトリのアクセス許可を設定する」を参照してください。

ソフトウェア アーキテクト (Git)

リポジトリの管理

リポジトリの作成、プッシュの強制、アクセス許可の管理

「Git リポジトリのアクセス許可を設定する」を参照してください

チーム管理者

チームのエリア パスを追加する

チームの共有クエリを追加する

子ノードの作成、このノードの削除、このノードの編集「子ノードの作成、エリア パスの下の作業項目の変更」を参照してください

投稿、削除、アクセス許可の管理 (クエリ フォルダーの場合)、「 クエリのアクセス許可を設定する」を参照してください。

共同作成者

クエリ フォルダーの下に共有クエリを追加する(ダッシュボードに投稿する)

投稿、削除 (クエリ フォルダーの場合)、「クエリのアクセス許可を設定する」を参照してください

ダッシュボードの表示、編集、管理については、「 ダッシュボードのアクセス許可を設定する」を参照してください。

プロジェクトまたは製品マネージャー

エリア パス、イテレーション パス、および共有クエリを追加する

作業項目の削除と復元、このプロジェクトから作業項目を移動する、作業項目を完全に削除する

プロジェクト レベルの情報を編集する、「 プロジェクト レベルのアクセス許可を変更する」を参照してください。

プロセス テンプレート マネージャー (継承プロセス モデル)

作業追跡のカスタマイズ

プロセスのアクセス許可の管理、新しいプロジェクトの作成、プロセスの作成、アカウントからの削除フィールド、プロセスの削除、プロジェクトの削除、プロセスの編集

「 プロジェクトコレクションレベルの権限を変更する」を参照してください。

プロセス テンプレート マネージャー (ホステッド XML プロセス モデル)

作業追跡のカスタマイズ

コレクション レベルの情報を編集する、「 プロジェクトのコレクション レベルのアクセス許可を変更する」を参照してください。

プロジェクト管理 (オンプレミス XML プロセス モデル)

作業追跡のカスタマイズ

プロジェクト レベルの情報を編集する、「 プロジェクト レベルのアクセス許可を変更する」を参照してください。

アクセス許可マネージャー

プロジェクト、アカウント、またはコレクションのアクセス許可を管理する

プロジェクトの場合は、プロジェクト レベルの情報を編集します

アカウントまたはコレクションの場合は、インスタンス レベル (またはコレクション レベル) の情報を編集します

これらのアクセス許可のスコープについては、「 アクセス許可の参照ガイド」を参照してください。 アクセス許可の変更を要求するには、「アクセス許可 レベルの引き上げを要求する」を参照してください。

個人にアクセス許可を割り当てるだけでなく、Azure DevOps 内のさまざまなオブジェクトのアクセス許可を管理できます。 これらのオブジェクトには次の内容が含まれます。

これらのリンクは、Azure DevOps のそれぞれの領域に対するアクセス許可を効果的に設定および管理するための詳細な手順とガイドラインを提供します。

ユーザーの可視性を制限する

警告

このプレビュー機能を使用する場合は、以下の制限事項を考慮してください。

- このセクションで説明する制限付き可視性機能は、Web ポータルを介した操作にのみ適用されます。 REST API または

azure devopsCLI コマンドを使用すると、プロジェクト メンバーは制限付きデータにアクセスできます。 - 制限付きグループのユーザーは、Azure DevOps に明示的に追加されたユーザーのみを選択でき、Microsoft Entra グループ メンバーシップを通じてアクセスできるユーザーは選択できません。

- Microsoft Entra ID で既定のアクセス権を持つ制限付きグループのメンバーであるゲスト ユーザーは、ユーザー 選択ウィンドウでユーザーを検索できません。

組織とプロジェクト

既定では、組織に追加されたユーザーは、組織とプロジェクトの情報と設定をすべて表示できます。 特定のユーザー (利害関係者、Microsoft Entra ユーザー、特定のセキュリティ グループのメンバーなど) を制限できます。組織のプレビュー機能 特定のプロジェクトに対するユーザーの可視性とコラボレーションを制限できます。 機能 が有効になると、が Project-Scoped Users グループ に追加されるユーザーまたはグループは、次の方法で制限されます。

- アクセスは、明示的に追加されるプロジェクトのみに限定されます。

- ユーザー、プロジェクト、課金の詳細、使用状況データなどの一覧を表示するビューは、組織の設定 によって制限されます。

- ユーザー ピッカーの検索対象に表示されるユーザーまたはグループのセットと、ユーザーを @mention する機能が制限されます。

ID の検索と選択

Microsoft Entra ID を使用すると、ユーザー ピッカーを使用して、現在のプロジェクト内のユーザーやグループだけでなく、組織内の任意のユーザーまたはグループを検索できます。 ユーザー 選択ウィンドウでは、次の Azure DevOps 関数がサポートされています。

- 作業追跡 ID フィールドからのユーザー ID の選択(割り当て先 など)

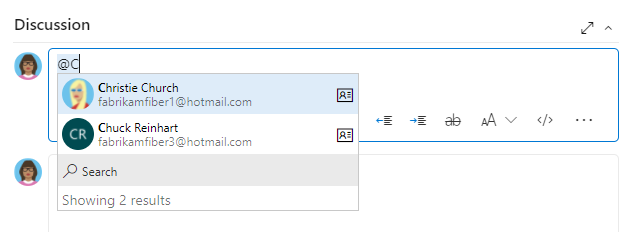

- 作業項目のディスカッションまたはリッチ テキスト フィールド、pull request ディスカッション、コミット コメント、または変更セットまたはシェルブセット コメントで @mention を使用してユーザーまたはグループを選択する

- wiki ページからの @mention を使用したユーザーまたはグループの選択

次の図に示すように、ユーザー選択ボックスにユーザーまたはセキュリティ グループの名前を入力し、一致するものが見つかるまで開始します。

Project-Scoped Users グループに追加されたユーザーとグループは、ユーザー 選択ウィンドウから接続されているプロジェクト内のユーザーとグループのみを表示および選択できます。

プレビュー機能を有効にして、セキュリティ グループにユーザーを追加する

プレビュー機能を有効にし、ユーザーとグループを Project-Scoped Users グループに追加するには、次の手順を実行します。

「プロジェクトまたはチームにユーザーを追加する」の説明に従って、ユーザーをプロジェクトに追加します。 チームに追加されたユーザーは、プロジェクトとチーム グループに自動的に追加されます。

組織の設定>セキュリティ>アクセス許可 を開き、Project-Scoped ユーザーを選択します。 [メンバー] タブを選択します。

スコープを設定するすべてのユーザーとグループを、追加先のプロジェクトに追加します。 詳細については、「プロジェクト レベルまたはコレクション レベルのでアクセス許可を設定する」を参照してください。

Project-Scoped Users グループは、特定のプロジェクトに対するユーザーの可視性とコラボレーションを制限するプレビュー機能 がオンになっている場合にのみ、アクセス許可>グループ の下に表示されます。

Azure DevOps 内のすべてのセキュリティ グループは、特定のプロジェクトに対するアクセス許可しか持っていない場合でも、組織レベルのエンティティと見なされます。 つまり、セキュリティ グループは組織レベルで管理されます。

Web ポータルから、ユーザーのアクセス許可に基づいて、一部のセキュリティ グループの可視性が制限される場合があります。 ただし、azure devops CLI ツールまたは REST API を使用して、組織内のすべてのセキュリティ グループの名前を引き続き検出できます。 詳しくは、セキュリティ グループの追加と管理に関する記事をご覧ください。

オブジェクトの表示または変更へのアクセスを制限する

Azure DevOps は、すべての承認されたユーザーがシステム内で定義されているすべてのオブジェクトを表示できるように設計されています。 ただし、アクセス許可の状態を Deny に設定することで、リソースへのアクセスを調整できます。 カスタム セキュリティ グループに属しているメンバーまたは個々のユーザーにアクセス許可を設定できます。 詳細については、「 アクセス許可レベルの引き上げを要求する」を参照してください。

制限する領域

[拒否] に設定するアクセス許可

リポジトリを表示または投稿する

表示、投稿

「 Git リポジトリのアクセス許可を設定する」 または 「TFVC リポジトリのアクセス許可を設定する」を参照してください。

エリア パス内の作業項目を表示、作成、または変更する

このノードの作業項目の編集、このノードの作業項目の表示

「 作業の追跡のためのアクセス許可とアクセスの設定」、エリア パスの下にある作業項目の変更に関するページを参照してください。

選択したビルド パイプラインとリリース パイプラインを表示または更新する

ビルド パイプラインの編集、ビルド パイプラインの表示

リリース パイプラインの編集、リリース パイプラインの表示

これらのアクセス許可は、オブジェクト レベルで設定します。 「 ビルドとリリースのアクセス許可を設定する」を参照してください。

ダッシュボードを編集する

ダッシュボードの表示

「ダッシュボードのアクセス許可を設定する」を参照してください。

作業項目または選択フィールドの変更を制限する

作業項目の変更を制限する方法やフィールドを選択する方法を示す例については、「 サンプル ルールシナリオ」を参照してください。