Azure DevOps Services

この記事では、Microsoft Entra ポリシーを使用して Azure DevOps で個人用アクセス トークン (AT) を管理する方法について説明します。 新規または更新された PAT の作成、範囲、有効期間を制限する方法と、漏洩した PAT の自動失効を処理する方法についても紹介します。 各セクションでは、それぞれのポリシーの既定の動作について詳しく説明し、管理者が組織内の PAT の使用を効果的に制御し、セキュリティで保護するのに役立ちます。

重要

UI と API の両方を使用して作成された既存の AT は、その有効期間の残りの期間有効なままです。 更新を成功させるために、新しい制限に準拠するように既存の PAT を更新します。

前提条件

| カテゴリ | 要件 |

|---|---|

| 組織の接続 | あなたの組織の は Microsoft Entra IDにリンクされています。 |

| アクセス許可 | Microsoft Entra ID における Azure DevOps 管理者。 ロールを確認するには、 Azure ポータルにサインインし、 Microsoft Entra ID>Roles と管理者に移動します。 Azure DevOps 管理者でない場合は、ポリシーを表示できません。 必要に応じて、管理者に問い合わせてください。 |

重要

Microsoft Entra トークンを使用することをお勧めします。 PAT の使用量を削減するための取り組みの詳細については、ブログを参照してください。 認証ガイダンス を確認して、ニーズに適した認証メカニズムを選択します。

グローバル PAT の作成を制限する

Microsoft Entra の Azure DevOps 管理者は、1 つの組織ではなく、すべてのアクセス可能な組織に適用されるグローバル個人用アクセス トークン (AT) の作成をユーザーに制限できます。 このポリシーを有効にすると、新しい AT が特定の Azure DevOps 組織に関連付けられている必要があります。 既定では、このポリシーは off に設定されています。

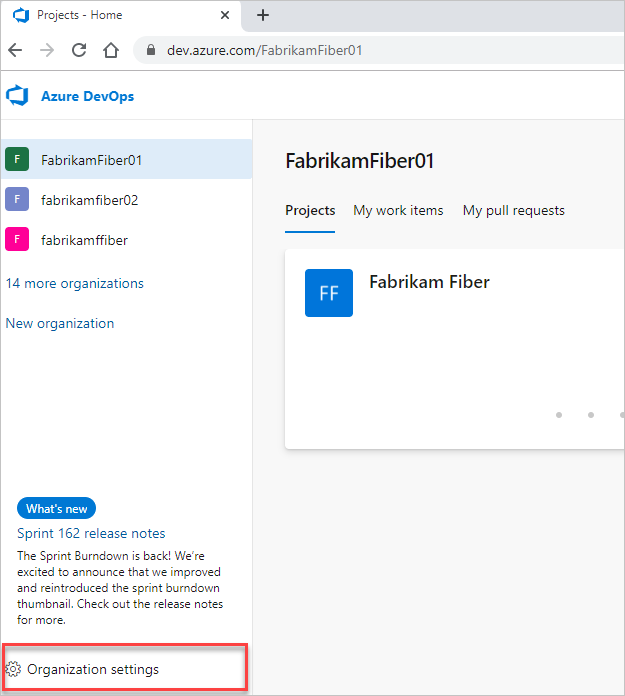

組織にサインインします (

https://dev.azure.com/{yourorganization})。 [設定の編集] を選択します。

[設定の編集] を選択します。

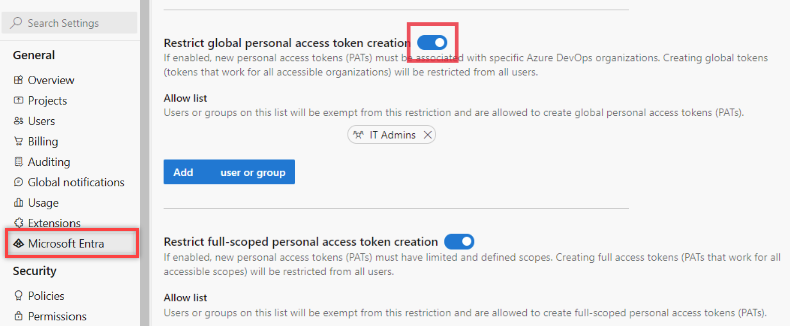

Microsoft Entra を選択し、Restrict グローバル個人用アクセス トークンの作成ポリシーを見つけて、トグル onを移動します。

フル スコープの PAT の作成を制限する

Microsoft Entra の Azure DevOps 管理者は、ユーザーがフル スコープの PAT を作成できないように制限できます。 このポリシーを有効にするには、新しい AT を特定のカスタム定義のスコープ セットに制限する必要があります。 既定では、このポリシーは off に設定されています。

組織にサインインします (

https://dev.azure.com/{yourorganization})。 [設定の編集] を選択します。

[設定の編集] を選択します。Microsoft Entra を選択し、Restrict のフル スコープの個人用アクセス トークンの作成ポリシーを見つけて、トグル onを移動します。

![[Restrict full-scoped PAT creation]\(完全スコープの PAT 作成を制限する\) ポリシーのオンの位置に移動されたトグルのスクリーンショット。](media/policies/restrict-full-scoped-pat-creation-policy-toggle-on.png?view=azure-devops)

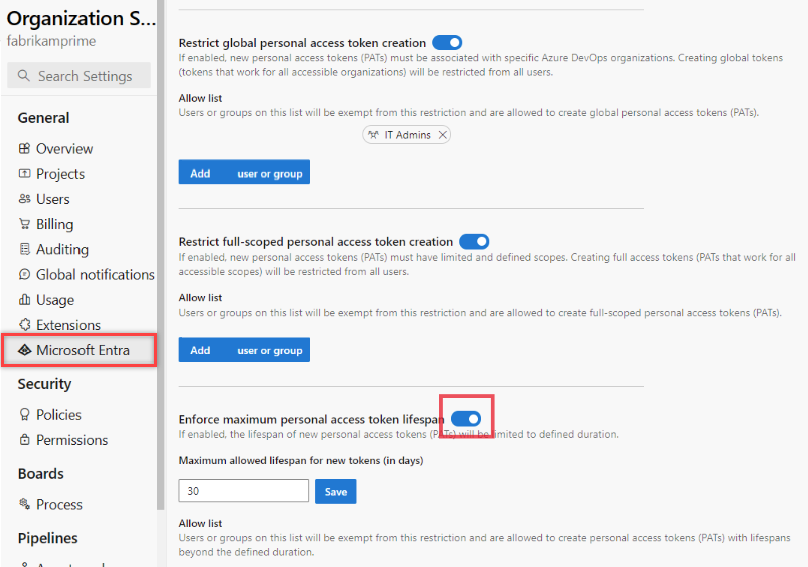

新しい PAT の最大有効期間を設定する

Microsoft Entra ID の Azure DevOps 管理者は、PAT の最大有効期間を日数で指定して定義できます。 既定では、このポリシーは off に設定されています。

組織にサインインします (

https://dev.azure.com/{yourorganization})。 [設定の編集] を選択します。

[設定の編集] を選択します。Microsoft Entra を選択し、Enforce の最大個人用アクセス トークン有効期間ポリシーを見つけて、トグル onを移動します。

最大日数を入力し、[保存] を選択 します。

許可リストに Microsoft Entra ユーザーまたはグループを追加する

警告

テナント ポリシーの許可リストにはグループを使用することをお勧めします。 名前付きユーザーを使用する場合、その ID への参照は、米国、ヨーロッパ (EU)、東南アジア (シンガポール) に存在します。

許可リストのユーザーまたはグループは、有効になっている場合、これらのポリシーの制限と適用から除外されます。 ユーザーまたはグループを追加するには、[Microsoft Entra ユーザーまたはグループ 追加を選択し、 追加を選択します。 各ポリシーには、独自の許可リストがあります。 ユーザーが 1 つのポリシーの許可リストに登録されている場合は、他のアクティブ化されたポリシーが引き続き適用されます。 そのため、すべてのポリシーからユーザーを除外するには、各許可リストに追加します。

漏洩した PAT を自動的に取り消す

Microsoft Entra ID の Azure DevOps 管理者 は、漏洩した AT を自動的に取り消すポリシーを管理できます。 このポリシーは、Microsoft Entra テナントにリンクされている組織内のすべての PAT に適用されます。 既定では、このポリシーは オンに設定 されています。 Azure DevOps の AT がパブリック GitHub リポジトリにチェックインされると、自動的に取り消されます。

警告

このポリシーを無効にすると、パブリック GitHub リポジトリにチェックインされたすべての PAT のアクティブ状態が維持され、Azure DevOps 組織とデータが侵害される可能性があり、アプリケーションとサービスが重大なリスクにさらされます。 ポリシーが無効であっても PAT が漏洩するとメール通知は届きますが、自動的な取り消しは行われません。

漏洩した PAT の自動失効を無効にする

組織にサインインします (

https://dev.azure.com/{yourorganization})。 [設定の編集] を選択します。

[設定の編集] を選択します。Microsoft Entraを選択し、自動で漏洩した個人用アクセス トークンを取り消すポリシーを見つけて、トグルを off に移動します。

ポリシーは無効になっており、パブリック GitHub リポジトリにチェックインされたすべての AT はアクティブなままです。