組織ユーザーを追加してアクセスを管理する

Azure DevOps Services

organizationにユーザーを追加し、直接割り当てを使用してユーザー アクセスを管理する方法について説明します。 ユーザーの追加と関連する概念の概要については、「Azure DevOps でのorganization管理について」を参照してください。 ユーザーには、人間のユーザー、サービス アカウント、 サービス プリンシパルを含めることができます。

次の種類のユーザーは、無料で組織に参加できます。

- バージョン管理、アジャイル、Java、ビルド、リリースなどの 基本的な機能を利用する 5 人のユーザー

- バックログ、作業項目、クエリの操作など、利害関係者機能を取得する無制限のユーザー。 Visual Studio サブスクリプションまたは GitHub Enterprise ライセンスを持つユーザーは、サインイン時に自動的に Stakeholder からアップグレードされるため、より制限されたアクセス許可の代わりに Stakeholder アクセスを使用しないでください。 詳細については、「利害関係者アクセスクイック リファレンス」を参照してください。

- サブスクリプション レベルに応じて、Basic または Basic + Test Plan の機能も取得する無制限 の Visual Studio サブスクライバー 。

- 無制限の GitHub Enterprise ユーザー、GitHub Enterprise アカウントでサインインするときに基本機能も取得します。

Note

外部ユーザーの招待の詳細については、「 外部ユーザーの追加」を参照してください。

前提条件

| カテゴリ | 要件 |

|---|---|

| アクセス許可 | プロジェクト コレクション管理者グループのメンバー。 組織の所有者は、自動的にこのグループのメンバーになります。 |

| 組織 | 組織。 |

組織にユーザーを追加するためにサポートされる方法の概要については、「 ユーザー アクセスの追加と管理を参照してください。

組織へのユーザーの追加

管理者は、組織にユーザーを追加し、適切なツール拡張機能とサービス アクセス レベルへのアクセス権を付与し、それらを関連するグループに割り当てることで、ユーザー アクセスを効率的に管理できます。これはすべて 1 つのビューから行います。 この合理化されたプロセスにより、新しいユーザーは、すぐに投稿を開始するために必要なアクセス許可とリソースを持つことができます。

Note

Microsoft Entra ID に基づく組織があり、Microsoft Entra ID の外部ユーザーを追加する必要がある場合は、最初に外部ユーザーを追加。 [このユーザーについて説明します ページの [ユーザーの種類で、既存の Microsoft アカウントを持つ User を選択します。 これらの手順を完了したら、次の手順に従って、Microsoft Entra ID ユーザーを Azure DevOps に追加します。

1 回のトランザクションで最大 50 ユーザーを追加できます。 ユーザーを追加すると、各ユーザーは組織ページへのリンクを含む通知メールを受け取り、組織のリソースに簡単にアクセスして使用を開始できます。

他のユーザーに組織へのアクセス権を付与するには、次の手順を実行します。

組織にサインインします (

https://dev.azure.com/{yourorganization})。 組織の設定 を選択します。

組織の設定 を選択します。![強調表示された [組織の設定] ボタンを示すスクリーンショット。](../../media/settings/open-admin-settings-vert.png?view=azure-devops)

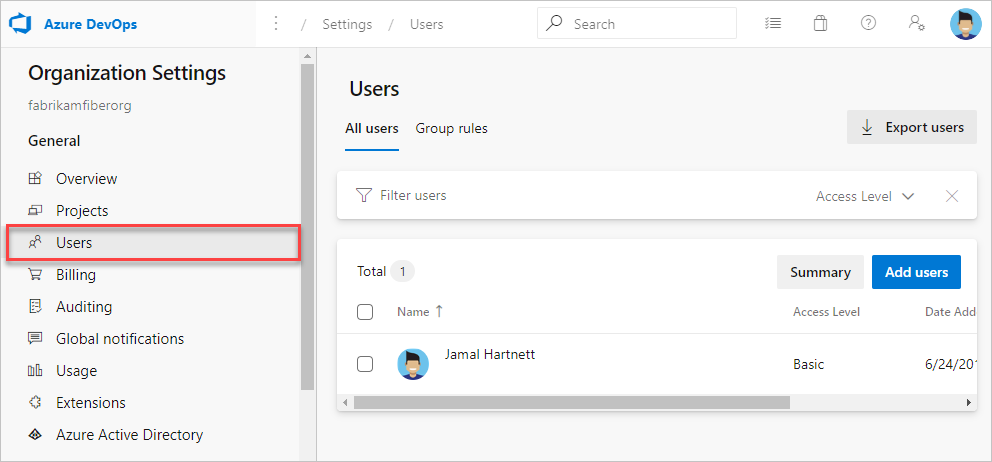

[ユーザー]> [ユーザーの追加] の順に選択します。

![[ユーザー] タブを選択し、[ユーザーの追加] を選択します](../../media/add-new-users.png?view=azure-devops)

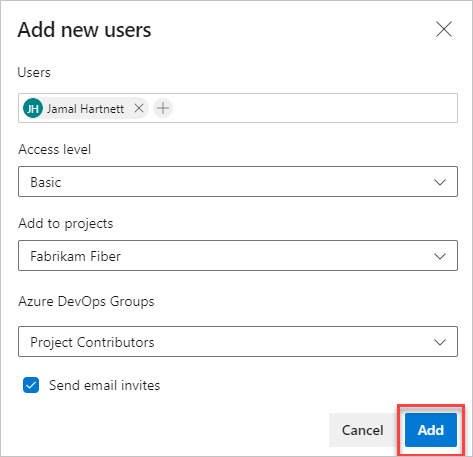

次の情報を入力します。

- Users: ユーザーのメール アドレス (Microsoft アカウント) または GitHub ユーザー名を入力します。 複数のメール アドレスをセミコロン

;で区切ることで追加できます。 受け入れられたメール アドレスは赤で表示されます。 GitHub 認証の詳細については、「GitHub に接続する/FAQ」を参照してください。 サービス プリンシパルを追加するには、アプリケーションまたはマネージド ID の表示名を入力します。- アクセス レベル: コード ベースに貢献するユーザーのアクセス レベルを Basic に設定します。 詳細については、「アクセス レベルについて」を参照してください。

- プロジェクトに追加する: ユーザーを追加するプロジェクトを選択します。

- Azure DevOps グループ:プロジェクトに投稿するユーザーの既定のセキュリティ グループである [プロジェクト共同作成者] のままにします。 詳細については、既定のアクセス許可とアクセスの割り当てに関する記事を参照してください。

Note

Microsoft Entra ID を使用してユーザーを認証し、組織のアクセスを制御する予定がない限り、個人の Microsoft アカウントおよび GitHub アカウントの ID の電子メール アドレスを追加します。 ユーザーが Microsoft または GitHub アカウントを持っていない場合は、 Microsoft アカウント または GitHub アカウントにサインアップするように依頼します。

- Users: ユーザーのメール アドレス (Microsoft アカウント) または GitHub ユーザー名を入力します。 複数のメール アドレスをセミコロン

[ 追加] を選択 して招待を完了します。

ユーザー アクセスの詳細については、アクセス レベルに関するページを参照してください。

Note

組織ではなくプロジェクトに、人を追加することができます。 組織でアクセス権がある場合は、基本機能 が自動的に割り当てられ、そうでない場合は利害関係者の機能 が割り当てられます。 詳細については、「プロジェクトにユーザーを追加する」を参照してください。

ユーザーがorganizationにアクセスする必要がなくなったら、organizationから削除します。

ユーザーの管理

Web ブラウザーから、特定のユーザー情報を表示および編集できます。 Azure DevOps CLI を使用すると、特定のユーザーに関する詳細を確認し、アクセス レベルを更新できます。

[ユーザー] ビューには、テーブル内の各ユーザーのキー情報が表示されます。 このビューでは、次のことができます。

- 割り当てられたサービス拡張機能とアクセス レベルを表示および変更します。

- ユーザーを複数選択し、拡張機能とアクセス レベルを一括編集します。

- 部分的なユーザー名、アクセス レベル、または拡張機能名を検索してフィルター処理します。

- 各ユーザーの最後のアクセス日を確認します。 この情報は、ライセンス制限内に留まるようにアクセス権を削除または制限するユーザーを特定するのに役立ちます。 詳細については、「 アクセス許可とアクセス」を参照してください。

組織にサインインします (

https://dev.azure.com/{yourorganization})。 組織の設定 を選択します。

組織の設定 を選択します。![強調表示された [組織の設定] ボタンを示すスクリーンショット。](../../media/settings/open-admin-settings-vert.png?view=azure-devops)

[ユーザー] を選択します。

ユーザーまたはユーザー グループを選択します。 次に、[名前] 列の最後にある [アクション] を選択して、コンテキスト メニューを開きます。

コンテキスト メニューで、次のいずれかのオプションを選択します。

- アクセス レベルの変更

- ユーザーの管理

- 招待を再送信する

- 直接割り当てを削除する

- 組織から削除 (ユーザーを削除)

![[ユーザー] を選択し、コンテキスト メニューで項目を選択します](media/manage-users/manage-users-show-context-menu-preview.png?view=azure-devops)

- 変更内容を保存します。

ユーザーの可視性を組織とプロジェクトの情報に制限する

特定のユーザーの組織情報へのアクセスを制限するには、 Limit ユーザーの可視性とコラボレーションを特定のプロジェクトに対して有効にし プレビュー機能を有効にして、ユーザーを Project-Scoped Users グループに追加します。 追加すると、そのグループ内のユーザーは、明示的に追加されていないプロジェクトにアクセスできなくなります。

Note

Project-Scoped Users グループに追加されたユーザーとグループは、プロジェクトと組織の情報へのアクセスが制限されます。 また、ユーザー選択ウィンドウを通じて特定の ID へのアクセスも制限されます。 詳細については、「プロジェクトにおけるユーザーの可視性制限、その他」を参照してください。

新しい Project-Scoped Users グループにユーザーを追加するには、次の手順を実行します。

組織にサインインします (

https://dev.azure.com/{Your_Organization})。ユーザーの可視性とコラボレーションを特定のプロジェクトに限定するというプレビュー機能を組織のために有効にします。 詳細については、「 プレビュー機能の管理」を参照してください。

ヒント

[プロジェクト スコープのユーザー] グループは、[ユーザーの可視性と共同作業を特定のプロジェクトに限定する] プレビュー機能が有効になると、[アクセス許可]>グループ の下にのみ表示されます。

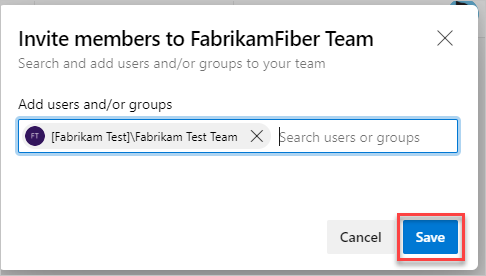

「 プロジェクトまたはチームにユーザーを追加するの手順に従って、ユーザーまたはグループをプロジェクトに追加します。 ユーザーをチームに追加すると、プロジェクトとチーム グループの両方に自動的に追加されます。

組織設定を選択します。

組織設定を選択します。![強調表示された [組織の設定] ボタンを示すスクリーンショット。](../../media/settings/open-admin-settings-vert.png?view=azure-devops)

Security>Permissions>Project-Scoped Users を選択します。

[ Members タブを選択します。

追加したプロジェクトに、必要なユーザーとグループをすべて追加します。

詳細については、「 ユーザーまたはグループの追加または削除、セキュリティ グループの管理」を参照してください。

警告

このプレビュー機能を使用する場合は、次の制限事項を考慮してください。

- このセクションで説明する制限付き可視性機能は、Web ポータルを介した操作にのみ適用されます。 REST API または

azure devopsCLI コマンドを使用すると、プロジェクト メンバーは制限付きデータにアクセスできます。 - 制限付きグループのユーザーは、Azure DevOps に明示的に追加されたユーザーのみを選択でき、Microsoft Entra グループ メンバーシップを介してアクセスできるユーザーは選択できません。

- Microsoft Entra ID で既定のアクセス権を持つ制限付きグループのメンバーであるゲスト ユーザーは、ユーザー 選択ウィンドウでユーザーを検索できません。

よく寄せられる質問

Q: Users Hub のプロジェクトにユーザーを追加すると、アクセス許可レベルが "カスタム" と表示されるのはなぜですか。

A: 仕様では、Users Hub を介してアクセスできるアクセス許可設定は、ユーザーのアクセス許可を追加した後に簡単に設定できるように設計されています。 ただし、これらの設定は、グループ メンバーシップまたは他の領域での直接割り当てによって割り当てられる可能性があるカスタム アクセス許可をオーバーライドしません。

たとえば、ユーザーがプロジェクトの標準共同作成者として指定されているが、そのプロジェクト内のリポジトリに対する "強制プッシュを許可する" などの特定のアクセス許可も付与されている場合、Users Hub はアクセス許可レベルを "カスタム" として表示します。 そのため、Users Hub で行われた変更は、アクセス許可の表示を "共同作成者" またはその他の標準ロールに戻すことはありません。

そのため、ユーザー ハブに "カスタム" と表示される場合は、標準のロール設定に反映されていない他のアクセス許可がユーザーに割り当てられていることを示します。 これらのアクセス許可を変更するには、これらのカスタム アクセス許可が割り当てられている特定のプロジェクト設定またはグループ メンバーシップに移動します。

Q: どのようなメール アドレスを追加できますか?

A:

- 組織が Microsoft Entra ID に接続されている場合は、ディレクトリの内部にある電子メール アドレスのみを追加できます。

- 組織のディレクトリを使用してユーザーを認証し、Microsoft Entra ID を使用してアクセスを制御しない限り"個人" の Microsoft アカウントを持つユーザーの電子メール アドレス追加します。

- organizationがディレクトリに接続されている場合は、すべてのユーザーがディレクトリ メンバーである必要があります。 ディレクトリで管理されている職場または学校アカウントを使用して Azure DevOps にサインインする必要があります。 メンバーでない場合は、 ディレクトリに追加する必要があります。

プロジェクトにメンバーを追加すると、各メンバーは、組織へのリンクを含む招待メールを受け取ります。 このリンクを使用して、プロジェクトにサインインしてアクセスできます。 初めてのメンバーは、サインイン時にエクスペリエンスをカスタマイズするために詳細を求められる場合があります。

Q: ユーザーが招待メールを受け取ったり失ったりしない場合はどうしますか?

A:

Microsoft Entra ID に接続されている Organizations の場合: Microsoft Entra ID の外部からユーザーを招待 場合ユーザーは電子メールを使用する必要があります。 organizationからユーザーを削除すると、アクセス権とライセンスの両方が削除されます。 ただし、それらに割り当てられた成果物は変更されません。 Microsoft Entra テナントにユーザーが存在する場合は、いつでも組織に招待できます。 Microsoft Entra ID から削除された後は、新しい成果物 (作業項目、プル要求など) を割り当てることはできません。 ユーザーに既に割り当てられている成果物の履歴は保持されます。

Microsoft アカウントを使用した Organizations の場合: 招待メールに含まれるプロジェクト ページへのリンクを新しいチーム メンバーに送信できます。 organizationからユーザーを削除すると、アクセス権とライセンスの両方が削除されます。 これらのユーザーに新しい成果物 (作業項目、プル要求など) を割り当てることができなくなりました。 ただし、以前に割り当てられた成果物は変更されません。

Q: メンバーを追加できないのはなぜですか?

A:「Q: プロジェクトにメンバーを追加できない理由」を参照してください。

Q: アクセス は アクセス許可とどのように異なりますか?

A: アクセス レベルは、サブスクリプションに基づいて特定の Web ポータル機能へのユーザーのアクセスを決定します。 アクセス許可は、ユーザーまたはグループに対して行われたセキュリティ グループ メンバーシップまたは特定のアクセス制御レベル (ACL) の割り当てによって制御される、特定の操作を実行するユーザーの機能を制御します。