Forescout を Microsoft Defender for IoT と統合する

注意

Microsoft Defender for IoT は、正式には CyberX と呼ばれるものでした。 CyberX について記載があった場合、これは Defender for IoT を指しています。

この記事は、Forescout と Microsoft Defender for IoT を統合する方法を学ぶのに役立ちます。

Microsoft Defender for IoT は、ICS および IoT サイバーセキュリティ プラットフォームを提供します。 Defender for IoT は、ICS 対応の脅威分析と機械学習を搭載した唯一のプラットフォームです。 Defender for IoT は、以下を提供します。

ICS のほか、属性に関するさまざまな詳細情報を含むデバイス ランドスケープに関する分析情報を即座に提供。

ICS に対応した、OT プロトコル、デバイス、アプリケーション、およびそれらの動作に関する組み込まれた深い知識。

脆弱性および既知のゼロデイ脅威に対する即座の分析情報。

独自の分析により、標的型 ICS 攻撃の最も可能性の高い経路を予測する自動 ICS 脅威モデル化テクノロジ。

Forescout の統合により、産業および重要インフラストラクチャの組織がサイバー脅威を検出、調査、対処するのに必要な時間を短縮することができます。

Forescout ポリシー アクションをトリガーすることによって、Microsoft Defender for IoT OT デバイス インテリジェンスを使用してセキュリティ サイクルを閉じます。 たとえば、特定のプロトコルが検出された場合、またはファームウェアの詳細が変更された場合に、SOC 管理者にアラートの電子メールを自動的に送信できます。

監視、インシデント管理、デバイス制御を監視する他の Forescout eyeExtended モジュールと Defender for IoT の情報を関連付けることができます。

Defender for IoT と Forescout プラットフォームを統合することで、IoT と OT のランドスケープで、一元的な可視性、監視、制御を実現することができます。 このようにブリッジされたプラットフォームを使用することで、ICS デバイスやサイロ化されたワークフローに対する、自動でのデバイスの可視化と管理が可能になります。 この統合により、SOC アナリストは、産業環境に展開されている OT プロトコルを、複数レベルで可視化することができます。 独自の Microsoft Defender for IoT テクノロジに基づき、ファームウェア、デバイスの種類、オペレーティング システム、リスク分析スコアなどの項目に関する情報を確認できるようになります。

この記事では、次の方法について説明します。

- アクセス トークンを生成する

- Forescout プラットフォームを構成する

- 通信を検証する

- Forescout でデバイス属性を表示する

- Forescout で Microsoft Defender for IoT ポリシーを作成する

前提条件

開始する前に、以下の前提条件を満たしていることを確認してください。

Microsoft Defender for IoT バージョン 2.4 以降

Forescout バージョン 8.0 以降

Microsoft Defender for IoT プラットフォーム用の Forescout eyeExtend モジュールのライセンス。

管理者ユーザーとして Defender for IoT OT センサーへアクセスする。 詳細については、Defender for IoT を使用した OT 監視のためのオンプレミスのユーザーとロールに関するページを参照してください。

アクセス トークンを生成する

アクセス トークンにより、Defender for IoT によって検出されたデータに外部システムがアクセスできます。 アクセストークンにより、そのデータを外部の REST API に使用し、また SSL 接続経由で使用できます。 アクセス トークンは、Microsoft Defender for IoT REST API にアクセスするために生成することができます。

Defender for IoT から Forescout への通信を確保するには、Defender for IoT でアクセス トークンを生成する必要があります。

アクセス トークンを生成するには:

Forescout からクエリされる Defender for IoT センサーにサインインします。

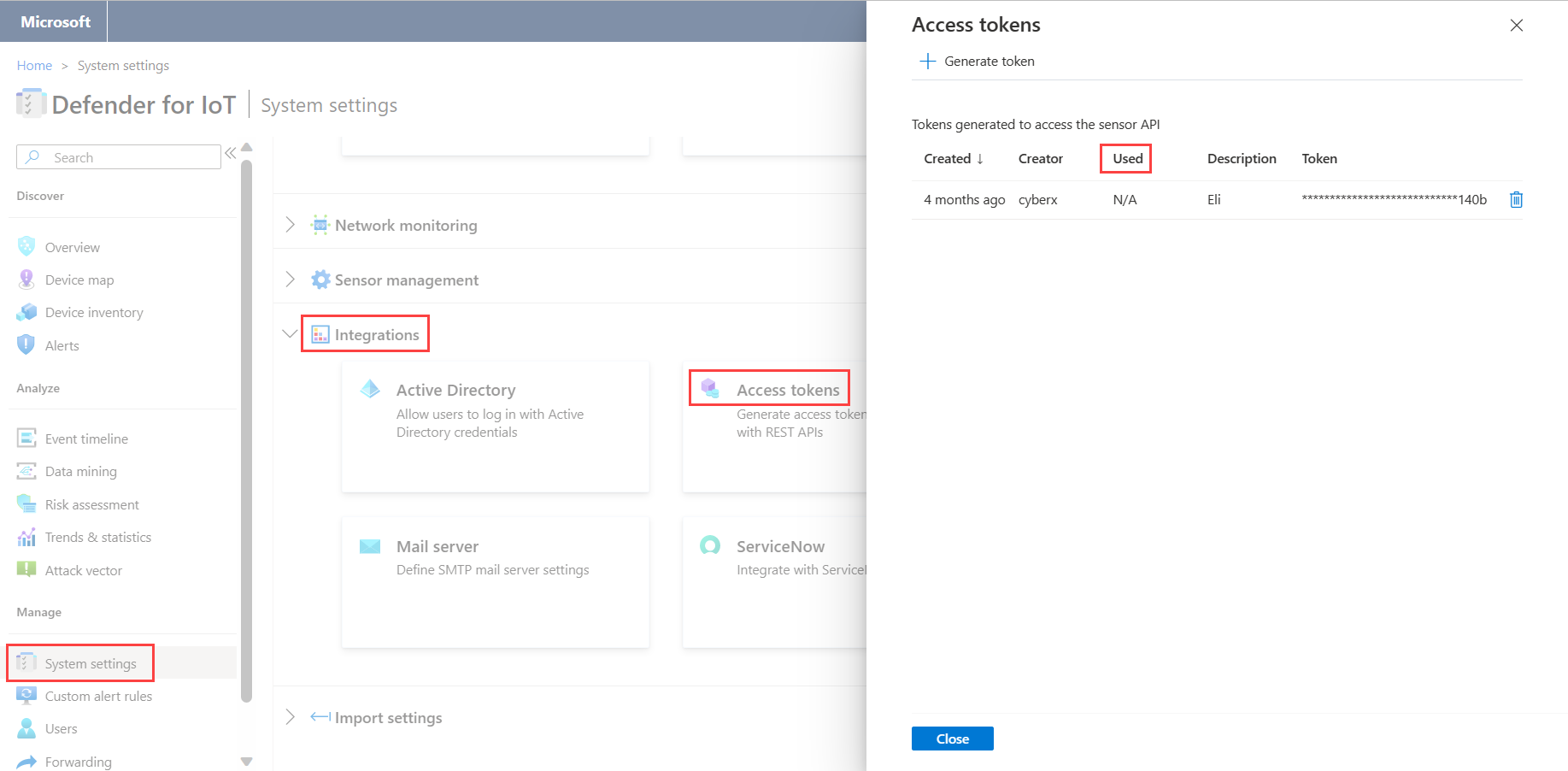

[システム設定]>[統合]>[アクセス トークン] を選択します。

[Generate token](トークンの生成) を選択します。

[説明] フィールドに、アクセス トークンの目的に関する簡単な説明を追加します。 たとえば、"python スクリプトとの統合" です。

[Generate] \(生成) を選択します。 これでダイアログ ボックスにトークンが表示されます。

注意

トークンは安全な場所に記録します。 これは、Forescout プラットフォームを構成するときに必要になります。

[完了] を選択します。

Forescout プラットフォームを構成する

Defender for IoT センサーと通信するように Forescout プラットフォームを構成できます。

Forescout プラットフォームを構成するには:

Forescout プラットフォームで CyberX 用 Forescout eyeExtend モジュールを検索し、インストールします。

CounterACT コンソールにサインインします。

[ツール] メニューの [オプション] をクリックします。

[Modules](モジュール)>[CyberX Platform](CyberX プラットフォーム) に移動します。

[Server Address](サーバー アドレス) フィールドに、Forescout アプライアンスによってクエリされる、Defender for IoT センサーの IP アドレスを入力します。

[Access Token](アクセス トークン) フィールドに、先ほど生成したアクセス トークンを入力します。

[適用] を選択します。

Forescout のセンサーを変更する

Forescout プラットフォームと別のセンサーが通信するためには、Forescout 内の構成を変更する必要があります。

Forescout のセンサーを変更するには:

該当する Defender for IoT センサーに新しいアクセス トークンを作成します。

[Forescout Modules](Forescout モジュール)>[CyberX Platform](CyberX プラットフォーム) に移動します。

両方のフィールドに表示されている情報を削除します。

新しい Defender for IoT センサーにサインインし、新しいアクセス トークンを生成します。

[Server Address](サーバー アドレス) フィールドに、Forescout アプライアンスによってクエリされる、Defender for IoT センサーの新しい IP アドレスを入力します。

[Access Token](アクセス トークン) フィールドに、新しいアクセス トークンを入力します。

[適用] を選択します。

通信を検証する

接続が構成されたら、2 つのプラットフォームが通信していることを確認する必要があります。

2 つのプラットフォームが通信中であることを確認するには:

Defender for IoT センサーにサインインします。

[システム設定]>[アクセス トークン] に移動します。

センサーと Forescout アプライアンス間の接続が機能していない場合には、[Used] (使用済み) フィールドに警告が表示されます。 [N/A] が表示されている場合は、接続が機能していません。 [Used] (使用済み) が表示されている場合は、このトークンを持つ外部呼び出しが最後に受信された日時を示します。

Forescout でデバイス属性を表示する

Defender for IoT と Forescout を統合することで、Defender for IoT によって検出されたさまざまなデバイスの属性を Forescout アプリケーションで表示できます。

デバイスの属性を表示するには:

Forescout プラットフォームにサインインし、 [Asset Inventory](アセット インベントリ) に移動します。

[CyberX Platform](CyberX プラットフォーム) を選択します。

追加の詳細を表示するには、[Device Inventory Hosts] (デバイス インベントリ ホスト) セクションで、デバイスを右クリックします。 その他の情報が表示されている [Host Details](ホストの詳細) ダイアログ ボックスが開きます。

次の表に、Forescout アプリケーションで表示できるすべての属性を示します。

| 属性 | 説明 |

|---|---|

| Microsoft Defender for IoT によって承認 | ネットワークの学習期間中に、Defender for IoT によってネットワーク上で検出されたデバイス。 |

| ファームウェア | デバイスのファームウェアの詳細。 たとえば、モデルやバージョンの詳細などです。 |

| 名前 | デバイスの名前。 |

| オペレーティング システム | デバイスのオペレーティング システム。 |

| Type | デバイスの種類。 たとえば、PLC、Historian (ヒストリアン)、Engineering Station (エンジニアリング ステーション) などです。 |

| ベンダー名 | デバイスのベンダー。 たとえば、Rockwell Automation などです。 |

| リスク レベル | Defender for IoT によって計算されたリスク レベル。 |

| プロトコル | デバイスによって生成されたトラフィックで検出されたプロトコル。 |

Forescout で Microsoft Defender for IoT ポリシーを作成する

Forescout ポリシーを使用して、Defender for IoT によって検出されたデバイスの制御と管理を自動化することができます。 たとえば次のような点です。

特定のファームウェア バージョンが検出されたときに SOC 管理者に自動的に電子メールを送信します。

特定の Defender for IoT 検出デバイスを Forescout グループに追加して、他の SIEM 統合などのインシデントおよびセキュリティ ワークフローでさらに処理できるようにします。

Defender for IoT の条件プロパティを使用して、Forescout でカスタム ポリシーを作成できます。

Defender for IoT のプロパティにアクセスするには:

[Policy Conditions](ポリシー条件)>[Properties Tree](プロパティ ツリー) に移動します。

[Properties Tree] (プロパティ ツリー) の [CyberX Platform] (CyberX プラットフォーム) フォルダーを展開します。 次の Defender for IoT のプロパティを使用できます。

- プロトコル

- リスク レベル

- Authorized by CyberX (CyberX によって承認済み)

- 型

- ファームウェア

- 名前

- オペレーティング システム

- ベンダー