OT アラート ワークフローを高速化する

Note

記載されている機能はプレビュー段階です。 Microsoft Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはその他のまだ一般提供されていない Azure 機能に適用される他の法律条項が含まれています。

Microsoft Defender for IoT アラートは、ネットワークのログに記録されるイベントに関するリアルタイムの詳細情報を使用して、ネットワークのセキュリティと運用を強化します。 注意が必要なネットワーク トラフィック内の変化や疑わしいアクティビティが OT ネットワーク センサーによって検出されると、OT アラートがトリガーされます。

この記事では、チーム内での OT ネットワーク アラートに関する負担を軽減するための、次の方法について説明します。

センサーによってトリガーされるアラートを減らすために、Azure portal から抑制ルールを作成する。 エアギャップ環境で作業している場合は、オンプレミスの管理コンソールでアラート除外ルールを作成することでこれを実行します。

チームのアラート コメントを作成して個々のアラートに追加することで、アラート全体のコミュニケーションと記録保持を効率化します。

カスタム アラート ルールを作成して、ネットワーク内の個々のトラフィックを特定します

前提条件

このページの手順を実行する前に、以下の前提条件に注意してください。

| 目的 | 必要なもの |

|---|---|

| Azure portal でアラート抑制ルールを作成する | 少なくとも 1 つのクラウドに接続された OT センサーを含む Defender for IoT サブスクリプションと、セキュリティ管理者、共同作成者、または所有者としてのアクセス権。 |

| OT センサーで DNS 許可リストを作成する | インストール済みの OT ネットワーク センサーと、既定の "管理者" ユーザーとしてのそのセンサーへのアクセス権。 |

| OT センサーでアラート コメントを作成する | インストール済みの OT ネットワーク センサーと、管理者ロールを持つ任意のユーザーとしてのそのセンサーへのアクセス権。 |

| OT センサーでカスタム アラート ルールを作成する | インストール済みの OT ネットワーク センサーと、管理者ロールを持つ任意のユーザーとしてのそのセンサーへのアクセス権。 |

| オンプレミスの管理コンソールでアラート除外ルールを作成する | インストール済みのオンプレミスの管理コンソールと、管理者ロールを持つ任意のユーザーとしてのそのオンプレミスの管理コンソールへのアクセス権。 |

詳細については、以下を参照してください:

- OT センサーに OT 監視ソフトウェアをインストールする

- Defender for IoT の Azure ユーザー ロールとアクセス許可

- Defender for IoT を使用した OT 監視のためのオンプレミスのユーザーとロール

無関係なアラートを抑制する

本来であればアラートをトリガーするはずのネットワーク上の特定のトラフィックに対するアラートを抑制するように OT センサーを構成します。 たとえば、特定のセンサーによって監視されているすべての OT デバイスが 2 日間のメンテナンス中である場合、メンテナンス期間中にそのセンサーによって生成されたすべてのアラートを抑制するルールを定義する必要があります。

クラウドに接続された OT センサーの場合は、Azure portal でアラート抑制ルールを作成し、本来であればアラートをトリガーするはずのネットワーク上の特定のトラフィックを無視します。

ローカルで管理されるセンサーの場合は、UI または API を使用して、オンプレミスの管理コンソールでアラート除外ルールを作成します。

重要

Azure portal で構成されたルールは、オンプレミスの管理コンソールで同じセンサーに対して構成されたすべてのルールをオーバーライドします。 オンプレミスの管理コンソールで現在アラート除外ルールを使用している場合は、開始する前に抑制ルールとしてそれらを Azure portal に移行することをお勧めします。

Azure portal でアラート抑制ルールを作成する (パブリック プレビュー)

このセクションでは、Azure portal でアラート抑制ルールを作成する方法について説明します。これがサポートされるのはクラウドに接続されたセンサーのみです。

アラート抑制ルールを作成するには:

Azure portal の Defender for IoT で、[アラート]>

[抑制ルール] を選択します。

[抑制ルール] を選択します。[抑制ルール (プレビュー)] ページで、[+ 作成] を選択します。

[抑制ルールの作成] ペインの [詳細] タブで、以下の詳細を入力します。

ドロップダウン リストから Azure サブスクリプションを選択します。

わかりやすいルールの名前と説明 (省略可能) を入力します。

[有効] をオンに切り替えて、構成どおりのルールの実行を開始します。 このオプションをオフのままにして、ルールの使用開始を後ほどにすることもできます。

[時間の範囲で抑制] 領域で、[有効期限] をオンに切り替えて、ルールの具体的な開始日時と終了日時を決めます。 [範囲の追加] を選択して、複数の時間の範囲を追加します。

[適用対象] 領域で、ルールをサブスクリプションのすべてのセンサーに適用するか、特定のサイトまたはセンサーのみに適用するかを選択します。 [カスタム選択で適用] を選択する場合は、ルールを実行させたいサイトやセンサーを選択します。

特定のサイトを選択すると、そのサイトに関連付けられる既存および将来のすべてのセンサーにルールが適用されます。

[次へ] を選択し、オーバーライド メッセージを確認します。

[抑制ルールの作成] ペインの [条件] タブで以下の操作を行います。

[アラート名] ドロップダウン リストで、ルールを適用するアラートを 1 つ以上選択します。 特定のルール名ではなくアラート エンジンの名前を選択すると、そのエンジンに関連付けられる既存および将来のすべてのアラートにルールが適用されます。

必要に応じて、特定のソースからのトラフィック、特定の宛先へのトラフィック、または特定のサブネット上のトラフィックなどの追加の条件を定義して、ルールの対象をさらに絞ります。 サブネットを条件として指定する場合は、サブネットがソース デバイスと宛先デバイスの両方を参照することに注意してください。

ルールの条件の構成が完了したら、[次へ] を選択します。

[抑制ルールの作成] ペインの [確認と作成] タブで、作成中のルールの詳細を確認し、[作成] を選択します。

[抑制ルール (プレビュー)] ページ上の抑制ルールの一覧にルールが追加されます。 必要に応じてルールを選択して編集や削除を行います。

ヒント

抑制ルールをエクスポートする必要がある場合は、ツール バーから [エクスポート] ボタンを選択します。 構成されているすべてのルールが 1 つの .CSV ファイルにエクスポートされ、これをローカルに保存することができます。

オンプレミスの管理コンソールから抑制ルールを移行する (パブリック プレビュー)

現在、クラウドに接続されたセンサーでオンプレミスの管理コンソールを使用している場合は、新しい抑制ルールの作成を開始する前に、すべての除外ルールを抑制ルールとして Azure portal に移行することをお勧めします。 Azure portal で構成されたすべての抑制ルールは、同じセンサーに対して存在するオンプレミスの管理コンソール上のアラート除外ルールをオーバーライドします。

アラート除外ルールをエクスポートして Azure portal にインポートするには:

オンプレミスの管理コンソールにサインインし、[アラートの除外] を選択します。

[アラートの除外] ページで、

[エクスポート] を選択してルールを .CSV ファイルにエクスポートします。

[エクスポート] を選択してルールを .CSV ファイルにエクスポートします。Azure portal の Defender for IoT で、[アラート]>[抑制ルール] を選択します。

[抑制ルール (プレビュー)] ページで、[ローカル管理ルールの移行] を選択した後、オンプレミスの管理コンソールからダウンロードした .CSV ファイルの場所に移動してそれを選択します。

[抑制ルールの移行] ペインで、移行しようとしているアップロードされた抑制ルールの一覧を確認した後、[移行の承認] を選択します。

オーバーライド メッセージを確認します。

[抑制ルール (プレビュー)] ページの抑制ルールの一覧にルールが追加されます。 必要に応じてルールを選択して編集や削除を行います。

OT ネットワークでインターネット接続を許可する

OT センサーにドメイン名の許可リストを作成して、未承認のインターネット アラートの数を減らします。 DNS 許可リストを構成すると、センサーが、未承認のインターネット接続試行をリストと照合して確認してからアラートをトリガーします。 ドメインの FQDN が許可リストに含まれている場合、センサーはアラートをトリガーせず、トラフィックを自動的に許可します。

すべての OT センサー ユーザーは、データ マイニング レポートで、現在構成されているドメインの一覧を FQDN、解決済み IP アドレス、最後の解決時刻を含めて表示できます。

DNS 許可リストを定義するには:

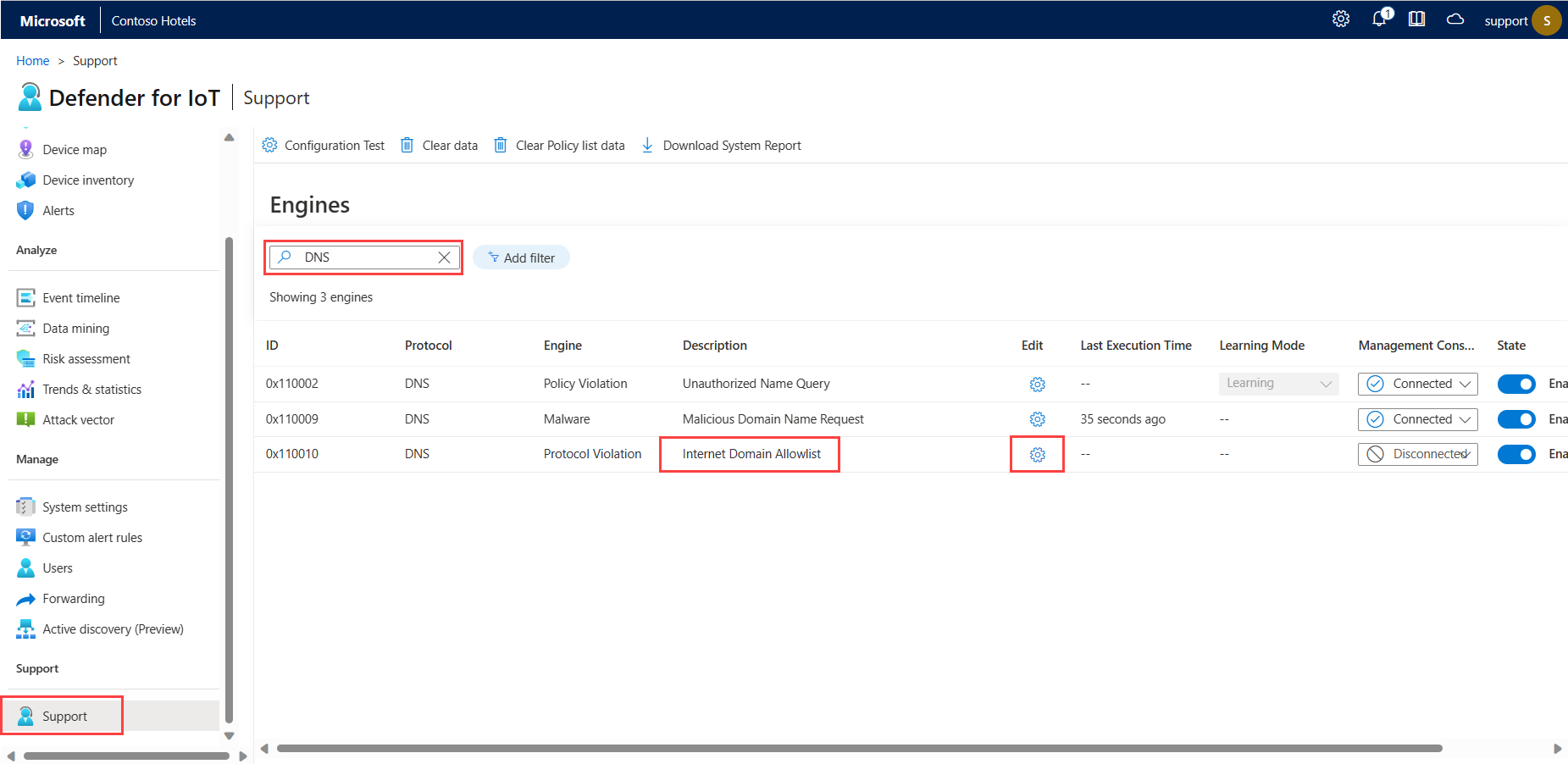

"管理者" ユーザーとして OT センサーにサインインし、[サポート] ページを選択します。

検索ボックスで DNS を検索し、説明が [Internet Domain Allowlist] (インターネット ドメイン許可リスト) のエンジンを見つけます。

[Internet Domain Allowlist] (インターネット ドメイン許可リスト) 行の [編集]

を選択します。 次に例を示します。

を選択します。 次に例を示します。[構成の編集] ペイン>[Fqdn allowlist] (FQDN 許可リスト) フィールドに、1 つ以上のドメイン名を入力します。 複数のドメイン名はコンマで区切ります。 センサーは、構成されたドメインでの未承認のインターネット接続試行に対するアラートを生成しません。

ドメイン名の任意の場所で

*ワイルドカードを使用すると、サブドメインを、それぞれ入力しなくても簡単に許可リストに追加できます (例:*.microsoft.com、teams.microsoft.*)。[送信] を選択して変更を保存します。

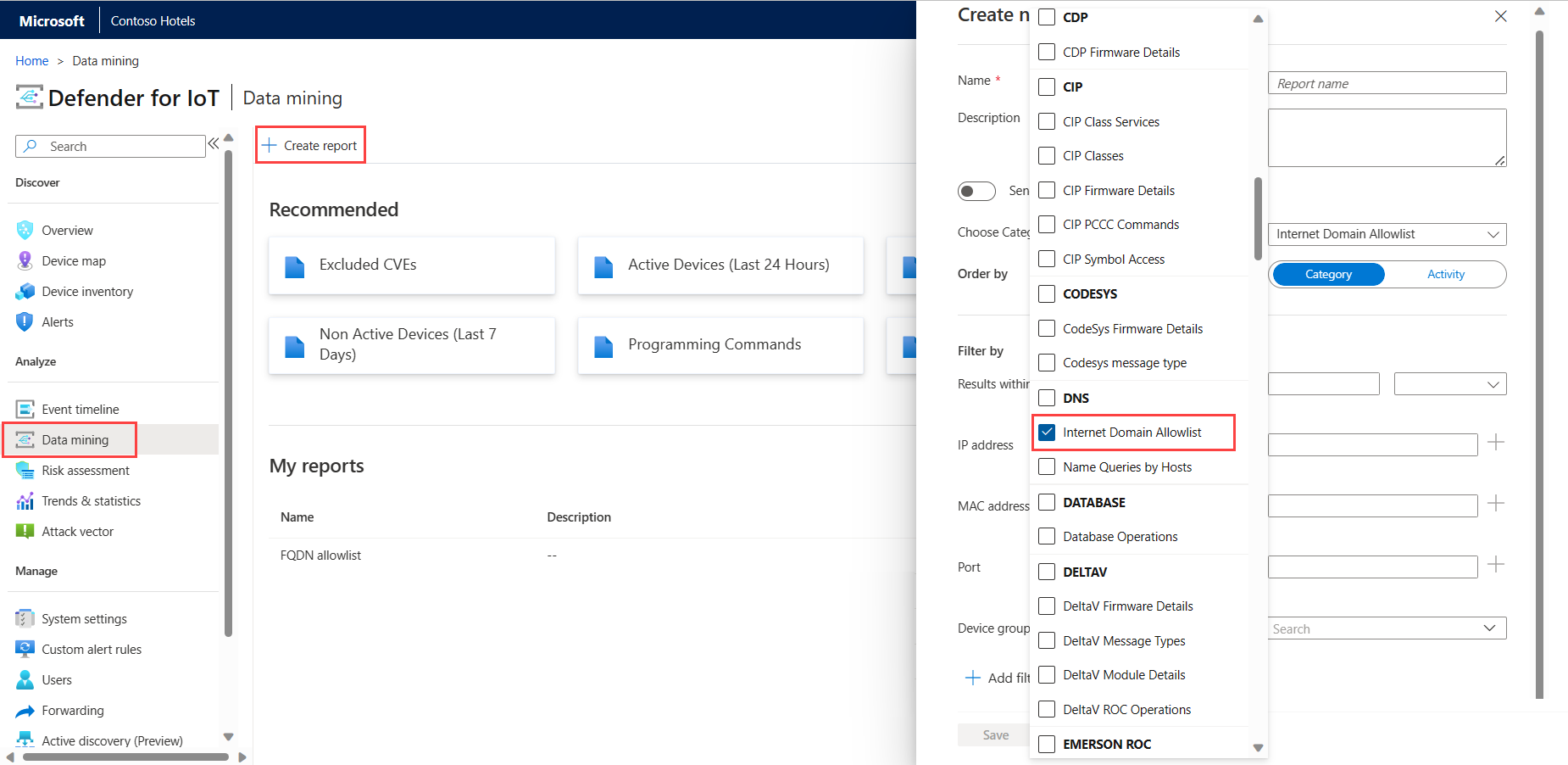

データ マイニング レポートで現在の許可リストを表示するには:

カスタム データ マイニング レポートでカテゴリを選択するときは、DNS カテゴリの下の [Internet Domain Allowlist] (インターネット ドメイン許可リスト) を選択してください。

次に例を示します。

生成されたデータ マイニング レポートには、許可されたドメインと、それらのドメインで解決される各 IP アドレスの一覧が表示されます。 レポートには、それらの IP アドレスがインターネット接続アラートをトリガーしない期間である TTL (秒単位) も含まれます。

OT センサーでアラート コメントを作成する

OT センサーにサインインし、[システム設定]>[ネットワーク監視]>[アラート コメント] の順に選択します。

[アラート コメント] ウィンドウの [説明] フィールドに新しいコメントを入力し、[追加] を選択します。 新しいコメントは、そのフィールドの下の [説明] の一覧に表示されます。

次に例を示します。

![OT センサーの [アラート コメント] ペインのスクリーンショット。](media/alerts/create-custom-comment.png)

[送信] を選択して、センサーの各アラートで使用できるコメント一覧にそのコメントを追加します。

カスタム コメントは、チーム メンバーが追加するセンサーの各アラートで使用できます。 詳細については、「アラート コメントを追加する」を参照してください。

OT センサーでカスタム アラート ルールを作成する

カスタム アラート ルールを追加して、既定の機能では対応していない、ネットワーク上の特定のアクティビティに対するアラートをトリガーします。

たとえば、MODBUS を実行する環境の場合に、特定の IP アドレスとイーサネットの宛先でメモリ レジスタに対して書き込まれたコマンドを検出するルールを追加することが考えられます。

カスタム アラート ルールを作成するには:

OT センサーにサインインし、カスタムのアラート ルール>+ ルールの作成 を選択します。

[カスタム アラート ルールの作成] ペインで、次のフィールドを定義します。

名前 説明 アラート名 わかりやすいアラート名を入力します。 アラート プロトコル 検出するプロトコルを選択します。

特定のケースでは、次のプロトコルのいずれかを選択します。

- データベースのデータまたは構造体の操作イベントの場合は、[TNS] または [TDS] を選びます。

- ファイル イベントの場合は、ファイルの種類に応じて、[HTTP]、[DELTAV]、[SMB]、または [FTP] を選びます。

- パッケージ ダウンロード イベントの場合は、[HTTP] を選びます。

- 開いているポート (ドロップされた) イベントの場合は、ポートの種類に応じて [TCP] または [UDP] を選びます。

S7 や CIP など、いずれかの OT プロトコルで特定の変更を追跡するルールを作成するには、そのプロトコルで検出された任意のパラメーター (tagやsub-functionなど) を使います。メッセージ アラートがトリガーされたときに表示するメッセージを定義します。 アラート メッセージは、英数字と、検出されたすべてのトラフィック変数をサポートします。

たとえば、検出された送信元および宛先アドレスを含めることができます。 波かっこ ({}) を使用して、アラート メッセージに変数を追加します。方向 トラフィックを検出する送信元または宛先の IP アドレスを入力します。 条件 アラートをトリガーするために満たす必要がある 1 つ以上の条件を定義します。

- + 記号を選択して、AND 演算子を使用する複数の条件を含む条件セットを作成します。 + 記号は、[アラート プロトコル] の値を選んだ後でのみ有効になります。

- 変数として MAC アドレスまたは IP アドレスを選択した場合は、ドット形式 10 進数のアドレスから 10 進数形式に値を変換する必要があります。

カスタム アラート ルールを作成するには、少なくとも 1 つの条件を追加する必要があります。検出 検出するトラフィックの日付または時刻の範囲を定義します。 メンテナンス時間に合わせて曜日や時間範囲をカスタマイズするか、稼働時間を設定します。 操作 アラートがトリガーされたときに Defender for IoT で自動的に実行されるアクションを定義します。

Defender for IoT によって、指定された重大度でアラートまたはイベントが作成されるようにします。PCAP が含まれています イベントの作成を選択した場合は、必要に応じて [PCAP が含まれています] オプションをオフにします。 アラートの作成を選択した場合、PCAP は必ず含まれるため、削除できません。 次に例を示します。

終わったら [保存] を選んでルールを保存します。

カスタム アラート ルールを編集する

カスタム アラート ルールを編集するには、ルールを選択し、[オプション] (...) メニュー >[編集] を選択します。 必要に応じてアラート ルールを変更し、変更を保存します。

重要度レベルやプロトコルの変更など、カスタム アラート ルールに対して行った編集は、OT センサーの [イベント タイムライン] ページで追跡されます。

詳細については、センサー アクティビティの追跡に関する記事を参照してください。

カスタム アラート ルールを無効化、有効化、または削除する

カスタム アラート ルールを完全に削除せずに実行できないようにするには、それらを無効にします。

[カスタム アラート ルール] ページで、1 つ以上のルールを選択し、必要に応じてツール バーの [有効]、[無効]、または [削除] を選択します。

オンプレミス管理コンソールでアラート除外ルールを作成する

アラート除外ルールを作成して、ネットワーク上の特定のトラフィックを無視するようにセンサーに指示します。これがない場合はアラートがトリガーされます。

たとえば、特定のセンサーによって監視されているすべての OT デバイスで 2 日間にわたりメンテナンス手順が実行されることがわかっている場合は、事前に定義された期間中、このセンサーによって検出されるアラートを非表示にするよう Defender for IoT に指示する除外ルールを定義します。

アラート除外ルールを削除するには:

オンプレミス管理コンソールにサインインし、左側のメニューの [Alert Exclusion] (アラートの除外) を選択します。

[Alert Exclusion] (アラートの除外) ページで、右上にある + ボタンを選択して新しいルールを追加します。

[Create Exclusion Rule] (除外ルールの作成) ダイアログで、次の詳細を入力します。

名前 内容 名前 ルールのわかりやすい名前を入力します。 名前に引用付 ( ") を含めることはできません。期間別 除外ルールをアクティブにするタイム ゾーンと特定の期間を選択し、[追加] を選択します。

異なるタイム ゾーンに対して個別のルールを作成するには、このオプションを使用します。 たとえば、3 つの異なるタイム ゾーンで午前 8 時と午前 10 時の間に除外ルールを適用することが必要になる場合があります。 この場合、同じ期間と関連するタイム ゾーンを使用する 3 つの個別の除外ルールを作成します。By Device Address (デバイス アドレスを指定) 次の値を選択および入力し、[追加] を選択します。

- 指定したデバイスがソース、宛先、またはソースと宛先の両方の、どのデバイスであるかを選択します。

- アドレスが IP アドレス、MAC アドレス、サブネットのどれであるかを選択します

- IP アドレス、MAC アドレス、またはサブネットの値を入力します。By Alert Title (アラート タイトルを指定) 除外ルールに追加する 1 つ以上のアラートを選択し、[追加] を選択します。 アラート タイトルを検索するには、アラート タイトルの全体または一部を入力し、ドロップダウン リストから目的のものを選択します。 By Sensor Name (センサー名を指定) 除外ルールに追加する 1 つ以上のセンサーを選択し、[追加] を選択します。 センサー名を検索するには、センサー名の全体または一部を入力し、ドロップダウン リストから目的のものを選択します。 重要

アラート除外ルールは

AND方式です。つまり、すべてのルール条件が満たされた場合にのみアラートが除外されます。 ルール条件が定義されていない場合、すべてのオプションが含まれます。 たとえば、ルールにセンサーの名前を含めない場合、ルールはすべてのセンサーに適用されます。ルール パラメーターの概要はダイアログの下部に表示されます。

[Create Exclusion Rule] (除外ルールの作成) ダイアログの下部に表示されるルールの概要を確認し、[保存] を選択します

API を使用してアラートの除外ルールを作成する

Defender for IoT API を使用して、外部チケット システム、またはネットワーク メンテナンス プロセスを管理する他のシステムからアラート除外ルールを作成します。

maintenanceWindow (アラートの除外を作成する) API を使用して、センサー、分析エンジン、開始時刻、終了時刻を定義してルールを適用します。 API を使用して作成された除外ルールは、オンプレミス管理コンソールに読み取り専用として表示されます。

詳細については、「Defender for IoT API リファレンス」を参照してください。

![カスタム アラート ルールを作成するための [カスタムのアラート ルールの作成] ペインのスクリーンショット。](media/how-to-accelerate-alert-incident-response/create-custom-alert-rule.png)