Defender for IoT を使用して OT 監視システムを計画する

この記事は、Microsoft Defender for IoT を使用した OT 監視のデプロイ パスについて説明するシリーズ記事の 1 つです。

以下のコンテンツを使用して、監視するサイト、ユーザー グループと種類など、Microsoft Defender for IoT を使用した全体的な OT 監視を計画する方法について説明します。

前提条件

OT 監視のデプロイの計画を開始する前に、Azure サブスクリプションと OT プランが Defender for IoT にオンボードされていることを確認してください。 詳細については、「Microsoft Defender for IoT の試用版を開始する」を参照してください。

この手順は、アーキテクチャ チームによって実行されます。

OT サイトとゾーンを計画する

OT ネットワークを使用する場合は、組織のリソースがネットワークに接続されている場所をすべて一覧表示し、それらの場所を "サイト" と "ゾーン" にセグメント化することをお勧めします。

物理的なそれぞれの場所には、ゾーンにさらにセグメント化される独自のサイトを持つことができます。 各 OT ネットワーク センサーを特定のサイトとゾーンに関連付け、各センサーがネットワークの特定の領域のみをカバーするようにします。

サイトとゾーンを使用すると、ゼロ トラストの原則がサポートされ、追加の監視とレポートの細分性が提供されます。

たとえば、成長中の企業の工場やオフィスがパリ、ラゴス、ドバイ、天津にある場合、ネットワークを次のようにセグメント化できます。

| サイト | ゾーン |

|---|---|

| パリのオフィス | - グラウンド フロア (ゲスト) - 1 階 (営業) - 2 階 (役員) |

| ラゴスのオフィス | - グラウンド フロア (事務所) - 1 から 2 階 (工場) |

| ドバイのオフィス | - グラウンド フロア (コンベンション センター) - 1 階 (営業) - 2 階 (事務所) |

| 天津のオフィス | - グラウンド フロア (事務所) - 1 から 2 階 (工場) |

詳細なサイトとゾーンを計画していない場合でも、Defender for IoT では既定のサイトとゾーンを使用して、すべての OT センサーに割り当てます。

詳細については、「ゼロ トラストと OT ネットワーク」を参照してください。

繰り返しの IP 範囲のゾーンの分離

各ゾーンでは複数のセンサーをサポートできます。また、Defender for IoT を大規模にデプロイする場合、各センサーによって、同じデバイスのさまざまな側面が検出される可能性があります。 Defender for IoT では、同じゾーンで検出されたデバイスを、同じ IP や MAC アドレスなどのデバイス特性の同じ論理的な組み合わせで自動的に統合します。

複数のネットワークを使用していて、繰り返しの IP アドレス範囲など、類似の特性を持つ一意のデバイスがある場合は、Defender for IoT でデバイスを区別し、各デバイスを一意に識別できるように、各センサーを別個のゾーンに割り当てます。

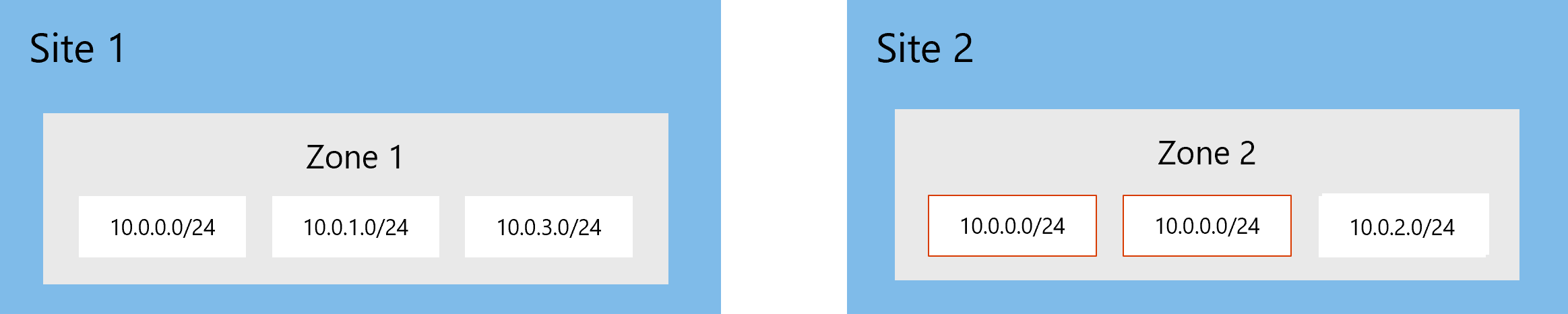

たとえば、ネットワークは次の図のようになります。6 つのネットワーク セグメントが 2 つの Defender for IoT サイトとゾーンに論理的に割り当てられています。 この図は、異なる生産ラインの同じ IP アドレスを持つ 2 つのネットワーク セグメントを示していることに注意してください。

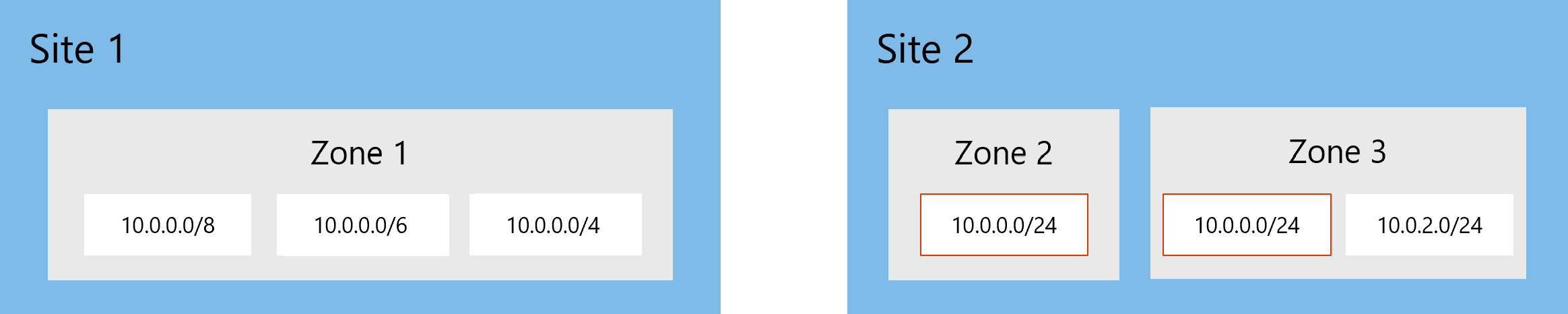

この場合は、繰り返しの IP アドレスを持つセグメント内のデバイスが誤って統合されず、デバイス インベントリ内で別個の一意のデバイスとして識別されるように、サイト 2 を 2 つの別個のゾーンに分離することをお勧めします。

次に例を示します。

ユーザーを計画する

Defender for IoT を使用する組織内のユーザーとそのユース ケースについて理解します。 セキュリティ オペレーション センター (SOC) と IT 担当者が最も一般的なユーザーになりますが、Azure のリソースまたはローカル リソースへの読み取りアクセスを必要とする他のユーザーが組織内に存在することがあります。

Azure では、ユーザーの割り当ては Microsoft Entra ID と RBAC ロールに基づいています。 ネットワークを複数のサイトにセグメント化する場合は、サイトごとに適用するアクセス許可を決定します。

OT ネットワーク センサーでは、ローカル ユーザーと Active Directory 同期の両方がサポートされます。 Active Directory を使用する場合は、Active Directory サーバーのアクセスの詳細があることを確認します。

詳細については、次を参照してください。

- Microsoft Defender for IoT ユーザー管理

- Defender for IoT の Azure ユーザー ロールとアクセス許可

- Defender for IoT を使用した OT 監視のためのオンプレミスのユーザーとロール

OT センサーと管理接続を計画する

クラウド接続センサーの場合は、必要になる可能性があるプロキシの種類など、各 OT センサーを Azure クラウドの Defender for IoT に接続する方法を決定します。 詳細については、センサーを Azure に接続する方法に関する記事を参照してください。

エアギャップまたはハイブリッド環境で作業していて、ローカルで管理される複数の OT ネットワーク センサーがある場合は、エアギャップ OT センサー管理のデプロイ パスに関するページを参照してください。

オンプレミスの SSL/TLS 認定を計画する

アプライアンスの継続的なセキュリティを確保するために、運用システムで CA 署名 SSL/TLS 証明書を使用することをお勧めします。

各 OT センサーに使用する証明書と証明機関 (CA)、証明書の生成に使用するツール、各証明書に含める属性を計画します。

詳細については、「オンプレミス リソースの SSL/TLS 証明書の要件」を参照してください。