ファームウェア分析 (プレビュー) とは?

コンピューターにオペレーティング システムがあるのと同様に、IoT デバイスにはファームウェアがあり、IoT デバイスを実行して制御するのはファームウェアです。 IoT デバイスには従来、基本的なセキュリティ対策が欠けていたので、IoT デバイス ビルダーにとってセキュリティはほぼ普遍的な懸念事項です。

たとえば、IoT 攻撃ベクトルは通常、ハードコーディングされたユーザー アカウント、古くて脆弱なオープンソース パッケージ、製造元のプライベート暗号化署名キーなど、簡単に悪用可能な (しかし簡単に修正も可能な) 弱点を使用します。

ファームウェア分析サービスを使用して、他の方法では検出できない可能性がある埋め込まれたセキュリティ上の脅威、脆弱性、一般的な弱点を特定します。

Note

[ファームウェア分析] ページはプレビュー段階です。 Microsoft Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはその他のまだ一般提供されていない Azure 機能に適用される他の法律条項が含まれています。

ファームウェアが安全であることを確認する方法

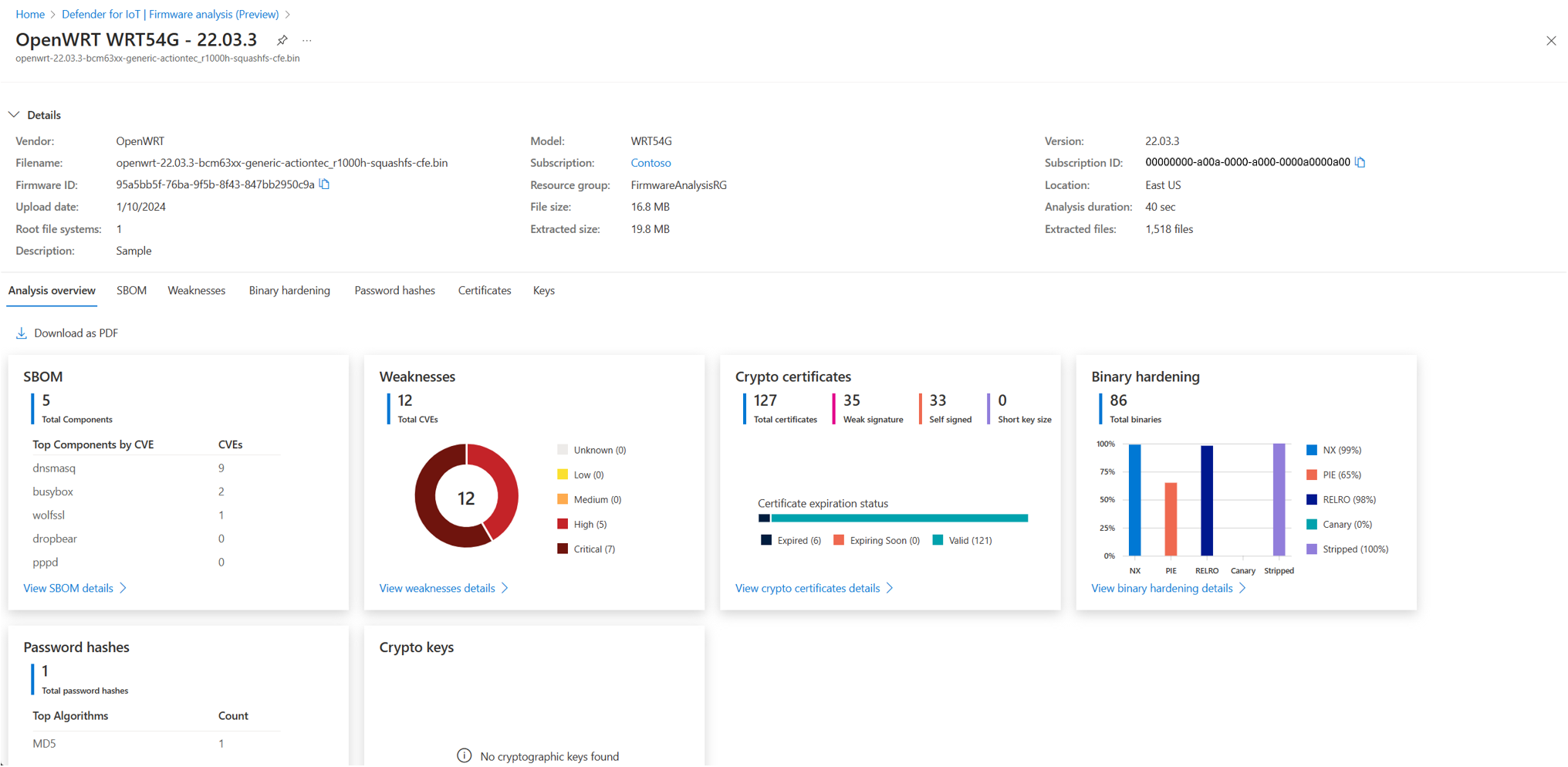

ファームウェア分析は、一般的な弱点や脆弱性がないかファームウェアを分析し、ファームウェアのセキュリティに関する分析情報を提供できます。 この分析は、社内でファームウェアを構築するか、サプライ チェーンからファームウェアを受け取るかに関係なく役立ちます。

ソフトウェア部品表 (SBOM): ファームウェアの構築プロセス中に使用されるオープンソース パッケージの詳細な一覧を受け取ります。 パッケージのバージョンと、どのようなライセンスでオープンソース パッケージの使用が管理されているかを確認してください。

CVE 分析: どのファームウェア コンポーネントに一般に知られているセキュリティ上の脆弱性と暴露が含まれているかを確認します。

バイナリセキュリティ強化分析: バッファー オーバーフロー保護、位置独立実行可能ファイル、より一般的なセキュリティ強化手法など、コンパイル中の特定のセキュリティ フラグを有効にしていないバイナリを特定します。

SSL 証明書分析: 期限切れおよび失効した TLS/SSL 証明書を明らかにします。

公開キーと秘密キーの分析: ファームウェアの中で検出された公開および秘密の暗号化キーが必要なものであり、偶発的なものではないことを確認します。

パスワード ハッシュの抽出: ユーザー アカウント パスワード ハッシュがセキュリティで保護された暗号化アルゴリズムを使用していることを確認します。