Log Analytics エージェントを使用してワークロードからデータを収集する

Log Analytics エージェントとワークスペースを構成する

Log Analytics エージェントがオンの場合、Defender for Cloud では、サポートされているすべての Azure VM と新しく作成されるものにエージェントをデプロイします。 サポートされるプラットフォームの一覧については、「Microsoft Defender for Cloud でサポートされているプラットフォーム」を参照してください。

Log Analytics エージェントとの統合を構成するには:

[Defender for Cloud] メニューで、 [環境設定] を開きます。

関連するサブスクリプションを選択します。

Defender プランの [監視対象] 列で、[設定] を選択します。

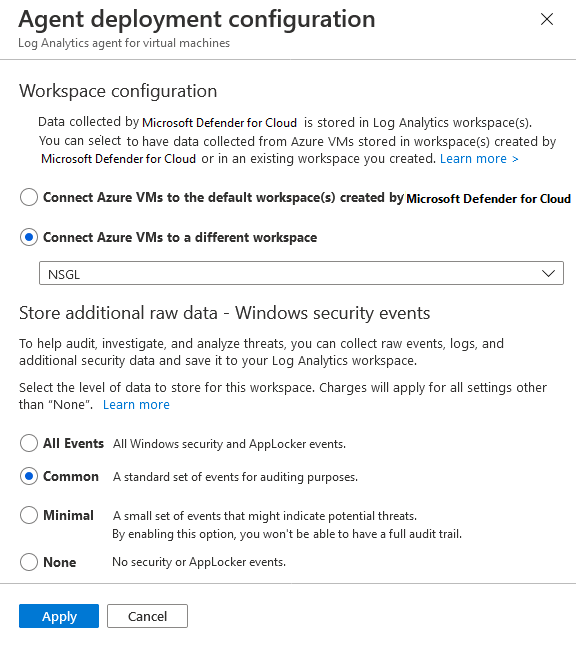

構成オプション ペインで、使用するワークスペースを定義します。

[Defender for Cloud によって作成された既定のワークスペースに Azure VM を接続する] - Defender for Cloud では、新しいリソース グループと既定のワークスペースを同じ位置情報で作成し、エージェントをそのワークスペースに接続します。 複数の位置情報からの VM がサブスクリプションに含まれている場合、Defender for Cloud ではデータ プライバシー要件に確実に準拠するために複数のワークスペースを作成します。

ワークスペースとリソース グループの名前付け規則は次のとおりです。

- ワークスペース: DefaultWorkspace-[subscription-ID]-[geo]

- リソース グループ:DefaultResourceGroup-[geo]

Defender for Cloud ソリューションは、サブスクリプションに設定されている価格階層に応じて、ワークスペース上で自動的に有効になります。

ヒント

既定のワークスペースに関する質問については、以下をご覧ください。

[Connect Azure VMs to a different workspace](Azure VM を別のワークスペースに接続する) - ドロップダウン リストから、収集したデータを保存するワークスペースを選択します。 ドロップダウン リストには、自分の全サブスクリプション内のワークスペースがすべて含まれています。 このオプションを使用して、さまざまなサブスクリプションで稼働している仮想マシンからデータを収集し、自分が選択したワークスペースにすべて保存できます。

Log Analytics ワークスペースが既にある場合は、同じワークスペースを使用することをお勧めします (ワークスペースに対する読み取りおよび書き込みアクセス許可が必要です)。 このオプションは、組織内で一元化されたワークスペースを使用していて、それをセキュリティ データの収集に使用したい場合に役立ちます。 詳細については、「Azure Monitor でログ データとワークスペースへのアクセスを管理する」をご覧ください。

選択したワークスペースで "Security" または "SecurityCenterFree" ソリューションが既に有効になっている場合は、価格が自動的に設定されます。 それ以外の場合、ワークスペースに Defender for Cloud ソリューションをインストールします。

- [Defender for Cloud] メニューで、 [環境設定] を開きます。

- エージェントの接続先となるワークスペースを選択します。

- [セキュリティ体制管理] を [オン] に設定するか、[すべて有効にする] を選択してすべての Microsoft Defender プランを有効にします。

[Windows セキュリティ イベント] 構成で、保存する生のイベント データの量を選択します。

- なし – セキュリティ イベントのストレージを無効にします。 (既定値)。

- 最小 - イベント量を最小限に抑える必要があるお客様向けの小さなイベント セットです。

- 共通 - ほとんどのお客様のニーズを満たすイベント セットです。完全な監査証跡が得られます。

- すべてのイベント - すべてのイベントを格納する必要があるお客様向けです。

ヒント

ワークスペース レベルでこれらのオプションを設定するには、「ワークスペース レベルでのセキュリティ イベント オプションの設定」をご覧ください。

これらのオプションの詳細については、「Log Analytics エージェントの Windows セキュリティ イベント オプション」をご覧ください。

構成ペインで [適用] を選択します。

Log Analytics エージェントの Windows セキュリティ イベント オプション

Microsoft Defender for Cloud でデータ収集層を選択すると、選択した層のセキュリティ イベントが Log Analytics ワークスペースに格納されるため、ワークスペース内のイベントを調査、検索、監査できます。 Log Analytics エージェントは、Defender for Cloud の脅威保護に必要なセキュリティ イベントも収集して分析します。

必要条件

Windows セキュリティ イベント データを保存するには、Defender for Cloud の強化されたセキュリティ保護が必要です。 強化された保護プランの詳細情報を確認してください。

Log Analytics でのデータの格納に対して課金される可能性があります。 詳細については、 価格に関するページを参照してください。

Microsoft Sentinel ユーザー向けの情報

単一ワークスペースのコンテキスト内でのセキュリティ イベントの収集は、Microsoft Defender for Cloud または Microsoft Sentinel のどちらか一方から構成できます。両方から行うことはできません。 Microsoft Defender for Cloud からのアラートを既に取得しているワークスペースに Microsoft Sentinel を追加し、セキュリティ イベントを収集する場合は、次のいずれかを実行できます。

- Microsoft Defender for Cloud でのセキュリティ イベントの収集をそのまま使用する。 これらのイベントは、Microsoft Sentinel と Defender for Cloud の両方でクエリを実行し、分析できます。 Microsoft Sentinel でコネクタの接続状態を監視したり、その構成を変更したりする場合は、2 番目のオプションを検討してください。

- Microsoft Defender for Cloud でセキュリティ イベントの収集を無効にしてから、Microsoft Sentinel でセキュリティ イベント コネクタを追加する。 Microsoft Sentinel と Defender for Cloud の両方でイベントのクエリと分析を行えますが、さらに、コネクタの接続状態を監視したり、その構成を変更したりする (Microsoft Sentinel でのみ実行可能) こともできます。 Defender for Cloud でセキュリティ イベントの収集を無効にするには、Log Analytics エージェントの構成で [Windows セキュリティ イベント] を [なし] に設定します。

"共通" と "最小" で保存されるイベントの種類

共通と最小イベント セットは、各イベントのフィルター処理されていない頻度とその使用に関するお客様と業界標準に基づく一般的なシナリオに対応するように設計されています。

- 最小 - このセットは、侵害が成功したことを示す可能性のあるイベントと、ボリュームが少ない重要なイベントのみを対象としています。 このセットのデータ ボリュームの大部分は、成功したユーザー ログオン (イベント ID 4624)、失敗したユーザー ログオン イベント (イベント ID 4625)、およびプロセス作成イベント (イベント ID 4688) です。 サインアウト イベントは監査にのみ重要であり、ボリュームが比較的多いため、このイベント セットには含まれません。

- 共通 - このセットは、ボリュームが少ないイベントを含め、完全なユーザー監査証跡を提供することを目的としています。 たとえば、このセットには、ユーザー ログオン イベント (イベント ID 4624) とユーザー ログオフ イベント (イベント ID 4634) の両方が含まれます。 セキュリティ グループの変更などの監査アクション、ドメイン コントローラーの主要な Kerberos 操作、業界組織が推奨するその他のイベントが含まれます。

各セットのセキュリティと AppLocker イベント ID の完全な内訳を次に示します。

| データ層 | 収集したイベント インジケーター |

|---|---|

| 最小限 | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| 共通 | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

注意

- グループ ポリシー オブジェクト (GPO) を使用している場合は、プロセス作成イベント 4688 の監査ポリシーと、イベント 4688 内の CommandLine フィールドを有効にすることをお勧めします。 プロセス作成イベント 4688 の詳細については、Defender for Cloud の一般的な質問を参照してください。 これらの監査ポリシーの詳細については、「Audit Policy Recommendations」(監査ポリシーの推奨事項) を参照してください。

- Windows フィルタリング プラットフォーム イベント (イベント ID 5156) を収集するには、[フィルタリング プラットフォームの接続の監査] を有効にする必要があります (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)。

ワークスペース レベルでセキュリティ イベント オプションを設定する

ワークスペース レベルで保存するセキュリティ イベント データのレベルを定義できます。

Azure portal の [Defender for Cloud] メニューで、 [環境設定] を選択します。

該当するワークスペースを選択します。 ワークスペースのデータ収集イベントは、このページで説明する Windows セキュリティ イベントだけです。

保存する生のイベント データの量を選択し、 [保存] を選択します。

エージェントの手動プロビジョニング

Log Analytics エージェントを手動でインストールするには:

Azure portal で、Defender for Cloud [環境の設定] ページに移動します。

関連するサブスクリプションを選択した後、[設定と監視] を選択します。

Log Analytics エージェントおよび Azure Monitor エージェントを [オフ] にします。

必要に応じて、ワークスペースを作成します。

Log Analytics エージェントをインストールするワークスペースで Microsoft Defender for Cloud を有効にします。

[Defender for Cloud] メニューで、 [環境設定] を開きます。

エージェントをインストールするワークスペースを設定します。 ワークスペースが存在するサブスクリプションが Defender for Cloud で使用しているサブスクリプションと同じであること、また、そのワークスペースに対する読み取りおよび書き込みアクセス許可があることを確認します。

[サーバー] または [マシン上の SQL サーバー] のいずれか、または両方を選び (Free プランの既定値は Foundational CSPM)、[保存] を選びます。

Note

対象のワークスペースで Security ソリューションまたは SecurityCenterFree ソリューションが既に有効になっている場合、価格は自動的に設定されます。

Resource Manager テンプレートを使用して新しい VM にエージェントをデプロイするには、Log Analytics エージェントをインストールします。

既存の VM にエージェントをデプロイするには、Azure 仮想マシンに関するデータの収集に関する記事の手順に従います (「イベントとパフォーマンス データを収集する」のセクションは省略可能です)。

PowerShell を使用してエージェントをデプロイするには、仮想マシンのドキュメントの手順を使用します。

ヒント

オンボーディングの詳細は、「PowerShell を使用した Microsoft Defender for Cloud のオンボーディングの自動化」を参照してください。

監視コンポーネントをオフにするには:

- Defender プランに移動し、拡張機能を使用するプランをオフにして、[保存] を選択します。

- 監視設定がある Defender プランの場合、Defender プランの設定に移動し、拡張機能をオフにして、[保存] を選択します。

Note

- 拡張機能を無効にしても、影響を受けたワークロードから拡張機能は削除されません。

- OMS 拡張機能の削除については、「Defender for Cloud にインストールされている OMS 拡張機能を削除するにはどうすればよいですか?」を参照してください。

![Log Analytics の設定を [オフ] にするスクリーンショット。](media/working-with-log-analytics-agent/manual-provision.png)