Defender for Containers を使用して Google Cloud Platform (GCP) コンテナーを保護する

Microsoft Defender for Cloud の Defender for Containers は、コンテナーをセキュリティで保護してクラスター、コンテナー、およびそれらのアプリケーションのセキュリティを向上、監視、保守できるようにする、クラウド ネイティブ ソリューションです。

詳細についてはMicrosoft Defender for Containers の概要を参照してください。

Defender for Container の価格の詳細については、価格に関するページを参照してください。

前提条件

Microsoft Azure サブスクリプションが必要です。 Azure サブスクリプションをお持ちでない場合は、無料サブスクリプションにサインアップすることができます。

Azure サブスクリプションで Microsoft Defender for Cloud を有効にしている必要があります。

Kubernetes ノードがパッケージ マネージャーのソース リポジトリにアクセスできることを確認します。

次の Azure Arc 対応 Kubernetes ネットワーク要件が検証されていることを確認します。

GCP プロジェクトで Defender for Containers プランを有効にする

Google Kubernetes Engine (GKE) クラスターを保護するには:

Azure portal にサインインします。

「Microsoft Defender for Cloud」を検索して選択します。

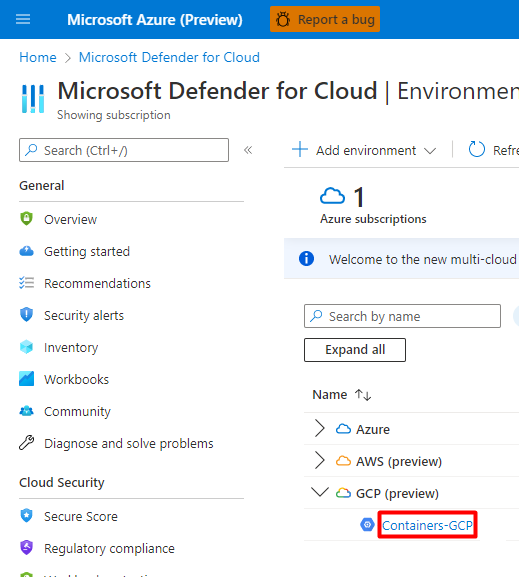

Defender for Cloud のメニューで、[環境設定] を選択します。

関連する GCP プロジェクトを選択します。

[次: プランを選択] ボタンを選択します。

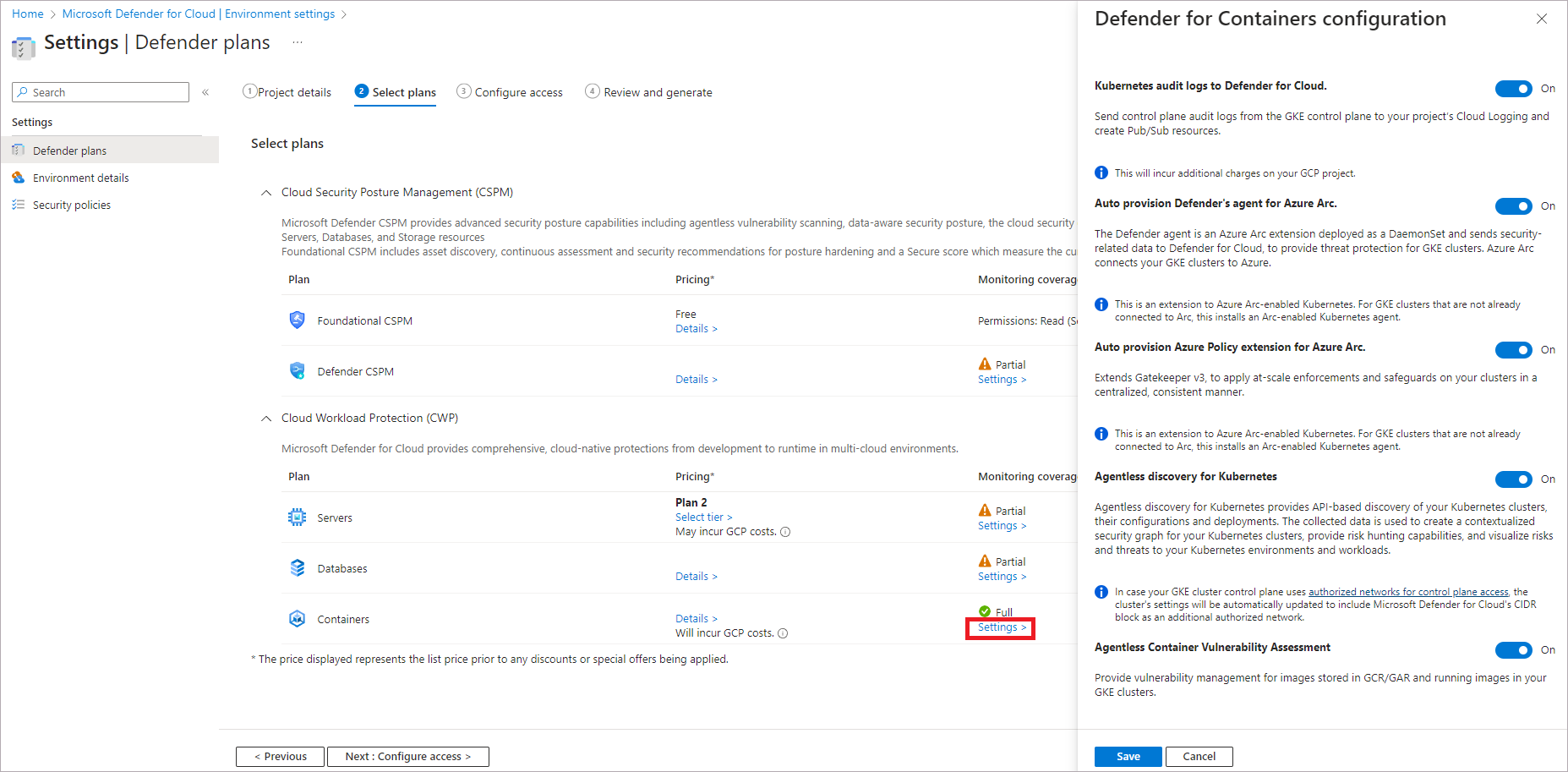

コンテナー計画が [オン] に切り替わっていることを確認します。

プランのオプションの構成を変更するには、[設定] を選択してください。

Defender for Cloud への Kubernetes 監査ログ: 既定で有効になっています。 この構成は、GCP プロジェクト レベルでのみ利用可能です。 これにより、詳細な分析のために、GCP Cloud Logging を使用して、Microsoft Defender for Cloud のバックエンドに監査ログ データをエージェントレスで収集できます。 Defender for Containers では、実行時の脅威に対する保護を提供するためにコントロール プレーン監査ログが必要です。 Kubernetes 監査ログを Microsoft Defender に送信するには、設定を [オン] に切り替えてください。

Note

この構成を無効にすると、

Threat detection (control plane)機能 は無効になります。 詳細については、機能の可用性 に関する情報を参照してください。[Azure Arc 用に Defender のセンサーを自動プロビジョニングする] および [Azure Arc 用に Azure Policy 拡張機能を自動プロビジョニングする]: 既定で有効になっています。 GKE クラスターに、Azure Arc 対応 Kubernetes とその拡張機能をインストールするには、次の 3 つの方法があります。

- このセクションの手順で説明されているように、プロジェクト レベルで Defender for Containers の自動プロビジョニングを有効にします。 これがお勧めしているメソッドです。

- クラスターごとのインストールには、Defender for Cloud の推奨事項を使用します。 Microsoft Defender for Cloud の推奨事項ページに表示されます。 特定のクラスターにソリューションをデプロイする方法を確認してください。

- Arc 対応 Kubernetes と拡張機能を手動でインストールします。

Kubernetes のエージェントレス検出は、Kubernetes クラスターの API ベースの検出を提供します。 Kubernetes のエージェントレス検出機能を有効にするには、設定を [オン] に切り替えてください。

エージェントレス コンテナー脆弱性評価は、Google レジストリ (GAR および GCR) に保存されているイメージと GKE クラスター上で実行されているイメージに対する脆弱性の管理を提供します。 エージェントレス コンテナー脆弱性評価機能を有効にするには、設定を [オン] に切り替えてください。

[コピー] ボタンを選択します。

![[コピー] ボタンの位置を示すスクリーンショット。](media/tutorial-enable-containers-gcp/copy-button.png)

[GCP Cloud Shell] ボタンを選択します。

Cloud Shell ターミナルにスクリプトを貼り付けて実行します。

スクリプトの実行後にコネクタが更新されます。 この処理には、最大で 6-8 時間かかることがあります。

[次: 確認と生成]> を選択します。

[更新] を選択します。

特定のクラスターにソリューションをデプロイする

GCP コネクタのオンボード処理中、またはそれ以降に、既定の自動プロビジョニング構成のいずれかを無効にした場合。 Defender for Containers から完全なセキュリティ値を取得するには、Azure Arc 対応 Kubernetes、Defender センサー、Kubernetes 用 Azure Policy を各 GKE クラスターに手動でインストールする必要があります。

これらの拡張機能 (および必要に応じて Arc) をインストールするために使用できる、Defender for Cloud に固有の次の 2 つの推奨事項があります。

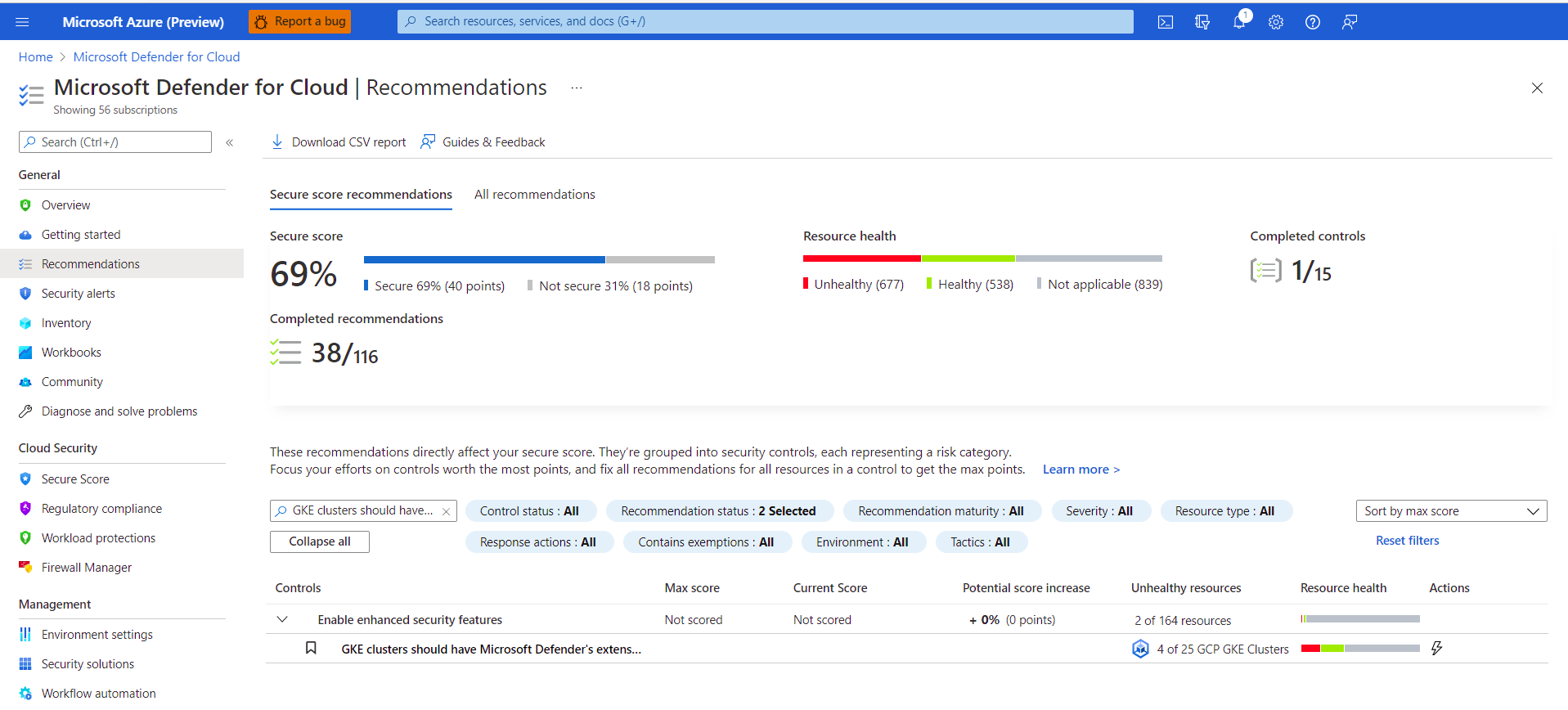

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

注意

Arc 拡張機能をインストールする場合は、提供される GCP プロジェクトが関連するコネクタのプロジェクトと同じであることを確認する必要があります。

特定のクラスターにソリューションをデプロイするには:

Azure portal にサインインします。

「Microsoft Defender for Cloud」を検索して選択します。

Defender for Cloud メニューで [推奨事項] を選びます。

Defender for Cloud の [推奨事項] ページで、上記の推奨事項をそれぞれ名前で検索します。

正常ではない GKE クラスターを選択します。

重要

クラスターは一度に 1 つずつ選択する必要があります。

ハイパーリンクされた名前のクラスターを選択するのではなく、関連する行の他の場所を選択してください。

正常ではないリソースの名前を選択します。

[修正プログラム] を選択します。

![[修正] ボタンの位置を示すスクリーンショット。](media/tutorial-enable-containers-gcp/fix-button.png)

Defender for Cloud によって、ユーザーが選択した言語でスクリプトが生成されます。

- Linux の場合は、[Bash] を選択します。

- Windows の場合は、[PowerShell] を選択します。

[Download remediation logic (修復ロジックをダウンロード)] を選択します。

生成されたスクリプトをクラスターで実行します。

2 番目の推奨事項について、ステップ "3 から 10" を繰り返します。

次のステップ

Defender for Containers の高度な有効化機能については、「Microsoft Defender for Containers を有効にする」ページを参照してください。