Azure SQL データベースの脆弱性を見つけて修復する

Microsoft Defender for Cloud では、Azure SQL データベースの脆弱性評価が提供されます。 脆弱性評価では、データベースでソフトウェアの脆弱性がスキャンされ、結果の一覧が提供されます。 この結果を使用して、ソフトウェアの脆弱性を修復し、結果を無効にすることができます。

前提条件

続行する前に、高速構成とクラシック構成のどちらを使用しているかを確認してください。

使用している構成を確認するには:

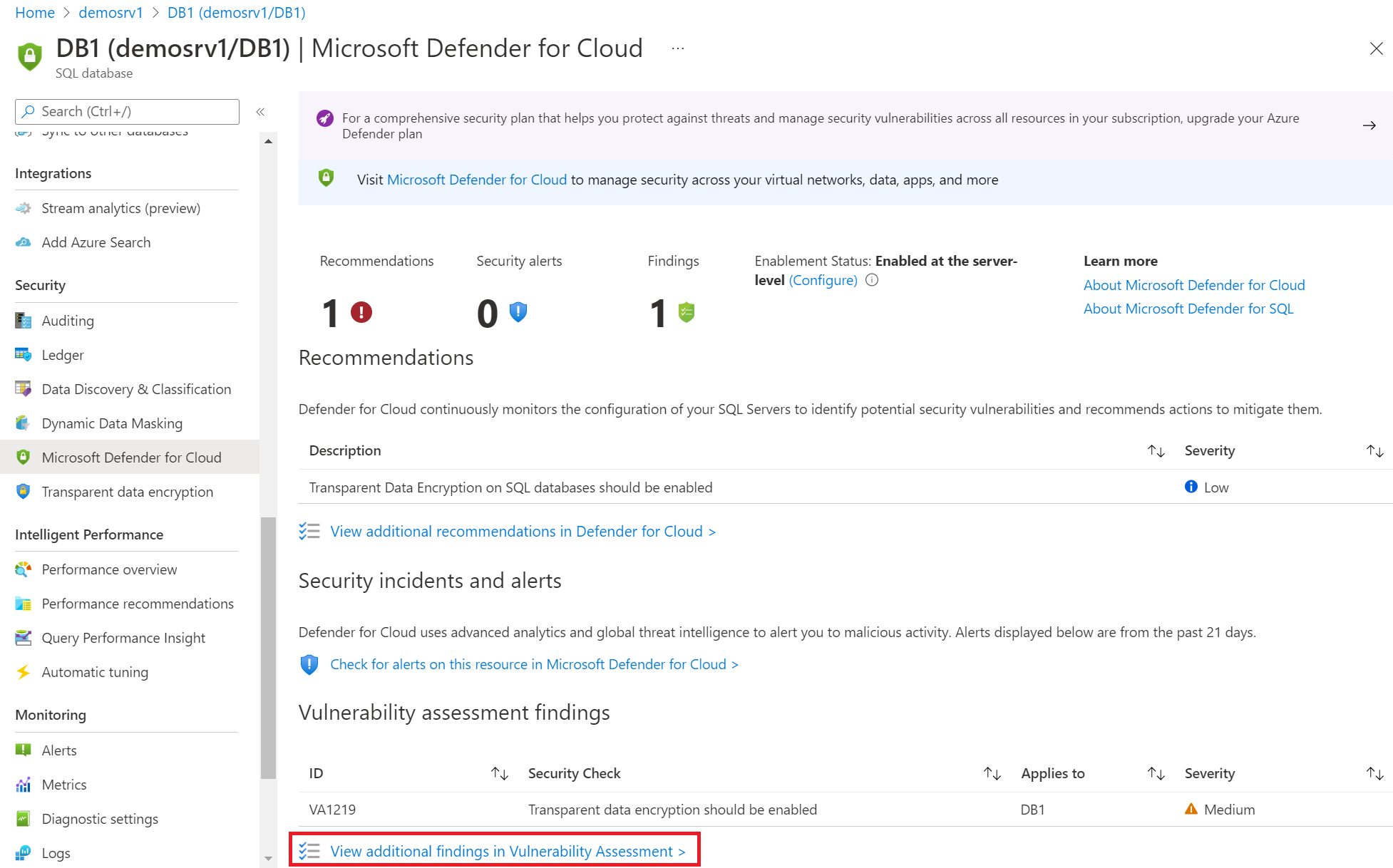

- Azure portal で、Azure SQL Database、SQL Managed Instance データベース、または Azure Synapse の特定のリソースにアクセスします。

- [セキュリティ] という見出しの下で [Defender for Cloud] を選択します。

- [有効化の状態] で [構成] を選択し、サーバー全体またはマネージド インスタンスの Microsoft Defender for SQL の設定ウィンドウを開きます。

脆弱性の設定にストレージ アカウントを構成するオプションが表示されている場合は、クラシック構成を使用しています。 そうでない場合は、高速構成を使用しています。

Azure SQL データベースの脆弱性を見つける

アクセス許可

Microsoft Defender for Cloud の推奨事項 "SQL データベースでは、脆弱性の検出結果が解決されている必要がある" で脆弱性評価の結果を見るには、次のいずれかのアクセス許可が必要です。

- セキュリティ管理者

- セキュリティ閲覧者

脆弱性評価の設定を変更するには、次のアクセス許可が必要です。

- SQL Security Manager

結果をスキャンするためのリンクを含む自動メールを受信している場合、スキャン結果に関するリンクにアクセスしたり、リソース レベルでスキャン結果を表示したりするには、次のアクセス許可が必要です。

- SQL Security Manager

データの保存場所

SQL 脆弱性評価では、SQL 脆弱性評価に関する Defender for Cloud の推奨事項の下で一般公開されているクエリを使用して SQL サーバーにクエリを実行し、クエリ結果を格納します。 SQL 脆弱性評価データは、構成されている論理サーバーの場所に格納されます。 たとえば、ユーザーが西ヨーロッパの論理サーバーで脆弱性評価を有効にした場合、結果は西ヨーロッパに格納されます。 このデータは、SQL 脆弱性評価ソリューションが論理サーバーで構成されている場合にのみ収集されます。

オンデマンド脆弱性スキャン

SQL 脆弱性評価スキャンは、オンデマンドで実行できます。

リソースの [Defender for Cloud] ページで、 [その他の脆弱性評価の調査結果を表示] を選択し、以前のスキャンのスキャン結果にアクセスします。

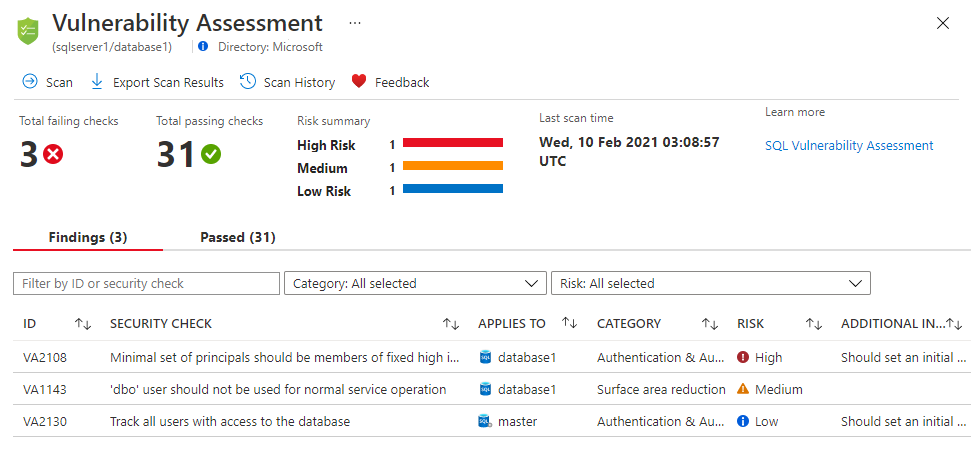

オンデマンド スキャンを実行してデータベースの脆弱性をスキャンするには、ツールバーの [スキャン] を選択します。

![[スキャン] を選択して、SQL リソースのオンデマンド脆弱性評価スキャンを実行するスクリーンショット。](media/defender-for-sql-azure-vulnerability-assessment/on-demand-vulnerability-scan.png)

Note

このスキャンは軽量で安全です。 実行にかかるのは数秒で、完全に読み取り専用です。 データベースが変更されることはありません。

脆弱性の修復

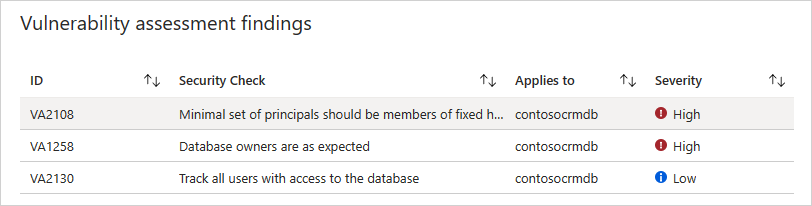

脆弱性スキャンが完了すると、レポートが Azure portal に表示されます。 レポートには次のものが表示されます。

- セキュリティ状態の概要

- 検出された問題の数

- リスクの重要度別の概要

- 詳細な調査の結果一覧

検出された脆弱性を修復するには:

結果をレビューして、自分の環境にとってレポートのどの項目がセキュリティ上の真の問題かを判断します。

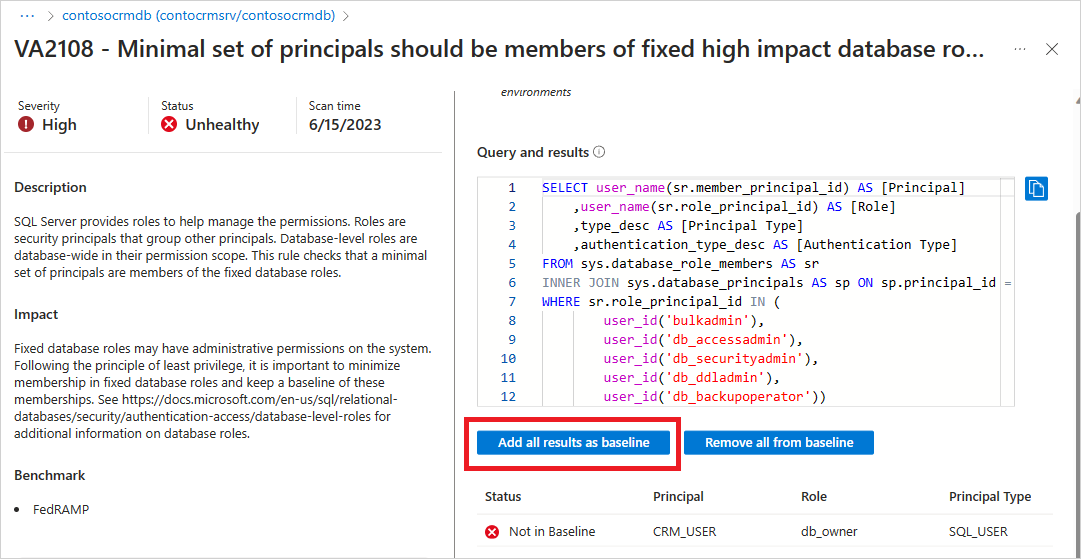

失敗した各結果を選択して、その影響と、セキュリティ チェックが失敗した理由を理解します。

ヒント

結果の詳細ページには、問題の解決方法を説明する実行可能な修復情報が含まれています。

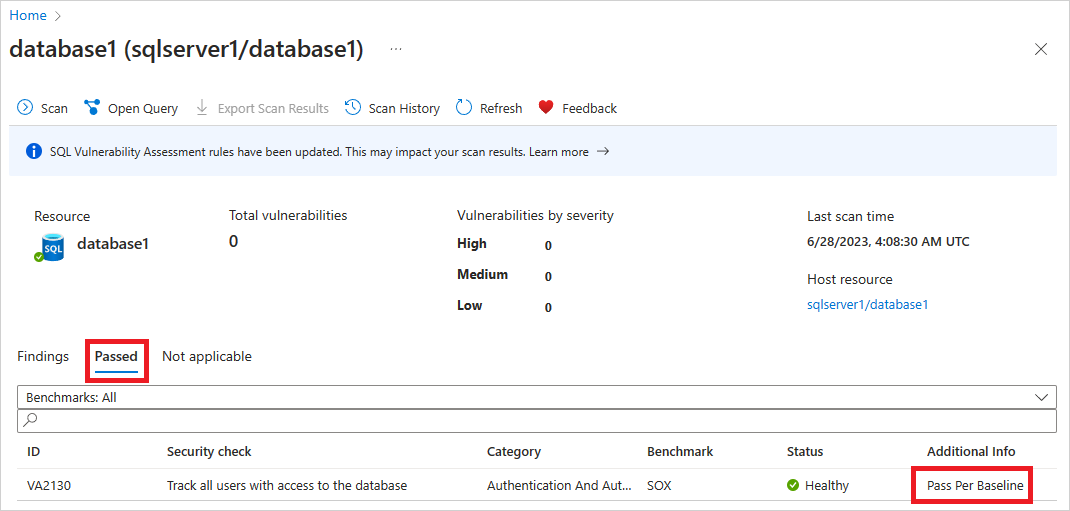

評価の結果を確認しながら、環境において許容されるベースラインとして特定の結果をマークできます。 ベースラインは本来、結果のレポート方法をカスタマイズするものです。 ベースラインに一致する結果は、それ以降のスキャンで合格と見なされます。 ベースラインのセキュリティ状態を確立した後は、脆弱性評価では、ベースラインからの逸脱のみが報告されます。 これにより、関連する問題に意識を集中することができます。

ベースラインに追加したすべての結果が、ベースラインの変更によって合格したことを示す情報と共に [合格] と表示されるようになります。 ベースラインを有効にするために別のスキャンを実行する必要はありません。

脆弱性評価スキャンを使って、データベースが高レベルのセキュリティを維持し、組織のポリシーが満たされるようになりました。

次のステップ

- Microsoft Defender for Azure SQL の詳細を確認してください。

- データの検出と分類についてさらに詳しく学習します。

- 「ファイアウォールと VNet の内側のアクセス可能なストレージ アカウントに脆弱性評価スキャンの結果を格納する方法」の詳細を確認してください。