マシン シークレットを修復する

Microsoft Defender for Cloud は、横移動リスクを低減するために、マシンとクラウド展開をスキャンして、サポートされているシークレットを検出できます。

この記事は、マシンのシークレット スキャン結果を特定して修復するのに役立ちます。

- マシン シークレットの推奨事項を使用して、結果を確認および修復できます。

- Defender for Cloud インベントリ内の特定のマシンで検出されたシークレットを表示します

- クラウド セキュリティ エクスプローラーのクエリとマシン シークレットの攻撃パスを使用して、マシン シークレットの結果をドリルダウンします

- 一部のメソッドは、すべてのシークレットではサポートされません。 さまざまな種類のシークレットに対してサポートされている方法を確認してください。

シークレットに優先順位を付け、すぐに注意が必要なシークレットを特定できるようにすることが重要です。 このサポートとして、Defender for Cloud には次の機能があります。

- ファイルの最終アクセス時刻、トークンの有効期限、シークレットがアクセスを付与するターゲット リソースが存在するかどうかを示す情報など、すべてのシークレットに豊富なメタデータを提供します。

- シークレット メタデータとクラウド アセット コンテキストの組み合わせ。 これにより、インターネットに公開されている資産や、他の機密性の高い資産を危険にさらす可能性のあるシークレットを含む資産に最初に取り組むことができます。 シークレット スキャンの結果は、リスクベースの推奨事項の優先順位付けに組み込まれます。

- よく見られるシークレットや、シークレットを含むアセットを特定するのに役立つ複数のビューを提供します。

前提条件

- Azure アカウント。 Azure アカウントをまだお持ちではない場合は、今すぐ Azure 無料アカウントを作成できます。

- Azure サブスクリプションで Defender for Cloud が使用可能である必要があります。

- 次のプランのうち 1 つ以上を 有効にする必要があります。

- エージェントレス マシンのスキャンは有効でなければなりません。

推奨事項を使用してシークレットを修復する

Azure portal にサインインします。

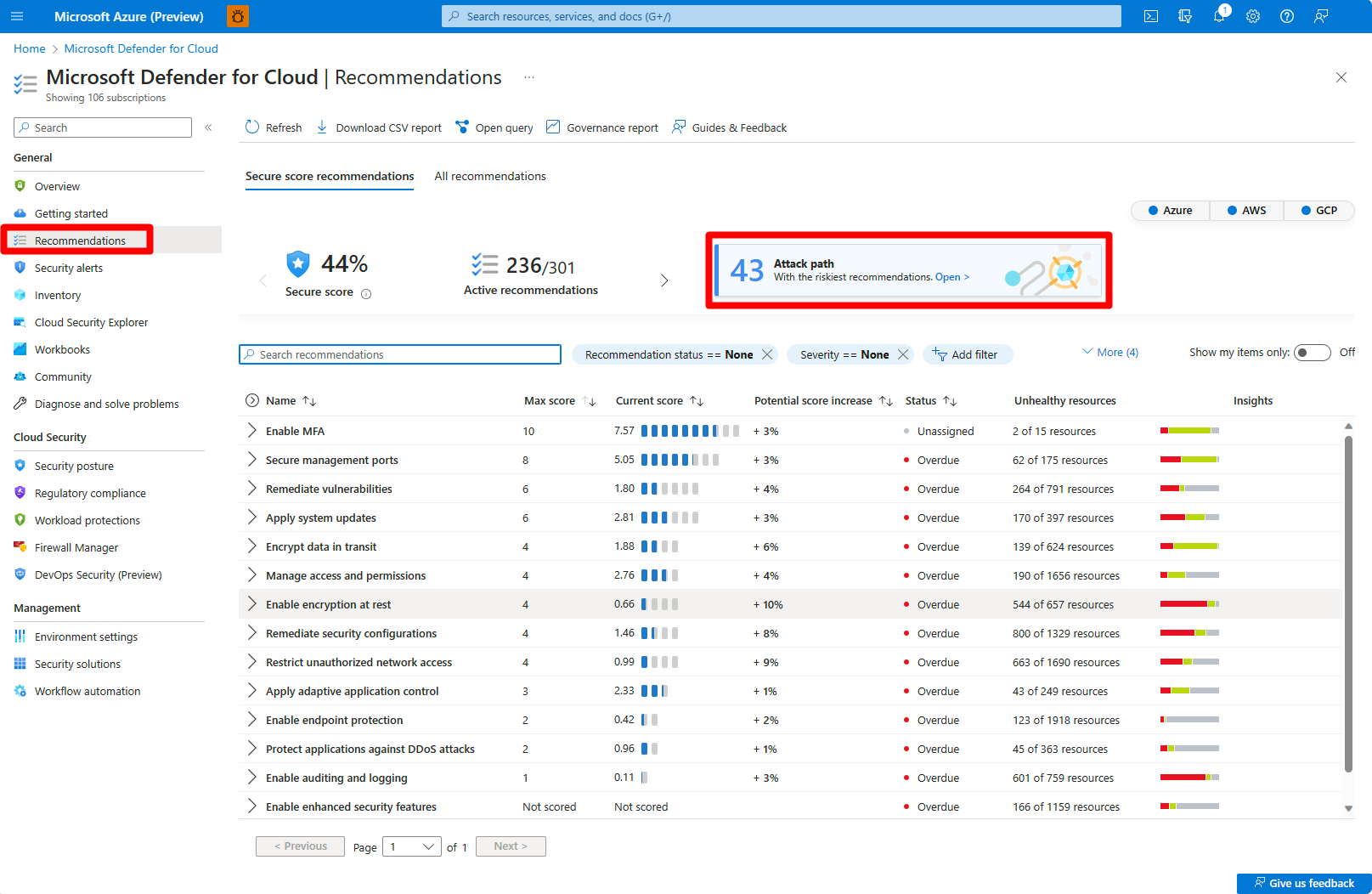

[Microsoft Defender for Cloud]>[推奨事項] に移動します。

[脆弱性の修復] セキュリティ コントロールを展開します。

次のうち該当する推奨事項を 1 つ選択します。

[影響を受けるリソース] を展開して、シークレットを含むリソースすべての一覧を確認します。

[結果] セクションで、シークレットを選択して、シークレットに関する詳細情報を表示します。

[修復手順] を展開し、表示される手順に従います。

[影響を受けるリソース] を展開して、このシークレットの影響を受けるリソースを確認します。

(省略可能) 影響を受けるリソースを選択すると、そのリソースの情報を確認できます。

既知の攻撃パスを持たないシークレットは、secrets without an identified target resource と呼ばれます。

インベントリ内のマシンのシークレットを修復する

Azure portal にサインインします。

Microsoft Defender for Cloud>インベントリへ移動します。

関連する VM を選択します。

[シークレット] タブに移動します。

関連するメタデータと共に表示される各プレーンテキスト シークレットを確認します。

シークレットを選択すると、そのシークレットの追加情報が表示されます。

シークレットの種類によって、追加情報のセットが異なります。 たとえば、プレーンテキスト SSH 秘密キーの場合、情報には関連する公開キーが含まれます (秘密キーと、検出した承認されたキーのファイルへのマッピング、または同じ SSH 秘密キー識別子を含む別の仮想マシンへのマッピング)。

攻撃パスのあるシークレットを修復する

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[推奨設定]>[Attack path](攻撃パス) に移動します。

関連する攻撃パスを選択します。

修復手順に従って、攻撃パスを修復します。

クラウド セキュリティ エクスプローラーを使用してシークレットを修復する

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[Cloud Security Explorer] の順に移動します。

以下のテンプレートの 1 つを選択します。

- 別の VM に対して認証可能なプレーンテキスト シークレットを持つ VM - 他の VM または EC2 にアクセス可能なプレーンテキスト シークレットを持つ、すべての Azure VM、AWS EC2 インスタンス、または GCP VM インスタンスを返します。

- ストレージ アカウントに対して認証可能なプレーンテキスト シークレットを持つ VM - ストレージ アカウントにアクセス可能なプレーンテキスト シークレットを持つ、すべての Azure VM または AWS EC2 インスタンス、または GCP VM インスタンスを返します。

- SQL データベースに対して認証可能なプレーンテキスト シークレットを持つ VM - SQL データベースにアクセス可能なプレーンテキスト シークレットを持つ、すべての Azure VM または AWS EC2 インスタンス、または GCP VM インスタンスを返します。

使用可能なテンプレートを使用しない場合は、クラウド セキュリティ エクスプローラー内で独自のクエリを作成することもできます。

![[脆弱性の修復] セキュリティ コントロールで、いずれかを選択した結果を示すスクリーンショット。](media/secret-scanning/recommendation-findings.png)

![[結果] セクションでシークレットを選択すると表示される、シークレットの詳細情報を示すスクリーンショット。](media/secret-scanning/select-findings.png)