Docker ホストのセキュリティ強化の推奨事項を確認する

Microsoft Defender for Cloud の Defender for Servers プランでは、IaaS Linux VM 上、または Docker コンテナーを実行している他の Linux マシン上でホストされているアンマネージド コンテナーが識別されます。 Defender for Servers は、これらの Docker ホストの構成を継続的に評価し、Center for Internet Security (CIS) Docker Benchmark と比較します。

- Defender for Cloud には CIS Docker Benchmark のルールセット全体が含まれており、コンテナーがいずれかのコントロールを満たしていない場合は警告が表示されます。

- 構成の誤りが検出されると、Defender for Servers はその結果に対処するためのセキュリティに関する推奨事項を生成します。脆弱性が見つかった場合は、1 つの推奨事項内にグループ化されます。

Note

Docker ホストのセキュリティ強化機能は、Log Analytics エージェント (Microsoft Monitoring Agent (MMA) とも呼ばれます) を使って、評価のためにホスト情報を収集します。 MMA は廃止予定であり、Docker ホストのセキュリティ強化機能は 2024 年 11 月に非推奨になります。

前提条件

- この機能を使うには、Defender for Servers プラン 2 が必要です。

- これらの CIS ベンチマーク チェックは、AKS マネージド インスタンスまたは Databricks マネージド VM では実行されません。

- ホストが接続するワークスペースに対する閲覧者アクセス許可が必要です。

Docker 構成に関する問題を特定する

Defender for Cloud のメニューから、[推奨事項] ページ を開 きます。

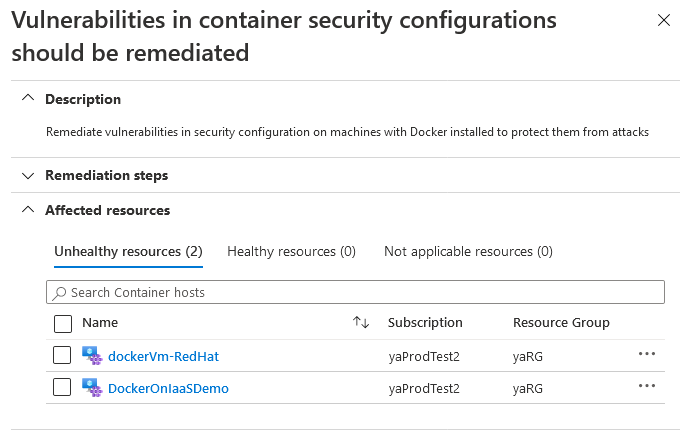

推奨事項を [コンテナーのセキュリティ構成の脆弱性を修復する必要があります] でフィルター処理して、推奨事項を選択します。

[推奨事項] ページには、影響を受けるリソース (Docker ホスト) が表示されます。

注意

Docker を実行していないマシンは、 [適用されないリソース] タブに表示されます。これらは Azure Policy に [準拠] と表示されます。

特定のホストで障害が発生した CIS コントロールを表示して修復するには、調査するホストを選択します。

ヒント

[資産インベントリ] ページで開始し、そこからこの推奨事項に到達した場合は、[推奨事項] ページの [アクションの実行] ボタンを選択します。

![Log Analytics を起動する [アクションの実行] ボタン。](media/monitor-container-security/host-security-take-action-button.png)

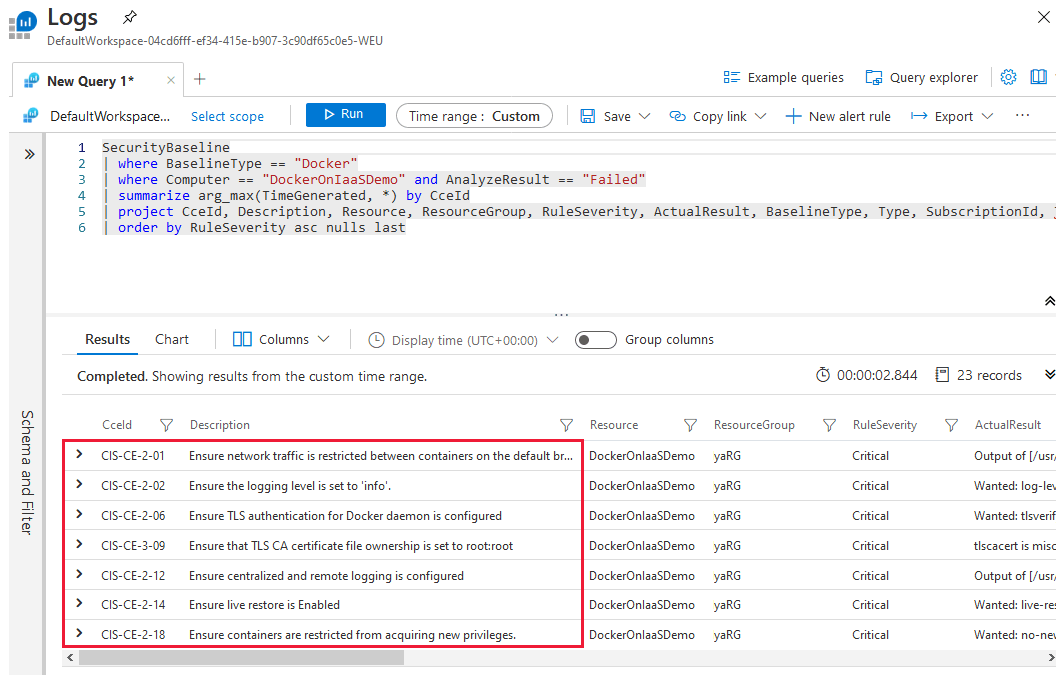

実行の準備が整ったカスタム操作を示した Log Analytics が開きます。 既定のカスタム クエリには、問題を解決するためのガイドラインと共に評価済みの失敗したルールの全一覧が含まれています。

必要に応じて、クエリ パラメーターを調整します。

コマンドが適切であり、ホストの準備ができていることを確認したら、 [実行] を選択します。

次のステップ

Defender for Cloud のコンテナー セキュリティについて詳しく学習します。