使用すべきベンチマークや標準はどうすればわかりますか?

Microsoft クラウド セキュリティ ベンチマーク (MCSB) は、Microsoft が定義したセキュリティに関する推奨事項とベスト プラクティスの標準的なセットであり、CIS Control Framework、NIST SP 800-53、PCI-DSS などの一般的なコンプライアンス制御フレームワークに沿っています。 MCSB は、AWS や GCP などの他のクラウドとともに Azure の最新の技術ガイドラインを推奨するように設計された、クラウドに依存しない包括的なセキュリティ原則のセットです。 自社のセキュリティ体制を最大限に強化し、コンプライアンスの状態を業界標準に合わせたいお客様には MCSB をお勧めします。

CIS ベンチマークは、Center for Internet Security (CIS) という独立団体によって作成されたもので、コア Azure サービスのサブセットに関する推奨事項が含まれています。 Microsoft は CIS と協力し、Azure の最新の機能強化に合わせてそれらの推奨事項を更新するよう努めていますが、これが遅れて古くなってしまう場合があります。 それでも、CIS によるこの客観的な第三者評価を、初期の主要なセキュリティ ベースラインとして使用したいと考えているお客様もいます。

Microsoft クラウド セキュリティ ベンチマークがリリースされて以来、CIS ベンチマークに代わるものとしてこれに移行することを多くのお客様が選択しています。

コンプライアンス ダッシュボードではどの標準がサポートされていますか?

既定では、規制コンプライアンス ダッシュボードには Microsoft クラウド セキュリティ ベンチマークが表示されます。 Microsoft クラウド セキュリティ ベンチマークは Microsoft が作成したもので、一般的なコンプライアンス フレームワークに基づくセキュリティとコンプライアンスのベスト プラクティスに関するガイドラインです。 詳細については、Microsoft クラウド セキュリティ ベンチマークの概要に関するページを参照してください。

他の標準へのコンプライアンスを追跡するには、それらをダッシュボードに明示的に追加する必要があります。

使用可能な規制基準の一覧については、「Defender for Cloud では、どのような規制遵守基準を利用できますか?」を参照してください。

AWS: ユーザーがオンボードすると、すべての AWS アカウントには AWS Foundational Security ベスト プラクティスが割り当てられます。 これは、一般的なコンプライアンス フレームワークに基づくセキュリティとコンプライアンスのベスト プラクティスに関する AWS 固有のガイドラインです。

1 つの Defender バンドルが有効なユーザーは、他の標準を有効にすることができます。

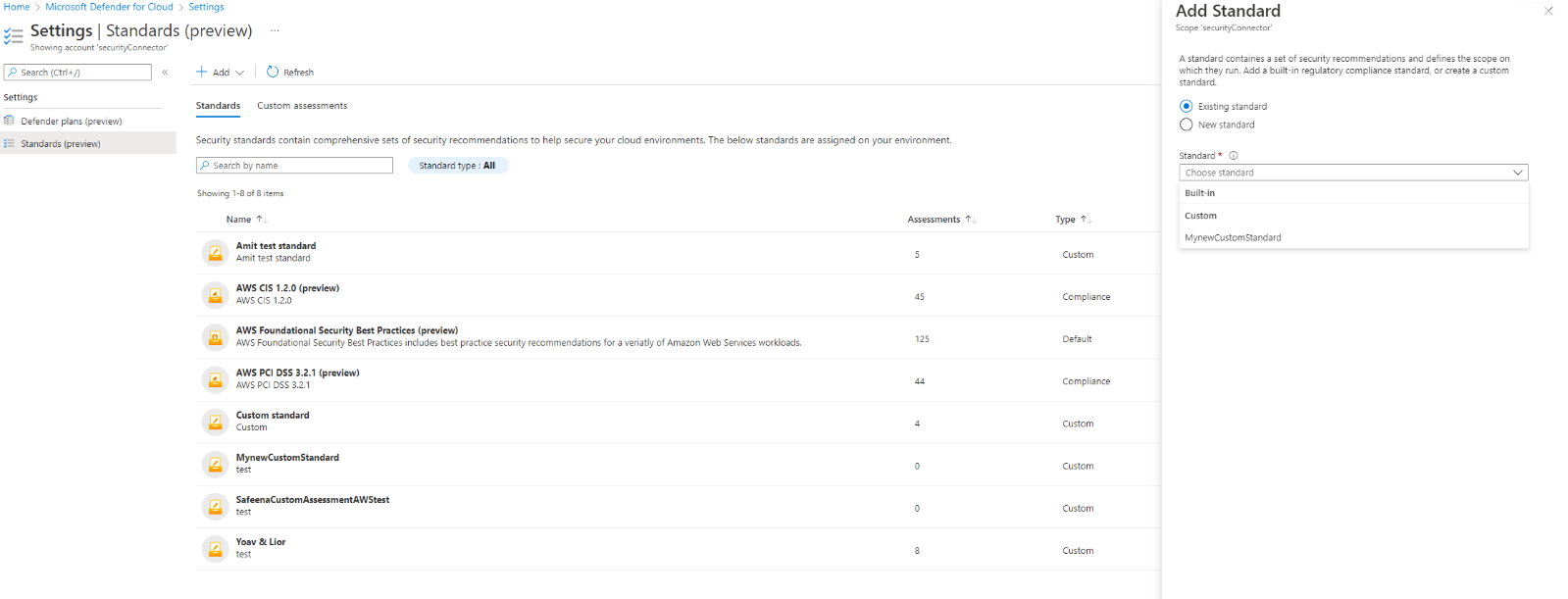

AWS アカウントに規制コンプライアンス標準を追加するには:

[環境設定] に移動します。

関連するアカウントを選択します。

[標準] を選びます。

[追加] を選び、[標準] を選びます。

ドロップダウン メニューから標準を選びます。

[保存] を選択します。

標準がダッシュボードにさらに追加されると、「規制コンプライアンス ダッシュボードで標準セットをカスタマイズする」に記載されている情報に反映されます。

一部の制御が淡色表示されるのはなぜですか?

ダッシュボードのコンプライアンス標準ごとに、標準の制御の一覧が表示されます。 該当する制御について、合否評価の詳細を確認できます。

一部の制御は淡色表示されます。これらの制御には、Defender for Cloud の評価が関連付けられていません。 一部はプロシージャまたはプロセスに関連しているため、Defender for Cloud では検証できません。 自動ポリシーや評価がまだ実装されていないものもありますが、今後対応する予定です。 また、一部の制御については、「クラウドにおける共同責任」で説明されているように、プラットフォームに責任があります。

PCI DSS、ISO 27001、SOC2 TSP などの組み込みの標準をダッシュボードから削除する方法はありますか?

規制コンプライアンス ダッシュボードをカスタマイズし、お客様に該当する標準のみに焦点を当てる場合は、表示されている規制基準のうち、お客様の組織に関連しないものをすべて削除できます。 標準を削除するには、「ダッシュボードから標準を削除する」の手順に従ってください。

推奨に基づき提案された変更を行いましたが、ダッシュボードに反映されていません

推奨事項を解決するためのアクションを行った後、コンプライアンス データに変更が反映されていることを確認するには 12 時間お待ちください。 評価は約 12 時間おきに実行されます。そのため、お客様のコンプライアンス データに影響が現れるのは、評価が実行されてからになります。

コンプライアンス ダッシュボードにアクセスするには、どのようなアクセス許可が必要ですか?

テナント内のすべてのコンプライアンス データにアクセスするには、テナントの該当するスコープ、または関連するすべてのサブスクリプションに対して、少なくとも閲覧者レベルのアクセス許可が必要です。

ダッシュボードにアクセスして標準を管理するための最小限のロール セットは、リソース ポリシー共同作成者とセキュリティ管理者です。

規制コンプライアンス ダッシュボードが読み込まれません

規制コンプライアンス ダッシュボードを使うには、サブスクリプション レベルで Defender for Cloud を有効にする必要があります。 ダッシュボードが正しく読み込まれない場合は、次の手順を試してください。

- ブラウザーのキャッシュをクリアする。

- 別のブラウザーを試す。

- 別のネットワークの場所からダッシュボードを開いてみる。

ダッシュボードの標準ごとの成功および失敗した制御を示すレポートを表示する方法はありますか?

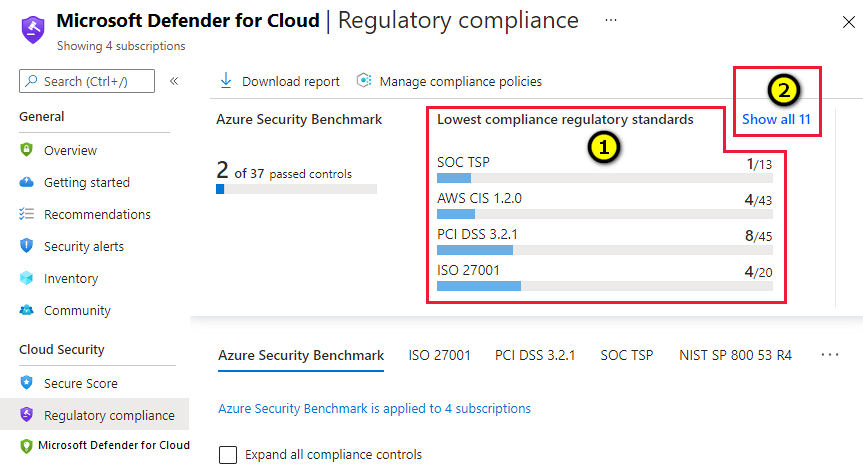

メイン ダッシュボードでは、(1) ダッシュボード内でコンプライアンス対応の最も低い標準の "上位 4 件" について成功および失敗した制御のレポートを表示できます。 成功および失敗したすべての制御の状態を表示するには、(2) [Show all x](x 件をすべて表示) を選択します (x は、追跡している標準の数です)。 コンテキスト プレーンに、追跡しているすべての標準のそれぞれについてコンプライアンス状態が表示されます。

PDF 以外の形式でコンプライアンス データを含むレポートをダウンロードする方法はありますか?

[レポートのダウンロード] を選択したら、標準と形式 (PDF または CSV) を選択します。 生成されたレポートには、ポータルのフィルターで選択したサブスクリプションの現在のセットが反映されます。

- PDF レポートには、選択した標準の状態の概要が表示されます

- CSV レポートでは、各制御に関連付けられているポリシーに関連しているため、リソースごとに詳細な結果が提供されます。

現時点では、カスタム ポリシーのレポートのダウンロードはサポートされていません。提供されている規制標準についてのみです。

規制コンプライアンス ダッシュボードで一部のポリシーの例外を作成するにはどうすればよいですか?

セキュリティ スコアに含まれている MCSB の推奨事項については、「セキュリティ スコアからのリソースと推奨事項の除外」で説明されているように、ポータルで直接 1 つ以上のリソースの除外を作成できます。

その他の推奨事項については、「Azure Policy 適用除外の構造」に記載されている手順に従って、推奨事項自体で除外を直接作成できます。

規制コンプライアンス ダッシュボードを使用するには、Microsoft Defender のどのようなプランまたはライセンスが必要ですか?

お使いの Azure リソースのいずれかで Microsoft Defender プランのいずれか (Defender for Servers プラン 1 を除く) を有効にしている場合は、Defender for Cloud の規制コンプライアンス ダッシュボードとそのすべてのデータと機能にアクセスできます。

Note

Defender for Servers の場合は、プラン 2 に対してのみ規制コンプライアンスが適用されます。 プラン 1 には、規制コンプライアンスは含まれていません。