AWS でオープンソース リレーショナル データベース用 Defender を有効にする (プレビュー)

Microsoft Defender for Cloud により、以下の RDS インスタンスの種類のデータベースへのアクセスやその悪用を試みる、異常で有害と考えられる異常なアクティビティが AWS 環境で検出されます。

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Microsoft Defender プランからアラートを取得するには、このページの手順に従い、AWS でオープンソース リレーショナル データベース用 Defender を有効にする必要があります。

AWS プランのオープンソース リレーショナル データベース用 Defender には、アカウント内の機密データを検出し、その結果を使用して Defender for Cloud エクスペリエンスを強化する機能も含まれています。 この機能は Defender CSPM にも含まれています。

この Microsoft Defender プランの詳細については、「オープンソース リレーショナル データベース用 Microsoft Defender の概要」を参照してください。

前提条件

Microsoft Azure サブスクリプションが必要です。 Azure サブスクリプションをお持ちでない場合は、無料サブスクリプションにサインアップすることができます。

Azure サブスクリプションで Microsoft Defender for Cloud を有効にしている必要があります。

必要なアクセスとアクセス許可を持つ、少なくとも 1 つの接続された AWS アカウント。

利用可能なリージョン: すべてのパブリック AWS リージョン (テルアビブ、ミラノ、ジャカルタ、スペイン、バーレーンを除く)。

オープンソース リレーショナル データベース用 Azure Defender の有効化

「Microsoft Defender for Cloud」を検索して選択します。

環境設定を選択します。

関連する AWS アカウントを選択します。

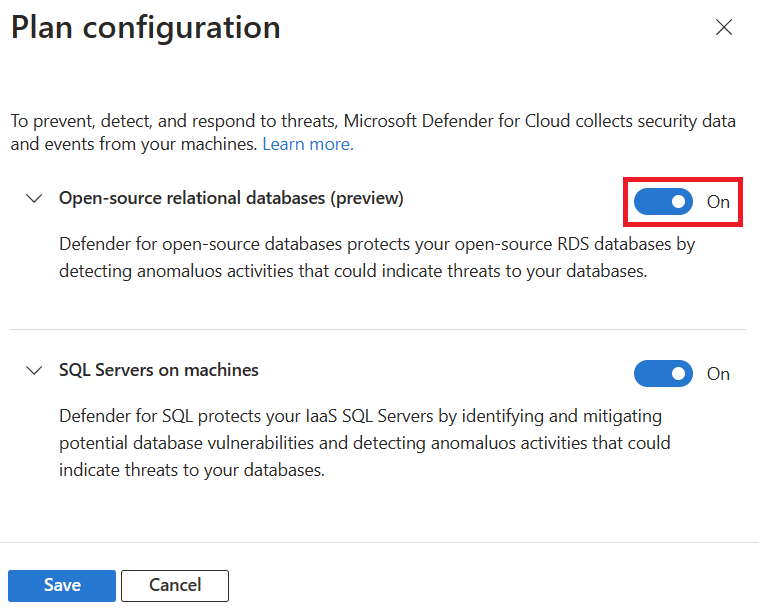

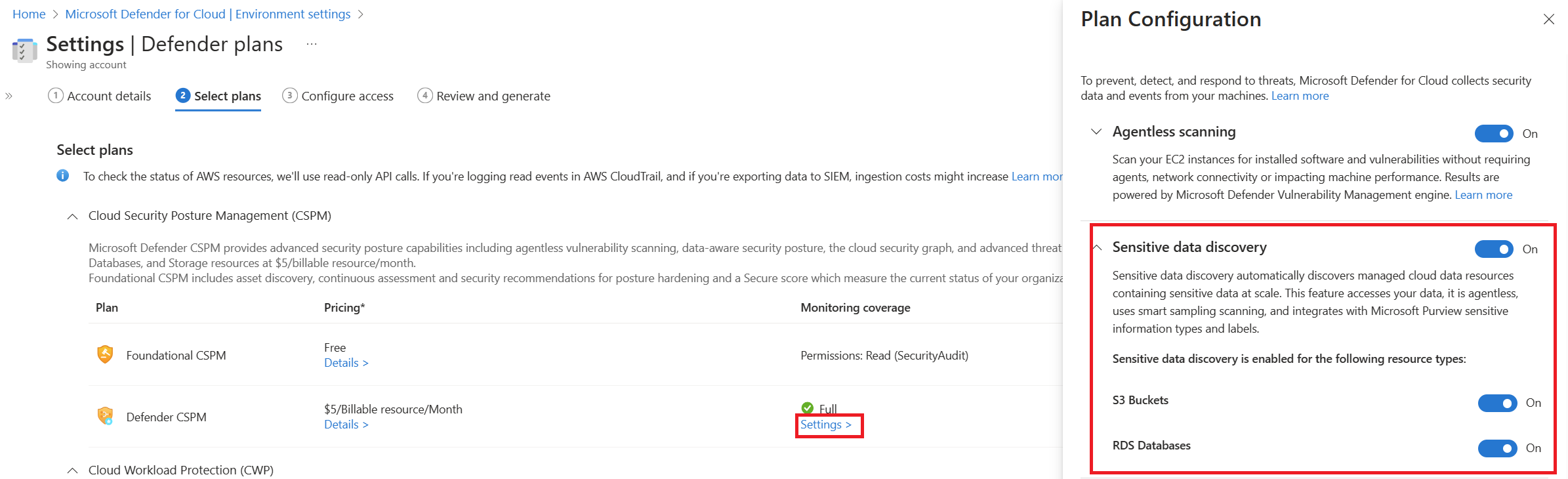

データベース プランを見つけて、[設定] を選択します。

オープン ソース リレーション データベースを [オン] に切り替えます。

Note

オープン ソース リレーショナル データベースをオンに切り替えると、機密データの検出もオンになります。これは、リレーション データベース サービス (RDS) 用の Defender CSPM の機密データ検出機能を持つ共有機能です。

AWS RDS インスタンスでの機密データ検出についてご確認ください。

[アクセスの構成] を選択します。

[デプロイ方法] セクションで、[ダウンロード] を選択します。

AWS の手順で更新スタックに従います。 このプロセスにより、必要なアクセス許可を使用して CloudFormation テンプレートが作成または更新されます。

CLOUDFormation テンプレートが AWS 環境 (スタック) で更新されたことを確認するチェック ボックスをオンにします。

[確認と生成] を選択します。

表示された情報を確認し、[更新] を選択します。

Defender for Cloud により、パラメータとオプション グループの設定が自動的に変更されます。

DefenderForCloud-DataThreatProtectionDB ロールに必要なアクセス許可

次の表は、CloudFormation テンプレートをダウンロードして AWS スタックを更新したときに作成または更新されたロールに付与された必要なアクセス許可のリストを示しています。

| 追加されたアクセス許可 | 説明 |

|---|---|

| rds:AddTagsToResource | 作成されたオプション グループとパラメーター グループにタグを追加する |

| rds:DescribeDBClusterParameters | クラスター グループ内のパラメータを記述する |

| rds:CreateDBParameterGroup | データベース パラメータ グループを作成する |

| rds:ModifyOptionGroup | オプション グループ内のオプションを変更する |

| rds:DescribeDBLogFiles | ログ ファイルを記述する |

| rds:DescribeDBParameterGroups | データベース パラメータ グループを記述する |

| rds:CreateOptionGroup | オプション グループを作成する |

| rds:ModifyDBParameterGroup | データベース パラメータ グループ内のパラメータを変更する |

| rds:DownloadDBLogFilePortion | ログ ファイルをダウンロードする |

| rds:DescribeDBInstances | データベースを記述する |

| rds:ModifyDBClusterParameterGroup | クラスター パラメータ グループ内のクラスター パラメータを変更する |

| rds:ModifyDBInstance | 必要に応じてパラメータ グループまたはオプション グループを割り当てるためにデータベースを変更する |

| rds:ModifyDBCluster | 必要に応じてクラスター パラメータ グループを割り当てるためにクラスターを変更する |

| rds:DescribeDBParameters | データベース グループ内のパラメータを記述する |

| rds:CreateDBClusterParameterGroup | クラスター パラメータ グループを作成する |

| rds:DescribeDBClusters | クラスターを記述する |

| rds:DescribeDBClusterParameterGroups | クラスター パラメータ グループを記述する |

| rds:DescribeOptionGroups | オプション グループを記述する |

影響を受けるパラメータ グループとオプション グループの設定

RDS インスタンスでオープンソース リレーショナル データベース用 Defender を有効にすると、Defender for Cloud により、データベースへのアクセス パターンを使用して分析するために、監査ログを使用して監査が自動的に有効化されます。

各リレーショナル データベース管理システムまたはサービスの種類には、独自の構成があります。 次の表では、Defender for Cloud の影響を受ける構成について説明します (これらの構成を手動で設定する必要はありません。これは参考として提供しています)。

| Type | パラメーター | 値 |

|---|---|---|

| PostgreSQL と Aurora PostgreSQL | log_connections | 1 |

| PostgreSQL と Aurora PostgreSQL | log_disconnections | 1 |

| Aurora MySQL クラスター パラメーター グループ | server_audit_logging | 1 |

| Aurora MySQL クラスター パラメーター グループ | server_audit_events | - 存在する場合、値を拡大して CONNECT、QUERY を含めます。 - 存在しない場合、値 CONNECT、QUERY を追加します。 |

| Aurora MySQL クラスター パラメーター グループ | server_audit_excl_users | 存在する場合、拡大して rdsadmin を含めます。 |

| Aurora MySQL クラスター パラメーター グループ | server_audit_incl_users | - 値と rdsadmin が包含の一部として存在する場合、SERVER_AUDIT_EXCL_USER 内には存在せず、包含の値は空です。 |

MySQL と MariaDB と MARIADB_AUDIT_PLUGIN 用の次のオプションには、オプション グループが必要です (オプションが存在しない場合は、オプションを追加してください。オプションが存在する場合は、オプション内の値を拡大してください)。

| オプション名 | Value |

|---|---|

| SERVER_AUDIT_EVENTS | 存在する場合、値を拡大して CONNECT を含めます。 存在しない場合、値 CONNECT を追加します。 |

| SERVER_AUDIT_EXCL_USER | 存在する場合、拡大して rdsadmin を含めます。 |

| SERVER_AUDIT_INCL_USERS | 値と rdsadmin が包含の一部として存在する場合、SERVER_AUDIT_EXCL_USER 内には存在せず、包含の値は空です。 |

重要

変更を適用するには、インスタンスの再起動が必要になる場合があります。

既定のパラメータ グループを使用している場合、必要なパラメータの変更を含む新しいパラメーター グループがプレフィックス defenderfordatabases* を使用して作成されます。

新しいパラメータ グループが作成された場合、または静的パラメータが更新された場合、それらは、インスタンスが再起動されるまで有効になりません。

Note

パラメータ グループが既に存在する場合は、それに応じて更新されます。

MARIADB_AUDIT_PLUGIN は、MariaDB 10.2 以降、MySQL 8.0.25 以降、8.0 バージョン、およびすべての MySQL 5.7 バージョンでサポートされています。

MySQL インスタンス用の MARIADB_AUDIT_PLUGIN に対する変更は、次のメンテナンス期間に追加されます。

![[設定] ボタンが配置されている場所を示す AWS 環境設定ページのスクリーンショット。](media/enable-defender-for-databases-aws/databases-settings.png)