Microsoft Defender 脆弱性の管理を使用した Docker Hub レジストリの脆弱性評価

Defender for Containers のセキュリティ ソリューションの重要な側面は、コード開発からクラウド デプロイまで、ライフサイクル全体を通じてコンテナー イメージの脆弱性を評価できることです。

この目標を達成するには、外部レジストリからのコンテナー イメージを含む、コンテナー イメージのライフ サイクルのすべてのステージに対して包括的なカバレッジが必要です。 この機能では、企業、SMB、オープンソース コミュニティで広く使用されている Docker Hub がサポートされています。 Docker Hub を使用しているお客様は、インベントリの検出、セキュリティ体制の評価、脆弱性評価に Defender for Containers を使用できます。ACR、ECR、GCR などのクラウドネイティブ レジストリで使用できるのと同じセキュリティ機能を利用できます。

機能

インベントリ – Docker Hub 組織内で使用可能なすべてのコンテナー イメージを識別して一覧表示します

脆弱性評価 – サポートされているコンテナー イメージについて Docker Hub 組織アカウントを定期的にスキャンし、脆弱性を特定し、問題に対処するための推奨事項を提供します。

前提条件

組織の Docker Hub アカウントで Microsoft Defender for Containers を使用するには、Docker Hub 組織アカウントを所有し、ユーザーを管理するための管理者アクセス許可を持っている必要があります。 詳細については、「外部レジストリとして Docker Hub を設定する方法」を参照してください。

Microsoft Defender for Cloud で少なくとも 1 つのサブスクリプションに対して Microsoft Defender for Containers または Defender for CSPM を有効にする

Docker Hub 環境をオンボードする

Microsoft Defender for Cloud のセキュリティ管理者権限を持つ個人は、[環境設定] ページで必要なアクセス許可を持っている場合、新しい Docker Hub 環境を追加できます。

各環境は、個別の Docker Hub 組織に対応します。 新しい外部レジストリを追加するためのオンボード インターフェイスを使用すると、ユーザーはコンテナー レジストリの種類を「Docker Hub」として分類された新しい環境として指定できます。

環境ウィザードは、オンボーディング プロセスを支援します。

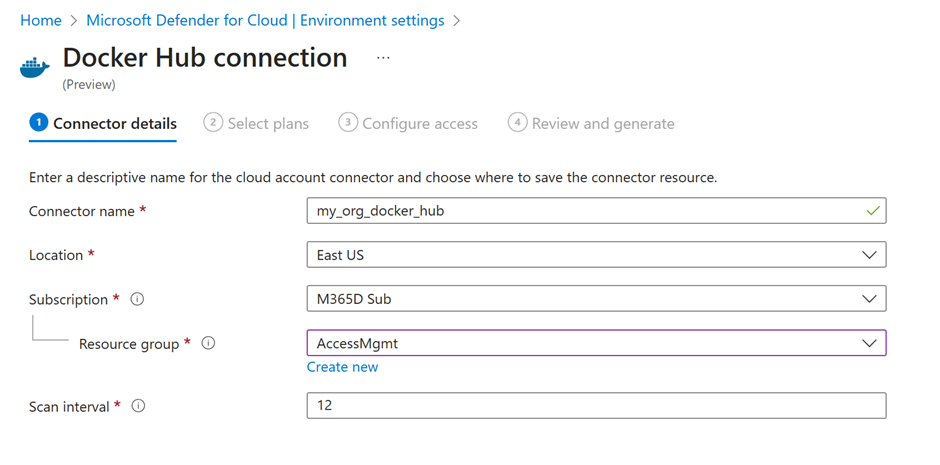

コネクタの詳細

コネクタ名: 一意のコネクタ名を指定します。

場所: Defender for Cloud がこのコネクタに関連付けられているデータを格納する地理的な場所を指定します。

サブスクリプション: Docker Hub 環境の RBAC スコープと課金エンティティを定義するホスティング サブスクリプション。

リソース グループ: RBAC の目的

Note

Docker Hub 環境インスタンスにリンクできるサブスクリプションは 1 つだけです。 ただし、このインスタンスのコンテナー イメージは、関連付けられているサブスクリプションの境界外にある Defender for Cloud によって保護された複数の環境にデプロイできます。

スキャン間隔: コンテナー レジストリの脆弱性をスキャンする間隔を選択します。

プランを選択する

これらの種類の環境には、複数のプランが存在します。

基本的な CSPM: すべてのお客様が利用できる基本プランでは、インベントリ機能のみが含まれます。

コンテナー: インベントリと脆弱性評価機能を提供します。

Defender CSPM: インベントリと脆弱性評価機能に加えて、攻撃パス分析やコードからクラウドへのマッピングなどの追加機能が提供されます。

プランの価格設定の詳細については、「Microsoft Defender for Cloud の価格」を参照してください。

Docker Hub 環境プランがクラウド環境プランと同期していることを確認し、同じサブスクリプションを共有してカバレッジを最大化します。

アクセスを構成する

Defender for Cloud と Docker Hub 組織の間の継続的かつ安全なリンクを維持するには、組織の電子メール アドレスを持つ専用ユーザーがあることを確認します。 各 Docker Hub コネクタは、1 つの Docker Hub 組織に対応します。 そのため、管理する Docker Hub 組織ごとに Defender for Cloud で個別の Docker Hub 環境コネクタをオンボードし、コンテナー ソフトウェア サプライ チェーンの最適なセキュリティ カバレッジを実現します。

「外部レジストリとして Docker Hub を設定する方法」の手順に従って、統合用に Docker Hub 組織アカウントを準備します。

接続を確立するには、Docker Hub ユーザーからこれらのパラメーターを指定します。

組織: Docker Hub 組織名

ユーザー: 割り当てられた Docker Hub ユーザー名

アクセス トークン: Docker Hub ユーザーの読み取り専用アクセス トークン

確認して生成する

オンボードの最終処理を行う前に、構成されているすべてのコネクタの詳細を確認します。

接続の検証

接続が成功したことを確認し、環境の [設定] 画面に [接続済み] と表示されます。

機能の能力を検証する

Docker Hub は、オンボード後 1 時間以内にコンテナー レジストリのスキャンを開始します。

インベントリ – Docker Hub コネクタとそのセキュリティ状態が [インベントリ] ビューに表示されていることを確認します。

脆弱性評価 – Docker Hub コンテナー イメージのセキュリティの問題に対処するための推奨事項である「(プレビュー) コンテナー イメージを Docker Hub レジストリで解決する必要があります」を受けていることを確認します。

![[環境を追加] ボタンのスクリーンショット。](media/agentless-vulnerability-assessment-docker-hub/defender-for-cloud-add-environment-docker-hub.png)

![Docker Hub コネクタの [プランの選択] パネルのスクリーンショット。](media/agentless-vulnerability-assessment-docker-hub/defender-for-cloud-docker-hub-connector-select-plan.png)

![Docker Hub コネクタの [アクセスの構成] パネルのスクリーンショット。](media/agentless-vulnerability-assessment-docker-hub/defender-for-cloud-docker-hub-connector-configure-access.png)

![Docker Hub コネクタの [レビューと生成] パネルのスクリーンショット。](media/agentless-vulnerability-assessment-docker-hub/defender-for-cloud-docker-hub-connector-review-generate.png)

![[Defender for Cloud 環境] パネルの Docker Hub コネクタ環境の接続状態のスクリーンショット。](media/agentless-vulnerability-assessment-docker-hub/defender-for-cloud-docker-hub-connector-verify.png)