Azure DDoS Protection の機能

以降のセクションでは、Azure DDoS Protection サービスの主な機能について説明します。

常時接続のトラフィック監視:

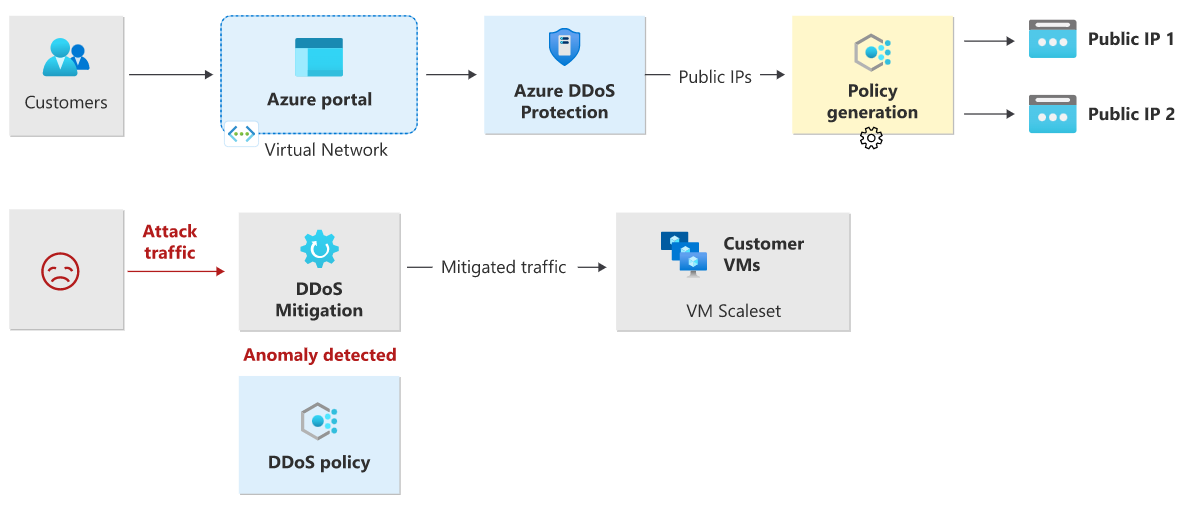

Azure DDoS Protection は実際のトラフィック使用率を監視し、それを DDoS ポリシーで定義されたしきい値と常に比較します。 そのトラフィックしきい値を超えた場合は、DDoS 軽減策が自動的に開始されます。 トラフィックがしきい値未満に戻ると、その軽減策は停止されます。

軽減策の実行中、保護されたリソースに送信されたトラフィックは DDoS Protection サービスによってリダイレクトされ、次のようないくつかのチェックが実行されます。

- パケットがインターネット仕様に準拠しており、不正な形式でないことを確認します。

- クライアントと対話して、トラフィックが偽装されたパケットである可能性があるかどうかを判断する (例: SYN Auth や SYN Cookie、あるいは再送信のためのソースのパケットのドロップ)。

- 他に適用できる方法がない場合は、パケットをレート制限します。

Azure DDoS Protection によって、攻撃トラフィックがドロップされ、残りのトラフィックがその目的の宛先に転送されます。 攻撃の検出から数分以内に、Azure Monitor メトリックを使用して通知されます。 DDoS Protection テレメトリへのログ記録を構成することによって、そのログを将来の分析のための使用可能なオプションに書き込むことができます。 DDoS Protection のための Azure Monitor 内のメトリック データは、30 日間保持されます。

アダプティブ リアルタイム チューニング

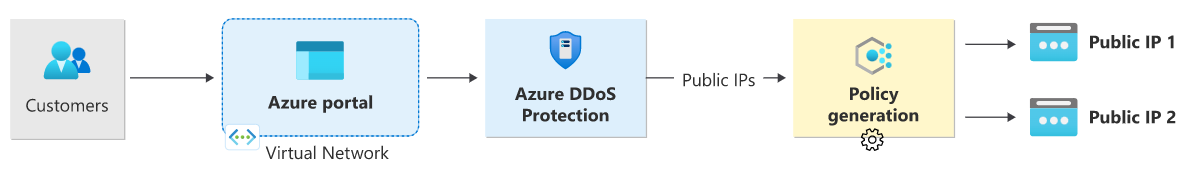

攻撃 (たとえば、複数ベクター DDoS 攻撃) の複雑さと、テナントのアプリケーション固有の動作により、お客様ごとに保護ポリシーを調整する必要があります。 このサービスは、次の 2 つのインサイト手法を通じてこれを実現します。

お客様ごと (パブリック IP ごと) に、レイヤー 3 および 4 のトラフィック パターンを自動学習する。

誤検出を最小限に減らす (大量のトラフィックを吸収できる Azure のスケールを活用したもの)。

DDoS 保護のテレメトリ、監視、アラート

Azure DDoS Protection では、Azure Monitor を通じて豊富なテレメトリが公開されています。 お客様は、DDoS Protection で使用される任意の Azure Monitor メトリックについて、アラートを構成することができます。 また、ログを Splunk (Azure Event Hubs)、Azure Monitor ログ、Azure Storage と統合し、Azure Monitor 診断インターフェースを介して高度な分析を行うこともできます。

Azure DDoS Protection 軽減ポリシー

Azure Portal で [監視]>[メトリック] を選択します。 [メトリック] ウィンドウで、リソース グループを選択し、パブリック IP アドレスのリソースの種類を選択して、Azure のパブリック IP アドレスを選択します。 DDoS のメトリックが、使用可能なメトリックのウィンドウに表示されます。

DDoS Protection は、DDoS が有効になっている仮想ネットワーク内で、保護されたリソースのパブリック IP ごとに、3 つの自動調整された軽減ポリシー (TCP SYN、TCP、UDP) を適用します。 ポリシーのしきい値は、メトリック [Inbound packets to trigger DDoS mitigation](DDoS 軽減をトリガーする着信パケット数) を選択することで確認できます。

ポリシーのしきい値は、機械学習ベースのネットワーク トラフィック プロファイルを使用して自動的に構成されます。 DDoS の軽減は、ポリシーのしきい値を超過した場合にのみ、攻撃を受けている IP アドレスに対して行われます。

詳細については、「Azure DDoS Protection テレメトリを表示および構成する」を参照してください。

DDoS 攻撃を受けた IP アドレスの メトリック

パブリック IP アドレスが攻撃を受けると、メトリック [Under DDoS attack or not](DDoS 攻撃中かどうか) の値が 1 に切り替わり、攻撃トラフィックに対する軽減措置が実行されます。

このメトリックには、アラートを構成することをお勧めします。 そうすると、パブリック IP アドレスでアクティブな DDoS 軽減が実行されたときに通知が送られます。

詳しくは、「Azure portal を使用した Azure DDoS Protection の管理」をご覧ください。

リソース攻撃用の Web アプリケーション ファイアウォール

アプリケーション レイヤーでのリソース攻撃に限り、お客様は Web アプリケーション ファイアウォール (WAF) を構成して Web アプリケーションのセキュリティ保護を強化する必要があります。 WAF は、着信 Web トラフィックを検査して、SQL インジェクション、クロスサイト スクリプティング、DDoS、その他のレイヤー 7 攻撃をブロックします。 Azure では、一般的な脆弱性やその悪用から Web アプリケーションを一元的に保護するための Application Gateway の機能として、WAF が提供されています。 Azure Marketplace では Azure パートナーのその他の WAF プランを利用でき、ニーズにより適したものが見つかる可能性があります。

Web アプリケーション ファイアウォールを構成しても、帯域幅消費型攻撃や状態枯渇攻撃を受ける可能性があります。 WAF 仮想ネットワーク上で DDoS Protection を有効にして、帯域幅消費型攻撃やプロトコル攻撃に対する保護を強化することを強くお勧めします。 詳しくは、「Azure DDoS Protection の参照アーキテクチャ」セクションをご覧ください。

保護の計画

計画と準備は、DDoS 攻撃中にシステムがどのように動作するかを理解するために重要です。 この取り組みには、インシデント管理対応計画の設計が含まれます。

DDoS Protection を利用している場合は、インターネットに接続するエンドポイントの仮想ネットワークで同サービスが有効になっていることを確認する必要があります。 DDoS アラートを構成すると、インフラストラクチャに対する攻撃の可能性を常時監視するのに役立ちます。

お使いのアプリケーションを独自に監視してください。 アプリケーションの通常の動作を把握し、 DDoS 攻撃時にアプリケーションが想定の動作をしなくなった場合の対応を準備しましょう。

DDoS シミュレーションを通じてテストを行うことで、ご利用のサービスが攻撃にどのように対応するかを学習します。

次のステップ

- 参照アーキテクチャの詳細について確認してください。

![[DDoS 攻撃中かどうか] メトリックとグラフのスクリーンショット。](media/ddos-best-practices/ddos-protection-ddos-attack.png)