ドメイン名のファイアウォール規則を構成する

企業のファイアウォールでドメイン名に基づいてトラフィックをブロックしている場合は、Azure Databricks ドメイン名への HTTPS および WebSocket トラフィックを許可して、Azure Databricks リソースに確実にアクセスできるようにする必要があります。 2 つのオプションから選択できます。1 つは、制限が緩くて構成が容易ですが、もう 1 つは、お使いのワークスペース ドメインに固有の設定になります。

オプション 1: *.azuredatabricks.net へのトラフィックを許可する

*.azuredatabricks.net (または、ワークスペースが Azure Government リソースである場合は *.databricks.azure.us) への HTTPS および WebSocket トラフィックを許可するようにファイアウォール規則を更新します。 これはオプション 2 よりも制限が少なくなり、アカウント内の Azure Databricks ワークスペースごとにファイアウォール規則を更新する手間が省かれます。

オプション 2: Azure Databricks ワークスペースへのトラフィックのみを許可する

アカウント内のワークスペースごとにファイアウォール規則を構成することにした場合は、次の手順を実行する必要があります。

ワークスペース ドメインを特定します。

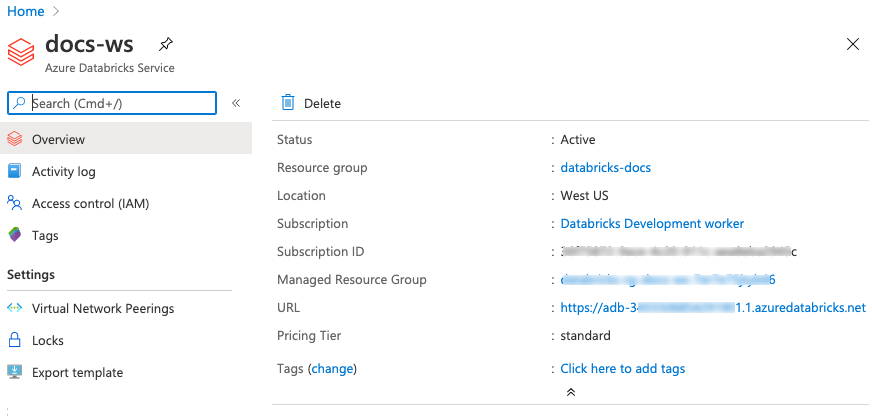

すべての Azure Databricks リソースには、2 つの一意のドメイン名があります。 1 番目のドメイン名は、Azure portal の Azure Databricks リソースにアクセスすると見つかります。

[URL] フィールドには、

https://adb-<digits>.<digits>.azuredatabricks.netの形式の URL が表示されます (例:https://adb-1666506161514800.0.azuredatabricks.net)。 最初のドメイン名を取得するには、https://を削除します。2 番目のドメイン名は、

adb-の代わりにadb-dp-プレフィックスを使用する点を除き、1 番目のドメイン名とまったく同じです。 たとえば、最初のドメイン名がadb-1666506161514800.0.azuredatabricks.netの場合、2 番目のドメイン名はadb-dp-1666506161514800.0.azuredatabricks.netです。ファイアウォール規則を更新します。

ファイアウォール規則を更新して、手順 1 で識別した 2 つのドメインへの HTTPS および WebSocket トラフィックを許可します。