Data Box/Data Box Heavy デバイスで独自の証明書を使用する

注文処理中に、Data Box または Data Box Heavy デバイスのローカル Web UI と BLOB ストレージにアクセスするための自己署名証明書が生成されます。 信頼されたチャネルを介してデバイスと通信する場合は、独自の証明書を使用できます。

この記事では、独自の証明書をインストールする方法と、デバイスをデータセンターに戻す前に既定の証明書に戻す方法について説明します。 また、証明書の要件の概要も示します。

証明書について

証明書は、公開キーと、証明機関などの信頼されたサード パーティが署名 (検証) したエンティティ (ドメイン名など) を結び付けるものです。 証明書は、信頼された公開暗号化キーを配布するための便利な方法を提供します。 このように、証明書によって、通信が信頼できるものであること、暗号化された情報を正しいサーバーに送信していることが確認されます。

Data Box デバイスが最初に構成されたときに、自己署名証明書が自動的に生成されます。 必要に応じて、独自の証明書を導入できます。 独自の証明書を導入する場合は、従わなければならないガイドラインがあります。

Note

自動的に生成された自己署名証明書は 12 か月後に期限切れになり、デバイスは使用できなくなります。 証明書の有効期限が切れる 3 か月前に通知されます。 データを失わないようにするには、証明書の有効期限が切れる前にすべてのデータがデータセンターに取り込まれるように、証明書の有効期限の少なくとも 1 か月前にデバイスを返却してください。

Data Box または Data Box Heavy デバイスでは、次の 2 種類のエンドポイント証明書が使用されます。

- BLOB ストレージ証明書

- ローカル UI 証明書

証明書の要件

証明書は、次の要件を満たす必要があります。

エンドポイント証明書は、エクスポート可能な秘密キーを含む

.pfx形式である必要があります。各エンドポイントに個別の証明書を使用することも、複数のエンドポイントにマルチドメイン証明書を使用することも、ワイルドカード エンドポイント証明書を使用することもできます。

エンドポイント証明書のプロパティは、一般的な SSL 証明書のプロパティに似ています。

DER 形式 (

.cerファイル名拡張子) の対応する証明書が、クライアント コンピューターで必要になります。ローカル UI 証明書をアップロードした後、ブラウザーを再起動してキャッシュをクリアする必要があります。 お使いのブラウザーの具体的な手順を参照してください。

デバイス名または DNS ドメイン名が変更された場合は、証明書を変更する必要があります。

エンドポイント証明書を作成するときは、次の表を使用します。

Type サブジェクト名 (SN) サブジェクトの別名 (SAN) サブジェクト名の例 ローカル UI <DeviceName>.<DNSdomain><DeviceName>.<DNSdomain>mydevice1.microsoftdatabox.comBLOB ストレージ *.blob.<DeviceName>.<DNSdomain>*.blob.< DeviceName>.<DNSdomain>*.blob.mydevice1.microsoftdatabox.comマルチ SAN の単一証明書 <DeviceName>.<DNSdomain><DeviceName>.<DNSdomain>*.blob.<DeviceName>.<DNSdomain>mydevice1.microsoftdatabox.com

詳細については、「証明書の要件」をご覧ください。

証明書をデバイスに追加する

独自の証明書を使用して、ローカル Web UI にアクセスしたり、BLOB ストレージにアクセスしたりすることができます。

重要

デバイス名または DNS ドメインが変更された場合、新しい証明書を作成する必要があります。 次に、クライアント証明書とデバイス証明書を、新しいデバイス名と DNS ドメインを使用して更新する必要があります。

独自の証明書を追加するには、次の手順に従います。

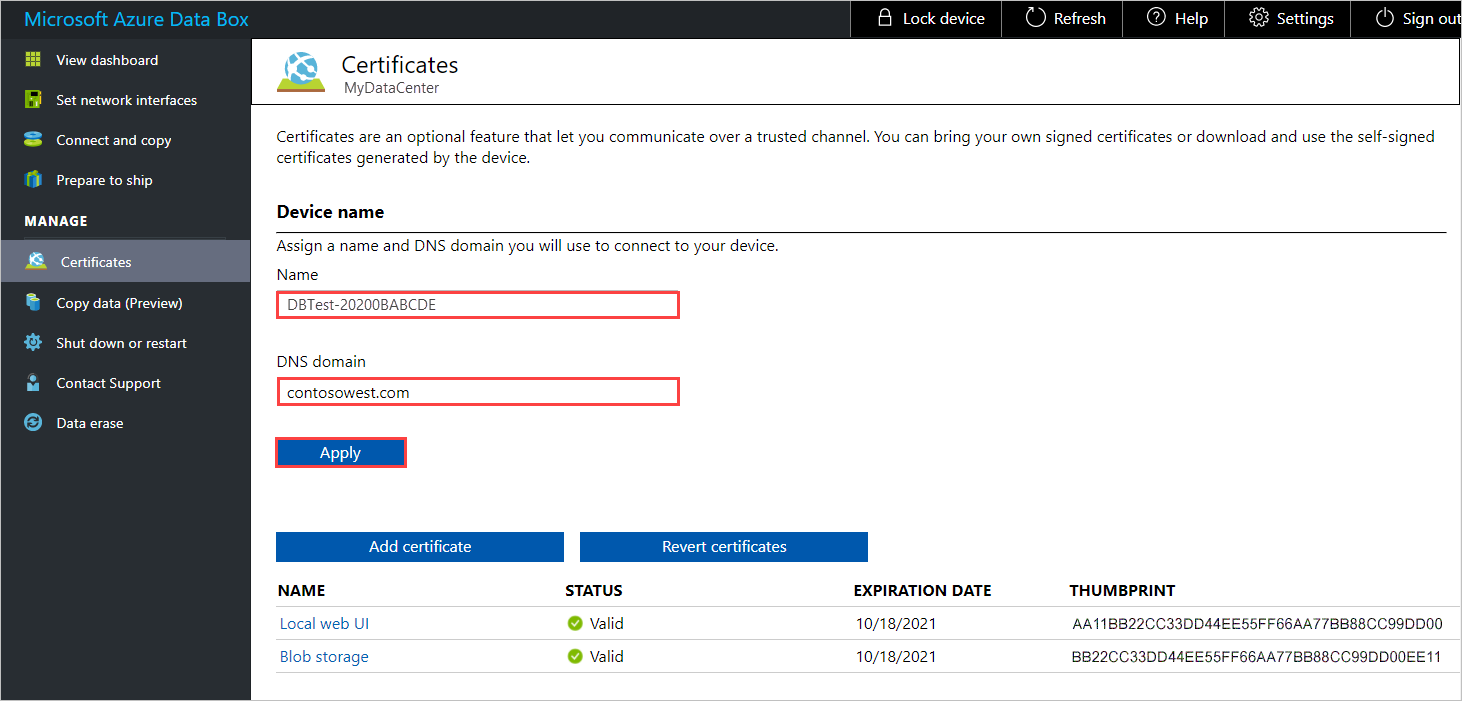

[管理]>[証明書] に移動します。

[名前] にデバイス名が表示されます。 [DNS ドメイン] には、DNS サーバーのドメイン名が表示されます。

画面の下部には、現在使用されている証明書が表示されます。 新しいデバイスの場合、注文処理中に生成された自己署名証明書が表示されます。

![Data Box デバイスの [証明書] ページ](media/data-box-bring-your-own-certificates/certificates-manage-certs.png)

[名前] (デバイス名) または [DNS ドメイン] (デバイスの DNS サーバーのドメイン) を変更する必要がある場合は、証明書を追加する前にここで変更します。 次に、[適用] を選択します。

デバイス名または DNS ドメイン名が変更された場合は、証明書を変更する必要があります。

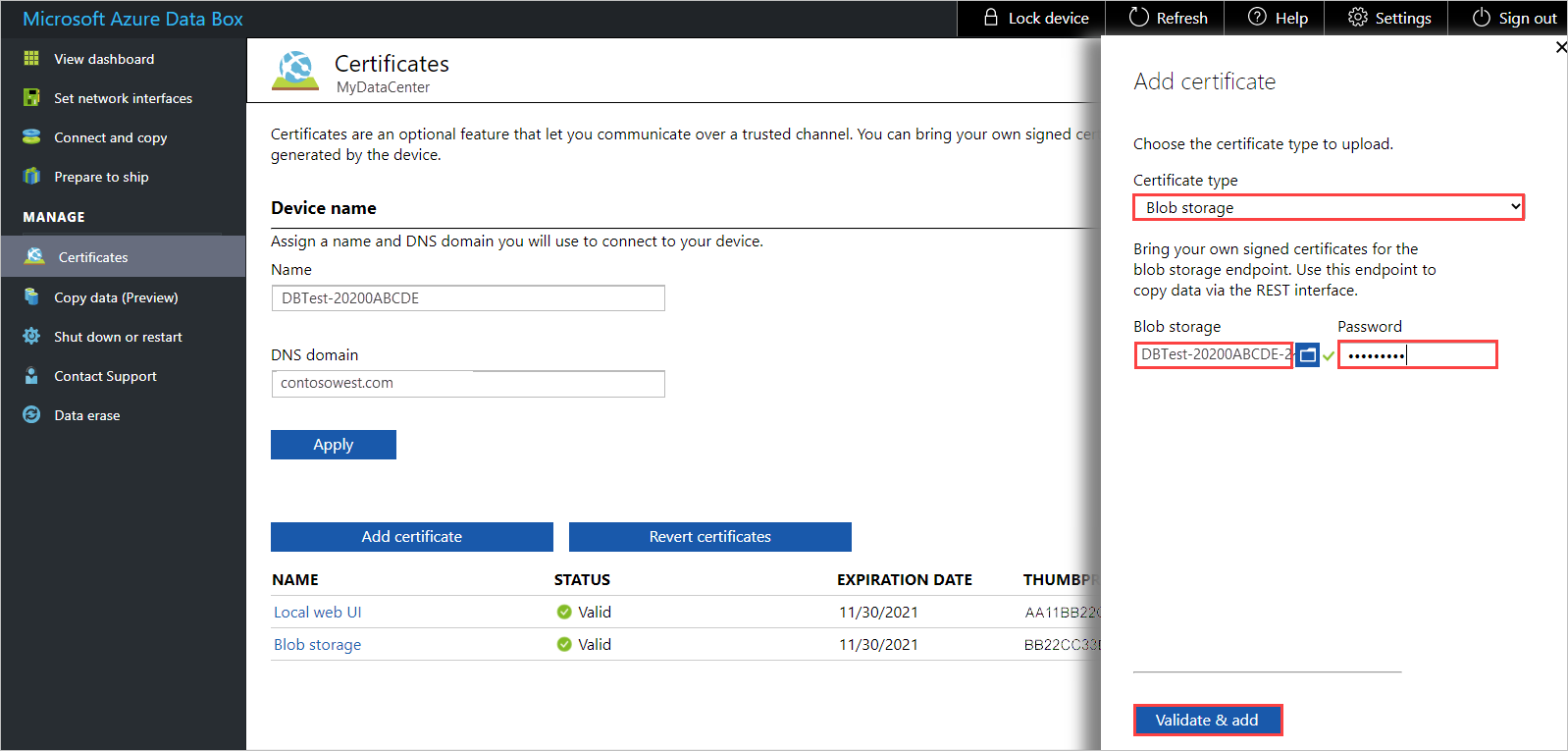

証明書を追加するには、[証明書の追加] を選択して [証明書の追加] パネルを開きます。 次に、[証明書の種類] で [BLOB ストレージ] か [ローカル Web UI] のどちらかを選択します。

![Data Box デバイスの [証明書] ページの [証明書の追加] パネル](media/data-box-bring-your-own-certificates/certificates-add-certificate-cert-type.png)

証明書ファイル (

.pfx形式) を選択し、証明書のエクスポート時に設定したパスワードを入力します。 次に、[検証と追加] を選択します。

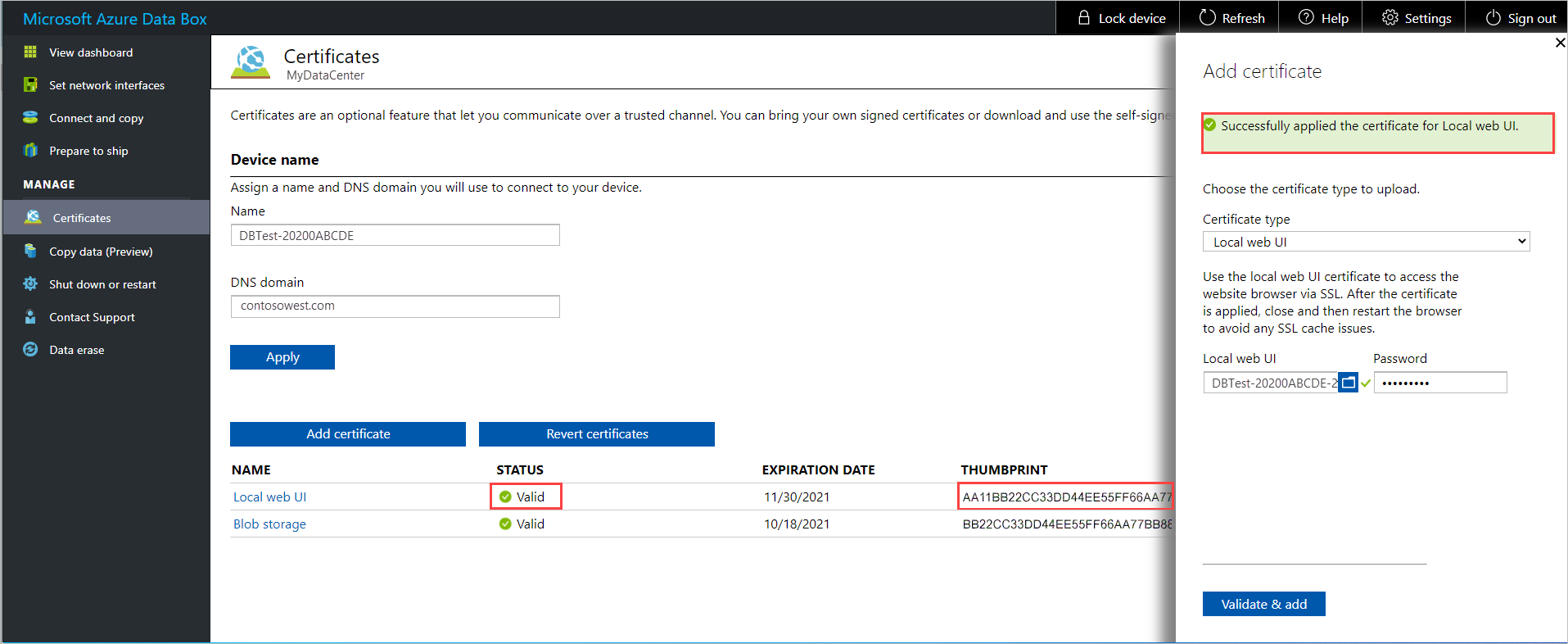

証明書が正常に追加されると、[証明書] 画面に新しい証明書の拇印が表示されます。 証明書の状態は [有効] です。

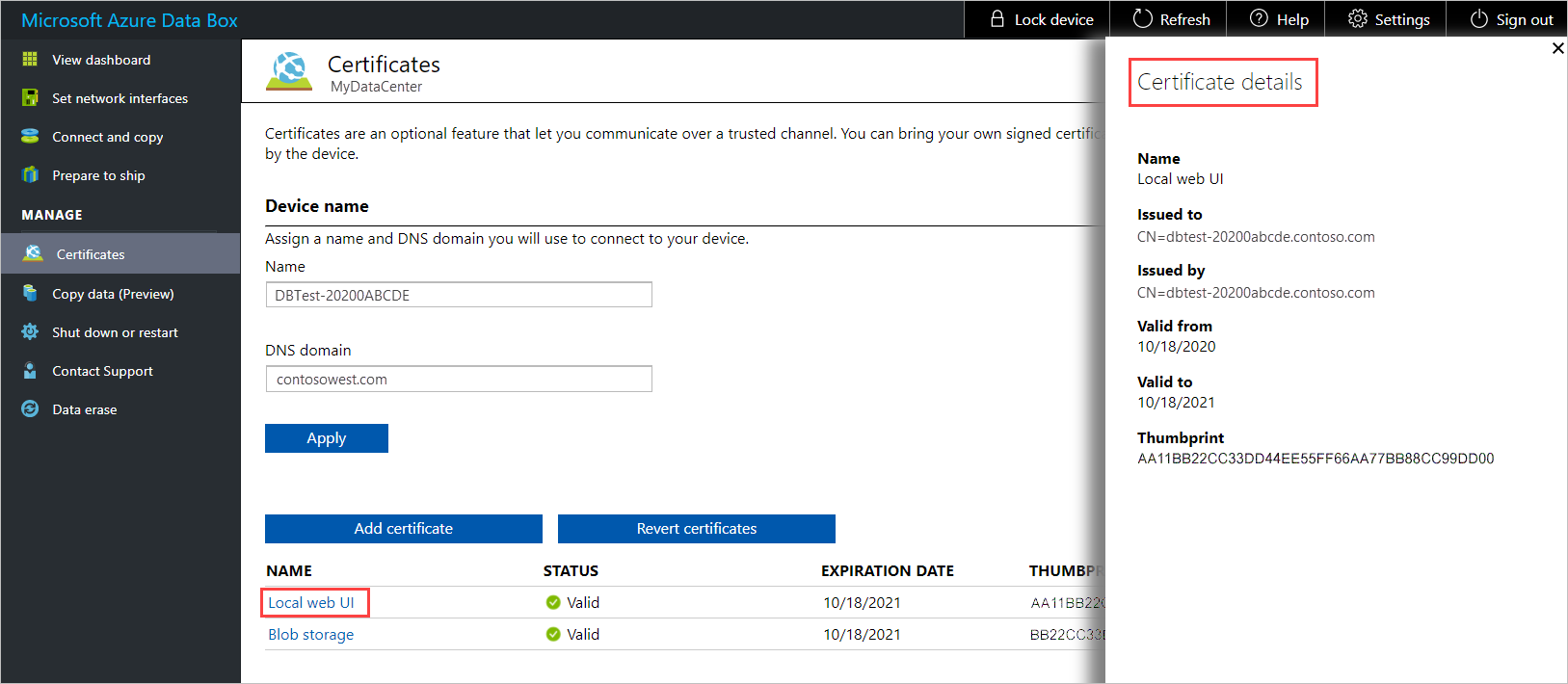

証明書の詳細を表示するには、証明書の名前を選択してクリックします。 証明書は 1 年後に期限切れになります。

ローカル Web UI の証明書を変更した場合は、ブラウザーを再起動してからローカル Web UI を再起動する必要があります。 この手順は、SSL キャッシュの問題を回避するために必要です。

- ローカル Web UI にアクセスするために使用しているクライアント コンピューターに新しい証明書をインストールします。 手順については、以下の「クライアントに証明書をインポートする」をご覧ください。

クライアントに証明書をインポートする

Data Box デバイスに証明書を追加した後、デバイスへのアクセスに使用するクライアント コンピューターに証明書をインポートする必要があります。 ローカル コンピューターの信頼されたルート証明機関ストアに証明書をインポートします。

Windows クライアントに証明書をインポートするには、次の手順を実行します。

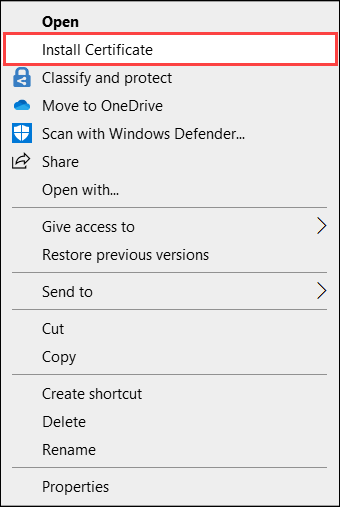

ファイル エクスプローラーで、証明書ファイル (

.cer形式) を右クリックし、[証明書のインストール] を選択します。 このアクションにより、証明書のインポート ウィザードが開始されます。

[ストアの場所] で [ローカル マシン] を選択し、[次へ] を選択します。

![証明書のインポート ウィザードで、保管場所として [ローカル コンピューター] を選択します](media/data-box-bring-your-own-certificates/import-cert-02.png)

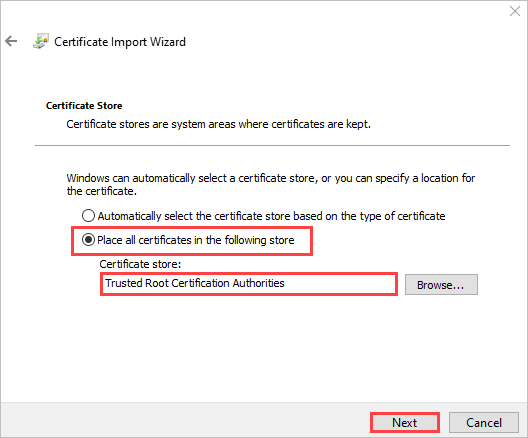

[すべての証明書を次のストアに配置] を選択し、[信頼されたルート証明機関] を選択して、[次へ] を選択します。

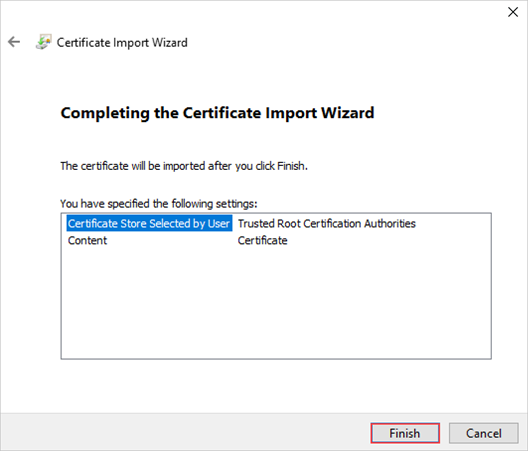

設定を確認し、[完了] を選択します。 インポートが正常に完了したことを示すメッセージが表示されます。

既定の証明書に戻す

デバイスを Azure データセンターに戻す前に、注文処理中に生成された元の証明書に戻す必要があります。

注文処理中に生成された証明書に戻すには、次の手順を実行します。

[管理]>[証明書] に移動して、[証明書を復元] を選択します。

証明書を復元すると、注文処理中に生成された自己署名証明書の使用に戻ります。 独自の証明書はデバイスから削除されます。

![Data Box デバイスの [証明書の管理] の [証明書を復元] オプション](media/data-box-bring-your-own-certificates/certificates-revert-certificates.png)

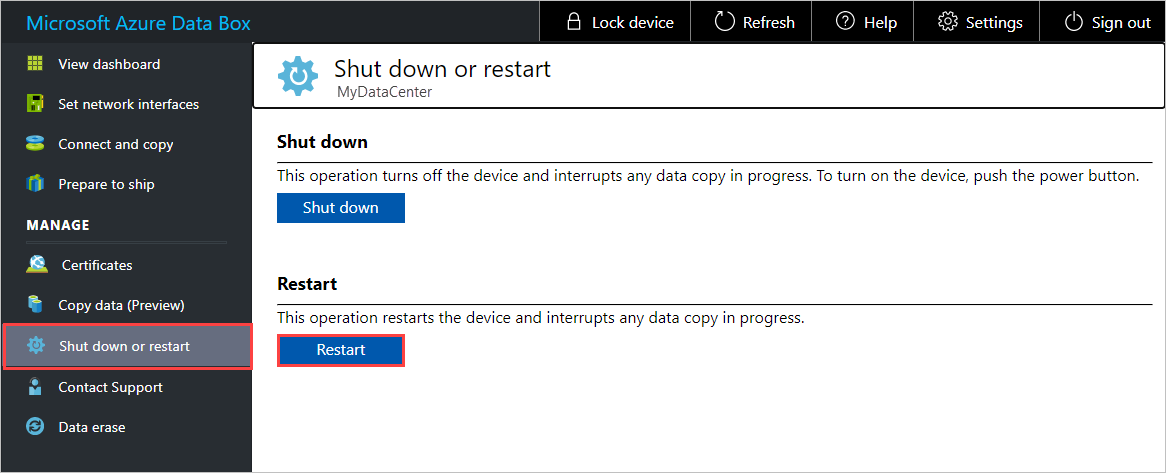

証明書の復元が正常に完了したら、[シャットダウンまたは再起動] に移動して、[再起動] を選択します。 この手順は、SSL キャッシュの問題を回避するために必要です。

数分待ってから、ローカル Web UI に再度サインインします。