クイック スタート - Azure portal で Intel SGX VM を作成する

このチュートリアルでは、Azure portal を使用して Intel SGX VM をデプロイするプロセスについて手順を追って説明します。 それ以外の場合は、次の Azure Marketplace テンプレートをお勧めします。

前提条件

Azure サブスクリプションをお持ちでない場合は、始める前にアカウントを作成してください。

Note

無料試用版アカウントでは、このチュートリアルで使用されている VM を利用できません。 従量課金制サブスクリプションにアップグレードしてください。

Azure へのサインイン

Azure Portal にサインインします。

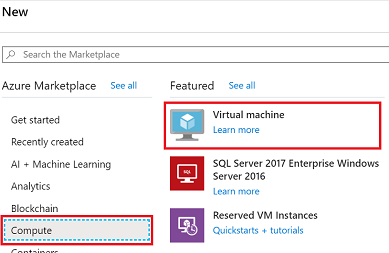

一番上にある [+ リソースの作成] を選択します。

左側のウィンドウで、 [コンピューティング] を選択します。

[仮想マシンの作成] を選択します。

Intel SGX 仮想マシンを構成する

[基本] タブで、サブスクリプションとリソース グループを選択します。

[仮想マシン名] に、新しい VM の名前を入力します。

次の値を入力または選択します。

[リージョン] :適切な Azure リージョンを選択します。

Note

Intel SGX VM は、特定のリージョンの特殊なハードウェア上で実行されます。 最新のリージョンの可用性については、利用可能なリージョンで DCsv2 シリーズまたは DCsv3/DCdsv3 シリーズを探してください。

仮想マシンに使用するオペレーティング システム イメージを構成します。

[イメージの選択] : このチュートリアルでは、Ubuntu 20.04 LTS - Gen2 を選択します。 Ubuntu 18.04 LTS - Gen2 または Windows Server 2019 も選択できます。

第 2 世代に更新する: [イメージ] の下にある [Configure VM generation](VM の世代の構成) を選択し、そのフライアウトで [第 2 世代] を選択します。

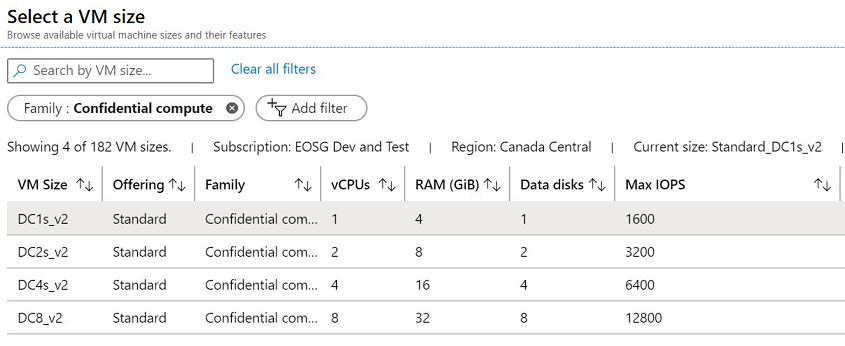

Intel SGX 機能を備えた仮想マシンを選択するために、[フィルターの追加] をクリックしてフィルターを作成し、フィルターの種類に [ファミリ] を選択し、横のドロップダウン リストから [機密コンピューティング] のみを選択します。

ヒント

サイズ DC(number)s_v2、DC(number)s_v3、DC(number)ds_v3 が表示されるはずです。 詳細については、こちらを参照してください。

次の情報を入力します。

[認証の種類] : Linux VM を作成する場合は、 [SSH 公開キー] を選択します。

Note

認証には、SSH 公開キーまたはパスワードを使用する選択肢があります。 安全性が高いのは SSH です。 SSH キーを生成する方法の手順については、Azure の Linux VM と Mac for Linux VM に SSH キーを作成する方法に関するページを参照してください。

[ユーザー名] : VM の管理者名を入力します。

[SSH 公開キー] : 該当する場合は、RSA 公開キーを入力します。

パスワード:該当する場合は、認証のパスワードを入力します。

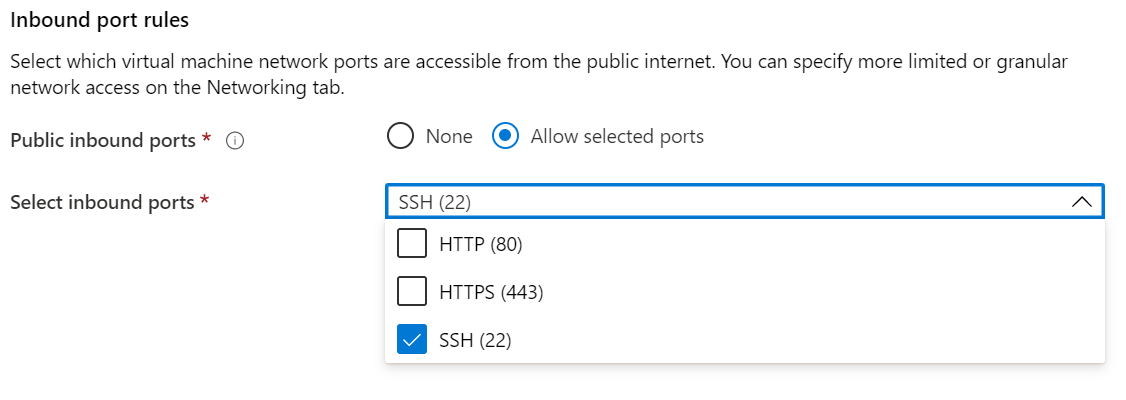

[パブリック受信ポート] : [選択したポートを許可する] を選択し、 [パブリック受信ポートを選択] ボックスの一覧で [SSH (22)] と [HTTP (80)] を選択します。 Windows VM をデプロイしている場合は、 [HTTP (80)] と [RDP (3389)] を選択してください。

Note

運用環境のデプロイでは、RDP または SSH ポートの許可は推奨されません。

[ディスク] タブで変更を加えます。

- DCsv2-series は Standard SSD をサポートし、Premium SSD は DC1、DC2、DC4 全体でサポートされます。

- DCsv3 シリーズと DCdsv3 シリーズは、Standard SSD、Premium SSD、Ultra Disk をサポートします

次のタブで、設定を変更するか、既定の設定をそのまま使用します。

- ネットワーク

- 管理

- ゲストの構成

- タグ

[Review + create](レビュー + 作成) を選択します。

[確認および作成] ウィンドウで、 [作成] を選択します。

Note

Linux VM をデプロイした方は、次のセクションに進んで、引き続きこのチュートリアルの作業を行ってください。 Windows VM をデプロイした方は、こちらの手順に従って Windows VM に接続し、Windows に OE SDK をインストールしてください。

Linux VM に接続する

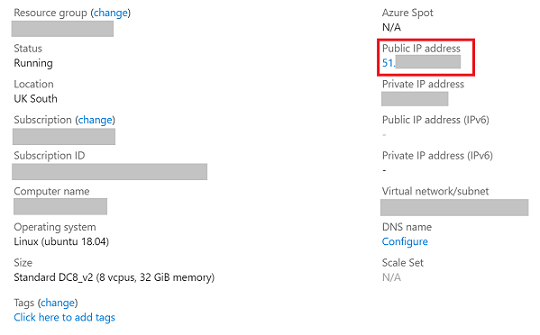

Linux の Bash や Windows の PowerShell など、任意の SSH クライアントを開きます。 ssh コマンドは、通常、Linux、macOS、Windows に含まれています。 Windows 7 以前を使用している場合は、Win32 OpenSSH が既定で含まれていないため、WSL をインストールするか、ブラウザーから Azure Cloud Shell を使用することを検討してください。 次のコマンドの VM ユーザー名と IP アドレスを置き換えて、Linux VM に接続します。

ssh azureadmin@40.55.55.555

ご利用の VM のパブリック IP アドレスは、Azure portal から、仮想マシンの [概要] セクションにアクセスして確認できます。

Linux VM への接続の詳細については、ポータルを使用して Azure に Linux VM を作成する方法に関するページを参照してください。

Azure DCAP クライアントをインストールする

Intel Quote Provider Library (QPL) に代わる Azure Data Center Attestation Primitives (DCAP) は、見積もり作成資料と見積もり検証資料を THIM サービスから直接フェッチします。

Trusted Hardware Identity Management (THIM) サービスは、Azure に存在するすべての高信頼実行環境 (TEE) の証明書のキャッシュ管理を行い、構成証明ソリューションの最小ベースラインを実施するためのトラステッド コンピューティング ベース (TCB) 情報を提供します。

DCsv3 と DCdsv3 では ECDSA ベースの構成証明のみがサポートされ、ユーザーは、THIM とやりとりし、TEE コラテラルをフェッチして構成証明プロセスの間にクォートを生成するには Azure DCAP クライアントをインストールする必要があります。 DCsv2 では引き続き、EPID ベースの構成証明がサポートされます。

リソースをクリーンアップする

必要がなくなったら、リソース グループ、仮想マシン、およびすべての関連リソースを削除できます。

仮想マシンのリソース グループを選択し、 [削除] をクリックします。 リソース グループの名前を確認してリソースの削除を終了します。

次のステップ

このクイックスタートでは、Intel SGX VM をデプロイしてこれに接続しました。 詳細については、「仮想マシン上のソリューション」を参照してください。

コンフィデンシャル コンピューティング アプリケーションを作成する方法については、引き続き GitHub の Open Enclave SDK サンプルをご覧ください。

Microsoft Azure Attestation は無料であり、ECDSA ベースの構成証明フレームワークです。複数の TEE の信頼性とその中で実行されるバイナリの整合性をリモートで検証します。 詳細情報