SAP on Azure ランディング ゾーン アクセラレータ

SAP on Azure ランディング ゾーン アクセラレータを使用して、クラウド導入フレームワークエンタープライズ スケールのランディング ゾーン内にワークロード ランディング ゾーンを設定して運用します。 ランディング ゾーン アクセラレータは、Azure 上の SAP システムに固有のアーキテクチャアプローチと参照実装を提供します。

エンタープライズスケールのランディング ゾーンを正常に実装したら、SAP on Azure ランディング ゾーン アクセラレータをデプロイします。 SAP on Azure ランディング ゾーン アクセラレータをデプロイする前に、 エンタープライズスケールの概要 と 実装のガイダンスを確認してください。

アーキテクチャにアクセラレータを適用する

SAP on Azure ランディング ゾーン アクセラレータのアーキテクチャは、組織によって異なります。 技術的な考慮事項と設計上の推奨事項により、組織固有のシナリオに応じた構成が可能となります。 この記事で説明している推奨事項を使用すると、組織を持続可能なスケーリングへの道に導くアーキテクチャに繋がります。

SAP on Azure ランディング ゾーン アクセラレータは、モジュール形式です。 環境変数をカスタマイズできます。 ランディング ゾーンに対するカスタマイズ可能なアプローチには、計画と実装をサポートするための次の資産が含まれています。

設計ガイドライン

エンタープライズ規模のランディング ゾーンの実装を計画する際には、いくつかの全体的な領域に関連する設計上の決定を行う必要があります。 次の記事では、各領域の詳細な設計ガイドラインと推奨事項について説明されています。

アーキテクチャ

デプロイ アーキテクチャのすべての重要な領域について理解し、計画する必要があります。 このアーティクルでは、Azure のランディング ゾーン アーキテクチャと SAP システム アーキテクチャのキーコンポーネントについて説明します。

ランディング ゾーンのアーキテクチャ

次の図は、SAP on Azure ランディング ゾーン アクセラレータの重要な設計領域を示す概念参照アーキテクチャです:

このアーキテクチャの Visio ファイルをダウンロードします。

Note

高可用性 SAP ワークロードを Azure にデプロイするときは、使用可能なさまざまなデプロイの種類を検討することが重要です。 複数のゾーン、単一のゾーン、ゾーンのないリージョンなどの、さまざまな Azure リージョンに適用する方法についても検討してください。

高可用性を実現するには、リージョン内のさまざまなゾーンに SAP システムをデプロイします。

この可用性レベルを実現するには、platformFaultDomainCount (FD) 値が 1 の柔軟な仮想マシン スケール セットを使用することをお勧めします。 SAP ワークロードのさまざまな高可用性デプロイ オプションの詳細と説明については、「SAP NetWeaver のための高可用性のアーキテクチャとシナリオ」を参照してください。

SAP システムの概要アーキテクチャ

次の図は、運用システムと非運用システムを含む SAP システムランドスケープの参照アーキテクチャです。 このアーキテクチャは、Azure に SAP システムをデプロイするために使用できる多数の選択肢のうちの 1 つです。 選択する 実装は、要件によって異なります。

この参照アーキテクチャを開始点として使用します。 ランディング ゾーンの実装を計画する際は、Visio ファイルをダウンロードし、特定のビジネス要件や技術面の要件に合わせて変更することができます。

ワークフロー

この記事では、さまざまなレベルにわたる、大まかかつ全体的な SAP アーキテクチャの例を示します。

SAP システムのサンプル アーキテクチャは、実稼働システムと非運用システムを含む SAP システム ランドスケープを示しています。 いずれのシステムも仮想マシンにデプロイされています。 組織のニーズに合わせて、仮想マシンのサイズと数を変更できます。

このアーキテクチャ例は、仮想マシン スケール セットを使用して Azure に SAP システムをデプロイします。 この例のネットワーク レイアウトは、アーキテクチャ原則を示すために簡素化されており、エンタープライズ ネットワーク全体を示すためのものではありません。

推奨事項

ビジネス要件によっては、デプロイが異なる場合があります。 これらの推奨事項は開始点となります。

サブスクリプション

SAP システム アーキテクチャの例では、次の 3 つのサブスクリプションを使用します:

プライマリ リージョンとセカンダリ リージョンのハブ仮想ネットワークが含まれている Azure 仮想ハブ サブスクリプション。

運用とディザスター リカバリー システムが構成されている Azure SAP 運用サブスクリプション。

非運用システムにサンドボックス、開発、品質保証、または運用前システムが含まれる Azure SAP 非運用サブスクリプション。 この構成は省略可能です。 ワークロード ゾーンごとにサブスクリプションを使用できます。

ネットワーク

SAP システム アーキテクチャの例では、ハブスポーク トポロジを使用します。 ハブ仮想ネットワークは、オンプレミス ネットワークへの接続の中心点として機能します。 スポークは、ハブとピアリングされた SAP 仮想ネットワークです。 スポークを使用してワークロードを分離できます。

このアーキテクチャでは、ワークロード ゾーンごとに 1 つの SAP 仮想ネットワークが使用されます。 運用環境、開発、品質保証、サンドボックスには、異なる SAP 仮想ネットワークが使用されます。 このアーキテクチャでは、Azure ハブ仮想ネットワークが運用、開発、品質保証、サンドボックス仮想ネットワークとピアリングされています。 トラフィックは、ゲートウェイ接続を経由してオンプレミスのデータセンターとハブの間を流れます。

注意

Azure ExpressRoute のバックアップとして、またはサードパーティのルート要件に対して、サイト間 (S2S) VPN を設定することを検討してください。 詳細については、ExpressRoute プライベート ピアリングのバックアップとして S2S VPN を使用するを参照してください。

サブネットとネットワーク セキュリティ グループ

このアーキテクチャでは、仮想ネットワーク アドレス空間がサブネットに分割されます。 各サブネットは、そのサブネットのアクセス ポリシーを定義するネットワーク セキュリティ グループに関連付けることができます。 アプリケーション サーバーを別のサブネットに配置することで、それらのセキュリティをより容易に確保できるようになります。 個々のサーバーを管理する代わりに、サブネット セキュリティ ポリシーを管理できます。 ネットワーク セキュリティ グループをサブネットに関連付けている場合、ネットワーク セキュリティ グループはそのサブネット内のすべてのサーバーに適用され、それらのサーバーに対するきめ細かなコントロールを提供します。

このアーキテクチャには、層に応じて 3 つまたは 4 つのサブネットがあります。 たとえば、運用システムには次の 4 つのサブネットがあります。

- Azure NetApp Files: さまざまな SAP on Azure シナリオで Azure NetApp Files を使用するための委任されたサブネット。

- Azure Application Gateway: インターネットからのトラフィックを処理するサブネット。 たとえば、このサブネットが Fiori アプリを処理する場合があります。

- SAP アプリケーション: SAP アプリケーション サーバー、SAP Central Services、SAP エンキュー レプリケーション サービス インスタンス、Web ディスパッチャーが含まれるサブネット。

- データベース: データベース仮想マシンのみが含まれるサブネット。

Note

SAP システムのアーキテクチャ例は、別個の仮想マシン スケール セット内の Web ディスパッチャーの明示的な定義を示しています。 Web ディスパッチャー コンポーネントは、SAP アプリケーション サーバー間の SAP トラフィックのロード バランサーです。 SAP Web Dispatcher 用の高可用性を実現するには、Azure Load Balancer でフェールオーバー クラスターまたは並列 Web ディスパッチャー セットアップを実装します。 インターネットに接続する通信の場合は、境界ネットワークにスタンドアロン ソリューション アーキテクチャを設定することで、セキュリティ上の懸念を払拭することができます。 ASCS の Embedded Web Dispatcher は特別なオプションを示します。 SAP ASCS 上の他のワークロードにより必要となるサイズ設定を考慮します。

仮想マシン スケール セット

すべてのプールおよびクラスター (SAP Web Dispatcher、SAP アプリケーション サーバー、SAP セントラル サービス、および SAP HANA) について、仮想マシンを別個の仮想マシン スケール セットにグループ化します。 仮想マシン スケール セットの作成には料金はかかりません。 料金は、作成した各仮想マシンに対してのみ発生します。

仮想マシンと可用性ゾーン

Azure 可用性ゾーンは、リージョン内の一意の物理的な場所です。 それぞれのゾーンは、独立した電源、冷却手段、ネットワークを備えた 1 つまたは複数のデータ センターで構成されます。

可用性ゾーンを設計する場合は、ゾーン間の待機時間を確認します。 リージョンのゾーン間のネットワーク待ち時間を把握することにより、ゾーンをまたいだネットワーク トラフィックでネットワーク待ち時間が最も短い可用性ゾーンを選択できるようになります。

可用性ゾーンを設定する際は、ExpressRoute、Azure VPN Gateway、Application Gateway のインスタンスにゾーン冗長サービスを使用します。

SAP on Azure の可用性ゾーン アーキテクチャの詳細については、 SAP HA 可用性ゾーンに関するページを参照してください。

ワークロードで使用されるすべての Azure リソースが、ゾーン冗長型で設定されているか、ゾーン コンポーネントの複数可用性ゾーンにまたがって設定されているかを確認することが重要です。 このプロセスを支援するには、Azure Policy Initiative for Zone Resilience を中間管理グループに割り当てます。 これにより、"回復性のある状態で開始 & 回復性を維持する" というアプローチが保証されます。 Zone Resilient 組み込みポリシーの目的は、次のとおりです。

- AZ 回復性のあるデプロイの設計、計画、自動化に役立つ、明確で実用的な情報を提供する。

- 検出: これらのポリシーに準拠していないサブスクリプションを監査する。

- ゾーン回復性標準に準拠していないリソースに対して、拒否効果を使用して構成を回避する。

このイニシアチブへの準拠は、実装プロセスの最後に確認できます。 ゾーンの回復性に関する Azure Policy イニシアティブの詳細については、こちらをご覧ください。

Azure NetApp Files と Azure Files

ネットワーク ファイル システム (NFS) とサーバー メッセージ ブロック (SMB) を使用したAzure NetApp FilesとAzure Filesは、SAP Central Services、共有 SAP マウント、グローバル 転送 ディレクトリに高可用性ファイル共有の要件を提供します。

トランスポート ディレクトリの要件を処理するには、SAP NetWeaver の Azure Virtual Machines 計画と実装の説明に従って、転送グループ オプションを使用します。 転送要件を処理するもう 1 つの方法は、SAP レベルの 1 つを、ランドスケープ内の他のシステムに転送 ディレクトリ共有を提供するプライマリ運用システムにすることです。

SAP Central Services の高可用性要件は、オペレーティング システムによって異なります。 次に例を示します。

Linux オペレーティング システムの場合、共有ファイル システムは通常、高可用性 NFS 共有を提供するために高可用性 NFS ストレージまたは Azure NetApp Files インスタンスに配置されます。 詳細については、Azure Filesまたは Azure NetApp Files経由の NFS に関る情報を参照してください。

Windows での高可用性については、SMB を使用した Azure Files および SMB での Azure NetApp Files に関する記事を参照してください。

Azure NetApp Files 共有は、SAP HANA のデータ ファイルとログ ファイルをホストできます。 この構成は、スタンバイ ノードを含む HANA スケールアウト デプロイ モデルに使用します。 Azure NetApp Files では、スタンバイ ノードを使用した HANA スケールアップまたは HANA スケールアウトがサポートされます。

Azure Files では、Azure ファイル共有にアクセスするための次の主な 2 種類のエンドポイントが提供されます:

パブリック エンドポイント: パブリック IP アドレスを有し、世界中のどこからでもアクセスできます。

プライベート エンドポイント: 仮想ネットワーク内にあり、その仮想ネットワークのアドレス空間内のプライベート IP アドレスを有します。

この SAP システム アーキテクチャの例では、仮想ネットワーク上のクライアントがプライベート リンク経由でデータにアクセスできるように、プライベート エンドポイントを使用しています。これにより、セキュリティが向上します。

SAP BTP 接続

Azure Private Link は、現在、一般提供されています。 SAP Private Link サービスでは、現在、最も一般的なロード バランサーと仮想マシンのシナリオに対して、SAP BTP、Cloud Foundry ランタイム、および Private Link リソース上のその他のサービスからの接続がサポートされています。 シナリオの例としては、仮想マシンで実行されている SAP S/4HANA や SAP ERP、Azure Database for MariaDBやAzure Database for MySQLなどの Azure ネイティブ サービスへの接続などがあります。

このアーキテクチャ例では、BTP 環境への SAP Private Link サービス接続を示しています。 SAP Private Link Service は、サービス プロバイダー アカウントとして、インフラストラクチャ内の特定の SAP BTP サービスと特定のサービスとの間にプライベート接続を確立します。 プライベート リンク機能を再利用すると、BTP サービスはプライベート ネットワーク接続を介して S/4 HANA 環境にアクセスできるため、パブリック インターネット経由のデータ転送を回避できます。

BTP サービスに接続するシナリオの詳細については、Private Link サービスのアーキテクチャ効果に関する SAP コミュニティのブログ記事を参照してください。

考慮事項

ランディング ゾーンを設計する際は、以下の点を考慮してください。

ランドスケープの統合

サンドボックスや開発環境などの非運用システムのランドスケープ統合を設定することを検討してください。 たとえば、さまざまなユース ケースを考えてみましょう:

HANA データベース のシナリオでは、通常、アプリケーションとデータベースを別々の仮想マシンで実行します。

AnyDB シナリオでは、SAP アプリケーションとデータベースが同じ仮想マシンで実行される 2 層デプロイが存在する場合があります。

SAP システム アーキテクチャの例では、コンポーネントは独立しており、メンテナンス、サイズ変更、モニタリング、変更制御の柔軟性が向上します。 ご自身の要件に基づいて設計を選択します。

コンポーネント情報

このアーキテクチャ例には、2 日目の操作に使用できるコンポーネントがあります。 これらのコンポーネントには、SAP システムをバックアップするための Azure Recovery Services コンテナーや、クラウドネイティブの Azure データ サービスを使用して SAP データ プラットフォームを拡張および改善するのに役立つその他のコンテナーが含まれます。

Azure Synapse Analytics、Azure Data Factory、Azure Data Lake Storage などのサービスでは、SAP データと SAP 以外のデータを組み合わせて分析プラットフォームを作成することで、ビジネス分析情報を引き出すことができます。 ソリューション開発環境の設計を評価するには、ベスト プラクティスを確認します。 SAP レベルと環境設計のベスト プラクティスに基づいて、Data Factory と Data Lake Storage のさまざまなインスタンスを使用できます。

Azure 統合ランタイムは、Data Factory および Azure Synapse パイプラインでデータ統合機能を提供するために使用されるコンピューティング インフラストラクチャです。 これらのサービスのランタイム仮想マシンを各層にデプロイすることを検討してください。 SAP システムに接続して Azure 統合ランタイムをデプロイする方法の例については、次の記事を参照してください。

すべてのアーキテクチャ コンポーネントの詳細については、 Linux on Azure での SAP S/4HANA に関するページを参照してください。

3 つの SAP 製品の SAP ランドスケープ アーキテクチャの例

次の参照アーキテクチャは、この記事で前述した概要アーキテクチャを拡張したものです。 この図は、3 つの SAP 製品のユース ケースの例を示しています。 ここで示されているのは、仮想マシン スケール セットを使用して SAP システムを Azure にデプロイするために利用できるオプションの 1 つのみです。

このアーキテクチャを開始点として使用します。 ランディング ゾーンの実装を計画する際は、Visio ファイルをダウンロードし、特定のビジネス要件や技術要件に合わせて変更してください。

ワークフローの例

SAP のお客様は、それぞれ固有のユース ケースに基づいてさまざまな SAP 製品を実行しています。 このアーキテクチャ図は、3 つの一般的な SAP 製品を使用したユース ケースの例を示しています。 さまざまな層にわたる SAP アーキテクチャの例が示されています。

ワークフロー図の ERP は、従来の SAP ECC システムまたは次世代 SAP S/4HANA システムを表しています。 BW は SAP Business Warehouse です。 PI/PO とは、プロセス統合またはプロセス オーケストレーションを指します。 異なる色は、ワークフローに表示されるさまざまな SAP 製品を表しています。

実装

実装オプションは 2 つあります。

方法 1

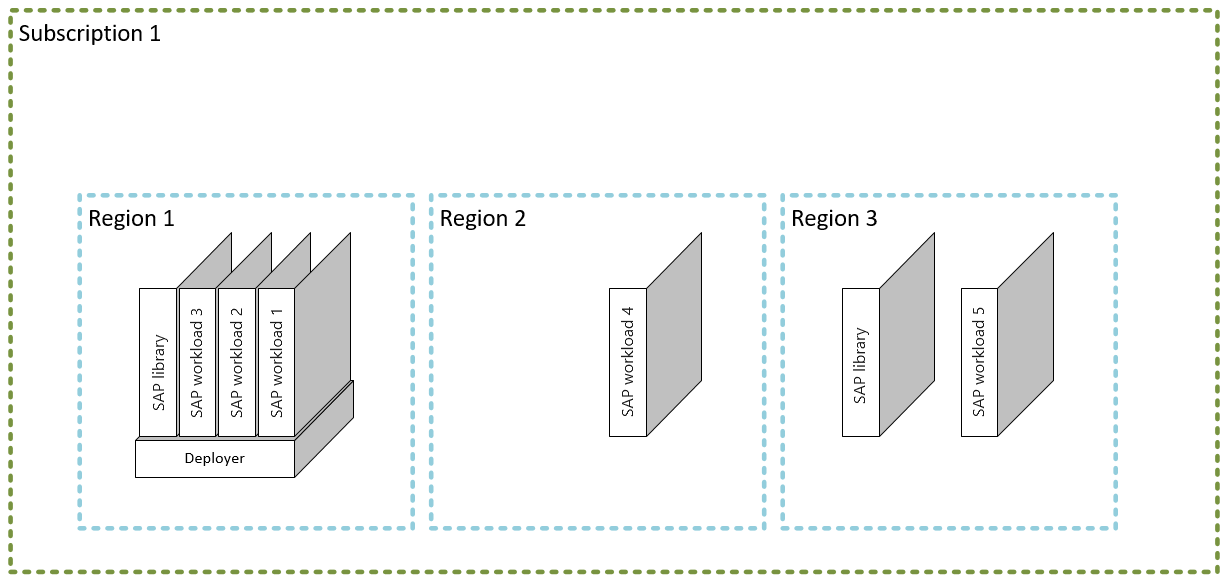

Azureの SAPデプロイ自動化フレームワークは、柔軟なワークフローと組み合わせたプロセスのコレクションです。 フレームワーク リポジトリには、Azure に SAP ランドスケープを自動的にデプロイするために使用するコードが含まれています。 テンプレートは次のカテゴリに分類されます。

- Azure モジュール上の Terraform。 Terraform モジュールを使用して、次のようなインフラストラクチャ コンポーネントを Azure にデプロイできます。

- 仮想マシン

- ネットワーク

- ストレージ

- Ansible プレイブック。 Ansible プレイブックを実行する:

- 仮想マシンを設定してデプロイします。

- SAP HANA をインストールします。

- その他の必要なアプリケーションをインストールします。

Azure モジュールで Terraform を使用してインフラストラクチャに Ansible プレイブック コンポーネントをデプロイしてインストールします。

方法 2

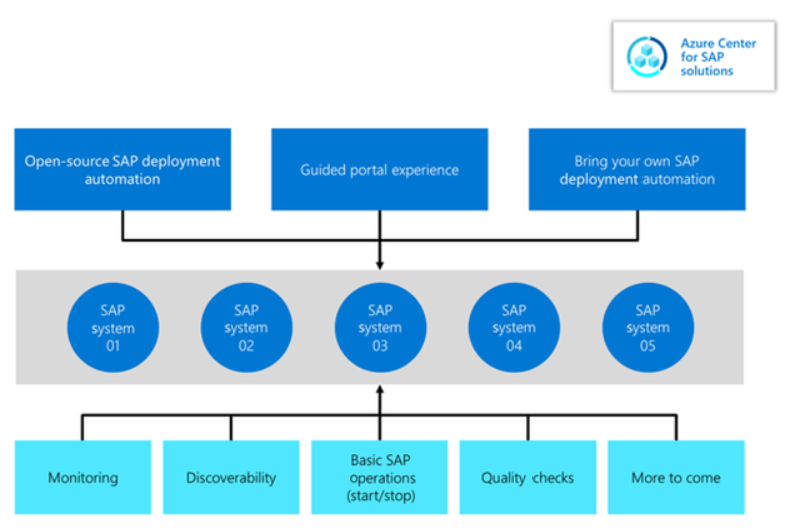

Azure Center for SAP solutions は、サービス、ツール、フレームワークをまとめることで SAP ワークロードをデプロイおよび管理するための統合ソリューションを提供する一連の Azure サービスです。

Virtual Instance for SAP solutions は、Azure Center for SAP solutions の基盤です。 Virtual Instance for SAP solutions を使うと、SID レベルまたは個々のコンポーネント レベルで、ユーザーにとって意味のある方法で SAP システムを作成および管理できます。

Azure Center for SAP solutions を使用して、次の手順を実行できます。

- デプロイ。 SAP システムを Azure にデプロイする方法を選択します。

- 表現。 既存のデプロイをデプロイまたは登録するときに、各システムの論理表現を作成します。

- 管理。 管理機能を使用して操作を構成します。

Azure Center for SAP solutions には、次の機能が用意されています。

ガイド付き SAP デプロイ

Azure Center for SAP solutions は、Azure への SAP S/4HANA システムのデプロイを自動化します。 これにより、インフラストラクチャをデプロイするためのガイド付きソリューションが提供され、S/4HANA ソフトウェアが自動的にインストールされます。

最小限の入力を行い、適切なデプロイの種類を選択することができます。 デプロイは、最新のベスト プラクティスと参照アーキテクチャに基づいています。 SAPS とデータベースのメモリ要件に基づいて、SAP システムをデプロイするためのサイズ設定に関する推奨事項を取得できます。

既存の SAP システムの登録

Azure 上で SAP システムを既に実行している場合、または移行中の場合は、Azure Center for SAP solutions を使って、簡単な登録プロセスで既存のシステムを統合できます。 この登録プロセスは、Linux と Windows で動作する SAP S/4HANA および NetWeaver ABAP システムでサポートされています。

インテリジェントな SAP 管理

新しい SAP システムを作成する場合でも、既存のシステムを登録する場合でも、Azure Center for SAP solutions には以下のようなメリットがあります。

- Azure Advisor と統合された品質チェックにより、インフラストラクチャやオペレーティング システムの構成が文書化されたベスト プラクティスや標準から逸脱した場合に、それを把握することができます。 これらのチェックにより、逸脱が問題になる前に対処するよう求められるため、トラブルシューティングの時間を節約し、システムの品質を向上させることができます。

- 複数の SAP システムの SAP の状態や健全性を一元化ツールから確認する機能。 この機能により、SAP システムとそのコンポーネントに影響を与える問題を迅速に特定することができます。

- Azure から直接 SAP システムを停止して起動する機能。

- デプロイ後のコストを SAP SID レベルで表示する機能。

- Azure Monitor for SAP Solutions との統合。 この統合により、技術的な監視が可能になり、SAP システムのテレメトリを OS、DBMS、基になる Azure インフラストラクチャのテレメトリと関連付けることができるようになります。

- Azure Resource Graph を使用し、SID に基づいて SAP システム全体を検索する機能。 この機能により、SAP ランドスケープの一部である Azure リソースを簡単に検出できます。 Resource Graph は、サブスクリプション全体で大規模にクエリを実行できるようにすることで、効率的なリソース探索を実現する Azure サービスです。

次の手順

SAP on Azure ランディング ゾーン アクセラレータ アーキテクチャの以下の設計領域を確認します。