クラウド規模の分析のポリシー

- [アーティクル]

-

-

組織は、デプロイを検討する前に、ガードレールを適切に配置することが重要です。 Azure ポリシーを使用すると、リソースの整合性、規制コンプライアンス、セキュリティ、コスト、管理のためのガバナンスを実装できます。

背景

クラウド規模の分析の主要な原則は、必要に応じてリソースの作成、読み取り、更新、削除を簡単に行えるようにすることです。 ただし、開発者が無制限にリソースにアクセスできるようにすると、俊敏性は高まりますが、意図しないコストが発生するおそれがあります。 この問題を解決するのが、リソース アクセス ガバナンスです。 このガバナンスは、組織の目標と要件を満たすために、Azure リソースの使用を継続的に管理、監視、監査するプロセスです。

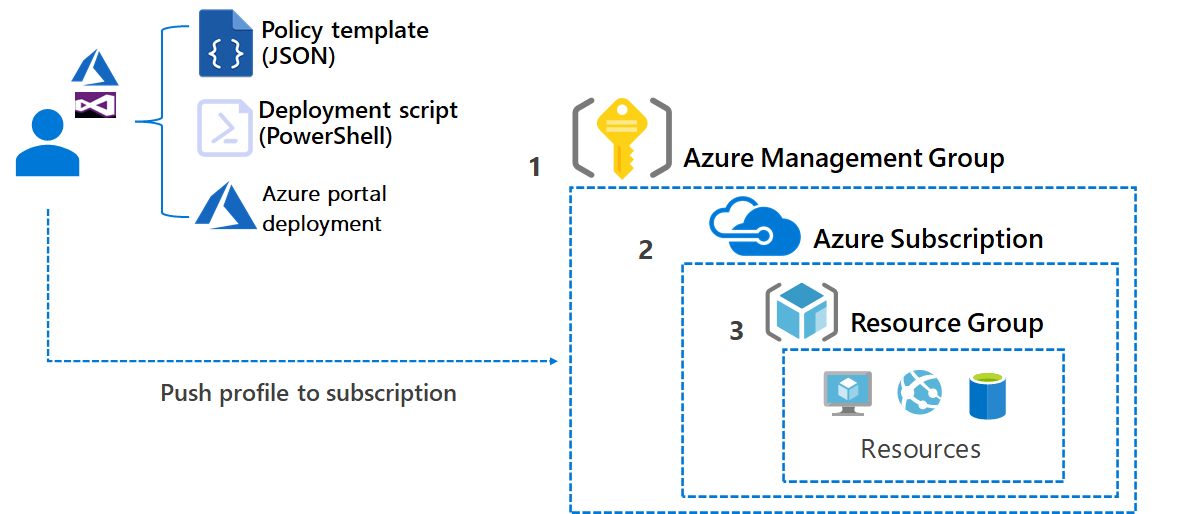

「クラウド導入フレームワークのエンタープライズ規模ランディング ゾーンから開始する」でこの概念を既に使用しています。 クラウド規模の分析には、これらの標準を基に構築するカスタム Azure ポリシーが追加されます。 次に、標準が Microsoft のデータ管理ランディング ゾーンとデータ ランディング ゾーンに適用されます。

Azure ガバナンスのしくみを示す図。

Azure ガバナンスのしくみを示す図。

Azure Policy は、クラウド規模の分析内でセキュリティとコンプライアンスを確保する際に重要です。 これは、標準を適用し、コンプライアンスを大規模に評価するのに役立ちます。 ポリシーを使用すれば、Azure 内のリソースを評価し、それらを必要なプロパティと比較できます。 複数のポリシー (またはビジネス ルール) を 1 つのイニシアティブにグループ化できます。 個々のポリシーまたはイニシアティブは、Azure 内のさまざまなスコープに割り当てることができます。 これらのスコープには、管理グループ、サブスクリプション、リソース グループ、または個々のリソースなどがあります。 割り当てはスコープ内のすべてのリソースに適用されます。サブスコープは、必要に応じて例外を使用して除外することができます。

設計上の考慮事項

クラウド規模の分析での Azure ポリシーは、次の設計上の考慮事項を念頭に置いて開発されました。

- Azure ポリシーを使用して、ガバナンスを実装し、リソースの整合性、規制コンプライアンス、セキュリティ、コスト、管理に関する規則を適用します。

- 使用可能な構築済みポリシーを使用して、時間を節約します。

- 管理グループ ツリーで可能な限り最高レベルにポリシーを割り当てることで、ポリシー管理を簡略化します。

- 継承されたスコープでの除外による管理を回避するために、ルート管理グループ スコープで行われる Azure Policy 割り当てを制限します。

- ポリシーの例外は必要な場合にのみ使用し、それには承認が必要であるようにします。

クラウド規模の分析のための Azure ポリシー

カスタム ポリシーを実装すると、Azure Policy でより多くのことができます。 クラウド規模の分析には、環境内に必要なガードレールを実装するのに役立つ一連の事前作成済みポリシーが付属しています。

Azure Policy は、データ管理ランディング ゾーン、データ ランディング ゾーン、および組織のテナント内の他のランディング ゾーン内のリソースのコンプライアンスを確保するために、Azure (データ) プラットフォーム チームの中核となる手段である必要があります。 このプラットフォーム機能を使用して、ガードレールを導入し、各管理グループ スコープ内の承認されたサービス構成全体の準拠を強制する必要があります。 プラットフォーム チームは、Azure Policy を使用して、たとえば、データ プラットフォーム環境内でホストされているストレージ アカウントにプライベート エンドポイントを適用したり、ストレージ アカウントに対して行われた接続での転送中に TLS 1.2 暗号化を適用したりできます。 適切に完了すると、このポリシーは、データ アプリケーション チームが、それぞれのテナント スコープ内で非準拠状態のサービスをホストすることを禁止します。

責任がある IT チームは、このプラットフォーム機能を使用して、セキュリティとコンプライアンスに関する懸念に対処し、(データ) ランディング ゾーン内のセルフサービス アプローチを開始する必要があります。

クラウド規模の分析には、リソースとコストの管理、認証、暗号化、ネットワークの分離、ログ記録、回復性などに関連するカスタム ポリシーが含まれています。

注意

ポリシーはガイダンス専用と見なす必要があり、ビジネス要件に応じて適用できます。 ポリシーは常に可能な限り最高レベルに適用する必要があります。ほとんどの場合、これは管理グループになります。

すべてのサービス

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-PublicIp |

ネットワーク分離 |

パブリック IPS のデプロイを制限します。 |

| Deny-PrivateEndpoint-PrivateLinkServiceConnections |

ネットワーク分離 |

Microsoft Entra テナントとサブスクリプションの外部にあるリソースに対するプライベート エンドポイントを拒否します。 |

| Deploy-DNSZoneGroup-{Service}-PrivateEndpoint |

ネットワーク分離 |

サービスのプライベート エンドポイントのパラメータープライベート DNS ゾーン グループの構成をデプロイします。 単一のプライベート DNS ゾーンに構成を適用するために使用されます。 |

| DiagnosticSettings-{Service}-LogAnalytics |

ログの記録 |

Azure Cosmos DB の診断設定を Log Analytics ワークスペースに送信します。 |

記憶域

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-Storage-Encryption |

暗号化 |

ストレージ アカウントの暗号化を適用します。 |

| Deny-Storage-AllowBlobPublicAccess |

ネットワーク分離 |

ストレージ アカウント内のすべての BLOB またはコンテナーへのパブリック アクセスを適用しません。 |

| Deny-Storage-ContainerDeleteRetentionPolicy |

回復力 |

ストレージ アカウントに対して 7 日を超えるコンテナー削除保持ポリシーを適用します。 |

| Deny-Storage-CorsRules |

ネットワーク分離 |

ストレージ アカウントの cors ルールを拒否します。 |

| Deny-Storage-InfrastructureEncryption |

暗号化 |

ストレージ アカウントにインフラストラクチャ (二重) 暗号化を適用します。 |

| Deny-Storage-MinimumTlsVersion |

暗号化 |

ストレージ アカウントに TLS バージョン 1.2 以上を適用します。 |

| Deny-Storage-NetworkAclsBypass |

ネットワーク分離 |

ストレージ アカウントに対してネットワーク バイパスを none に適用します。 |

| Deny-Storage-NetworkAclsIpRules |

ネットワーク分離 |

ストレージ アカウントのネットワーク IP 規則を適用します。 |

| Deny-Storage-NetworkAclsVirtualNetworkRules |

ネットワーク分離 |

ストレージアカウントの仮想ネットワークルールを拒否します。 |

| Deny-Storage-Sku |

リソース管理 |

ストレージアカウントの SKU を適用します。 |

| Deny-Storage-SupportsHttpsTrafficOnly |

暗号化 |

ストレージ アカウントに https トラフィックを適用します。 |

| Deploy-Storage-BlobServices |

リソース管理 |

ストレージ アカウントの BLOB サービスの既定の設定をデプロイします。 |

| Deny-Storage-RoutingPreference |

ネットワーク分離 |

|

| Deny-Storage-Kind |

リソース管理 |

|

| Deny-Storage-NetworkAclsDefaultAction |

ネットワーク分離 |

|

Key Vault

| ポリシー名 |

ポリシー領域 |

説明 |

| Audit-KeyVault-PrivateEndpointId |

ネットワーク分離 |

キー コンテナーの他のサブスクリプションで作成されたパブリック エンドポイントを監査します。 |

| Deny-KeyVault-NetworkAclsBypass |

ネットワーク分離 |

キー コンテナーに対してバイパス ネットワーク レベルの規則を適用します。 |

| Deny-KeyVault-NetworkAclsDefaultAction |

ネットワーク分離 |

キー コンテナーに対して既定のネットワーク ACL レベルのアクションを適用します。 |

| Deny-KeyVault-NetworkAclsIpRules |

ネットワーク分離 |

キー コンテナーのネットワーク IP ルールを適用します。 |

| Deny-KeyVault-NetworkAclsVirtualNetworkRules |

ネットワーク分離 |

キー コンテナーの仮想ネットワーク ルールを拒否します。 |

| Deny-KeyVault-PurgeProtection |

回復力 |

キー コンテナーの消去保護を適用します。 |

| Deny-KeyVault-SoftDelete |

回復力 |

キー コンテナーの保持日数を最小限に抑え、ソフト削除を適用します。 |

| Deny-KeyVault-TenantId |

リソース管理 |

キー コンテナーのテナント ID を適用します。 |

Azure Data Factory

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-DataFactory-IdentityType |

認証 |

データ ファクトリに対してシステム割り当て ID の使用を適用します。 |

| Deny-DataFactory-ApiVersion |

リソース管理 |

データ ファクトリ V1 の古い API バージョンを拒否します。 |

| Deny-DataFactory-IntegrationRuntimeManagedVirtualNetwork |

ネットワーク分離 |

マネージド仮想ネットワークに接続されていない統合ランタイムを拒否します。 |

| Deny-DataFactory-LinkedServicesConnectionStringType |

認証 |

リンクされたサービス Key Vault シークレット以外のシークレットを拒否します。 |

| Deny-DataFactory-ManagedPrivateEndpoints |

ネットワーク分離 |

リンクされたサービスの外部プライベート エンドポイントを拒否します。 |

| Deny-DataFactory-PublicNetworkAccess |

ネットワーク分離 |

データ ファクトリへのパブリック アクセスを拒否します。 |

| Deploy-DataFactory-ManagedVirtualNetwork |

ネットワーク分離 |

データ ファクトリ用のマネージド仮想ネットワークをデプロイします。 |

| Deploy-SelfHostedIntegrationRuntime-Sharing |

回復力 |

データ ハブでホストされているセルフホステッド統合ランタイムを、データ ノード内の Data Factories と共有します。 |

Azure Synapse Analytics

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-Synapse-LinkedAccessCheckOnTargetResource |

ネットワーク分離 |

Synapse ワークスペースの作成時に、管理対象仮想ネットワークの設定に LinkedAccessCheckOnTargetResource を適用します。 |

| Append-Synapse-Purview |

ネットワーク分離 |

中央の purview インスタンスと Synapse ワークスペース間の接続を適用します。 |

| Append-SynapseSpark-ComputeIsolation |

リソース管理 |

Synapse Spark プールがコンピューティング分離なしで作成されると、これが追加されます。 |

| Append-SynapseSpark-DefaultSparkLogFolder |

ログの記録 |

ログを記録せずに Synapse Spark プールが作成されると、そのプールが追加されます。 |

| Append-SynapseSpark-SessionLevelPackages |

リソース管理 |

セッション レベルのパッケージなしで Synapse Spark プールが作成されると、それが追加されます。 |

| Audit-Synapse-PrivateEndpointId |

ネットワーク分離 |

キー コンテナーの他のサブスクリプションで作成されたパブリック エンドポイントを監査します。 |

| Deny-Synapse-AllowedAadTenantIdsForLinking |

ネットワーク分離 |

|

| Deny-Synapse-Firewall |

ネットワーク分離 |

Synapse のファイアウォールを設定します。 |

| Deny-Synapse-ManagedVirtualNetwork |

ネットワーク分離 |

マネージド仮想ネットワークなしで Synapse ワークスペースが作成されると、それが追加されます。 |

| Deny-Synapse-PreventDataExfiltration |

ネットワーク分離 |

Synapse マネージド仮想ネットワークに対してデータの侵入防止を適用します。 |

| Deny-SynapsePrivateLinkHub |

ネットワーク分離 |

Synapse Private Link ハブを拒否します。 |

| Deny-SynapseSpark-AutoPause |

リソース管理 |

Synapse Spark プールの自動一時停止を適用します。 |

| Deny-SynapseSpark-AutoScale |

リソース管理 |

Synapse Spark プールの自動スケールを適用します。 |

| Deny-SynapseSql-Sku |

リソース管理 |

特定の Synapse SQL プール SKU を拒否します。 |

| Deploy-SynapseSql-AuditingSettings |

ログの記録 |

Synapse SQL プールの監査ログをログ分析に送信します。 |

| Deploy-SynapseSql-MetadataSynch |

リソース管理 |

Synapse SQL プールのメタデータ同期を設定します。 |

| Deploy-SynapseSql-SecurityAlertPolicies |

ログの記録 |

Synapse SQL プールのセキュリティ警告ポリシーをデプロイします。 |

| Deploy-SynapseSql-TransparentDataEncryption |

暗号化 |

Synapse SQL 透明なデータ暗号化をデプロイします。 |

| Deploy-SynapseSql-VulnerabilityAssessment |

ログの記録 |

Synapse SQL プールの脆弱性評価をデプロイします。 |

Azure Databricks

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-Databricks-PublicIp |

ネットワーク分離 |

Databricks ワークスペースにパブリック アクセスを適用しません。 |

| Deny-Databricks-Sku |

リソース管理 |

非premium Databricks SKU を拒否します。 |

| Deny-Databricks-VirtualNetwork |

ネットワーク分離 |

databricks の非仮想ネットワーク展開を拒否します。 |

クラスター ポリシーを使用して Databricks ワークスペースに適用されるその他のポリシー:

| クラスター ポリシー名 |

ポリシー領域 |

| Spark のバージョンを制限します |

リソース管理 |

| クラスターサイズと VM の種類を制限します |

リソース管理 |

| コストのタグ付けを適用します |

リソース管理 |

| 自動スケーリングを適用します |

リソース管理 |

| 自動一時停止を強制する |

リソース管理 |

| DBUs を 1 時間あたりに制限します |

リソース管理 |

| パブリック SSH を拒否します |

認証 |

| クラスターの資格情報のパススルーが有効 |

認証 |

| プロセスの分離を有効にする |

ネットワークの分離 |

| Spark 監視を適用します |

ログの記録 |

| クラスターログを適用します |

ログの記録 |

| SQL、Python のみ許可 |

リソース管理 |

| 追加のセットアップスクリプトを拒否します |

リソース管理 |

Azure IoT Hub

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-IotHub-MinimalTlsVersion |

暗号化 |

iot ハブに最低限の TLS バージョンを適用します。 |

| Audit-IotHub-PrivateEndpointId |

ネットワーク分離 |

iot ハブの他のサブスクリプションで作成されたパブリック エンドポイントを監査します。 |

| Deny-IotHub-PublicNetworkAccess |

ネットワーク分離 |

iot ハブのパブリックネットワークアクセスを拒否します。 |

| Deny-IotHub-Sku |

リソース管理 |

iot ハブ SKU を適用します。 |

| Deploy-IotHub-IoTSecuritySolutions |

セキュリティ |

IoT ハブ用に Microsoft Defender for IoT をデプロイします。 |

Azure Event Hubs

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-EventHub-Ipfilterrules |

ネットワーク分離 |

Azure Event Hubs の ip フィルター ルールの追加を拒否します。 |

| Deny-EventHub-MaximumThroughputUnits |

ネットワーク分離 |

SQL サーバーのパブリックネットワークアクセスを拒否します。 |

| Deny-EventHub-NetworkRuleSet |

ネットワーク分離 |

Azure Event Hubs の既定の仮想ネットワーク ルールを適用します。 |

| Deny-EventHub-Sku |

リソース管理 |

Azure Event Hubs の特定の AKU を拒否します。 |

| Deny-EventHub-Virtualnetworkrules |

ネットワーク分離 |

Azure Event Hubs の仮想ネットワーク ルールの追加を拒否します。 |

Azure Stream Analytics

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-StreamAnalytics-IdentityType |

認証 |

ストリーム分析に対してシステム割り当て ID の使用を適用します。 |

| Deny-StreamAnalytics-ClusterId |

リソース管理 |

Stream Analytics クラスターの使用を適用します。 |

| Deny-StreamAnalytics-StreamingUnits |

リソース管理 |

ストリーム分析ストリーミング ユニットの数を適用します。 |

Azure Data Explorer

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-DataExplorer-DiskEncryption |

暗号化 |

データ エクスプローラーのディスク暗号化の使用を適用します。 |

| Deny-DataExplorer-DoubleEncryption |

暗号化 |

データ エクスプローラーに二重暗号化の使用を適用します。 |

| Deny-DataExplorer-Identity |

認証 |

データ エクスプローラーに対してシステム割り当て ID またはユーザー割り当て ID の使用を適用します。 |

| Deny-DataExplorer-Sku |

リソース管理 |

データ エクスプローラー SKU を適用します。 |

| Deny-DataExplorer-TrustedExternalTenants |

ネットワーク分離 |

データ エクスプローラーの外部テナントを拒否します。 |

| Deny-DataExplorer-VirtualNetworkConfiguration |

ネットワーク分離 |

データ エクスプローラーに仮想ネットワーク インジェストを適用します。 |

Azure Cosmos DB

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-Cosmos-DenyCosmosKeyBasedMetadataWriteAccess |

認証 |

Azure Cosmos DB アカウントのキー ベースのメタデータ書き込みアクセスを拒否します。 |

| Append-Cosmos-PublicNetworkAccess |

ネットワーク分離 |

Azure Cosmos DB アカウントにパブリック ネットワーク アクセスを適用しません。 |

| Audit-Cosmos-PrivateEndpointId |

ネットワーク分離 |

Azure Cosmos DB の他のサブスクリプションで作成されたパブリック エンドポイントを監査します。 |

| Deny-Cosmos-Cors |

ネットワーク分離 |

Azure Cosmos DB アカウントの CORS ルールを拒否します。 |

| Deny-Cosmos-PublicNetworkAccess |

ネットワーク分離 |

Azure Cosmos DB アカウントのパブリック ネットワーク アクセスを拒否します。 |

Azure Container Registry

| ポリシー名 |

ポリシー領域 |

説明 |

| Audit-ContainerRegistry-PrivateEndpointId |

ネットワーク分離 |

コグニティブ サービスの他のサブスクリプションで作成されたパブリックエンドポイントを監査します。 |

| Deny-ContainerRegistry-PublicNetworkAccess |

ネットワーク分離 |

コンテナー レジストリのパブリック ネットワーク アクセスを拒否します。 |

| Deny-ContainerRegistry-Sku |

リソース管理 |

コンテナー レジストリに Premium SKU を適用します。 |

Azure Cognitive Services

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-CognitiveServices-IdentityType |

認証 |

コグニティブ サービスに対してシステム割り当て ID の使用を適用します。 |

| Audit-CognitiveServices-PrivateEndpointId |

ネットワーク分離 |

コグニティブ サービスの他のサブスクリプションで作成されたパブリックエンドポイントを監査します。 |

| Deny-CognitiveServices-Encryption |

暗号化 |

コグニティブ サービスの暗号化の使用を適用します。 |

| Deny-CognitiveServices-PublicNetworkAccess |

ネットワーク分離 |

コグニティブ サービスにパブリック ネットワーク アクセスを適用しません。 |

| Deny-CognitiveServices-Sku |

リソース管理 |

コグニティブ サービス無料 SKU を拒否します。 |

| Deny-CognitiveServices-UserOwnedStorage |

ネットワーク分離 |

ユーザー所有のストレージをコグニティブ サービスに適用します。 |

Azure Machine Learning

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-MachineLearning-PublicAccessWhenBehindVnet |

ネットワーク分離 |

機械学習ワークスペースの仮想ネットワークの背後にあるパブリック アクセスを拒否します。 |

| Audit-MachineLearning-PrivateEndpointId |

ネットワーク分離 |

機械学習のために他のサブスクリプションで作成されたパブリック エンドポイントを監査します。 |

| Deny-MachineLearning-HbiWorkspace |

ネットワーク分離 |

環境全体でビジネスに大きな影響を与える機械学習ワークスペースを適用します。 |

| Deny-MachineLearningAks |

リソース管理 |

機械学習で AKS の作成を拒否します (アタッチしない)。 |

| Deny-MachineLearningCompute-SubnetId |

ネットワーク分離 |

機械学習コンピューティング クラスターとインスタンスのパブリック IP を拒否します。 |

| Deny-MachineLearningCompute-VmSize |

リソース管理 |

機械学習コンピューティング クラスターとインスタンスで許可される VM サイズを制限します。 |

| Deny-MachineLearningComputeCluster-RemoteLoginPortPublicAccess |

ネットワーク分離 |

SSH 経由でクラスターのパブリック アクセスを拒否します。 |

| Deny-MachineLearningComputeCluster-Scale |

リソース管理 |

機械学習コンピューティング クラスターにスケール設定を適用します。 |

Azure SQL Managed Instance

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-SqlManagedInstance-MinimalTlsVersion |

暗号化 |

SQL Managed Instance サーバーに最小限の TLS バージョンを適用します。 |

| Deny-SqlManagedInstance-PublicDataEndpoint |

ネットワーク分離 |

SQL Managed Instance のパブリック データ エンドポイントを拒否します。 |

| Deny-SqlManagedInstance-Sku |

リソース管理 |

|

| Deny-SqlManagedInstance-SubnetId |

ネットワーク分離 |

SQL Managed Instance のサブネットへのデプロイを適用します。 |

| Deploy-SqlManagedInstance-AzureAdOnlyAuthentications |

認証 |

SQL Managed Instance に対して Microsoft Entra のみの認証を適用します。 |

| Deploy-SqlManagedInstance-SecurityAlertPolicies |

ログの記録 |

SQL Managed Instance のセキュリティ アラート ポリシーをデプロイします。 |

| Deploy-SqlManagedInstance-VulnerabilityAssessment |

ログの記録 |

SQL Managed Instance の脆弱性評価をデプロイします。 |

Azure SQL データベース

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-Sql-MinimalTlsVersion |

暗号化 |

SQL サーバーに最小 TLS バージョンを適用します。 |

| Audit-Sql-PrivateEndpointId |

ネットワーク分離 |

Azure SQL の他のサブスクリプションで作成されたパブリックエンドポイントを監査します。 |

| Deny-Sql-PublicNetworkAccess |

ネットワーク分離 |

SQL サーバーのパブリックネットワークアクセスを拒否します。 |

| Deny-Sql-StorageAccountType |

回復力 |

geo 冗長なデータベースのバックアップを適用します。 |

| Deploy-Sql-AuditingSettings |

ログの記録 |

SQL 監査設定をデプロイします。 |

| Deploy-Sql-AzureAdOnlyAuthentications |

認証 |

SQL Server に対して Microsoft Entra 専用認証を適用します。 |

| Deploy-Sql-SecurityAlertPolicies |

ログの記録 |

SQL セキュリティ アラート ポリシーをデプロイします。 |

| Deploy-Sql-TransparentDataEncryption |

暗号化 |

SQL 透明なデータ暗号化をデプロイします。 |

| Deploy-Sql-VulnerabilityAssessment |

ログの記録 |

SQL 脆弱性評価をデプロイします。 |

| Deploy-SqlDw-AuditingSettings |

ログの記録 |

SQL DW 監査設定をデプロイします。 |

Azure Database for MariaDB

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-MariaDb-MinimalTlsVersion |

暗号化 |

Maria DB サーバーに最小限の TLS バージョンを適用します。 |

| Audit-MariaDb-PrivateEndpointId |

ネットワーク分離 |

Maria DB の他のサブスクリプションで作成されたパブリック エンドポイントを監査します。 |

| Deny-MariaDb-PublicNetworkAccess |

ネットワーク分離 |

Maria DB サーバーのパブリック ネットワーク アクセスを拒否します。 |

| Deny-MariaDb-StorageProfile |

回復力 |

最小保有期間 (日数) で geo 冗長データベース バックアップを適用します。 |

| Deploy-MariaDb-SecurityAlertPolicies |

ログの記録 |

MariaDB の SQL セキュリティ アラート ポリシーをデプロイします |

Azure Database for MySQL

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-MySQL-MinimalTlsVersion |

暗号化 |

MySQL サーバーに最小 TLS バージョンを適用します。 |

| Audit-MySql-PrivateEndpointId |

ネットワーク分離 |

MySQL の他のサブスクリプションで作成されたパブリック エンドポイントを監査します。 |

| Deny-MySQL-InfrastructureEncryption |

暗号化 |

MySQL サーバーのインフラストラクチャ暗号化を適用します。 |

| Deny-MySQL-PublicNetworkAccess |

ネットワーク分離 |

MySQL サーバーのパブリックネットワークアクセスを拒否します。 |

| Deny-MySql-StorageProfile |

回復力 |

最小保有期間 (日数) で geo 冗長データベース バックアップを適用します。 |

| Deploy-MySql-SecurityAlertPolicies |

ログの記録 |

MySQL の SQL セキュリティアラートポリシーをデプロイします。 |

Azure Database for PostgreSQL

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-PostgreSQL-MinimalTlsVersion |

暗号化 |

PostgreSQL サーバーに最小 TLS バージョンを適用します。 |

| Audit-PostgreSql-PrivateEndpointId |

ネットワーク分離 |

PostgreSQL の他のサブスクリプションで作成されたパブリック エンドポイントを監査します。 |

| Deny-PostgreSQL-InfrastructureEncryption |

暗号化 |

PostgreSQL サーバーのインフラストラクチャ暗号化を適用します。 |

| Deny-PostgreSQL-PublicNetworkAccess |

ネットワーク分離 |

PostgreSQL サーバーのパブリック ネットワークアクセスを拒否します。 |

| Deny-PostgreSql-StorageProfile |

回復力 |

最小保有期間 (日数) で geo 冗長データベース バックアップを適用します。 |

| Deploy-PostgreSql-SecurityAlertPolicies |

ログの記録 |

PostgreSQL の SQL セキュリティ アラート ポリシーをデプロイします。 |

Azure AI Search

| ポリシー名 |

ポリシー領域 |

説明 |

| Append-Search-IdentityType |

認証 |

Azure AI Search に対してシステム割り当てアイデンティティの使用が強制されます。 |

| Audit-Search-PrivateEndpointId |

ネットワーク分離 |

Azure AI Search の他の サブスクリプションで作成されたパブリックエンドポイントを監査します。 |

| Deny-Search-PublicNetworkAccess |

ネットワーク分離 |

Azure AI Search の公開ネットワークへのアクセスを拒否します。 |

| Deny-Search-Sku |

リソース管理 |

Azure AI Search SKU を強制します。 |

Azure DNS

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-PrivateDnsZones |

リソース管理 |

プライベート DNS ゾーンのデプロイを制限して、急増を回避します。 |

ネットワーク セキュリティ グループ

| ポリシー名 |

ポリシー領域 |

説明 |

| Deploy-Nsg-FlowLogs |

ログの記録 |

NSG フローログとトラフィック分析をデプロイします。 |

Batch

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-Batch-InboundNatPools |

ネットワーク分離 |

バッチ アカウント VM プールの受信 NAT プールを拒否します。 |

| Deny-Batch-NetworkConfiguration |

ネットワーク分離 |

バッチ アカウント VM プールのパブリック IP アドレスを拒否します。 |

| Deny-Batch-PublicNetworkAccess |

ネットワーク分離 |

バッチ アカウントのパブリック ネットワーク アクセスを拒否します。 |

| Deny-Batch-Scale |

リソース管理 |

Batch アカウント VM プールの特定のスケール構成を拒否します。 |

| Deny-Batch-VmSize |

リソース管理 |

Batch アカウント VM プールの特定の VM サイズを拒否します。 |

Azure Cache for Redis

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-Cache-Enterprise |

リソース管理 |

Redis Cache Enterprise を拒否します。 |

| Deny-Cache-FirewallRules |

ネットワーク分離 |

Redis Cache のファイアウォール ルールを拒否します。 |

| Deny-Cache-MinimumTlsVersion |

暗号化 |

Redis Cache の最小 TLS バージョンを適用します。 |

| Deny-Cache-NonSslPort |

ネットワーク分離 |

Redis Cache の非 SSL ポートを強制的にオフにします。 |

| Deny-Cache-PublicNetworkAccess |

ネットワーク分離 |

Redis Cache にパブリック ネットワーク アクセスを適用しません。 |

| Deny-Cache-Sku |

リソース管理 |

Redis Cache に特定の SkKU を適用します。 |

| Deny-Cache-VnetInjection |

ネットワーク分離 |

プライベート エンドポイントの使用を強制し、Redis Cache の仮想ネットワークの挿入を拒否します。 |

コンテナー インスタンス

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-ContainerInstance-PublicIpAddress |

ネットワーク分離 |

Azure Machine Learning から作成されたパブリック コンテナー インスタンスを拒否します。 |

Azure Firewall

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-Firewall |

リソース管理 |

拡散を回避するために、Azure Firewall のデプロイを制限します。 |

HDInsight

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-HdInsight-EncryptionAtHost |

暗号化 |

HDInsight クラスターのホストで暗号化を適用します。 |

| Deny-HdInsight-EncryptionInTransit |

暗号化 |

HDInsight クラスターの転送中の暗号化を適用します。 |

| Deny-HdInsight-MinimalTlsVersion |

暗号化 |

HDInsight クラスターに最小 TLS バージョンを適用します。 |

| Deny-HdInsight-NetworkProperties |

ネットワーク分離 |

HDInsight クラスターに対してプライベート リンクの有効化を適用します。 |

| Deny-HdInsight-Sku |

|

HDInsight クラスターに特定の SKU を適用します。 |

| Deny-HdInsight-VirtualNetworkProfile |

ネットワーク分離 |

HDInsight クラスターに仮想ネットワーク インジェクションを適用します。 |

Power BI

| ポリシー名 |

ポリシー領域 |

説明 |

| Deny-PrivateLinkServicesForPowerBI |

リソース管理 |

Power BI のプライベート リンク サービスのデプロイを制限して、拡散を回避します。 |

次のステップ

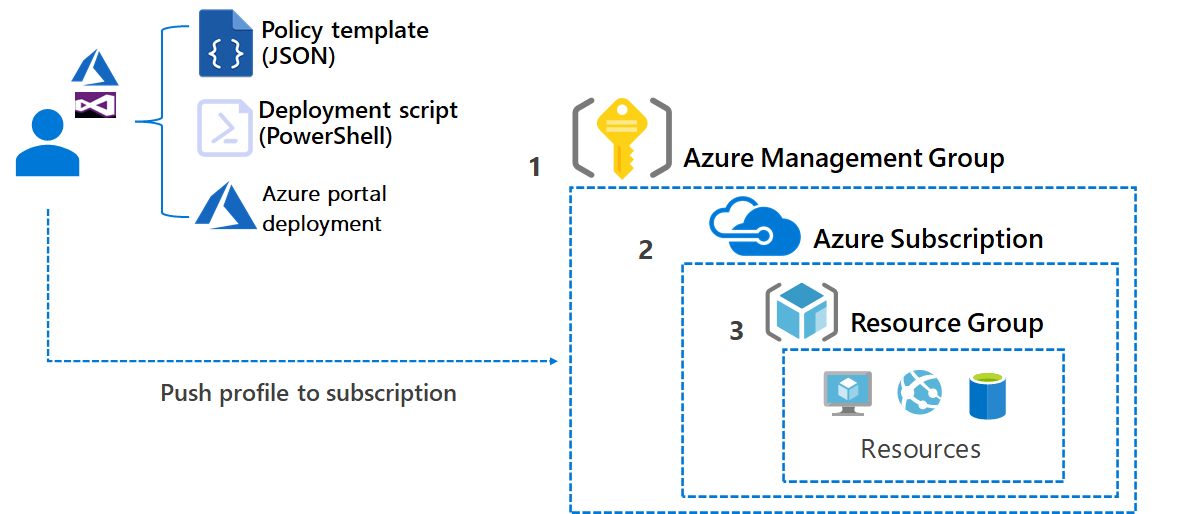

Azure ガバナンスのしくみを示す図。

Azure ガバナンスのしくみを示す図。