Azure 上の Red Hat Enterprise Linux における ID およびアクセス管理に関する考慮事項

この記事では、Azure Red Hat Enterprise Linux (RHEL) ランディング ゾーン アクセラレータのデプロイに関する ID およびアクセス管理 (IAM) の考慮事項について説明します。 IAM は組織のセキュリティ設定の重要な部分です。 RHEL オペレーティング システムとその上で実行されるアプリケーションは、運用環境をスケールするために外部 ID を使用する必要があります。 Azure クラウドでのインスタンス環境をスムーズに統合および管理できるように、ハイブリッド クラウド IAM の実装を慎重に設計します。 Red Hat と Microsoft は協力して、RHEL、Windows Server Active Directory、Microsoft Entra Privileged Identity Management (PIM) 間のネイティブな統合を実現しています。

設計上の考慮事項

Azure RHEL デプロイにおける組織の要件を満たす IAM 計画を作成する際は、次の設計上の考慮事項と推奨事項を参考にしてください。

一般的に、ハイブリッド クラウド環境での RHEL デプロイでは、次の点を考慮してください。

- 運用効率とアクセス制御の可視性を高めるために、可能な限りオペレーティング システムのセキュリティ サブシステムと統合された、一元化された Linux ID 機関を使用します。 一元化された Linux ID 機関を使用すると、以下が可能になります。

- Linux オペレーティング システムのホスト固有の承認を管理する。

- ハイブリッド デプロイ全体で一貫性を確保する。

- 外部ソースへの認証を委任する。

- アクセス制御のレビュー プロセスを合理化する。

- 均一性を確保する。

- 実装プロセスを迅速化する。

- ハイブリッド クラウド Linux インフラストラクチャのセキュリティ フレームワークを強化する。

- 複数のインスタンスに同時に均一にポリシーを適用します。 このアプローチを使用すると、変更が発生したときにインフラストラクチャ内の各インスタンスを自動化により変更する必要がなくなります。

- ホスト ベースのアクセス制御、委任、およびその他の規則を使用して、一元化されて差別化された安全なインスタンス レベルのアクセス制御をサポートします。

- ID 機関全体でシステムレベルの権限昇格規則を一元管理します。 このポリシーを環境内の個々のインスタンスおよびインスタンス グループ全体に一貫して適用します。

- システムのフリート全体でセキュリティ構成をテストし、一貫して実装するための最新の自動化ツール機能をサポートまたは提供します。 ハイブリッド クラウド デプロイでは、最初からセキュリティの自動化を設計に組み込む必要があります。

- 既存のレガシー エンタープライズ シングル サインオン (SSO) 機能の統合をサポートすることで、移行の負担を軽減し、セキュリティ運用の一貫性を維持して、クラウドベースのデプロイの最新の統合に対応します。

認証実行

Linux のデプロイでは、オペレーティング システム レベルでローカル ユーザー認証環境を実装する傾向があります。 システムレベルの認証と承認、オブジェクトの所有権、オブジェクトのアクセス許可、アプリケーションの統合は、このモデルに基づいています。 オペレーティング システム アプリケーションでは、これらの ID をさまざまな方法で使用します。 次に例を示します。

- アプリケーション プロセスは特定のユーザー ID の下で実行される。

- アプリケーション プロセスは特定のユーザーとグループに関連付けられたファイルを作成したり、それらのファイルにアクセスしたりする。

- ユーザーが属するグループのセットはサインイン時に固定される。 メンバーシップの変更は新しいセッションにのみ適用されます。

- ユーザーの認証と承認のフローは、認証の結果としてアクティブになったサインイン セッションに直接紐付いている。

以前は、これらの ID に基づくユーザー開始のシェル セッションが、Linux 上のアプリケーションと対話するための主な手段でした。 Web、モバイル、クラウド指向のユーザー インターフェイスへの移行に伴い、この ID 使用パターンを利用するアプリケーションは一般的ではなくなりました。

現在、これらの ID は一般的に、オペレーティング システム上で分離されたアプリケーションまたはサービスを実行する際のサポート メカニズムとして使用されています。 アプリケーションレベルの ID は、必ずしもシステムレベルのユーザーと同一である必要はありません。 ただし、システムレベルの ID は、クラウド環境で大規模に実行される Linux インフラストラクチャを効率的に実行および保護するために依然として重要です。

小規模なクラウド デプロイまたはパイロット デプロイでは、これらの従来の手法により、IAM を簡単に始めることができます。 環境が拡大するにつれて、自動化を使用しても、これらのメカニズムの管理が難しくなります。 接点の数が増えるにつれて、構成データ、ログ データ、ドリフト データ、および必要な分析の量も増加します。 この複雑さを管理するために、IAM を一元化できます。

Linux 環境内で一元化されたセキュリティを確保するさまざまなツールを使用できます。 ツールがビジネス要件と技術要件を満たしていることを確認します。 RHEL には、セキュリティに対応した幅広いソフトウェア互換性リストがあります。 Azure ネイティブの Microsoft Entra ID、Okta、SailPoint、JumpCloud などの商用オープンソース ソフトウェア ソリューション、または Keycloak などのオープンソース プロジェクト ソリューションを使用して、アプリケーションレベルのセキュリティを統合できます。 オペレーティング システム レベルにもさまざまなセキュリティ ソリューションがあります。 クラウドには、いくつかの商用ソリューションとオープンソース ソフトウェア プロジェクトをデプロイできます。

Red Hat Identity Management に関する設計上の推奨事項

このセクションでは、Red Hat Identity Management (IdM) と Red Hat SSO を使用する際の RHEL の Azure ランディング ゾーンでの IAM に関する設計上の推奨事項について説明します。 これらのサービスは、Azure のクラウド導入フレームワークと Red Hat のインフラストラクチャ標準導入モデルに準拠しています。 これらの推奨事項は、ハイブリッド クラウド デプロイの実装に使用する原則を拡張したものです。

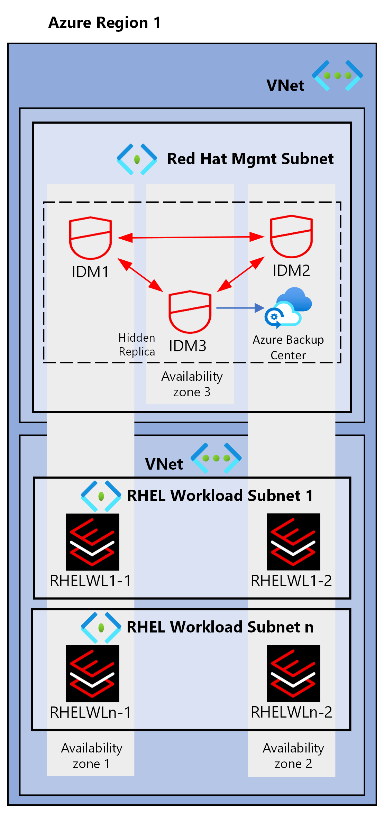

Red Hat IdM は、Linux ベースのドメイン内の ID ストア、認証、ポリシー、承認を管理するための一元化された方法を提供します。 Red Hat IdM は Windows Server Active Directory と Microsoft Entra ID にネイティブに統合されており、RHEL に含まれています。 オンプレミスの Active Directory を Azure に拡張する場合は、Red Hat IdM ネイティブの Windows Server Active Directory 信頼機能を利用できます。 同様に、Microsoft Entra ID を採用するか、別の ID プロバイダーを使用する場合は、Red Hat IdM と Red Hat SSO をシームレスに統合できます。 Red Hat SSO は、Keycloak オープンソース プロジェクトのサポートされているエンタープライズ実装です。 Red Hat Ansible Automation Platform を含むさまざまな Red Hat サブスクリプションに追加費用なしで含まれています。 Red Hat は、Azure の RHEL デプロイ内に Red Hat IdM を実装することを推奨しています。 次の図は、RHEL 管理サブスクリプションのデプロイを示しています。

Azure の Red Hat デプロイの IAM コンポーネントは、サブスクリプション スケーリング モデルを採用しており、これにより、管理ツールでリソースのより細かな制御と分離ができます。 Red Hat IdM のプライマリ システムとレプリカ システム、および Red Hat SSO インスタンスは、他のツールと共に Red Hat Management サブスクリプションに含まれています。 このサブスクリプションは、実装全体で使用できるリソース グループを提供して、ローカライズされたサービスと高可用性を実現します。

次の図は、Red Hat IdM のゾーン デプロイ アーキテクチャを示しています。

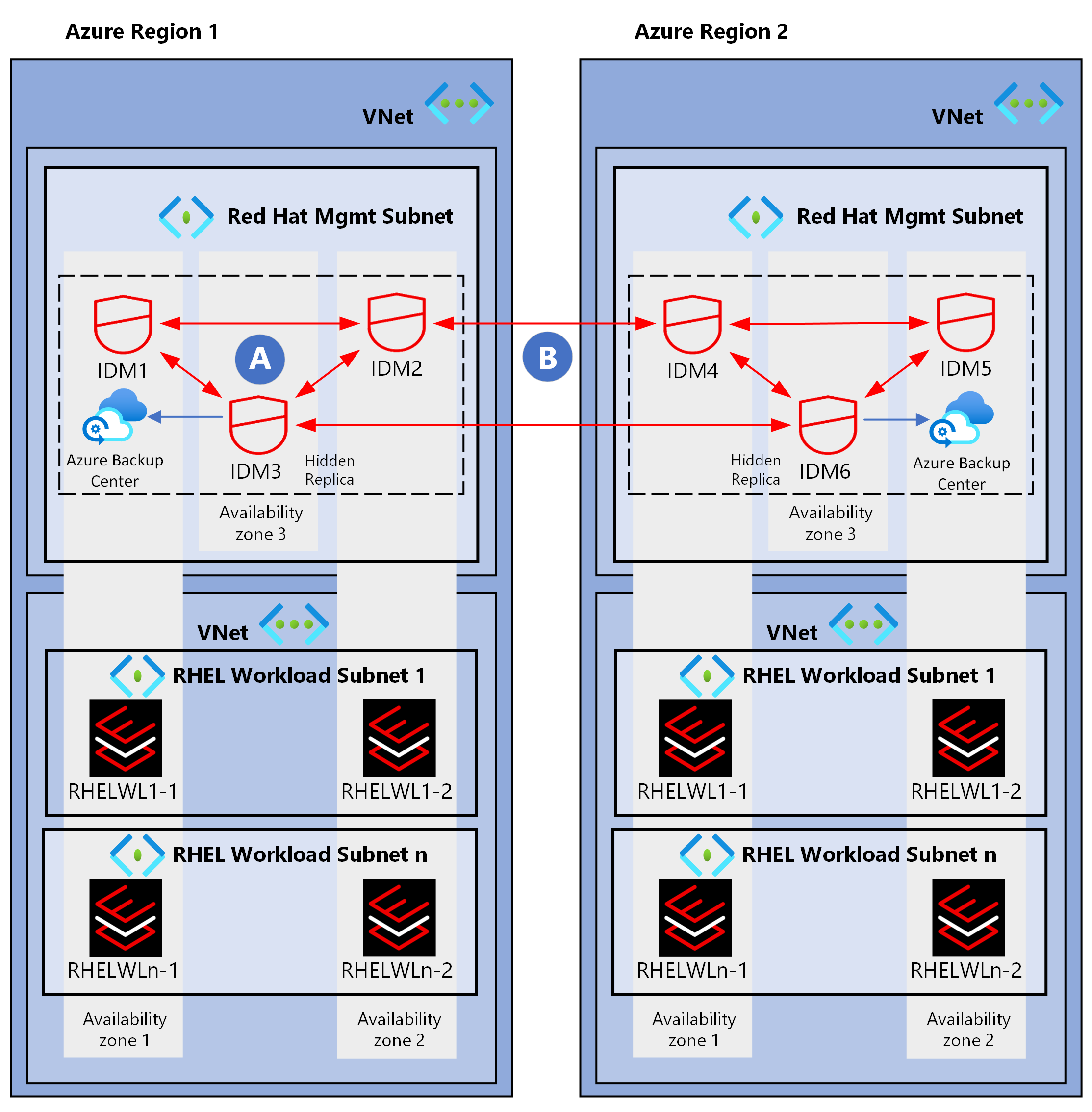

次の図は、リージョンと可用性ゾーンにまたがる Red Hat IdM の高可用性デプロイを示しています。

このアーキテクチャでは、各リージョン内に IdM サーバーがあり、互いにも隠しレプリカにもレプリケートされます。 リージョン間には少なくとも 2 つのレプリケーション リンクがあります。 隠しレプリカは、可用性に影響を与えることなくオフラインの完全バックアップとして使用できるため、バックアップ ポイントとして機能します。

IdM クライアントは、サービス レコードの検出に基づいて、または sssd.conf ファイル内のサーバー リストを使用して、IdM サーバー間で負荷分散とフェールオーバーを行うことができます。 IdM では、外部の負荷分散または高可用性構成を使用しないでください。

Red Hat IdM のデプロイでは、次のクリティカルな設計上の推奨事項を考慮してください。

Red Hat IdM のデプロイ、構成、Day-2 オペレーションには Infrastructure as Code (IaC) の自動化を実装します。 Red Hat IdM の自動化には、Ansible Automation Hub を通じて認定 Ansible コレクション redhat.rhel_idm を使用できます。 Red Hat SSO の自動化には、認定 Ansible コレクション redhat.sso を使用できます。

エンタープライズ ID とアプリケーション ID のサポートを実装します。 インスタンスによって公開されるサービス、およびオペレーティング システム レベルとアプリケーション レベルで認証を必要とするサービスを理解します。 Red Hat IdM を使用して、OS レイヤーのセキュリティ、ホストベースのアクセス制御規則、および sudo などの権限昇格管理規則を実装します。 また、Red Hat IdM を使用して、SELinux ポリシーをマッピングし、レガシー システムの ID をマッピングすることもできます。 Red Hat SSO を使用して、エンタープライズ認証ソースを Web ベースのアプリケーションと統合します。

一元化された ID 管理を使用して、脅威に対応します。 クラウド規模のデプロイ全体で、侵害された資格情報を即座に無効化またはローテーションできます。

Windows Server Active Directory や Microsoft Entra ID などの Azure ネイティブの ID プロバイダーの初期統合パスを決定します。 Red Hat IdM では、いくつかの統合オプションがサポートされています。 IdM 内で統合を追加および削除できますが、既存の要件、移行への影響、時間の経過に伴う変更コストを評価する必要があります。

遅延が短くなるように、また、レプリケーションの単一障害点がないように、Red Hat IdM のプライマリ デプロイとレプリカ デプロイを構成します。 RHEL インスタンスの地理的デプロイは Red Hat IdM インフラストラクチャに影響します。 Red Hat IdM を使用して、パフォーマンス、負荷分散、フェールオーバー、高可用性を向上させる、複数の Red Hat IdM レプリカをデプロイできます。 デプロイは最大 60 個のレプリカで構成できます。 レプリカのデプロイでは、システムが障害ドメインにまたがっていることを確認する必要があります。 レプリケーションの一貫性を確保するために、自動化を通じて Red Hat IdM レプリカの更新を管理します。 Red Hat 推奨のレプリケーション トポロジを使用します。

Windows Server Active Directory の信頼構成とドメイン ネーム システム (DNS) 構成が適切に設定されていることを確認します。 Red Hat IdM と Windows Server Active Directory を構成する際、オンプレミスの Active Directory サーバーと Red Hat IdM サーバーの両方が、それぞれ独自の DNS ドメインまたはサブドメインに存在する必要があります。 この要件は、Kerberos サービス レコードと Kerberos サービス検出によるものです。 クラウド導入フレームワークでは、Azure ベースのインスタンスに対してプライベート IP DNS 解決を使用することをお勧めします。

Red Hat IdM 統合用に Red Hat Satellite を構成して、正引き DNS ゾーンと逆引き DNS ゾーン、ホスト登録、Red Hat IdM 内での SSH キーの生成と登録などの管理タスクを自動化します。 Red Hat IdM は統合された DNS サービスを提供します。 この統合と Windows Server Active Directory の信頼との組み合わせにより、Windows Server Active Directory ユーザーは SSO を通じて RHEL システムとサービスにシームレスにサインインできます。

Red Hat IdM リソースをバックアップします。 通常、Red Hat IdM はセルフマネージド マルチメイン レプリカ構成でデプロイしますが、適切なシステムとデータのバックアップを確保することも必要です。 Red Hat IdM の隠しレプリカを使用して、サービスの可用性を中断することなく、完全なオフライン バックアップを実装します。 暗号化バックアップ機能には Azure Backup を使用します。

統合 CA を使用して RHEL をデプロイする場合は、外部証明機関 (CA)、企業 CA、またはパートナー CA に Red Hat IdM ルート証明書に署名してもらいます。

Red Hat ID サービスを他の Red Hat 製品と統合します。 Red Hat IdM と Red Hat SSO は、Ansible Automation Platform、OpenShift Container Platform、OpenStack Platform、Satellite、および開発ツールと統合されています。

ID 管理計画ガイドを使用して、インフラストラクチャを計画し、Red Hat IdM デプロイのサービスを統合します。 Red Hat IdM のデプロイを計画している RHEL のオペレーティング システム リリースの特定のガイドを参照してください。

Azure ネイティブの ID 管理に関する設計上の推奨事項

Azure RHEL 仮想マシンで Microsoft Entra ID を使用して、ユーザー権限を制限し、管理者権限を持つユーザーの数を最小限に抑えます。 構成とシークレットへのアクセスを保護するために、ユーザー権限を制限します。 詳細については、「コンピューティング用の Azure 組み込みロール」を参照してください。

最小特権の原則に従って、承認されたタスクを実行するために必要な最小限のアクセス許可をユーザーに割り当てます。 必要な場合にのみ、フル アクセスと Just-In-Time アクセスを許可します。 Azure ランディング ゾーンで Microsoft Entra PIM と IAM を使用します。

Azure で実行されるワークロードのシークレットを管理する必要なく、Microsoft Entra ID で保護された RHEL リソースにアクセスするためには、マネージド ID を使用します。

Linux VM への SSH 接続のためのコア認証プラットフォームおよび証明機関として、Microsoft Entra ID の使用を考慮します。

キー、シークレット、証明書などの機密情報を保護します。 詳細については、「Azure における暗号化とキー管理のためのクラウド導入フレームワーク」を参照してください。

Windows Server Active Directory、Microsoft Entra ID、または Active Directory フェデレーション サービス (AD FS) を使用して、SSO を実装します。 アクセス タイプに基づいてサービスを選択します。 SSO を使用して、中央 ID プロバイダーによって認証された後にユーザーがユーザー ID とパスワードなしで RHEL アプリケーションにできるようにします。

ローカル管理者パスワード ソリューション (LAPS) などのソリューションを使用して、ローカル管理者パスワードを定期的にローテーションします。 詳細については、「セキュリティ評価: Microsoft LAPS 使用状況」を参照してください。