要件を満たすように Azure ランディング ゾーン アーキテクチャを調整する

Azure ランディング ゾーンのガイダンスの一部として、いくつかのリファレンス 実装オプション 使用できます。

- Azure Virtual WAN を使用した Azure ランディング ゾーン

- 従来のハブアンドスポークを備えた Azure ランディング ゾーン

- Azure ランディング ゾーンの基礎

- 小規模企業向けの Azure ランディング ゾーン

これらのオプションは、Azure ランディング ゾーンの概念アーキテクチャと設計領域のベスト プラクティスを提供する構成を使用して、組織をすばやく開始するのに役立ちます。

参照実装は、顧客やパートナーとのエンゲージメントから得た Microsoft チームのベスト プラクティスと学習に基づいています。 この知識は、80/20 ルールの "80" 側を表します。 さまざまな実装は、アーキテクチャ設計プロセスの一部である技術的な決定に関する立場を取ります。

すべてのユース ケースが同じとは限らないため、すべての組織が意図したとおりに実装アプローチを使用できるわけではありません。 調整の要件が特定された場合の考慮事項を理解する必要があります。

Azure ランディング ゾーンにおけるランディングゾーンのアーキタイプとは何ですか?

ランディング ゾーンのアーキタイプ では、ランディング ゾーン (Azure サブスクリプション) が特定のスコープで想定される環境とコンプライアンスの要件を確実に満たすために何が必要かを説明します。 例を次に示します。

- Azure Policy の割り当て。

- ロールベースのアクセス制御 (RBAC) の割り当て。

- ネットワークなどの一元管理されたリソース。

Azure でのポリシー継承の動作方法により、リソース階層内の各管理グループが最終的なランディング ゾーンのアーキタイプ出力に寄与すると考えてください。 下位レベルを設計するときに、リソース階層の上位レベルで適用される内容について考えます。

管理グループとランディング ゾーンアーキタイプの間には密接な関係がありますが、管理グループだけではランディング ゾーンのアーキタイプではありません。 代わりに、環境内の各ランディング ゾーンのアーキタイプを実装するために使用されるフレームワークの一部を形成します。

この関係は、Azure ランディング ゾーンの概念アーキテクチャで確認できます。 ポリシーの割り当ては、すべてのワークロードに適用する必要がある設定のために、Contoso

管理グループ階層内でのサブスクリプションの配置によって、その特定のランディング ゾーン (Azure サブスクリプション) に継承、適用、適用される Azure Policy とアクセス制御 (IAM) の割り当ての結果セットが決まります。

ランディング ゾーンに必要な一元的に管理されたリソースを確実に確保するには、さらに多くのプロセスとツールが必要になる場合があります。 いくつかの例を次に示します。

- アクティビティ ログ データを Log Analytics ワークスペースに送信するための診断設定。

- Microsoft Defender for Cloud の連続エクスポート設定。

- アプリケーション ワークロード用のマネージド IP アドレス空間を持つ仮想ネットワーク。

- 分散型サービス拒否 (DDoS) ネットワーク保護への仮想ネットワークのリンク。

手記

Azure ランディング ゾーンの参照実装では、上記のリソースのデプロイを実現するために、DeployIfNotExists と Modify効果 を持つ Azure ポリシーが使用されます。 これらは、ポリシー主導のガバナンス 設計原則に従います。

詳細については、「ポリシー駆動型ガードレールを採用する」を参照してください。

Azure ランディング ゾーンの概念アーキテクチャのための組み込みアーキタイプ

概念アーキテクチャには、

ヒント

Azure ランディング ゾーン アクセラレータのランディング ゾーンのアーキタイプを確認するには、Azure ランディング ゾーン アクセラレータの

また、リソース階層内の他の場所に変更を作成することもできます。 組織の Azure ランディング ゾーンの実装の階層を計画する場合は、設計領域のガイドラインに従ってください。

概念アーキテクチャの次のランディング ゾーンのアーキタイプの例は、その目的と用途を理解するのに役立ちます。

| ランディング ゾーンのアーキタイプ (管理グループ) | 目的または使用 |

|---|---|

| Corp | 企業ランディング ゾーンの専用管理グループ。 このグループは、接続サブスクリプションのハブ経由で企業ネットワークとの接続またはハイブリッド接続を必要とするワークロード用です。 |

| オンライン | オンライン ランディング ゾーン用の専用管理グループ。 このグループは、インターネットへの直接の受信/送信接続が必要なワークロード、または仮想ネットワークを必要としないワークロード用です。 |

| サンドボックス | 組織によるテストと探索にのみ使用されるサブスクリプションの専用管理グループ。 これらのサブスクリプションは、企業およびオンラインのランディング ゾーンから安全に切断されます。 また、サンドボックスには、Azure サービスのテスト、探索、構成を有効にするために割り当てられるポリシーの制限が少なくなります。 |

調整が必要になる可能性があるシナリオ

前述のように、Azure ランディング ゾーンの概念アーキテクチャで、一般的なランディング ゾーンのアーキタイプ

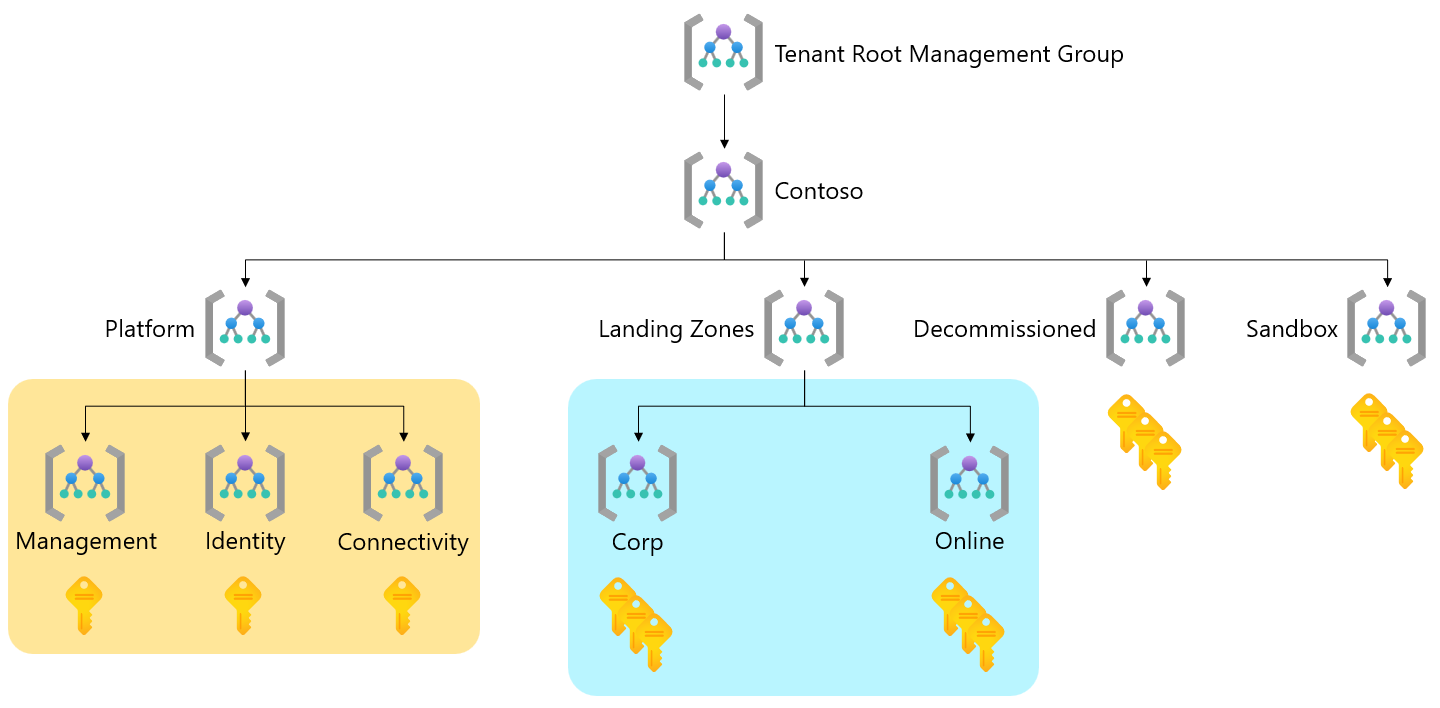

ランディング ゾーンのアーキタイプを調整する前に、概念を理解し、カスタマイズすることをお勧めする階層の領域も視覚化することが重要です。 次の図は、Azure ランディング ゾーンの概念アーキテクチャの既定の階層を示しています。

階層の 2 つの領域が強調表示されています。 1 つはランディング ゾーン

アプリケーションランディングゾーンのアーキタイプを調整する

ランディング ゾーン 管理グループの下に青で強調表示されている領域に注目してください。 これは、既存の階層の中で最も一般的で安全な場所 であり、既存の階層を使用して既存のアーキタイプにポリシー割り当てとして追加できない新しい要件やさらに多くの要件を満たすために、より多くのアーキタイプを追加するためのものです。

たとえば、支払いカード業界 (PCI) のコンプライアンス要件を満たす必要がある一連のアプリケーション ワークロードをホストするための新しい要件があるとします。 ただし、この新しい要件は、資産全体のすべてのワークロードに適用する必要はありません。

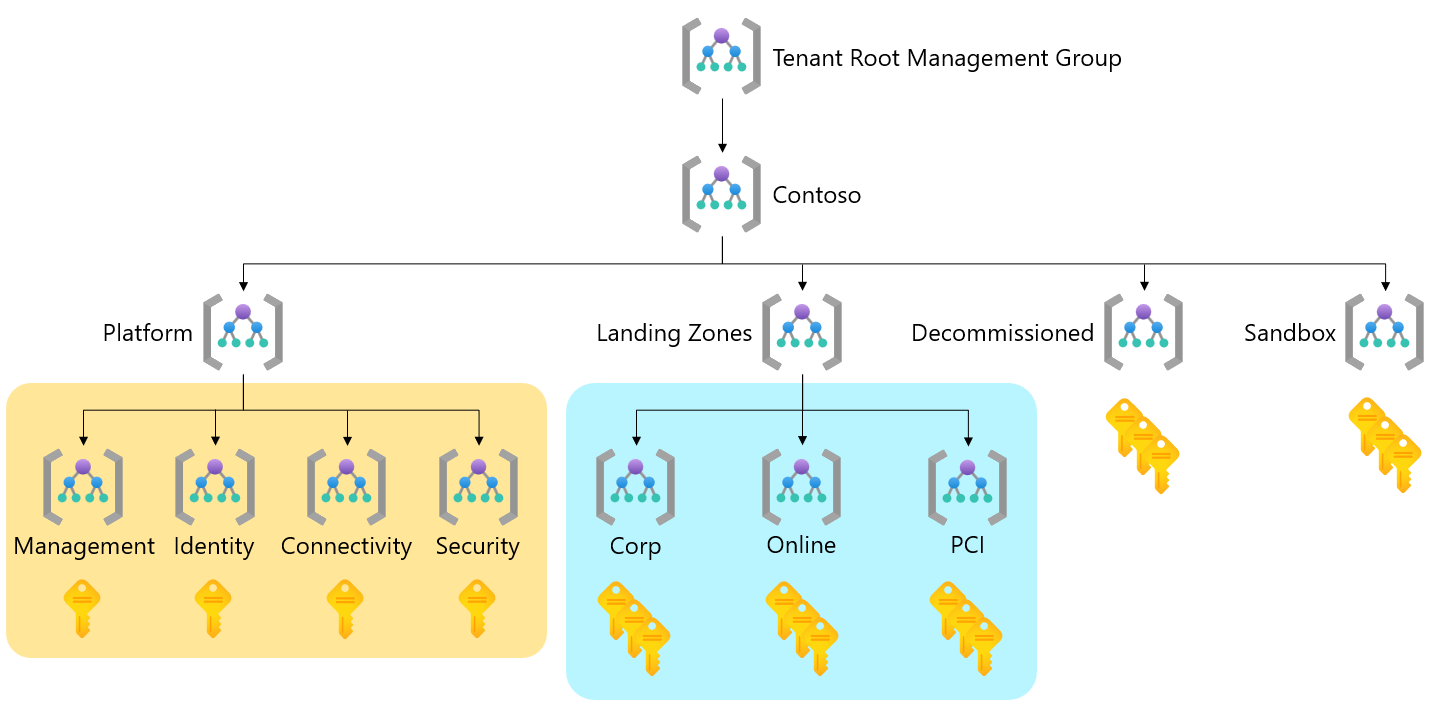

この新しい要件を満たす簡単で安全な方法があります。 階層内の

これで、新しい Azure サブスクリプションを新しい PCI 管理グループに配置したり、既存の Azure サブスクリプションを移動したりして、必要なポリシーを継承し、新しいアーキタイプを形成できるようになりました。

もう 1 つの例として、Microsoft Cloud for Sovereignty

ヒント

RBAC と Azure Policy に関連して管理グループ間で Azure サブスクリプションを移動する場合の考慮事項と動作を把握する必要があります。 詳細については、「既存の Azure 環境を Azure ランディング ゾーンの概念アーキテクチャに移行する」を参照してください。

プラットフォームランディングゾーンのアーキタイプをカスタマイズする

また、Platform 管理グループの下でオレンジ色で強調表示されている領域を調整することもできます。 このエリアのゾーンは、プラットフォームランディングゾーン

たとえば、ワークロードをホストするために独自のアーキタイプを必要とする専用の SOC チームがあるとします。 これらのワークロードは、管理 管理グループとは異なる Azure Policy と RBAC の割り当ての要件を満たす必要があります。

階層内の Platform 管理グループの下に、新しい Security 管理グループを作成します。 必要な Azure Policy と RBAC の割り当てを割り当てることができます。

これで、新しい Azure サブスクリプションを新しい Security 管理グループに配置したり、既存の Azure サブスクリプションを移動したりして、必要なポリシーを継承し、新しいアーキタイプを形成できるようになりました。

調整された Azure ランディング ゾーン階層の例

次の図は、調整された Azure ランディング ゾーン階層を示しています。 前の図の例を使用します。

考慮すべき点

階層内の Azure ランディング ゾーンのアーキタイプの実装を調整する場合は、次の点を考慮してください。

階層の調整は必須ではありません。 提供する既定のアーキタイプと階層は、ほとんどのシナリオに適しています。

組織の階層、チーム、または部門をアーキタイプで再作成しないでください。

新しい要件を満たすために、常に既存のアーキタイプと階層に基づいて構築してみてください。

本当に必要な場合にのみ、新しいアーキタイプを作成します。

たとえば、PCI などの新しいコンプライアンス要件は、アプリケーション ワークロードのサブセットにのみ必要であり、すべてのワークロードに適用する必要はありません。

前の図で示した強調表示された領域にのみ、新しいアーキタイプを作成します。

複雑さと不要な除外を回避するために、階層の深さが 4 層 を超えないようにします。 階層で垂直方向ではなく、アーキタイプを水平方向に展開します。

開発、テスト、運用などの環境にアーキタイプを作成しないでください。

詳細については、「Azure ランディング ゾーンの概念アーキテクチャで開発/テスト/運用ワークロードランディング ゾーンを処理する方法」を参照してください。

ブラウンフィールド環境から来ている場合、または "監査のみ" 適用モードのポリシーを使用してランディング ゾーン管理グループでサブスクリプションをホストする方法を探している場合は、「シナリオ: ランディング ゾーン管理グループを複製して環境を移行する」を確認