従来の Azure ネットワーク トポロジ

重要

大規模なインベントリ管理とネットワーク監視を容易にするために Azure リソースの視覚化を提供する、トポロジ エクスペリエンスをお試しください。 トポロジ機能を使用して、サブスクリプション、リージョン、場所全体のリソースとその依存関係を視覚化します。

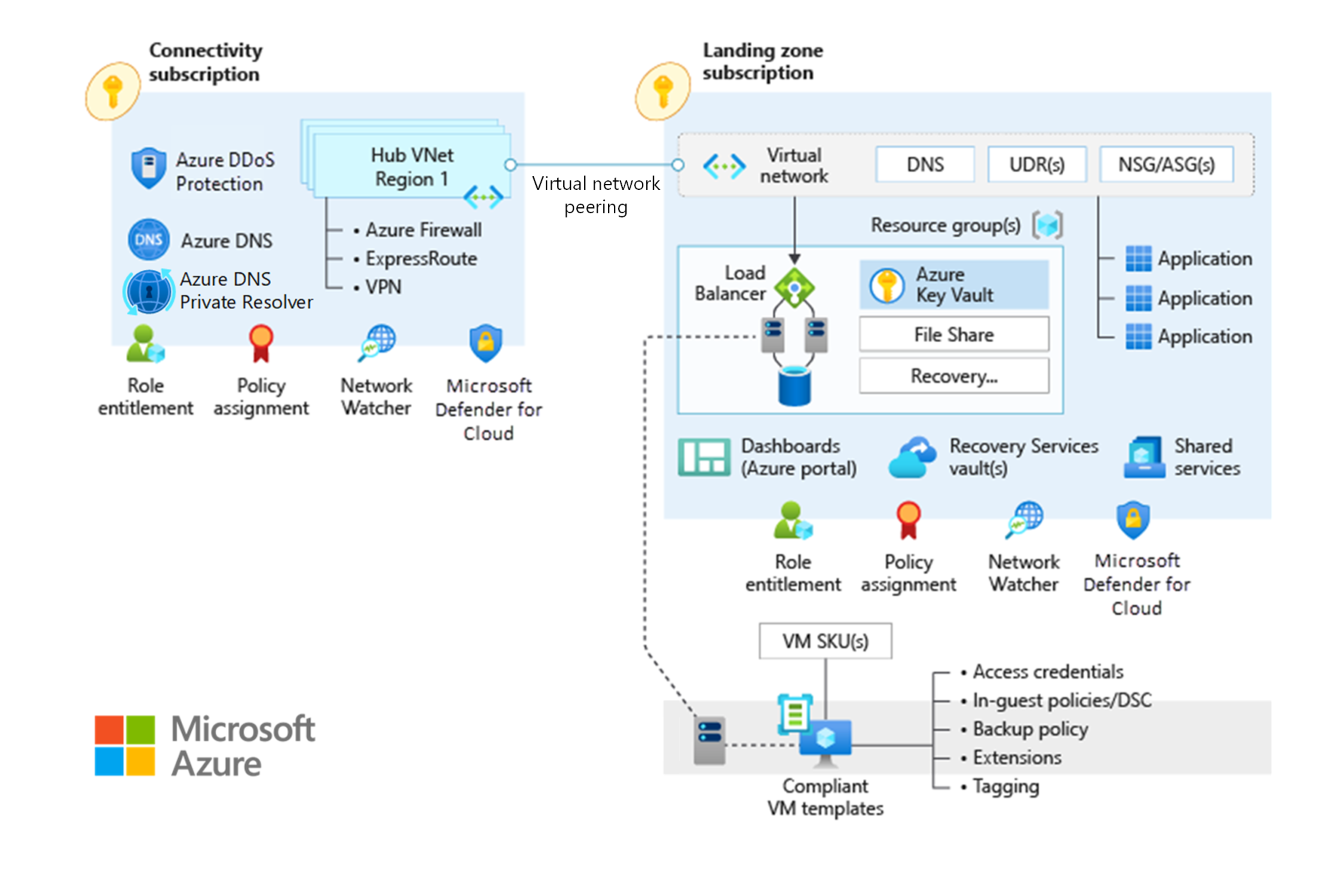

この記事では、Microsoft Azure のネットワーク トポロジに関する主要な設計上の考慮事項と推奨事項について説明します。 次のダイアグラムは、従来の Azure ネットワーク トポロジを示しています。

設計上の考慮事項

さまざまなネットワーク トポロジで、複数のランディング ゾーン仮想ネットワークを接続できます。 ネットワーク トポロジの例としては、ハブ アンド スポーク、フル メッシュ、ハイブリッド トポロジなどがあります。 複数の Azure ExpressRoute 回線または接続を介して接続されている複数の仮想ネットワークを持つこともできます。

仮想ネットワークがサブスクリプションの境界を横断することはできません。 ただし、仮想ネットワーク ピアリング、ExpressRoute 回線、または VPN ゲートウェイを使用することで、さまざまなサブスクリプションをまたいだ仮想ネットワーク間の接続を実現できます。

仮想ネットワーク ピアリングは、Azure で仮想ネットワークを接続するための推奨される方法です。 仮想ネットワーク ピアリングを使用して、同じリージョン内で、異なる Azure リージョン間で、および異なる Microsoft Entra テナント間で、仮想ネットワークを接続できます。

仮想ネットワーク ピアリングとグローバル仮想ネットワーク ピアリングは推移的ではありません。 転送ネットワークを有効にするには、ユーザー定義ルート (UDR) とネットワーク仮想アプライアンス (NVA) が必要です。 詳細については、「Azure のハブスポーク ネットワーク トポロジ」を参照してください。

Azure DDoS Protection プランを 1 つの Microsoft Entra テナント内のすべての仮想ネットワークで共有して、パブリック IP アドレスを持つリソースを保護できます。 詳細については、「DDoS 保護」を参照してください。

DDoS 保護プランでは、パブリック IP アドレスを持つリソースのみが対象となります。

DDoS 保護プランのコストには、DDoS 保護プランに関連付けられているすべての保護された仮想ネットワーク全体の 100 個のパブリック IP アドレスが含まれています。 より多くのリソースを保護するには、より多くのコストがかかります。 詳細については、「DDoS 保護の価格」または「よくあるご質問」を参照してください。

DDoS 保護プランでサポートされるリソース を確認してください。

ExpressRoute 回線を使用すると、同じ地政学的地域内の仮想ネットワーク間の接続や、Premium アドオンを使用して異なる地政学的地域間の接続を確立することができます。 次の点に留意してください。

ネットワーク間のトラフィックでは、Microsoft Enterprise Edge (MSEE) ルーターでトラフィックが折り返す必要があるため、待機時間が長くなる可能性があります。

ExpressRoute ゲートウェイの SKU により帯域幅が制限されます。

仮想ネットワーク間のトラフィックの UDR を検査またはログする必要がある場合は、UDR をデプロイして管理します。

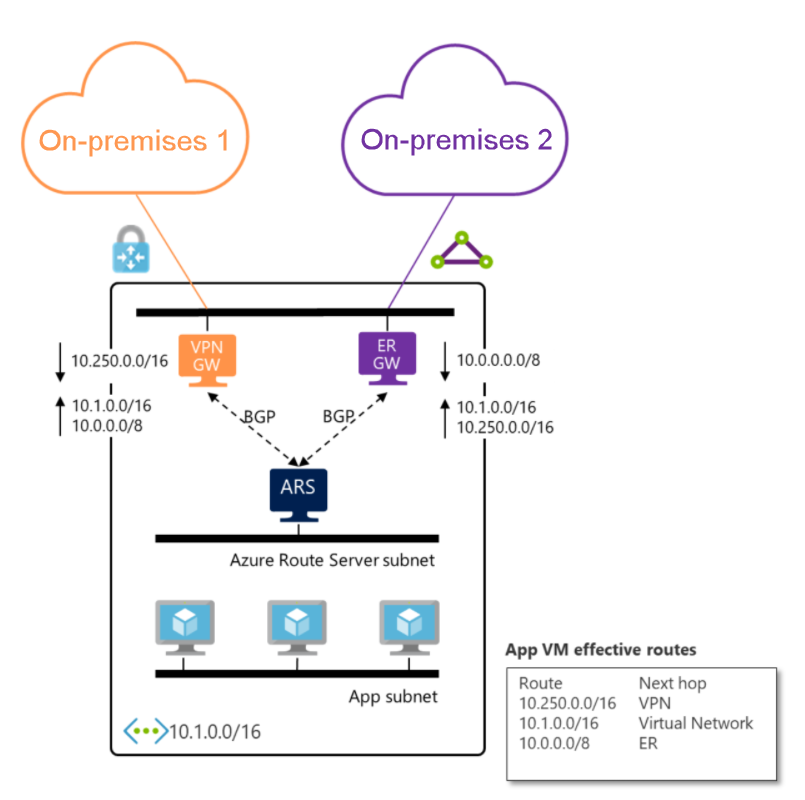

Border Gateway Protocol (BGP) を使用する VPN ゲートウェイは、Azure とオンプレミス ネットワーク内では推移的ですが、既定では ExpressRoute 経由で接続されたネットワークには推移的なアクセスを提供しません。 ExpressRoute 経由で接続されているネットワークへの推移的なアクセスが必要な場合は、Azure Route Server を検討してください。

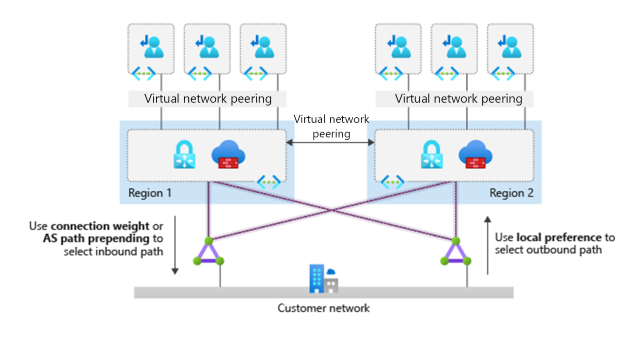

複数の ExpressRoute 回線を同じ仮想ネットワークに接続する場合は、接続の重みと BGP 手法を使用して、オンプレミス ネットワークと Azure の間のトラフィックが最適なパスになるようにします。 詳細については、「ExpressRoute ルーティングの最適化」を参照してください。

ExpressRoute のルーティングに影響を与える BGP メトリックを使用する場合は、Azure プラットフォームの外部の構成を変更する必要があります。 お客様の組織またはその接続プロバイダーは、それに応じてオンプレミスのルーターを構成する必要があります。

Premium アドオンを使用する ExpressRoute 回線では、グローバルな接続が提供されます。

ExpressRoute には、各 ExpressRoute ゲートウェイの ExpressRoute 接続の最大数など、一定の制限があります。 また、ExpressRoute プライベート ピアリングには、Azure からオンプレミスに識別できるルートの数の上限があります。 詳細については、「ExpressRoute の制限」をご覧ください。

VPN ゲートウェイの最大集約スループットは 10 Gbps です。 VPN ゲートウェイでは、最大 100 個のサイト間トンネルまたはネットワーク間トンネルがサポートされます。

NVA がアーキテクチャの一部である場合は、NVA と仮想ネットワーク間の動的ルーティングを簡略化するためにルート サーバーを検討してください。 ルート サーバーを使用して、BGP をサポートする NVA と Azure 仮想ネットワーク内の Azure のソフトウェアによるネットワーク制御 (SDN) の間で、BGP を介して、ルーティング情報を直接交換することができます。 この方法でルート テーブルを手動で構成または維持する必要はありません。

設計の推奨事項

次のシナリオでは、従来のハブ アンド スポーク ネットワーク トポロジに基づくネットワーク設計を検討してください。

1 つの Azure リージョン内にデプロイされたネットワーク アーキテクチャ。

複数の Azure リージョンにまたがり、リージョンをまたぐランディング ゾーンの仮想ネットワーク間の推移的な接続を必要としないネットワーク アーキテクチャ。

複数の Azure リージョンにまたがるネットワーク アーキテクチャ、および Azure リージョン間で仮想ネットワークを接続できるグローバル仮想ネットワーク ピアリング。

VPN 接続と ExpressRoute 接続の間の推移的な接続は必要ない。

使用されている主要なハイブリッド接続の方法が ExpressRoute であり、VPN ゲートウェイあたりの VPN 接続の数が 100 未満である。

集中型 NVA ときめ細かいルーティングに依存している。

リージョン デプロイの場合は、主に、各スポーク Azure リージョンのリージョン ハブのあるハブ アンド スポーク トポロジが使用されます。 次のシナリオでは、仮想ネットワーク ピアリングを使用してリージョンの中央ハブ仮想ネットワークに接続するアプリケーションのランディング ゾーン仮想ネットワークを使用します:

2 カ所の異なるピアリングの場所で有効になっている ExpressRoute 経由のクロスプレミス接続。 詳細については、「回復性のための ExpressRoute の設計と設計」を参照してください。

ブランチ接続用の VPN。

NVA と UDR を介したスポーク間接続。

Azure Firewall またはMicrosoft 以外の NVA を介したインターネット送信保護。

次の図は、ハブアンドスポーク トポロジを示しています。 この構成を使用して、適切なトラフィック制御を確保し、セグメント化と検査のためのほとんどの要件を満たします。

次の場合は、異なるピアリングの場所で複数の ExpressRoute 回線を介して接続されている複数の仮想ネットワークを持つトポロジを使用します。

高いレベルの分離が必要である。 詳細については、「回復性のための ExpressRoute の設計と設計」を参照してください。

特定の事業単位用に専用の ExpressRoute 帯域幅が必要である。

各 ExpressRoute ゲートウェイあたりの最大接続数に到達します。 最大数を決定するには、「ExpressRoute の制限」を参照してください。

次の図に、このトポロジを示します。

同じ都市内のデュアルホーム ピアリングの場合は、ExpressRoute Metro を検討してください。

East/West または South/North のトラフィックの保護とフィルター処理のために 中央ハブの仮想ネットワークに Azure Firewall またはパートナーの NVA をデプロイします。

ExpressRoute ゲートウェイ、VPN ゲートウェイ (必要な場合)、Azure Firewall、またはパートナーの NVA (必要な場合) が含まれる最小限の共有サービスのセットを、中央ハブの仮想ネットワークにデプロイします。 必要に応じて、Active Directory ドメイン コントローラーと DNS サーバーもデプロイします。

接続サブスクリプションに単一のDDoS 保護標準プランをデプロイします。 すべてのランディング ゾーンとプラットフォームの仮想ネットワーク二対してこのプランを使用します。

ブランチの拠点を本社に接続するには、既存のネットワーク、マルチプロトコル ラベル スイッチング (MPLS)、および SD-WAN を使用します。 ルート サーバーを使用しない場合、ExpressRoute 接続と VPN ゲートウェイの間の Azure での転送はサポートされません。

East/West または South/North のトラフィックの保護とフィルター処理のための Azure Firewall またはパートナーの NVA を、中央ハブの仮想ネットワークにデプロイします。

パートナーのネットワーク テクノロジまたは NVA として展開するときは、パートナー ベンダーのガイダンスに従って次のことを確認します:

ベンダーによってデプロイがサポートされる。

ガイダンスで、高可用性と最大パフォーマンスがサポートされていること。

Azure ネットワークと競合する構成がない。

中央ハブ仮想ネットワークの共有サービスとして、Azure Application Gateway などのレイヤー 7 受信 NVA をデプロイしないでください。 代わりに、それらは、それぞれのランディング ゾーンにアプリケーションと一緒にデプロイします。

接続サブスクリプションに単一の DDoS 標準保護プランをデプロイします。

- ランディング ゾーンとプラットフォームのすべての仮想ネットワークでこの計画を使用する必要があります。

ブランチの拠点を本社に接続するには、既存のネットワーク、マルチプロトコル ラベル スイッチング、SD-WAN を使用します。 ルート サーバーを使用しない場合、ExpressRoute と VPN ゲートウェイの間の Azure での転送はサポートされません。

ハブアンドスポークのシナリオで ExpressRoute と VPN ゲートウェイの間の推移性が必要な場合は、ルート サーバーを使用します。 詳細については、「ExpressRoute と Azure VPN に対するルート サーバーのサポート」を参照してください。

複数の Azure リージョンにハブ アンド スポーク ネットワークがあり、いくつかのランディング ゾーンがリージョンをまたいで接続する必要がある場合は、グローバル仮想ネットワーク ピアリングを使用します。 トラフィックを相互にルーティングする必要があるランディング ゾーンの仮想ネットワークを直接接続できます。 通信中の仮想ネットワークの SKU によっては、グローバル仮想ネットワーク ピアリングによりネットワーク スループットが高くなります。 直接ピアリングされたランディング ゾーン仮想ネットワーク間を移動するトラフィックは、ハブ仮想ネットワーク内の NVA をバイパスします。 トラフィックには、グローバル仮想ネットワーク ピアリングの制限が適用されます。

複数の Azure リージョンにハブアンドスポーク ネットワークがあり、ほとんどのランディング ゾーンがリージョンをまたいで接続する必要がある場合、ハブの NVA を使用して、各リージョンのハブ仮想ネットワークを相互に接続し、トラフィックをリージョン間でルーティングします。 また、セキュリティ要件との互換性がないため、ダイレクト ピアリングを使用してハブ NVA をバイパスできない場合も、この方法を使用できます。 グローバル仮想ネットワーク ピアリングまたは ExpressRoute 回線は、次の方法でハブ仮想ネットワークを接続するのに役立ちます。

グローバル仮想ネットワーク ピアリングは、低待機時間と高スループット接続を実現しますが、トラフィック料金が発生します。

ExpressRoute 経由でルーティングする場合、MSEE ヘアピンが原因で待機時間が長くなる可能性があります。 選択した ExpressRoute ゲートウェイ SKU によってスループットが制限されます。

次のダイアグラムは、ハブ間接続のオプションを示しています:

2 カ所の Azure リージョンを接続する必要がある場合は、グローバル仮想ネットワーク ピアリングを使用して各リージョンのハブ仮想ネットワークに接続します。

組織が次の場合は、Azure Virtual WAN に基づくマネージド グローバル トランジット ネットワーク アーキテクチャを使用します。

2 カ所以上の Azure リージョンにまたがるハブアンドスポーク ネットワーク アーキテクチャが必要です。

Azure リージョン間のランディング ゾーン仮想ネットワーク間のグローバルトランジット接続が必要です。

ネットワーク管理のオーバーヘッドを最小限に抑える必要があります。

2 カ所以上の Azure リージョンを接続する必要がある場合は、各リージョンのハブ仮想ネットワークを同じ ExpressRoute 回線に接続することをお勧めします。 グローバル仮想ネットワーク ピアリングでは、複数の仮想ネットワーク間で多数のピアリング関係と複雑な UDR セットを管理する必要があります。 次の図は、3 つのリージョンでハブアンドスポーク ネットワークを接続する方法を示しています。

リージョン間接続に ExpressRoute 回線を使用すると、異なるリージョンのスポークが直接通信し、ファイアウォールをバイパスします。これは、リモート ハブのスポークへのルートを BGP を通じて学習するためです。 スポーク間のトラフィックを検査するためにハブ仮想ネットワークにファイアウォール NVA が必要な場合は、次のいずれかのオプションを実装する必要があります。

ハブ間でトラフィックをリダイレクトするには、ローカル ハブ仮想ネットワーク内のファイアウォールに対して、スポーク UDR のより具体的なルート エントリを作成します。

ルートの構成を簡略化するには、スポークのルート テーブルで BGP 伝達を無効にします。

3 つ以上の Azure リージョンにわたってハブアンドスポークのネットワーク アーキテクチャを必要とし、Azure リージョン間でのランディング ゾーン仮想ネットワーク間のグローバルな転送接続が必要な組織で、ネットワーク管理のオーバーヘッドを最小限に抑える必要がある場合、Virtual WAN に基づく管理されたグローバル転送ネットワーク アーキテクチャをお勧めします。

各リージョンのハブ ネットワーク リソースを別々のリソース グループにデプロイし、デプロイされたリージョンごとに並べ替えます。

Azure Virtual Network Manager を使用して、サブスクリプション間で仮想ネットワークの接続とセキュリティ構成をグローバルに管理します。

Azure 上のネットワークのエンド ツー エンドの状態を監視するには、Azure Monitor ネットワーク分析情報 を使用します。

スポーク仮想ネットワークを中央ハブ仮想ネットワークに接続する場合、2 つの制限について考慮する必要があります。

仮想ネットワークごとの仮想ネットワーク ピアリング接続の最大数。

プライベート ピアリングを使用する ExpressRoute が Azure からオンプレミスにアドバタイズするプレフィックスの最大数。

ハブ仮想ネットワークに接続されているスポーク仮想ネットワークの数が、これらの制限を超えていないことを確認してください。