この記事では、Azure ランディング ゾーン アーキテクチャ内にデプロイされた仮想マシン (VM) にリモート アクセスするための推奨ガイダンスについて説明します。

Azure には、VM にリモート アクセスするためのさまざまなテクノロジが用意されています。

- Azure Bastion。ブラウザーを介して、または Windows ワークステーション上のネイティブ SSH/RDP クライアント (現在プレビュー段階) を介して VM にアクセスするための、サービスとしてのプラットフォーム (PaaS) ソリューション

- Microsoft Defender for Cloudを介して実現する Just-In-Time (JIT) アクセス

- Azure ExpressRoute や VPN などのハイブリッド接続オプション

- 直接に、または Azure パブリック ロード バランサー経由で NAT ルールを介して、VM にアタッチされるパブリック IP

最適なリモート アクセス ソリューションの選択は、スケール、トポロジ、セキュリティ要件などの要因によって異なります。

設計上の考慮事項

- 使用できる場合は、ExpressRoute または S2S/P2S VPN 接続を介する Azure 仮想ネットワークへの既存のハイブリッド接続を使用して、オンプレミスから Windows および Linux の Azure VM にリモート アクセスできます。

- NSG を使用すると、Azure VM への SSH/RDP 接続をセキュリティで保護できます。

- JIT を使用すると、他のインフラストラクチャをデプロイしなくても、インターネット経由でリモート SSH/RDP アクセスが可能になります。

- JIT によるアクセスには、可用性に関する制限がいくつか存在します。

- Azure Firewall Manager によって制御される Azure ファイアウォールによって保護された VM では、JIT によるアクセスは使用できません。

- Azure Bastion を使用すると制御レイヤーが追加されます。 これにより、Azure portal から直接、またはセキュリティで保護された TLS チャネル経由でネイティブ クライアント (プレビュー段階) から、VM への安全でシームレスな RDP/SSH 接続が可能になります。 また、Azure Bastion を使用すると、ハイブリッド接続が必要なくなります。

- 「Azure Bastion の構成設定について」の説明のとおり、要件に基づいて使用する適切な Azure Bastion SKU を検討してください。

- サービスに関する一般的な質問に対する回答については、Azure Bastion の FAQ を確認してください。

- Azure Bastion と Kerberos 認証を組み合わせて使用する場合は、ドメイン コントローラーと Azure Bastion の両方が同じ仮想ネットワーク内に配置されている必要があります。 詳しくは、Azure Bastion の Kerberos 認証に関する記事をご覧ください。

- Azure Bastion は Azure Virtual WAN トポロジで使用できますが、いくつかの制限があります。

- Azure Bastion は Virtual WAN 仮想ハブ内にデプロイできません。

- Azure Bastion は

StandardSKU を使用する必要と、Azure Bastion リソースでIP based connection機能を有効にする必要があります。Azure Bastion の IP ベースの接続に関するドキュメントを参照してください - Azure Bastion は、Virtual WAN に接続された任意のスポーク仮想ネットワークにデプロイすることができます。これにより、自身にある、または Virtual WAN 仮想ネットワーク接続を通じ、関連付けられたハブを介して同じ Virtual WAN に接続されている他の仮想ネットワークにある Virtual Machines にアクセスすることができ、ルーティングを正しく構成できます。

ヒント

Azure Bastion の IP ベースの接続では、オンプレミス ベースのマシンへの接続も可能です。これにより、Azure Bastion リソースと接続するマシンの間にハイブリッド接続が確立されます。 「指定したプライベート IP アドレスを使用してポータル経由で VM に接続する」を参照してください

設計の推奨事項

- 既存の ExpressRoute または VPN 接続を使用して、ExpressRoute または VPN 接続を介してオンプレミスからアクセスできる Azure VM にリモート アクセスします。

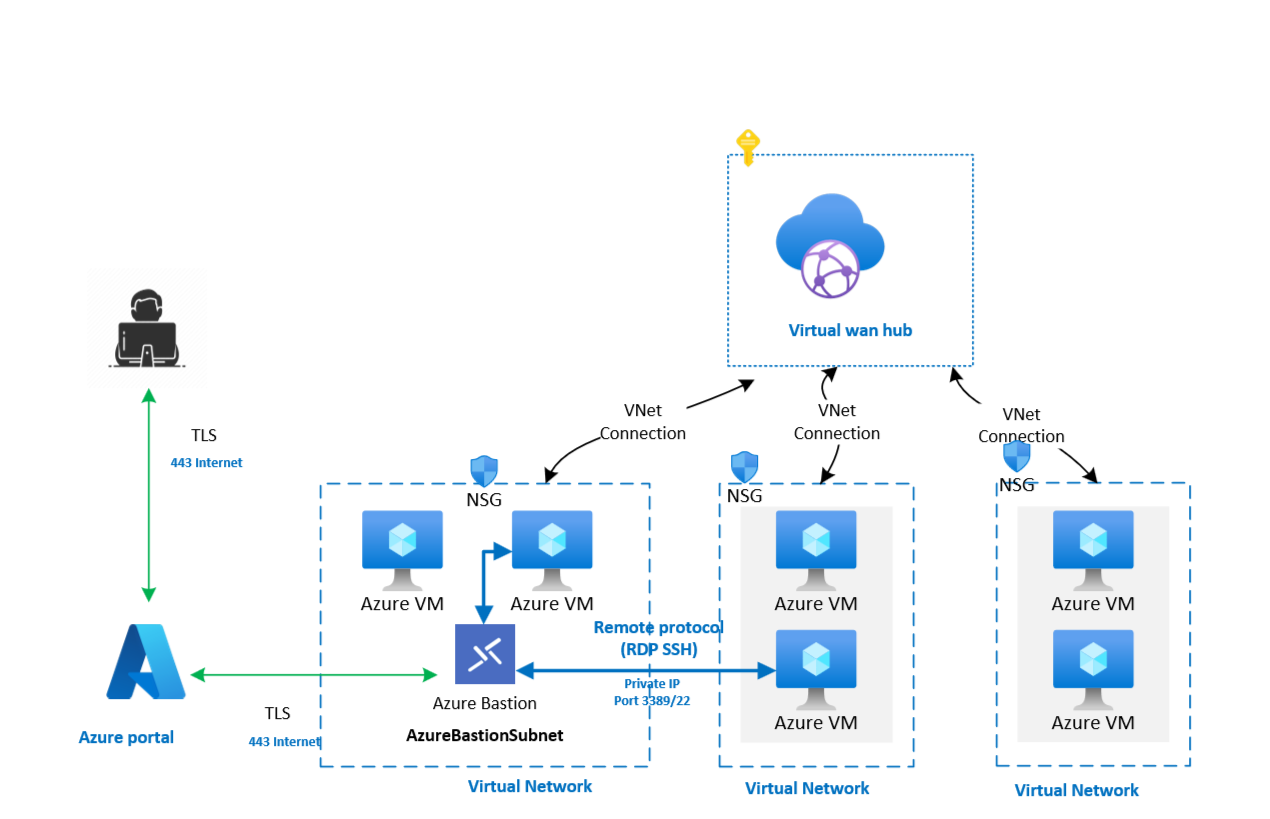

- Virtual Machines へのインターネット経由のリモート アクセスが必要な Virtual WAN ベースのネットワーク トポロジでは、次のようになっています。

- Azure Bastion は、それぞれの VM の各スポーク仮想ネットワークにデプロイできます。

- あるいは、図 1 に示されているように、Virtual WAN トポロジの 1 つのスポークに一元化された Azure Bastion インスタンスをデプロイすることもできます。 この構成を使用すると、環境内で管理する Azure Bastion インスタンスの数が少なくなります。 このシナリオでは、Azure Bastion 経由で Windows および Linux の VM にサインインするユーザーに、Azure Bastion リソースと選択されたスポーク仮想ネットワークに対する閲覧者ロールが必要です。 実装によっては、これを制限または防止するセキュリティまたはコンプライアンスに関する考慮事項がある場合があります。

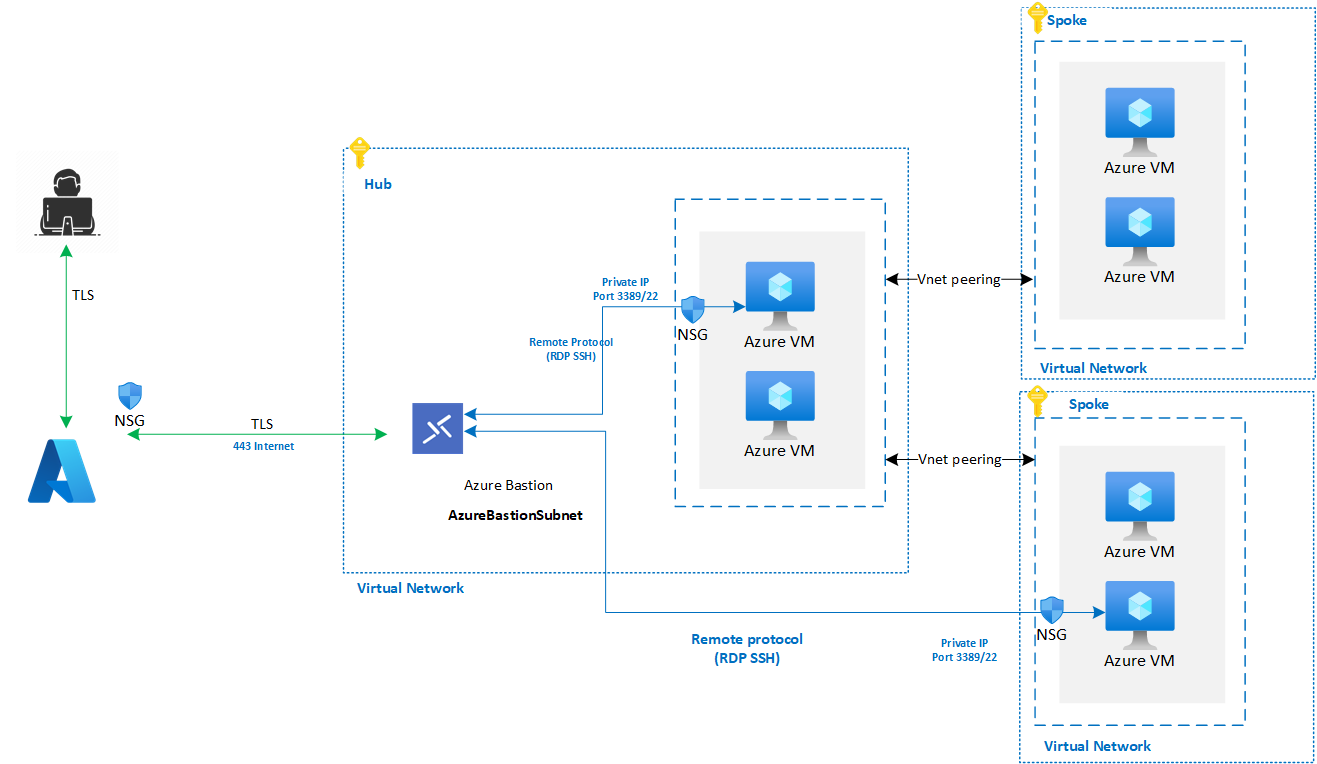

- Azure Virtual Machines へのインターネット経由のリモート アクセスが必要なハブアンドスポーク ネットワーク トポロジでは、次のようになっています。

- ハブ仮想ネットワークに 1 つの Azure Bastion ホストをデプロイできます。これにより、仮想ネットワーク ピアリングを介してスポーク仮想ネットワーク上の Azure VM に接続できます。 この構成を使用すると、環境内で管理する Azure Bastion インスタンスの数が少なくなります。 このシナリオでは、Azure Bastion 経由で Windows および Linux の VM にサインインするユーザーに、Azure Bastion リソースとハブ仮想ネットワークに対する閲覧者ロールが必要です。 一部の実装には、セキュリティまたはコンプライアンスに関する考慮事項があります。 図 2 を参照してください。

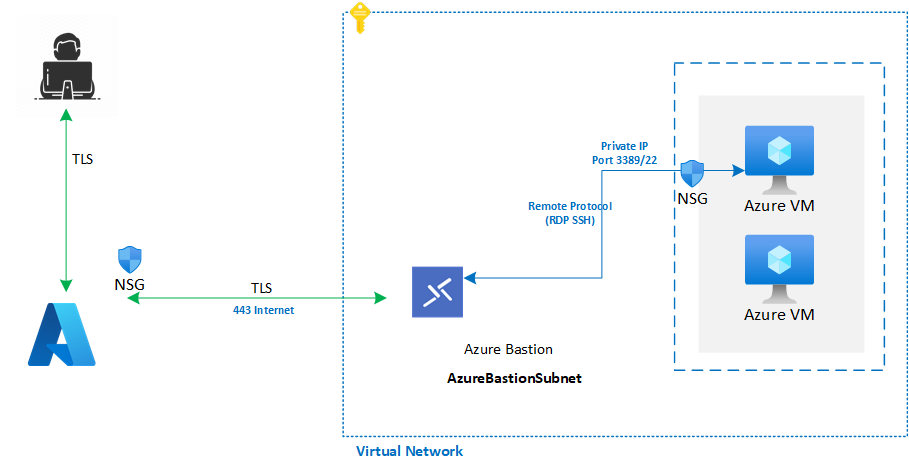

- お使いの環境で、Azure Bastion リソースとハブ仮想ネットワークに対する閲覧者のロールベースのアクセス制御 (RBAC) ロールをユーザーに付与できない場合があります。 スポーク仮想ネットワーク内の VM に接続するには、Azure Bastion Basic または Standard を使用します。 リモート アクセスが必要な各スポーク仮想ネットワークに、専用の Azure Bastion インスタンスをデプロイします。 図 3 を参照してください。

- Azure Bastion と、それによって接続する VM を保護するように、NSG ルールを構成します。 Azure Bastion での VM と NSG の使用に関するガイダンスに従ってください。

- 中央の Log Analytics ワークスペースに送信されるように、Azure Bastion 診断ログを構成します。 「Azure Bastion リソース ログを有効にして使用する」のガイダンスに従ってください。

- Azure Bastion 経由で VM に接続するユーザーまたはグループで、必要な RBAC ロールの割り当てが行われていることを確認します。

- SSH 経由で Linux VM に接続する場合は、Azure Key Vault に格納されている秘密キーを使用して接続する機能を使用します。

- 緊急時の非常用アクセスなどの特定のニーズに対応するには、Azure Bastion と ExpressRoute または VPN アクセスをデプロイします。

- VM に直接アタッチされたパブリック IP を介した Windows および Linux の VM へのリモート アクセスはお勧めしません。 厳格な NSG ルールとファイアウォールを使用しない場合は、リモート アクセスをデプロイしないでください。

図 1: Azure Virtual WAN トポロジ。

図 2: Azure ハブアンドスポーク トポロジ。

図 3: Azure スタンドアロン仮想ネットワーク トポロジ。