境界ネットワーク

境界ネットワーク (非武装地帯 (DMZ) とも呼ばれます) は、クラウド ネットワーク、オンプレミスまたは物理データセンター ネットワーク、およびインターネット間のセキュリティで保護された接続を提供するのに役立ちます。

有効な境界ネットワークでは、受信パケットがバックエンド サーバーに到達するには、セキュリティで保護されたサブネットでホストされているセキュリティ アプライアンスを通過する必要があります。 セキュリティ アプライアンスには、ファイアウォール、ネットワーク仮想アプライアンス (NVA)、その他の侵入検出および防止システムが含まれます。 ワークロードからインターネットへのパケットも、ネットワークから送信される前に、境界ネットワーク内のセキュリティ アプライアンスを通過する必要があります。

通常、中央の IT チームとセキュリティ チームは、境界ネットワークの運用要件を定義する責任があります。 境界ネットワークは、ポリシーの適用、検査、監査を提供できます。

境界ネットワークは、次の Azure の機能とサービスを利用できます。

- 仮想ネットワーク、ユーザー定義ルート、およびネットワーク セキュリティ グループ (NSG)

- Azure Firewall

- Azure Application Gateway 上の Azure Web Application Firewall

- Azure Front Door 上の Azure Web Application Firewall

- その他のネットワーク仮想アプライアンス (NVA)

- Azure Load Balancer

- パブリック IP アドレス

境界ネットワークの詳細については、「仮想データセンター: ネットワーク パースペクティブ」を参照してください。

独自の境界ネットワークを実装するために使用できるテンプレートの例については、「セキュリティ保護されたハイブリッド ネットワークを実装する」の参照アーキテクチャをご覧ください。

境界ネットワークのトポロジ

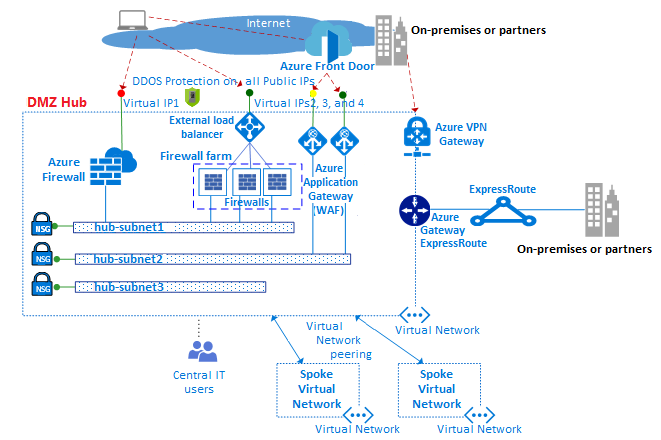

次の図は、インターネットおよびオンプレミス ネットワークにアクセスさせる境界ネットワークが存在するハブ アンド スポーク ネットワークの例を示しています。

境界ネットワークは DMZ ハブに接続されます。 DMZ ハブでは、多数の基幹業務をサポートするようにインターネットへの境界ネットワークをスケールアップできます。 このサポートは、Web アプリケーション ファイアウォール (WAF) と Azure Firewall インスタンスからなる複数のファームを使用し、スポーク仮想ネットワークを保護するのに役立ちます。 ハブは、必要に応じて、仮想プライベート ネットワーク (VPN) または Azure ExpressRoute 経由でオンプレミスやパートナー ネットワークに接続することもできます。

仮想ネットワーク

境界ネットワークは通常、仮想ネットワーク内に構築されます。 仮想ネットワークでは複数のサブネットを使用して、他のネットワークやインターネットとの間でトラフィックをフィルター処理および検査するさまざまな種類のサービスをホストします。 これらのサービスには、NVA、WAF、Application Gateway インスタンスが含まれます。

ユーザー定義のルート

ハブ アンド スポーク ネットワークでは、スポーク内に存在する仮想マシン (VM) によって生成されるトラフィックが、ハブ内の正しい仮想アプライアンスを通過することを保証する必要があります。 このトラフィック ルーティングでは、スポークのサブネット内にユーザー定義ルートが必要になります。

ユーザー定義ルートにより、指定されたカスタム VM、NVA、ロード バランサーをトラフィックが通過することを保証できます。 このルートは、内部ロード バランサーのフロントエンド IP アドレスを次ホップとして設定します。 内部ロード バランサーは、内部トラフィックをロード バランサーのバックエンド プールの仮想アプライアンスに分散させます。

ユーザー定義ルートを使用して、ファイアウォール、侵入検出システム、およびその他の仮想アプライアンスを介してトラフィックを送信できます。 お客様はこれらのセキュリティ アプライアンスを経由してネットワーク トラフィックをルーティングして、セキュリティ境界ポリシーを適用、監査、検査できます。

Azure Firewall

Azure Firewall は、仮想ネットワーク内のリソースの保護に役立つクラウドベースのマネージド ファイアウォール サービスです。 Azure Firewall は、組み込みの高可用性とクラウドによる無制限のスケーラビリティを備えた、完全にステートフルなマネージド ファイアウォールです。 Azure Firewall を使用すると、アプリケーションとネットワークの接続ポリシーを、サブスクリプションと仮想ネットワークをまたいで一元的に作成、適用、記録することができます。

Azure Firewall では、仮想ネットワーク リソースに静的パブリック IP アドレスを使用します。 外部ファイアウォールでは、静的パブリック IP を使用して、仮想ネットワークから送信されたトラフィックを識別できます。 Azure Firewall は、ログ記録と分析を行うために Azure Monitor と連携します。

ネットワーク仮想アプライアンス

インターネットにアクセスする境界ネットワークは、Azure Firewall、またはファイアウォールや WAF のファームによって管理できます。 Azure Firewall インスタンスおよび NVA ファイアウォールでは、一連のセキュリティ規則を持つ共通管理プレーンを使用できます。 これらの規則は、スポークでホストされているワークロードを保護し、オンプレミスのネットワークへのアクセスを制御するのに役立ちます。 Azure Firewall にはスケーラビリティが組み込まれており、NVA ファイアウォールはロード バランサーの背後で手動でスケーリングできます。

さまざまな業種で多くの異なる Web アプリケーションが使用され、これらは種々の脆弱性や悪用の可能性に悩まされる可能性があります。 WAF では、HTTP/S Web アプリケーションに対する攻撃が汎用ファイアウォールよりも詳細に検出されます。 従来のファイアウォール テクノロジと比較すると、WAF は脅威から内部 Web サーバーを保護するのに役立つ特定の機能セットを備えています。

ファイアウォール ファームは WAF ほど特化したソフトウェアを使用していませんが、エグレスおよびイングレスのあらゆる種類のトラフィックをフィルター処理して検査する広範なアプリケーション スコープを備えています。 NVA アプローチを使用する場合は、Azure Marketplace からソフトウェアを検索してデプロイできます。

インターネットから送信されるトラフィックとオンプレミスから送信されるトラフィックには、それぞれ異なる Azure Firewall インスタンスまたは NVA のセットを使用してください。 両方の種類のトラフィックにファイアウォールの同じセットを使用すると、2 つのネットワーク トラフィック セットの間にセキュリティ境界が存在しないため、セキュリティ リスクになります。 個別のファイアウォール レイヤーを使用すると、セキュリティ規則のチェックの複雑さが軽減され、規則と受信ネットワーク要求の対応が明確になります。

Azure Load Balancer

Azure Load Balancer は、高可用性レイヤー 4 の伝送制御プロトコル/ユーザー データグラム プロトコル (TCP/UDP) 負荷分散サービスを提供します。 このサービスでは、負荷分散セットで定義されているサービス インスタンス間に受信トラフィックを分散できます。 Load Balancer は、フロントエンドのパブリックまたはプライベート IP エンドポイントから、アドレス変換を使用して、または使用せずに、バックエンド IP アドレスのプール (NVA または VM など) にトラフィックを再分散できます。

また、Load Balancer は、サーバー インスタンスの正常性をプローブすることもできます。 インスタンスがプローブに応答しない場合、ロード バランサーは異常なインスタンスへのトラフィックの送信を停止します。

ハブ アンド スポーク ネットワーク トポロジの例では、ハブとスポークの両方に外部ロード バランサーをデプロイします。 ハブでは、ロード バランサーによってスポーク内のサービスにトラフィックが効率的にルーティングされます。 スポークのロード バランサーによって、アプリケーション トラフィックが管理されます。

Azure Front Door

Azure Front Door は、可用性が高くスケーラブルな Web アプリケーション アクセラレーション プラットフォームであり、グローバル HTTPS ロード バランサーです。 Azure Front Door を使用し、動的 Web アプリケーションと静的コンテンツを構築、運用、スケールアウトできます。 Azure Front Door は、Microsoft のグローバル ネットワークのエッジにある 100 を超える場所で稼働しています。

Azure Front Door は、アプリケーションに次の機能をもたらします。

- 統一されたリージョンおよびスタンプのメンテナンスの自動化。

- 事業継続とディザスター リカバリー (BCDR) の自動化。

- 統合されたクライアントおよびユーザー情報。

- キャッシュ。

- サービスの分析情報

Azure Front Door では、パフォーマンス、信頼性、およびサポートに関するサービス レベル アグリーメント (SLA) が提供されます。 また、Azure Front Door には、コンプライアンス認定資格と、Azure で開発、運用し、ネイティブでサポートされる監査可能なセキュリティ プラクティスも用意されています。

Application Gateway

Application Gateway は、マネージド アプリケーション配信コントローラーを提供する専用の仮想アプライアンスです。 Application Gateway は、レイヤー 7 のさまざまな負荷分散機能をお客様のアプリケーションに提供します。

Application Gateway は、CPU を集中的に使用する Secure Sockets Layer (SSL) 終端をオフロードすることにより、Web ファームの生産性を最適化するのに役立ちます。 また、Application Gateway は次のようなレイヤー 7 の他のルーティング機能も提供します。

- 受信トラフィックのラウンド ロビン分散。

- Cookie ベースのセッション アフィニティ。

- URL パス ベースのルーティング。

- 1 つのアプリケーション ゲートウェイの背後で複数の Web サイトをホスト。

WAF SKU による Application Gateway には WAF が含まれており、一般的な Web の脆弱性や悪用から Web アプリケーションを保護できます。 Application Gateway は、インターネットに接続するゲートウェイ、内部のみのゲートウェイ、あるいは両方の組み合わせとして構成できます。

パブリック IP

Azure の一部の機能を使用して、サービス エンドポイントをパブリック IP アドレスに関連付けることができます。 このオプションを使用すると、インターネットからリソースにアクセスできます。 エンドポイントでは、ネットワーク アドレス変換 (NAT) を使用して、トラフィックを Azure 仮想ネットワークの内部アドレスとポートにルーティングします。 このパスは、外部トラフィックが仮想ネットワークに到達するための主要な経路です。 仮想ネットワークに渡されるトラフィックと、そのトラフィックが仮想ネットワークのどこでどのように変換されるのかを制御するようにパブリック IP アドレスを構成できます。

Azure DDoS Protection

Azure DDoS Protection は、仮想ネットワーク内の Azure リソースを分散サービス拒否 (DDoS) 攻撃から保護するのに役立つ追加の軽減機能を備えています。 DDoS Protection には、DDoS IP 保護と DDoS ネットワーク保護の 2 つ SKU が用意されています。 詳細については、「Azure DDoS Protection SKU の比較について」を参照してください。

DDoS Protection は簡単に有効化でき、アプリケーションの変更は不要です。 保護ポリシーは、専用のトラフィック監視や機械学習アルゴリズムによってチューニングできます。 DDoS Protection は、仮想ネットワークにデプロイされたリソースに関連付けられている IPv4 Azure パブリック IP アドレスに保護を適用します。 リソースの例として、Load Balancer、Application Gateway、Azure Service Fabric のインスタンスがあります。

攻撃時および履歴目的の両方で、Azure Monitor ビューからリアルタイムのテレメトリを使用できます。 アプリケーション層の保護は、Application Gateway の Web アプリケーション ファイアウォールを使用することによって追加できます。

次のステップ

ハブ アンド スポーク ネットワーク トポロジ モデルを使用して、一般的な通信またはセキュリティ要件を効率的に管理する方法について説明します。