Batch プールで証明書の自動ローテーションを有効にする

自動的に更新できる証明書を使用して Batch プールを作成できます。 これを行うには、Azure Key Vault で証明書にアクセスできるユーザー割り当てマネージド IDを使用してプールを作成する必要があります。

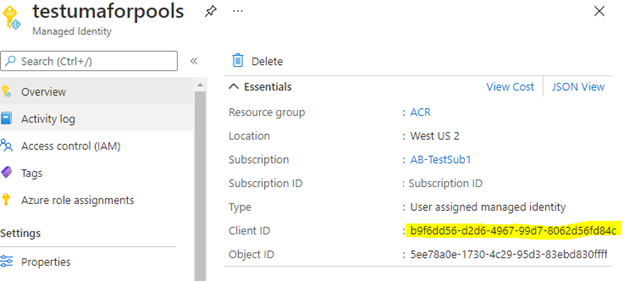

ユーザー割り当て ID を作成する

まず、ユーザー割り当てマネージド ID を Batch アカウントと同じテナントに作成します。 このマネージド ID は、同じリソース グループ内または同じサブスクリプション内に存在する必要はありません。

ユーザー割り当てマネージド ID のクライアント ID をメモします。 この値はのちほど使用します。

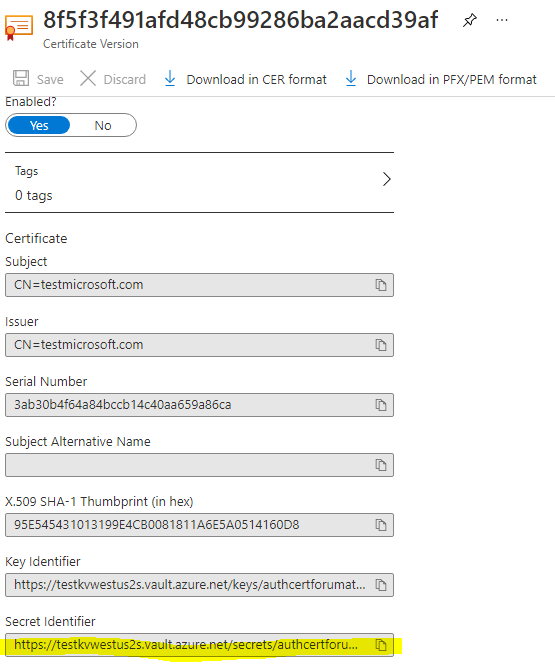

証明書を作成する

次に、証明書を作成して Azure Key Vault に追加する必要があります。 まだキー コンテナーを作成していない場合は、まずそれを行う必要があります。 手順については、「クイック スタート:Azure portal を使用して Azure Key Vault から証明書の設定と取得を行う」を参照してください。

証明書を作成するときは、 [有効期間のアクション タイプ] が自動的に更新されるように設定し、証明書を更新するまでの日数を指定してください。

![Azure portal の [証明書のインポート] ペインのスクリーンショット。](media/automatic-certificate-rotation/certificate.png)

証明書が作成されたら、そのシークレット識別子をメモします。 この値はのちほど使用します。

Azure Key Vault にアクセス ポリシーを追加する

キー コンテナーで、ユーザー割り当てマネージド ID でシークレットと証明書へのアクセスを許可する Key Vault アクセス ポリシーを割り当てます。 詳細な手順については、「Azure portal を使用して Key Vault アクセス ポリシーを割り当てる」を参照してください。

ユーザー割り当てマネージド ID を使用して Batch プールを作成する

Batch .NET 管理ライブラリを使用して、マネージド ID で Batch プールを作成します。 詳細については、「Batch プールでマネージド ID を構成する」を参照してください。

ヒント

既存のプールを Key Vault VM 拡張機能で更新することはできません。 プールを再作成する必要があります。

次の例では、Batch 管理 REST API を使用してプールを作成します。 observedCertificates の証明書の シークレット識別子と、msiClientId のマネージ ID の クライアント ID を使用して、以下のサンプル データを置き換えてください。

REST API URI

PUT https://management.azure.com/subscriptions/<subscriptionid>/resourceGroups/<resourcegroupName>/providers/Microsoft.Batch/batchAccounts/<batchaccountname>/pools/<poolname>?api-version=2021-01-01

Linux ノードの要求本文

{

"name": "test2",

"type": "Microsoft.Batch/batchAccounts/pools",

"properties": {

"vmSize": "STANDARD_DS2_V2",

"taskSchedulingPolicy": {

"nodeFillType": "Pack"

},

"deploymentConfiguration": {

"virtualMachineConfiguration": {

"imageReference": {

"publisher": "canonical",

"offer": "ubuntuserver",

"sku": "20.04-lts",

"version": "latest"

},

"nodeAgentSkuId": "batch.node.ubuntu 20.04",

"extensions": [

{

"name": "KVExtensions",

"type": "KeyVaultForLinux",

"publisher": "Microsoft.Azure.KeyVault",

"typeHandlerVersion": "3.0",

"autoUpgradeMinorVersion": true,

"settings": {

"secretsManagementSettings": {

"pollingIntervalInS": "300",

"certificateStoreLocation": "/var/lib/waagent/Microsoft.Azure.KeyVault",

"requireInitialSync": true,

"observedCertificates": [

"https://testkvwestus2s.vault.azure.net/secrets/authcertforumatesting/8f5f3f491afd48cb99286ba2aacd39af"

]

},

"authenticationSettings": {

"msiEndpoint": "http://169.254.169.254/metadata/identity",

"msiClientId": "b9f6dd56-d2d6-4967-99d7-8062d56fd84c"

}

}

}

]

}

},

"scaleSettings": {

"fixedScale": {

"targetDedicatedNodes": 1,

"resizeTimeout": "PT15M"

}

}

},

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/ACR/providers/Microsoft.ManagedIdentity/userAssignedIdentities/testumaforpools": {}

}

}

}

Windows ノードの要求本文

{

"name": "test2",

"type": "Microsoft.Batch/batchAccounts/pools",

"properties": {

"vmSize": "STANDARD_DS2_V2",

"taskSchedulingPolicy": {

"nodeFillType": "Pack"

},

"deploymentConfiguration": {

"virtualMachineConfiguration": {

"imageReference": {

"publisher": "microsoftwindowsserver",

"offer": "windowsserver",

"sku": "2022-datacenter",

"version": "latest"

},

"nodeAgentSkuId": "batch.node.windows amd64",

"extensions": [

{

"name": "KVExtensions",

"type": "KeyVaultForWindows",

"publisher": "Microsoft.Azure.KeyVault",

"typeHandlerVersion": "3.0",

"autoUpgradeMinorVersion": true,

"settings": {

"secretsManagementSettings": {

"pollingIntervalInS": "300",

"requireInitialSync": true,

"observedCertificates": [

{

"url": "https://testkvwestus2s.vault.azure.net/secrets/authcertforumatesting/8f5f3f491afd48cb99286ba2aacd39af",

"certificateStoreLocation": "LocalMachine",

"keyExportable": true

}

]

},

"authenticationSettings": {

"msiEndpoint": "http://169.254.169.254/metadata/identity",

"msiClientId": "b9f6dd56-d2d6-4967-99d7-8062d56fd84c"

}

},

}

]

}

},

"scaleSettings": {

"fixedScale": {

"targetDedicatedNodes": 1,

"resizeTimeout": "PT15M"

}

},

},

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/ACR/providers/Microsoft.ManagedIdentity/userAssignedIdentities/testumaforpools": {}

}

}

}

証明書を検証する

証明書が正常にデプロイされたことを確認するには、コンピューティング ノードにログインします。 次のような出力が表示されます。

root@74773db5fe1b42ab9a4b6cf679d929da000000:/var/lib/waagent/Microsoft.Azure.KeyVault.KeyVaultForLinux-1.0.1363.13/status# cat 1.status

[{"status":{"code":0,"formattedMessage":{"lang":"en","message":"Successfully started Key Vault extension service. 2021-03-03T23:12:23Z"},"operation":"Service start.","status":"success"},"timestampUTC":"2021-03-03T23:12:23Z","version":"1.0"}]root@74773db5fe1b42ab9a4b6cf679d929da000000:/var/lib/waagent/Microsoft.Azure.KeyVault.KeyVaultForLinux-1.0.1363.13/status#

Key Vault 拡張機能のトラブルシューティング

Key Vault 拡張機能が正しく構成されていない場合、コンピューティング ノードが使用できる状態になっている可能性があります。 Key Vault 拡張機能エラーのトラブルシューティングを行うには、requireInitialSync を一時的に false に設定し、プールを再デプロイします。すると、コンピューティング ノードがアイドル状態になり、コンピューティング ノードにログインして、KeyVault 拡張機能ログでエラーを確認し、構成の問題を修正できます。 詳細については、次の Key Vault 拡張機能ドキュメント リンクを参照してください。

次のステップ

- Azure リソース用マネージド ID 詳細について説明します。

- ユーザー マネージド ID でカスタマー マネージド キーを使用する方法について説明します。