Azure Backup を使用して Azure VM 上の SAP ASE (Sybase) データベースをバックアップする

この記事では、Azure portal 上の Azure 仮想マシン (VM) で実行されている SAP Adaptive Server Enterprise (ASE) (Sybase) データベースのバックアップを構成する方法について説明します。

Note

- 現在、SAP ASE パブリック プレビューは、米国以外のパブリック リージョンでのみ使用できます。 この機能は、近日中に米国のパブリック リージョンで利用できるようになります。 サポートされているリージョンの詳細を確認してください。

- Azure VM 上の SAP ASE データベース バックアップのサポートされている構成とシナリオについて説明します。

前提条件

バックアップ用に SAP ASE データベースを設定する前に、次の前提条件を確認してください。

SAP ASE を実行する VM として、同じリージョンおよびサブスクリプションの Recovery Services コンテナーを特定または作成します。

Azure に到達できるように、VM からインターネットへの接続を許可します。

SAP ASE Server VM 名とリソース グループ名とを組み合わせた長さが、Azure Resource Manager (ARM) VM の場合は 84 文字 (クラシック VM の場合は 77 文字) を超えないようにしてください。 この制限は、サービスにより一部の文字が予約されているためです。

VM には python >= 3.6.15 (推奨 - Python3.10) と、Python の要求モジュールをインストールする必要があります。 既定の sudo python3 では、Python 3.6.15 以降のバージョンを実行する必要があります。 システムで python3 と sudo python3 を実行して検証し、既定で実行されている Python バージョンを確認します。 必要なバージョンを実行する必要があります。 Python3 を Python 3.6.15 以降にリンクすると、バージョンを変更できます。

ASE がインストールされている仮想マシンで、SAP ASE バックアップ構成スクリプト (事前登録スクリプト) をルート ユーザーとして実行します。 このスクリプトで、バックアップに備えた ASE システムの準備を行うことができます。 事前登録スクリプト ワークフローの詳細についてはこちらを参照してください。

ASE セットアップでプライベート エンドポイントが使用されている場合は、事前登録スクリプトを -sn または --skip-network-checks パラメーターを指定して実行します。 事前登録スクリプトを実行する方法はこちらを参照してください。

バックアップ操作に次の権限と設定を割り当てます。

権限/設定 説明 オペレーター ロール データベース ユーザーがバックアップと復元操作用のカスタム データベース ユーザーを作成して事前登録スクリプトに渡すには、この ASE データベース ロールを有効にします。 Map external file 権限 データベース ファイルへのアクセスを許可するには、このロールを有効にします。 Own any database 権限 差分バックアップを許可します。 データベースの増分ダンプの許可は True にする必要があります。 Trunc log on chkpt 権限 ASE バックアップを使用して保護するすべてのデータベースに対して、この権限を無効にします。 データベース ログを Recovery Services コンテナーにバックアップできます。 SAP ノート - 2921874 - HADR - SAP ASE のデータベースの "trunc log on chkpt" - SAP for Me で詳細を確認してください。 Note

マスター データベースでは、ログ バックアップはサポートされていません。 他のシステム データベースでは、データベースのログ ファイルがデータ ファイルとは別に格納されている場合にのみ、ログ バックアップをサポートできます。 既定では、システム データベースはデータ ファイルとログ ファイルの両方を使用して同じデータベース デバイスに作成されるため、ログ バックアップは実行されません。 ログ バックアップを有効にするには、データベース管理者がログ ファイルの場所を別のデバイスに変更する必要があります。

Azure 組み込みロールを使用して、リソースへのロールとスコープのバックアップ割り当てを構成します。 次の共同作成者ロールを使用すると、データベース VM で保護の構成操作を実行できます。

リソース (アクセスの制御) ロール ユーザー、グループ、またはサービス プリンシパル ASE データベースを実行しているソース Azure VM Virtual Machine Contributor バックアップ操作を構成できます。

事前登録スクリプトのワークフロー

事前登録スクリプトは、SAP ASE データベースがインストールされている VM で実行する Python スクリプトです。 このスクリプトは、次を実行します。

- plugin users が追加される必要なグループを作成します。

- waagent、Python、curl、unzip、Libicu、PythonXML などの必要なパッケージをインストールして更新します。

- waagent の状態を確認し、

wireserverとIMDS connectivityを確認し、Microsoft Entra ID への TCP 接続をテストします。 - 地理的リージョンがサポートされているかどうかを確認します。

- ログ、

waagentディレクトリ、/optディレクトリで使用可能な空き領域を確認します。 - Adaptive Server Enterprise (ASE) バージョンがサポートされているかどうかを検証します。

- 提供されたユーザー名とパスワードを使用して SAP インスタンスにログインし、バックアップと復元操作に必要なダンプ履歴を有効にします。

- OS バージョンがサポートされていることを確認します。

- 要求や暗号化など、必要な Python モジュールをインストールして更新します。

- ワークロード構成ファイルを作成します。

- バックアップ操作のために、

/optの下に必要なディレクトリを設定します。 - パスワードを暗号化し、仮想マシンに安全に格納します。

事前登録スクリプトを実行する

SAP ASE データベース バックアップの事前登録スクリプトを実行するには、次の bash コマンドを実行します。

仮想マシン (VM) にファイルをコピーします。

Note

次のコマンドの

<script name>を、VM にダウンロードしてコピーしたスクリプト ファイルの名前に置き換えます。スクリプトを Unix 形式に変換します。

dos2unix <script name>スクリプト ファイルのアクセス許可を変更します。

Note

次のコマンドを実行する前に、

/path/to/script/fileを VM 内のスクリプト ファイルの実際のパスに置き換えます。sudo chmod -R 777 /path/to/script/fileスクリプト名を更新します。

sudo ./<script name> -usスクリプトを実行します。

Note

次のコマンドを実行する前に、プレースホルダーに必要な値を指定します。

sudo ./<script name> -aw SAPAse --sid <sid> --sid-user <sid-user> --db-port <db-port> --db-user <db-user> --db-host <private-ip-of-vm> --enable-striping <enable-striping>パラメーターのリスト。

<sid>: 必要な ASE サーバーの名前 (必須)<sid-user>: ASE システムを実行する OS ユーザー名 (たとえば、syb<sid>) (必須)<db-port>: ASE データベース サーバーのポート番号 (例: 4901) (必須)<db-user>: ODBC 接続の ASE データベース ユーザー名 (たとえば、sapsa) (必須)<db-host>: VM のプライベート IP アドレス (必須)<enable-striping>: ストライピングを有効にします (選択肢: ['true', 'false']、必須)<stripes-count>: ストライプ数 (既定値: '4')<compression-level>: 圧縮レベル (既定値: '101')

Note

<private-ip-of-vm>を見つけるには、Azure portal で VM を開き、[ネットワーク] セクションでプライベート IP を確認します。パラメーターの詳細を表示します。

sudo ./<script name> -aw SAPAse --helpスクリプトを実行すると、データベース パスワードの入力を求められます。 パスワードを入力し、ENTER キーを押して続行します。

Azure Backup のカスタム ロールを作成する

Azure Backup のカスタム ロールを作成するには、次の bash コマンドを実行します。

Note

これらの各コマンドの後に、確実に go コマンドを実行してステートメントを実行します。

SSO ロール ユーザーを使用してデータベースにサインインします。

isql -U sapsso -P <password> -S <sid> -X新しいロールを作成します。

create role azurebackup_roleオペレーター ロールを新しいロールに付与します。

grant role oper_role to azurebackup_role詳細なアクセス許可を有効にします。

sp_configure 'enable granular permissions', 1SA ロール ユーザーを使用してデータベースにサインインします。

isql -U sapsa -P <password> -S <sid> -Xマスター データベースに切り替えます。

use mastermap external file 権限を新しいロールに付与します。

grant map external file to azurebackup_roleSSO ロール ユーザーを使用してもう一度サインインします。

isql -U sapsso -P <password> -S <sid> -X新規ユーザーを作成します。

sp_addlogin backupuser, <password>ユーザーにカスタム ロールを付与します。

grant role azurebackup_role to backupuserカスタム ロールをユーザーの既定値として設定します。

sp_modifylogin backupuser, "add default role", azurebackup_roleown any database 権限をカスタム ロールに SA ユーザーとして付与します。

grant own any database to azurebackup_roleデータベースに SA ユーザーとしてもう一度サインインします。

isql -U sapsa -P <password> -S <sid> -Xファイル アクセスを有効にします。

sp_configure "enable file access", 1データベースで差分バックアップを有効にします。

use master go sp_dboption <database_name>, 'allow incremental dumps', true goデータベースに対する trunc log on chkpt を無効にします。

use master go sp_dboption <database_name>, 'trunc log on chkpt', false go

ネットワーク接続を確立する

すべての操作において、Azure VM で実行されている SAP ASE データベースには Azure Backup サービス、Azure Storage、Microsoft Entra ID への接続が必要です。 この接続は、プライベート エンドポイントを使用するか、必要なパブリック IP または FQDN へのアクセスを許可すると実現できます。 必要な Azure サービスへの適切な接続を許可しないと、データベースの検出、バックアップの構成、バックアップの実行、データの復元などの操作の失敗につながる可能性があります。

次の表に、接続の確立に使用できるさまざまな選択肢を示します。

| オプション | 長所 | 短所 |

|---|---|---|

| プライベート エンドポイント | 仮想ネットワーク内のプライベート IP 経由でのバックアップを可能にします。 ネットワークとコンテナーの側で詳細な制御を提供します。 |

標準のプライベート エンドポイント コストが発生します。 |

| ネットワーク セキュリティ グループ (NSG) サービス タグ | 範囲の変更が自動的にマージされるため管理がより簡単です。 追加のコストが発生しない。 |

NSG でのみ使用されます。 サービス全体へのアクセスを提供します。 |

| Azure Firewall の FQDN タグ | 必要な FQDN が自動的に管理されるため管理がより簡単です。 | Azure Firewall でのみ使用できます。 |

| サービスの FQDN/IP へのアクセスを許可する | 追加のコストが発生しない。 すべてのネットワーク セキュリティ アプライアンスとファイアウォールで動作する。 Storage にサービス エンドポイントを使用することもできます。 ただし、Azure Backup と Microsoft Entra ID の場合、対応する IP/FQDN へのアクセスを割り当てる必要があります。 |

広範な IP または FQDN のセットへのアクセスが必要になる場合があります。 |

| 仮想ネットワーク サービス エンドポイント | Azure Storage に使用できます。 データ プレーン トラフィックのパフォーマンスを最適化する上で大きなメリットがあります。 |

Microsoft Entra ID、Azure Backup サービスには使用できません。 |

| ネットワーク仮想アプライアンス | Azure Storage、Microsoft Entra ID、Azure Backup サービスに使用できます。 データ プレーン - Azure Storage: *.blob.core.windows.net、*.queue.core.windows.net、*.blob.storage.azure.net - Microsoft Entra ID: 「Microsoft 365 Common および Office Online」のセクション 56 および 59 に記載されている FQDN へのアクセスを許可します。 - Azure Backup サービス: .backup.windowsazure.com Azure Firewall のサービス タグの詳細を参照してください。 |

データ プレーン トラフィックにオーバーヘッドが追加され、スループットとパフォーマンスが低下します。 |

次のセクションでは、接続オプションの使用方法について詳しく説明します。

プライベート エンドポイント

プライベート エンドポイントを使用すると、仮想ネットワーク内のサーバーから Recovery Services コンテナーに安全に接続できます。 プライベート エンドポイントでは、お使いのコンテナーの VNET アドレス空間からの IP アドレスが使用されます。 仮想ネットワーク内のリソースとコンテナー間のネットワーク トラフィックは、仮想ネットワークと Microsoft のバックボーン ネットワーク上のプライベート リンクを経由します。 これにより、パブリック インターネットへの露出が排除されます。 Azure Backup のプライベート エンドポイントの詳細についてはこちらを参照してください。

Note

- プライベート エンドポイントは、Azure Backup と Azure ストレージでサポートされています。 Microsoft Entra ID では、このプレビューでプライベート エンドポイントがサポートされています。 一般公開されるまで、Azure Backup では Microsoft Entra ID のプロキシの設定がサポートされているため、ASE VM に送信接続は必要ありません。 詳細については、プロキシ サポートのセクションを参照してください。

- SAP ASE 事前登録スクリプト (ASE ワークロード スクリプト) のダウンロード操作には、インターネット アクセスが必要です。 ただし、プライベート エンドポイント (PE) が有効になっている VM では、事前登録スクリプトでこれらのワークロード スクリプトを直接ダウンロードすることはできません。 そのため、インターネットにアクセスできるローカル VM または別の VM にスクリプトをダウンロードし、SCP またはその他の転送方法を使用して PE 対応 VM に移動する必要があります。

ネットワーク セキュリティ グループのタグ

ネットワーク セキュリティ グループ (NSG) を使用する場合は、AzureBackup サービス タグを使用して、Azure Backup への発信アクセスを許可します。 Azure Backup タグに加えて、Microsoft Entra ID と Azure Storage (ストレージ) に対して同様の NSG 規則を作成することによって、認証とデータ転送のための接続を許可する必要もあります。

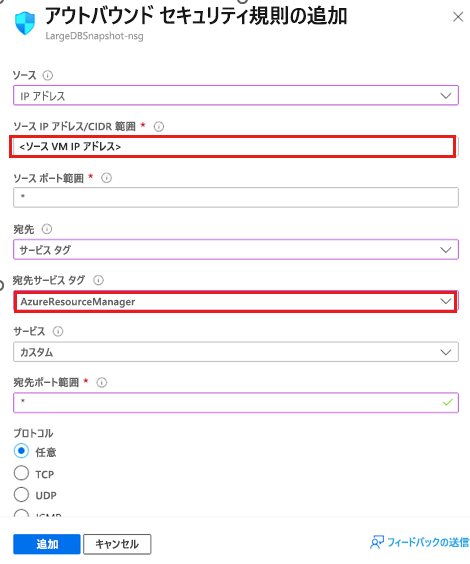

Azure Backup タグの規則を作成するには、次の手順に従います。

- Azure portal で、[ネットワーク セキュリティ グループ] に移動し、[ネットワーク セキュリティ グループ] を選択します。

- [設定] ペインで、[送信セキュリティ規則] を選択します。

- [追加] を選択します。

- 新しいルールを作成するために必要なすべての詳細情報を入力します。 [宛先] が [サービス タグ] に、[宛先サービス タグ] が [

AzureBackup] に設定されていることを確認します。 - [追加] を選択して、新しく作成した送信セキュリティ規則を保存します。

Azure Storage と Microsoft Entra ID に対する NSG 送信セキュリティ規則も、同様に作成できます。 詳細については、「サービス タグ」を参照してください。

Azure Firewall タグ

Azure Firewall を使用している場合は、AzureBackup Azure Firewall FQDN タグを使用してアプリケーション規則を作成します。 これにより、Azure Backup へのすべての発信アクセスが許可されます。

Note

Azure Backup は現在、Azure Firewall で TLS 検査が有効になっている アプリケーション規則をサポートしていません。

サービスの IP 範囲へのアクセスを許可する

サービスの IP へのアクセスを許可することを選択した場合は、JSON ファイルの IP の範囲を参照してください。 Azure Backup、Azure Storage、Microsoft Entra ID に対応する IP へのアクセスを許可する必要があります。

サービスの FQDN へのアクセスを許可する

次の FQDN を使用することで、サーバーから必要なサービスへのアクセスを許可することもできます。

| サービス | アクセスするドメイン名 | ポート |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com この記事に従って、セクション 56 および 59 の FQDN へのアクセスを許可します。 |

443 該当する場合。 |

トラフィックをルーティングするために HTTP プロキシ サーバーを使用する

Note

現在、Microsoft Entra ID トラフィックの HTTP プロキシは、SAP ASE データベースでのみサポートされています。 ASE VM での Azure Backup によるデータベース バックアップに対するアウトバウンド接続要件 (Azure Backup および Azure Storage トラフィックについて) を削除する必要がある場合は、プライベート エンドポイントなどの他のオプションを使用します。

Microsoft Entra ID トラフィックに HTTP プロキシ サーバーを使用する

HTTP プロキシ サーバーを使用して Microsoft Entra ID のトラフィックをルーティングするには、次の手順に従います。

データベースで、

opt/msawb/binフォルダーに移動します。ExtensionSettingsOverrides.jsonという名前で新しい JSON ファイルを作成します。JSON ファイルに、次のキーと値のペアを追加します。

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }ファイルのアクセス許可と所有権を次のように変更します。

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.json

Note

サービスを再起動する必要はありません。 Azure Backup サービスは、JSON ファイルに記載されているプロキシ サーバーを介して、Microsoft Entra ID トラフィックのルーティングを試みます。

アウトバウンド規則を使用する

ファイアウォールまたは NSG の設定が、Azure 仮想マシンからの management.azure.com ドメインをブロックしている場合、スナップショット バックアップは失敗します。

次のアウトバウンド規則を作成し、ドメイン名でデータベースのバックアップを実行できるようにします。 送信規則の作成方法についてはこちらを参照してください。

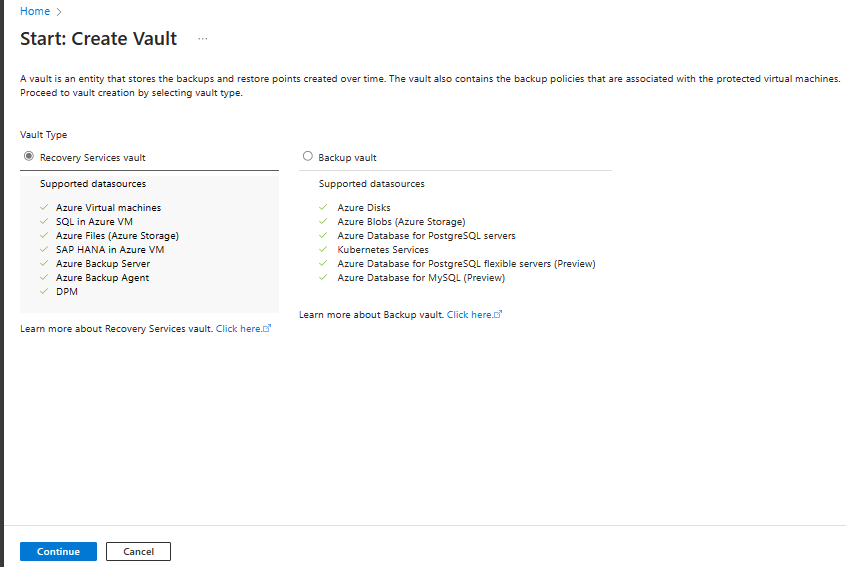

Recovery Services コンテナーを作成する

Recovery Services コンテナーは、時間の経過と共に作成される復旧ポイントを格納する管理エンティティであり、バックアップ関連の操作を実行するためのインターフェイスが用意されています。 たとえば、オンデマンドのバックアップの作成、復元の実行、バックアップ ポリシーの作成などの操作です。

Recovery Services コンテナーを作成するには、次の手順に従います。

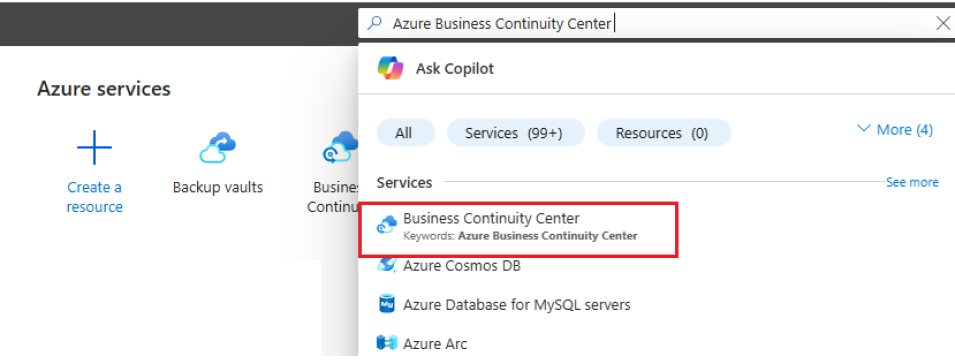

Azure portal にサインインします。

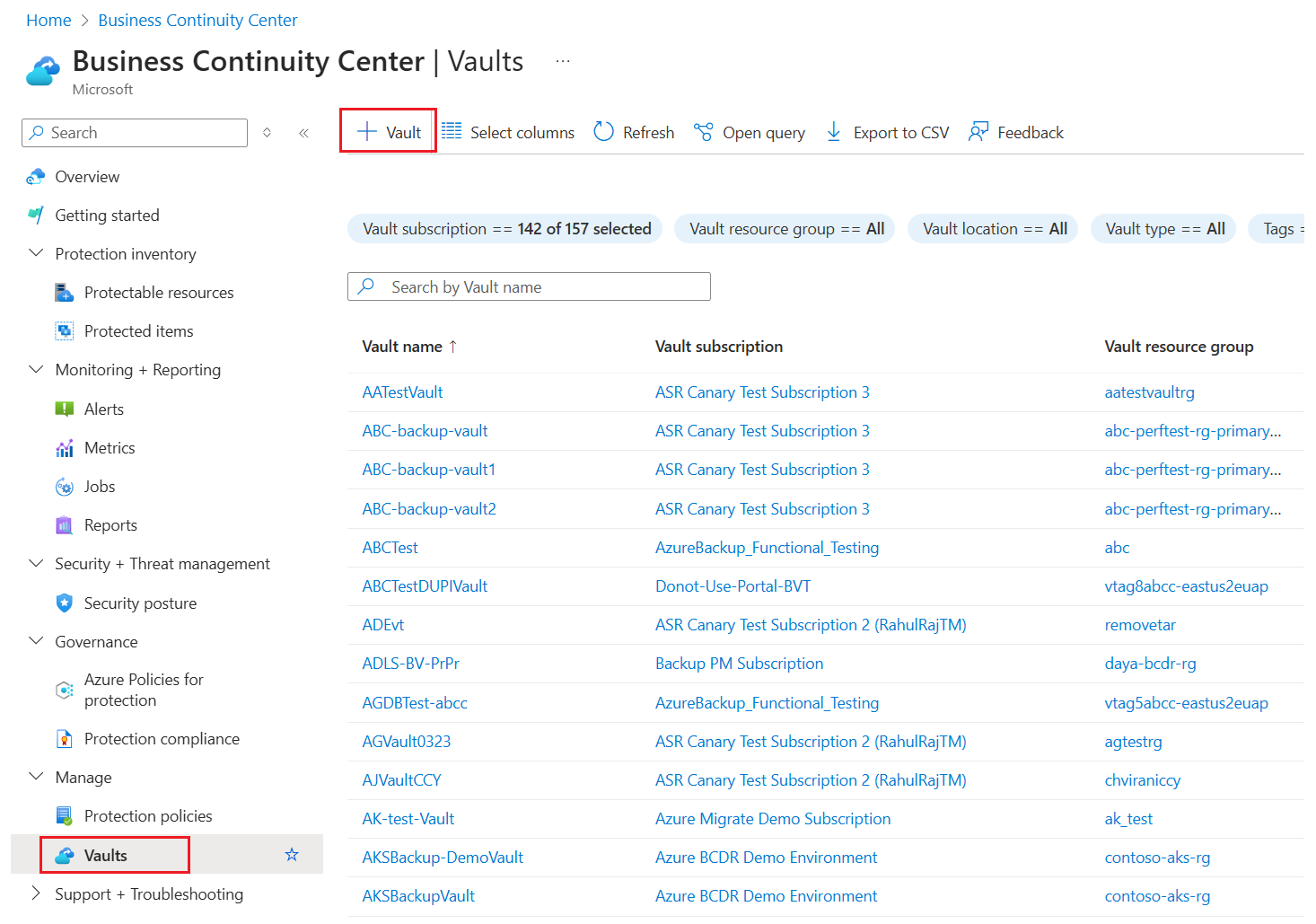

ビジネス継続性センターを検索し、ビジネス継続性センター ダッシュボードに移動します。

[コンテナー] ペインで、[+Vault]\(+コンテナ-\) を選択します。

[Recovery Services コンテナー]>[続行] の順に選択します。

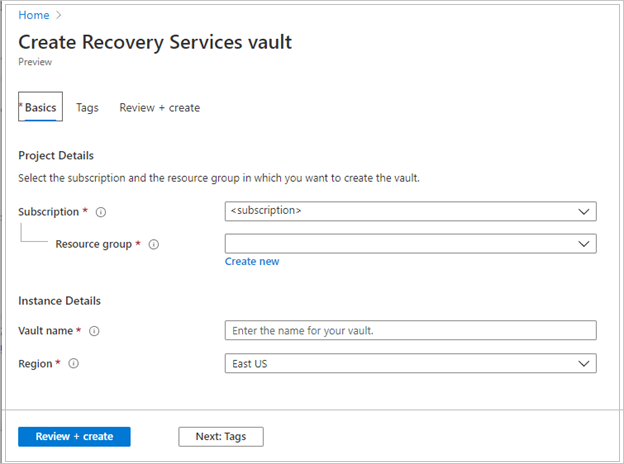

[Recovery Services コンテナー] ペインで、次の値を入力します。

[サブスクリプション] : 使用するサブスクリプションを選択します。 1 つのサブスクリプションのみのメンバーの場合は、その名前が表示されます。 どのサブスクリプションを使用すればよいかがわからない場合は、既定のサブスクリプションを使用してください。 職場または学校アカウントが複数の Azure サブスクリプションに関連付けられている場合に限り、複数の選択肢が存在します。

[リソース グループ] :既存のリソース グループを使用するか、新しいリソース グループを作成します。 サブスクリプションの使用可能なリソース グループの一覧を表示するには、[既存のものを使用] を選択してから、ドロップダウン リストでリソースを選択します。 新しいリソース グループを作成するには、[新規作成] を選択し、名前を入力します。 リソース グループの詳細については、「Azure Resource Manager の概要」を参照してください。

[コンテナー名]: コンテナーを識別するフレンドリ名を入力します。 名前は Azure サブスクリプションに対して一意である必要があります。 2 文字以上で、50 文字以下の名前を指定します。 名前の先頭にはアルファベットを使用する必要があります。また、名前に使用できるのはアルファベット、数字、ハイフンのみです。

[リージョン]: コンテナーの地理的リージョンを選択します。 データ ソースを保護するためのコンテナーを作成するには、コンテナーがデータ ソースと同じリージョン内にある "必要があります"。

重要

データ ソースの場所が不明な場合は、ウィンドウを閉じます。 ポータルの自分のリソースの一覧に移動します。 複数のリージョンにデータ ソースがある場合は、リージョンごとに Recovery Services コンテナーを作成します。 最初の場所にコンテナーを作成してから、別の場所にコンテナーを作成します。 バックアップ データを格納するためにストレージ アカウントを指定する必要はありません。 Recovery Services コンテナーと Azure Backup で自動的に処理されます。

値を指定したら、 [確認と作成] を選択します。

Recovery Services コンテナーの作成を完了するには、[作成] を選択します。

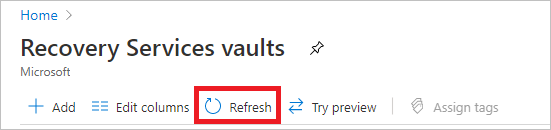

Recovery Services コンテナーの作成に時間がかかることがあります。 右上の [通知] 領域で、状態の通知を監視します。 作成されたコンテナーは、Recovery Services コンテナーのリストに表示されます。 コンテナーが表示されない場合は、[最新の情報に更新] を選択します。

注意

Azure Backup は、作成された復旧ポイントがバックアップ ポリシーに従って、有効期限切れ前に削除されないようにできる不変コンテナーをサポートするようになりました。 また、不変性を元に戻せないようにして、ランサムウェア攻撃や悪意のあるアクターなど、さまざまな脅威からバックアップ データを最大限に保護することができます。 詳細については、こちらを参照してください。

リージョンをまたがる復元を有効にする

Recovery Services コンテナーで、リージョン間の復元を有効にできます。 リージョンをまたがる復元を有効にする方法に関する記事を参照してください。

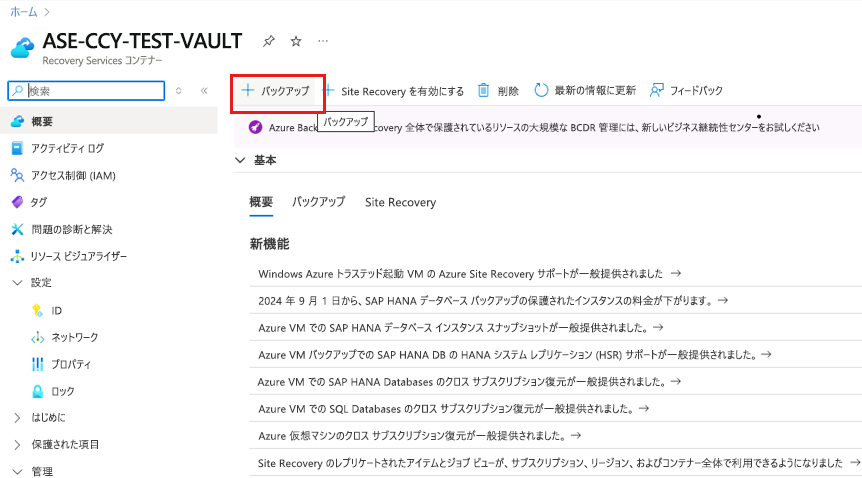

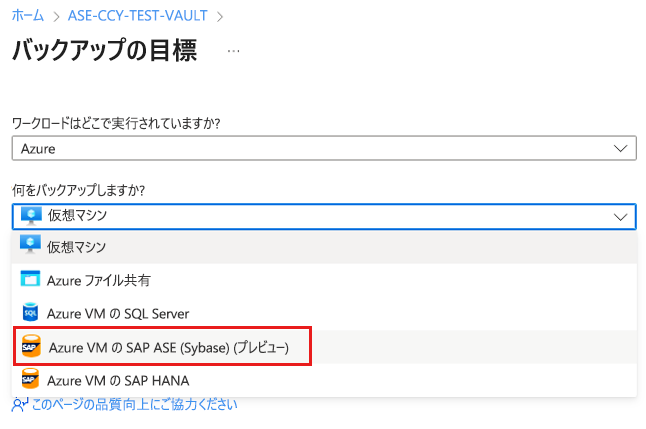

データベースを検出する

SAP ASE データベースを検出するには、次の手順に従います。

[Recovery Services コンテナー] に移動し、[+バックアップ] を選択します。

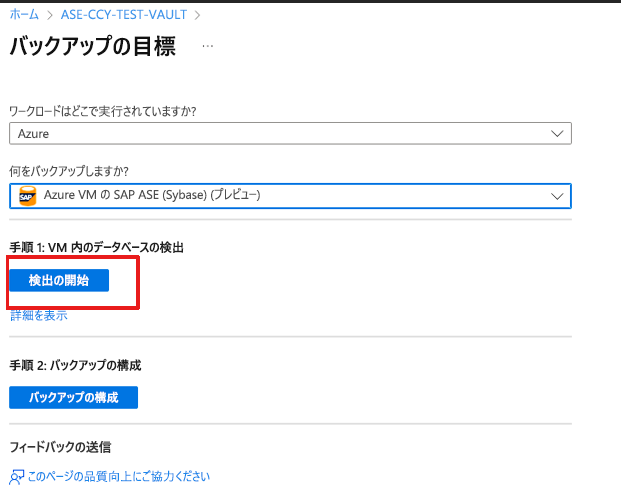

[バックアップの目標]で、データソースの種類として [Azure VM の SAP ASE (Sybase) (プレビュー)] を選択します。

** [検出の開始]** を選択します。 これで、コンテナー リージョン内の保護されていない Linux VM の検出が開始されます。Note

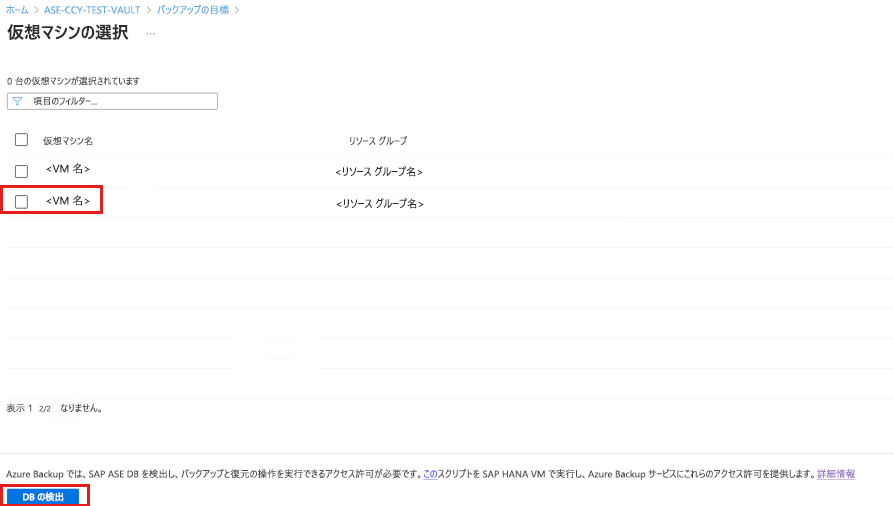

- 検出後、保護されていない VM は、ポータルで名前およびリソース グループ別に一覧表示されます。

- VM が予期したとおりに一覧表示されない場合は、それが既にコンテナーにバックアップされているかどうかを確認してください。

- 複数の VM を同じ名前にすることはできますが、それらは異なるリソース グループに属しています。

[仮想マシンの選択] ペインで、リンクをクリックして、データベースの検出のために SAP ASE へのアクセス許可を Azure Backup サービスに提供する事前および事後スクリプトをダウンロードします。

バックアップする SAP ASE データベースをホストしている各 VM でスクリプトを実行します。

VM でスクリプトを実行した後、[Virtual Machines の選択] ペインで、[VM] を選択してから、[DB の検出] を選択します。

Azure Backup によって、VM 上のすべての SAP ASE データベースが検出されます。 検出中に、Azure Backup によって VM がコンテナーに登録され、VM に拡張機能がインストールされます。 エージェントはデータベースにインストールされません。

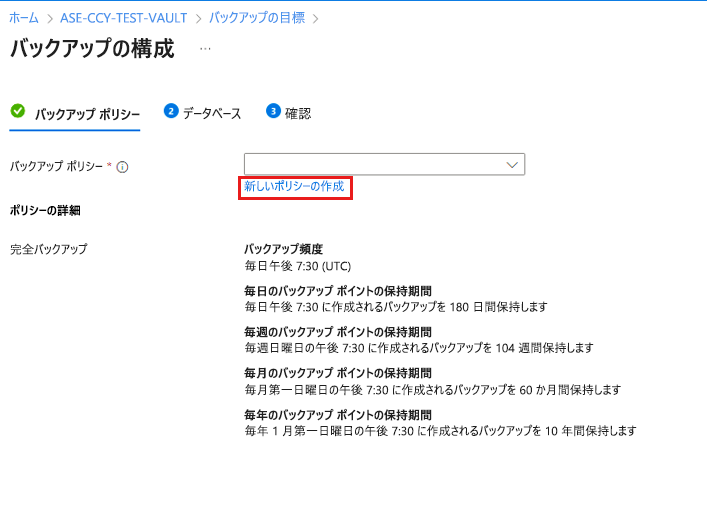

SAP ASE (Sybase) データベース バックアップを構成する

SAP ASE データベースのバックアップ操作を構成するには、次の手順に従います。

2. [バックアップ ポリシー]で、データベースの [新しいポリシーの作成] を選択します。

バックアップ ポリシーでは、バックアップが取得されるタイミングと、それらが保持される期間を定義します。

- ポリシーはコンテナー レベルで作成されます。

- 複数のコンテナーでは同じバックアップ ポリシーを使用できますが、各コンテナーにバックアップ ポリシーを適用する必要があります。

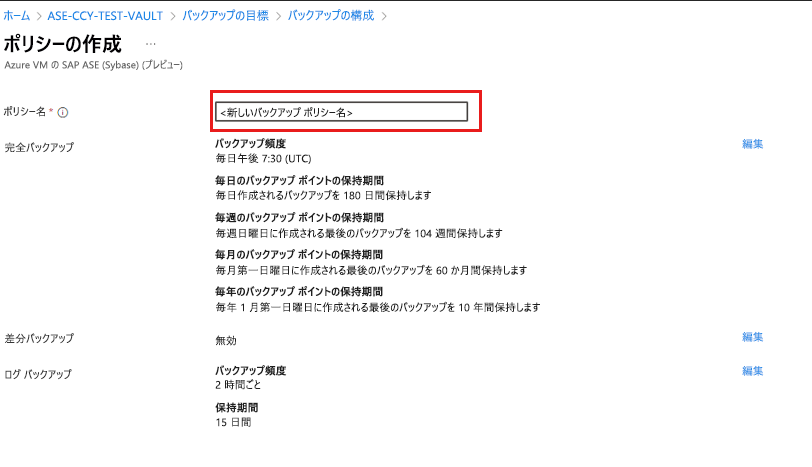

[ポリシー名] で、新しいポリシーの名前を指定します。

[完全バックアップ ポリシー] で、[バックアップ頻度] を選択し、要件に従って [毎日] または [毎週] を選択します。

[毎日]: バックアップ ジョブが開始される時刻とタイム ゾーンを選択します。

Note

- 完全バックアップを実行する必要があります。 このオプションをオフにすることはできません。

- [完全バックアップ ポリシー] に移動して、ポリシー設定を表示します。

- 日次の完全バックアップを選択する場合は、差分バックアップを作成できません。

[毎週]: バックアップ ジョブが実行される、曜日、時刻、タイム ゾーンを選択します。

次のスクリーンショットは、完全バックアップのバックアップ スケジュールを示しています。

[保持期間] で、完全バックアップの保持期間を定義します。

Note

- 既定では、すべてのオプションが選択されています。 使用しない保持期間の制限をすべてクリアして、使用したいものを設定します。

- あらゆる種類のバックアップ (完全、差分、ログ) の最小保持期間は 7 日間です。

- 復旧ポイントは、そのリテンション期間の範囲に基づいて、リテンション期間に対してタグ付けされます。 たとえば、日次での完全バックアップを選択した場合、日ごとにトリガーされる完全バックアップは 1 回だけです。

- 特定の曜日のバックアップがタグ付けされ、週次でのリテンション期間と設定に基づいて保持されます。

- 月次および年次のリテンション期間の範囲でも、同様の動作になります。

[完全バックアップのポリシー] で、[OK] を選択して設定を確定します。

[差分バックアップ] を選択して、差分ポリシーを追加します。

[差分バックアップのポリシー]で、[有効] を選択して頻度とリテンション期間の制御を開きます。

Note

- 最多で、1 日に 1 回の差分バックアップをトリガーできます。

- 差分バックアップは、最大 180 日間保持できます。 より長いリテンション期間が必要な場合は、完全バックアップを使用する必要があります。

[OK] を選択してポリシーを保存し、[バックアップ ポリシー] のページに戻ります。

[ログ バックアップ] を選択し、トランザクションのログ バックアップ ポリシーを追加します。

[ログ バックアップ] で、[有効] を選択して、頻度とリテンション期間の制御を設定します。

Note

- ログ バックアップでは、完全バックアップが正常に完了した後にのみ、フローが開始されます。

- 各ログ バックアップは、復旧チェーンを形成するために、以前の完全バックアップにチェーンされています。 この完全バックアップは、前回のログ バックアップのリテンション期間が終了するまで保持されます。 これは、完全バックアップのリテンション期間を追加して、すべてのログが確実に復旧されるようにすることを意味します。 ユーザーが、週単位の完全バックアップ、日単位の差分、2 時間ごとのログを実行しているとしましょう。 これらのすべてが 30 日間保持されます。 ただし、週単位の完全バックアップは、次の完全バックアップが利用可能になった後でのみ、すなわち 30 + 7 日後に、実際にクリーンアップまたは削除することができます。 たとえば、週単位の完全バックアップが 11 月 16 日に行われたとします。 保持ポリシーに従って、12 月 16 日まで保持されます。 この完全バックアップに対する前回のログ バックアップは、11 月 22 日に予定されている次の完全バックアップの前に行われます。 このログが 12 月 22 日までに利用可能になるまでは、11 月 16 日の完全バックアップは削除されません。 そのため、11 月 16 日の完全バックアップは、12 月 22 日までは保持されます。

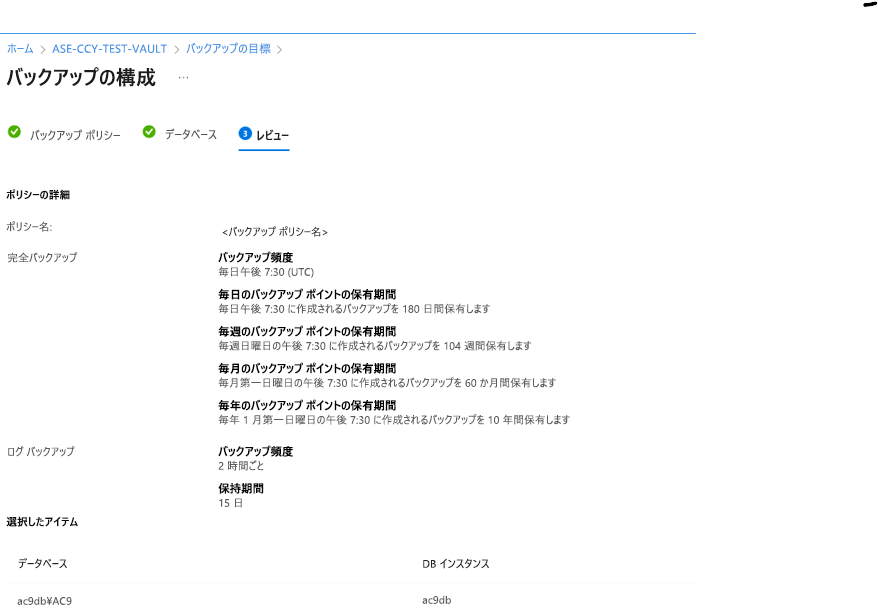

[バックアップの構成] で、[バックアップ ポリシー] から新しいポリシーを選択し、[追加] を選択します。

[バックアップの構成] を選びます。

[バックアップする項目の選択] で保護するデータベースを選択し、[次へ] を選択します。

バックアップ構成を確認します。

[バックアップを有効にする] を選択してバックアップ操作を開始します。

オンデマンド バックアップを実行する

オンデマンド バックアップを実行するには、次の手順のようにします。

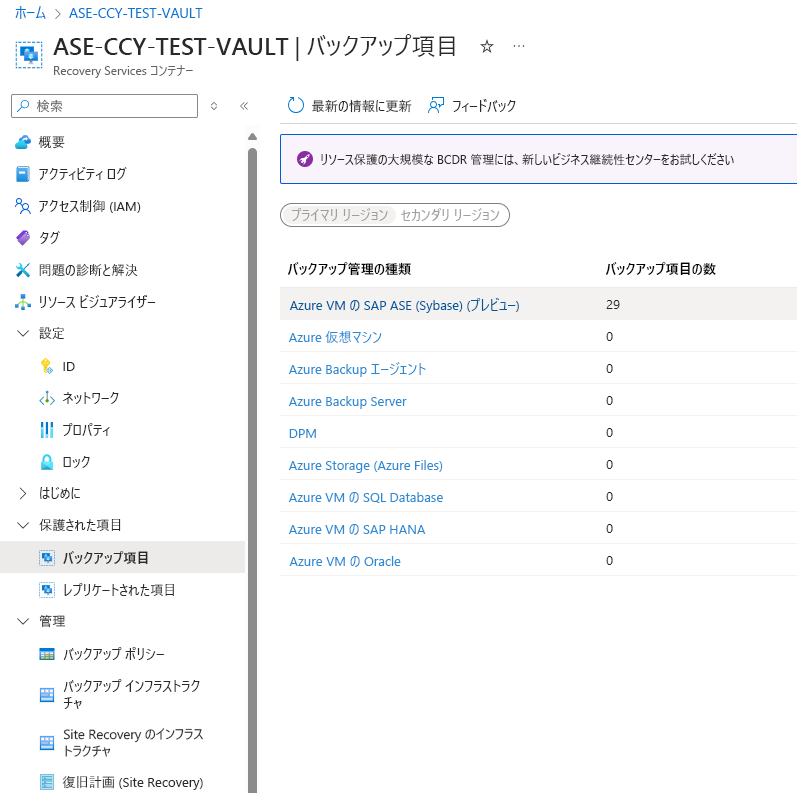

[Recovery Services コンテナー] に移動し、[バックアップ項目] を選択します。

[バックアップ項目] ペインで、[バックアップ管理の種類] として [Azure VM の SAP ASE (Sybase)] を選択します。

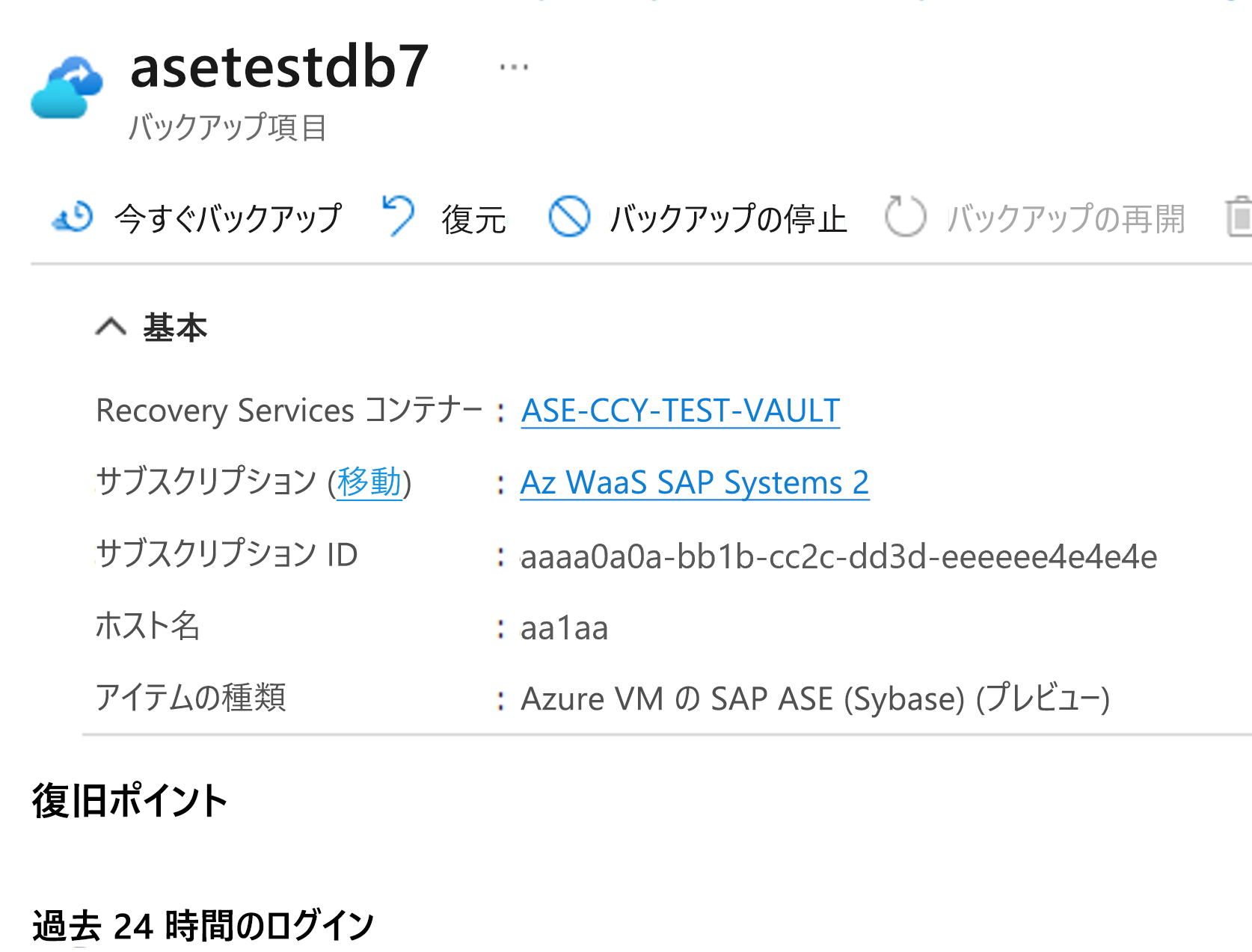

オンデマンド バックアップ向けデータベースの [詳細を表示] を選択します。

オンデマンド バックアップを実行するには [今すぐバックアップ] を選択します。

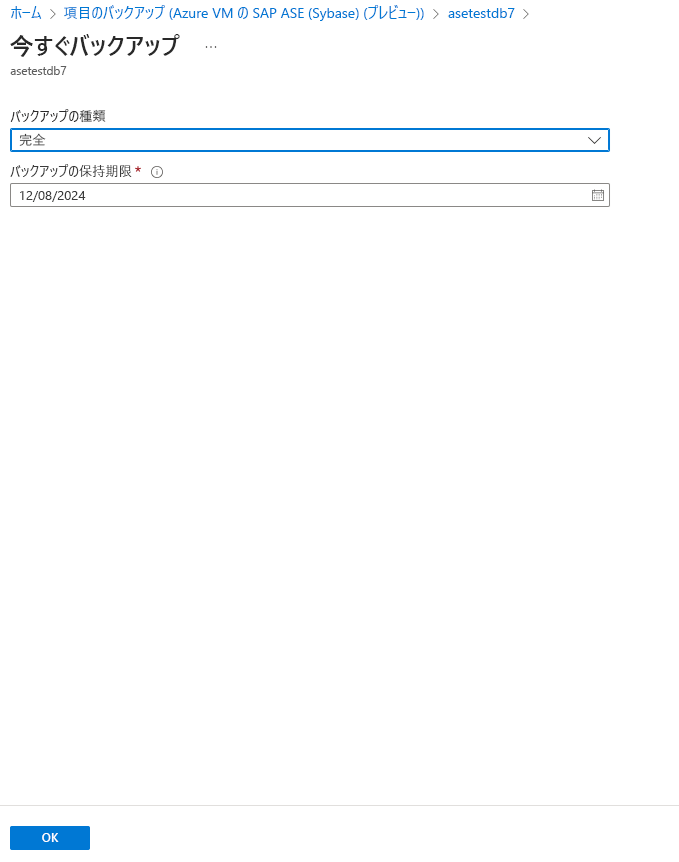

[今すぐバックアップ] ペインで、実行するバックアップの種類を選んで、[OK] を選びます。 このバックアップの保持期間は、実行するオンデマンド バックアップの種類によって決まります。

- "オンデマンドの完全バックアップ" は、最短で 45 日間、最大で 99 年間保持されます。

- "オンデマンド差分バックアップ" は、"ポリシーに設定されているログ保持" に従って保持されます。