ネットワーク アクセス制御の管理

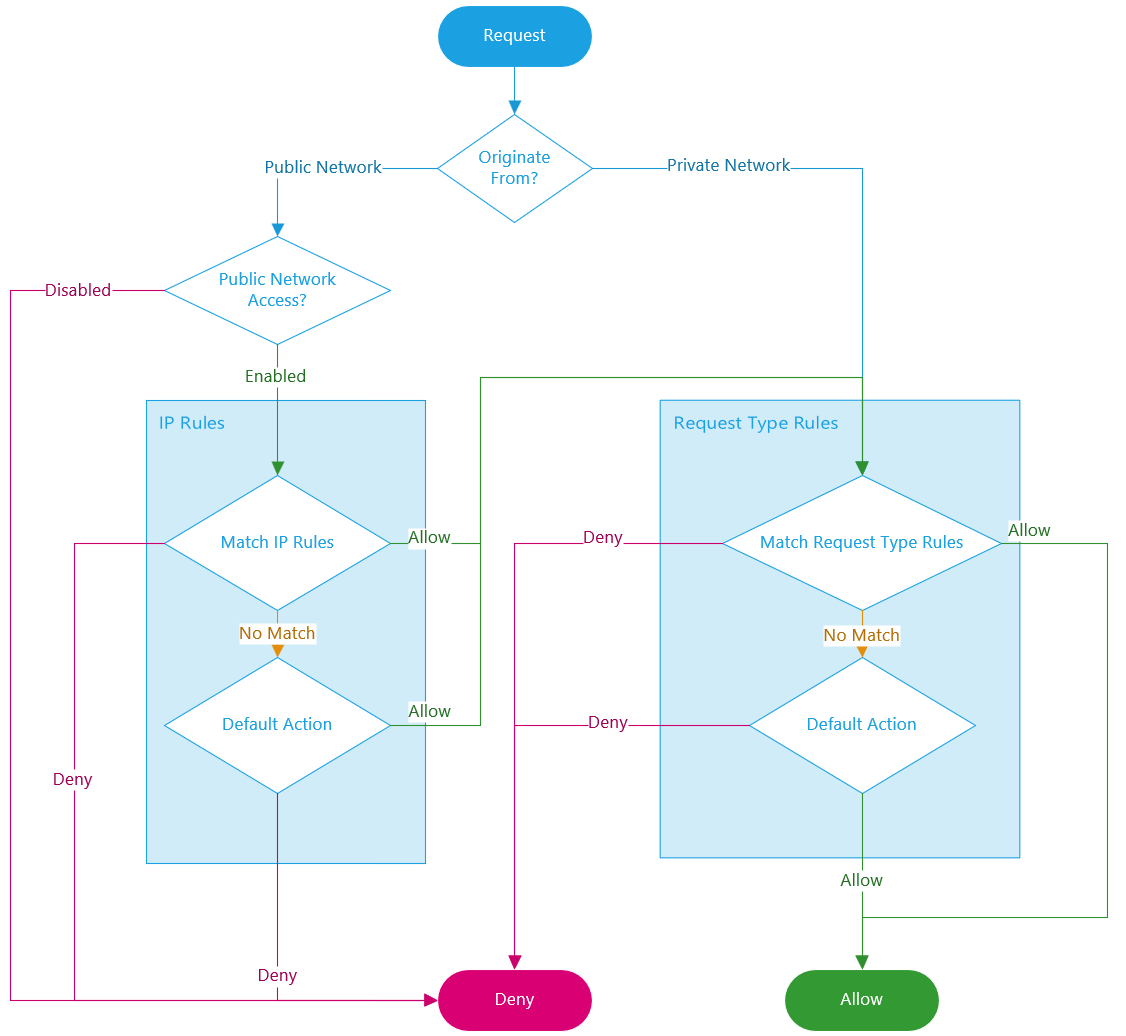

Azure Web PubSub を使うと、要求の種類とネットワークのサブセットに基づいて、サービス エンドポイントへのアクセスをセキュリティ保護および管理できます。 ネットワーク アクセス制御規則を構成すると、指定したネットワークから要求を行っているアプリケーションのみが、Azure Web PubSub インスタンスにアクセスできます。

要求の種類と使用されるネットワークのサブセットに基づいて、サービス エンドポイントへのアクセス レベルをセキュリティで保護し、制御するように Azure Web PubSub を構成できます。 ネットワーク ルールを構成すると、指定したネットワークのセットを経由してデータを要求しているアプリケーションのみが、Web PubSub リソースにアクセスできます。

パブリック ネットワーク アクセス

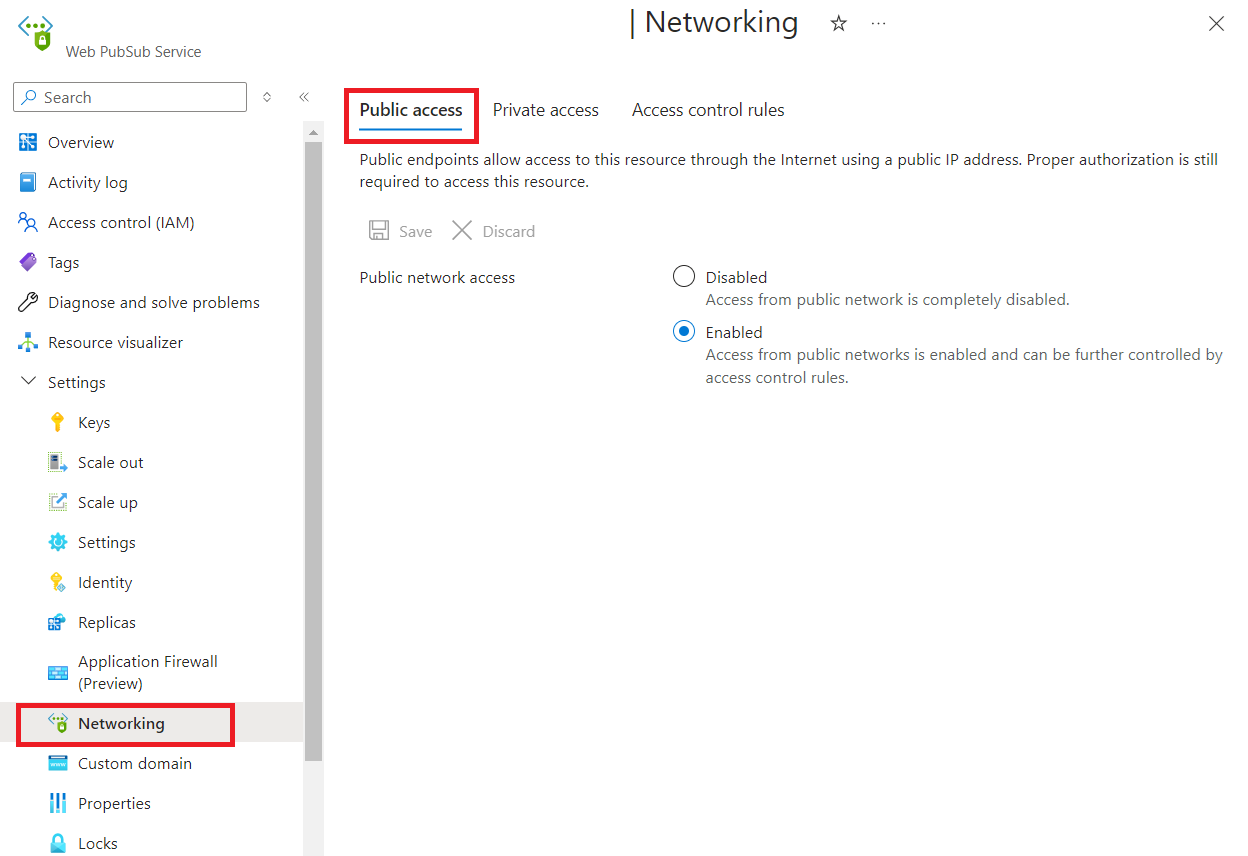

パブリック ネットワーク アクセスの構成を簡略化するために、単一の統合スイッチが提供されています。 スイッチには次のオプションがあります。

- 無効: パブリック ネットワーク アクセスを完全にブロックします。 他のすべてのネットワーク アクセス制御規則は、パブリック ネットワークでは無視されます。

- 有効: パブリック ネットワーク アクセスを許可します。追加のネットワーク アクセス制御規則によってさらに規制されます。

- セキュリティで保護する Azure Web PubSub インスタンスに移動します。

- 左側のメニューで [ネットワーク] を選択します。 [パブリック アクセス] タブを選択します。

[無効] または [有効] を選択します。

[保存] を選択して変更を保存します。

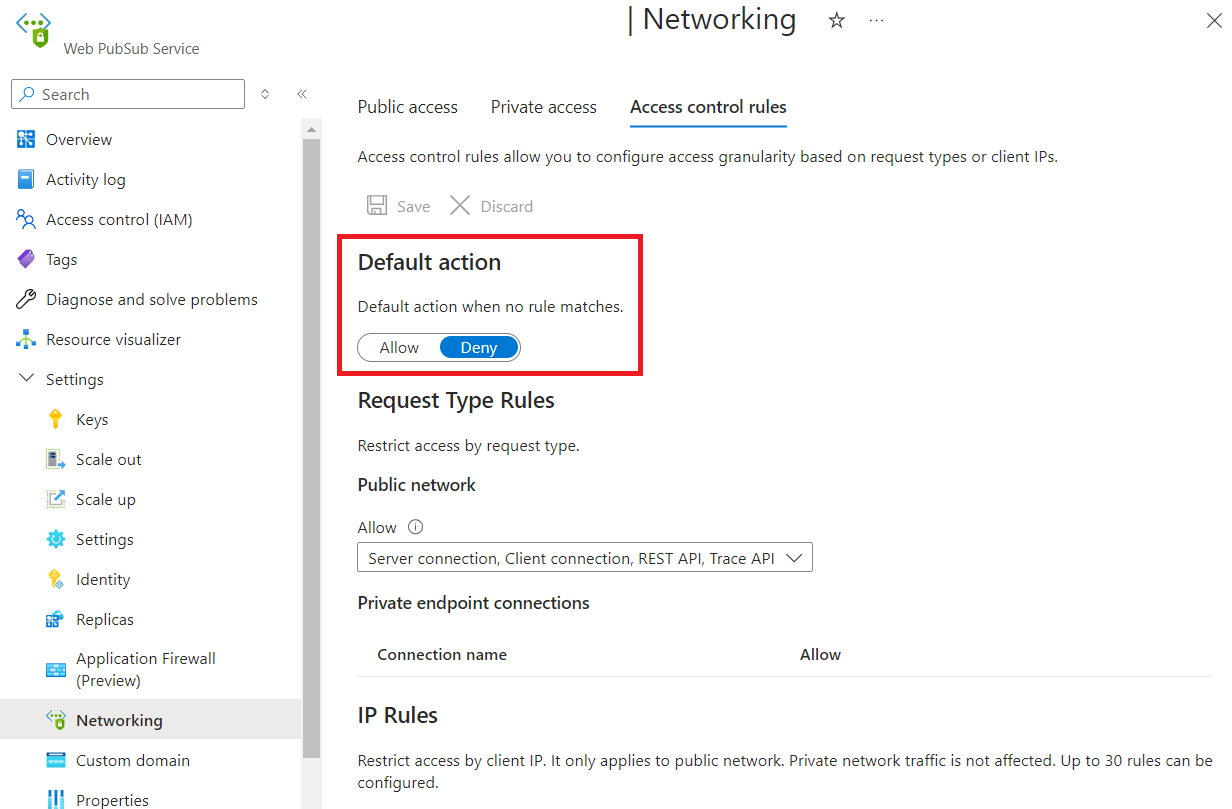

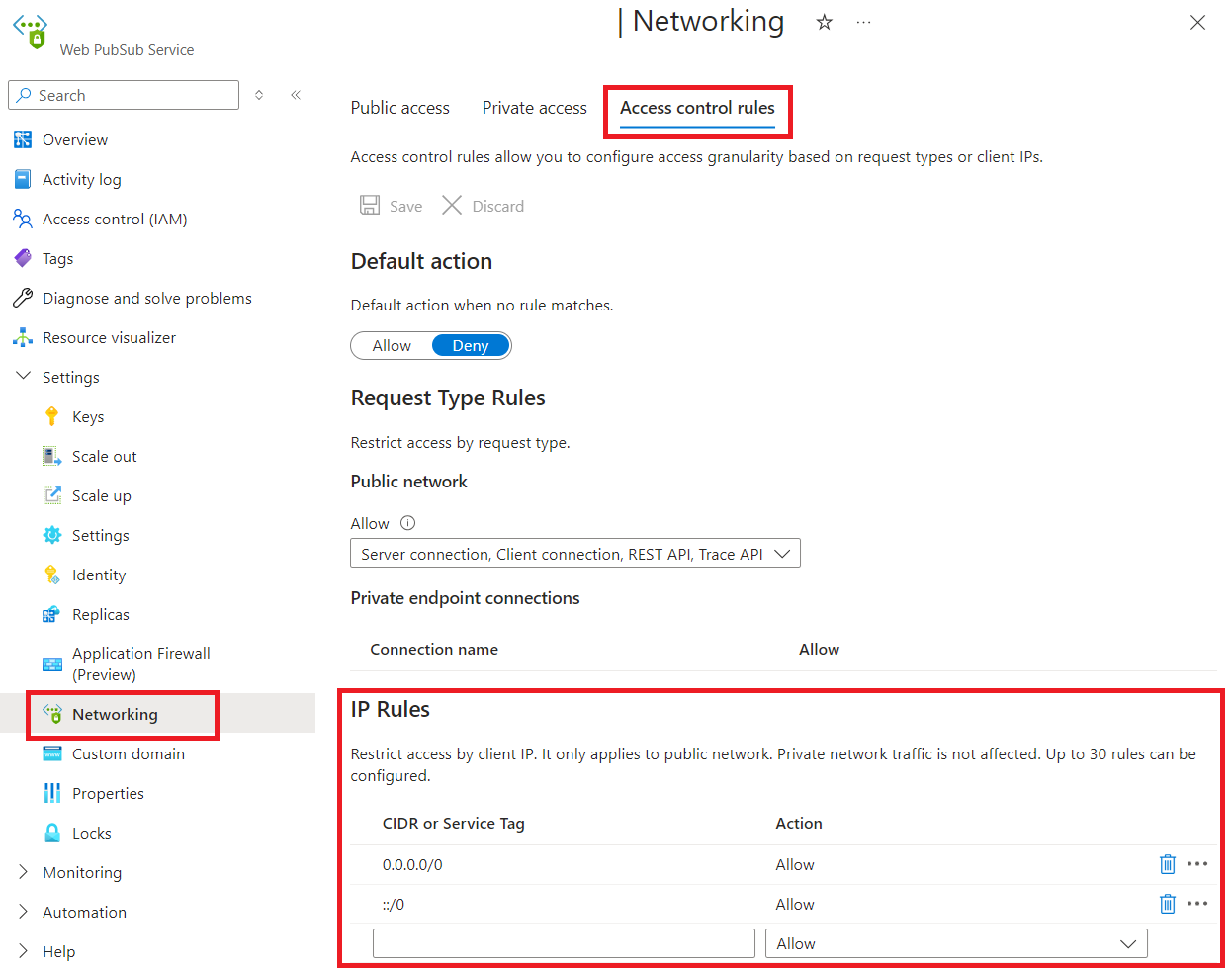

既定の動作

他の規則が一致しない場合は、既定のアクションが適用されます。

- セキュリティで保護する Azure Web PubSub インスタンスに移動します。

- 左側のメニューから [ネットワーク アクセス制御] を選びます。

- 既定のアクションを編集するには、[許可/拒否] ボタンを切り替えます。

- [保存] を選択して変更を保存します。

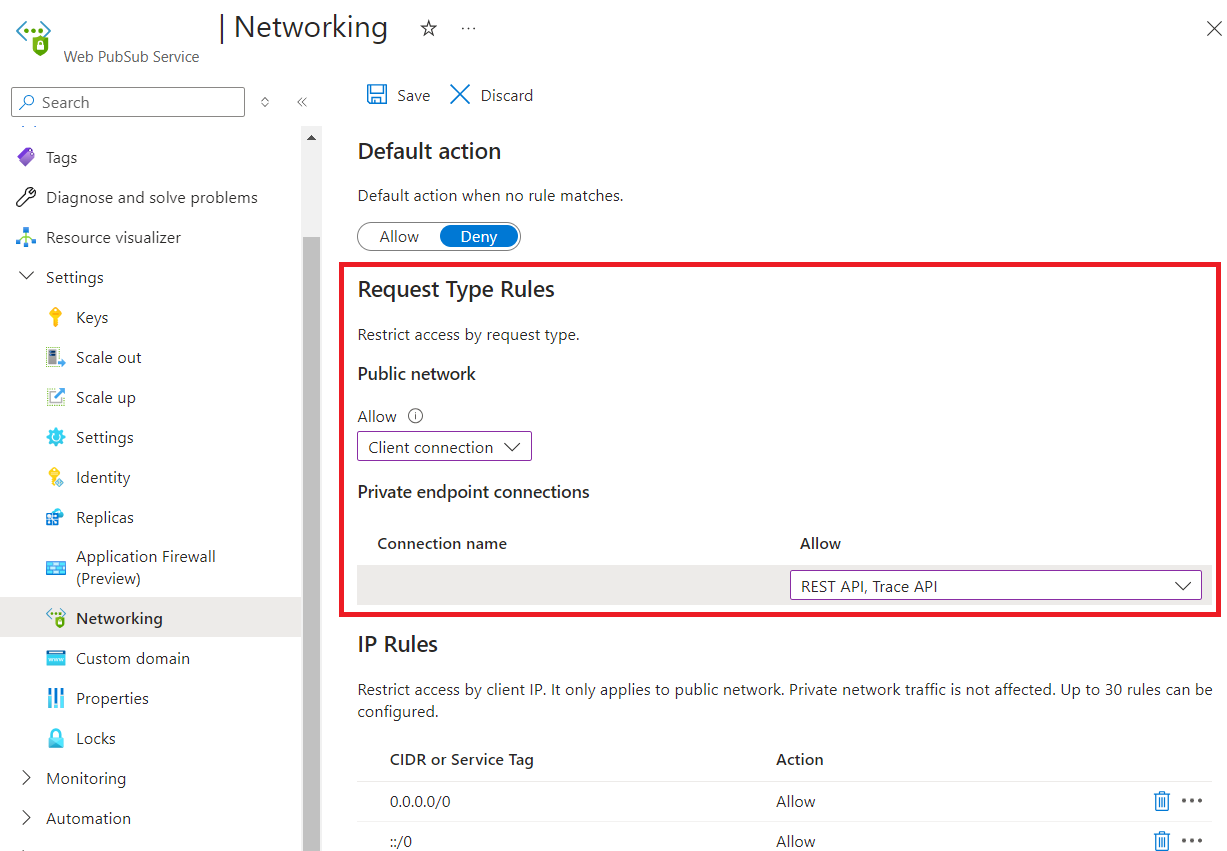

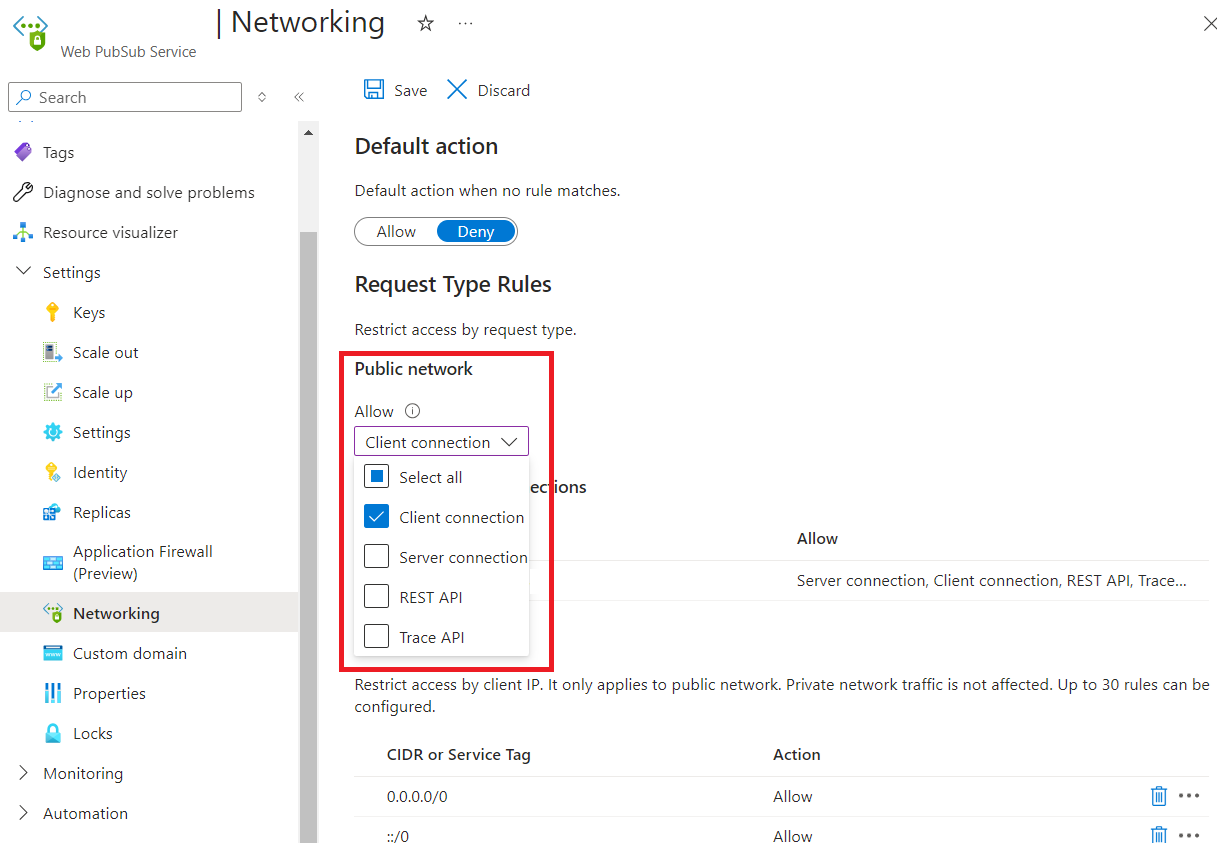

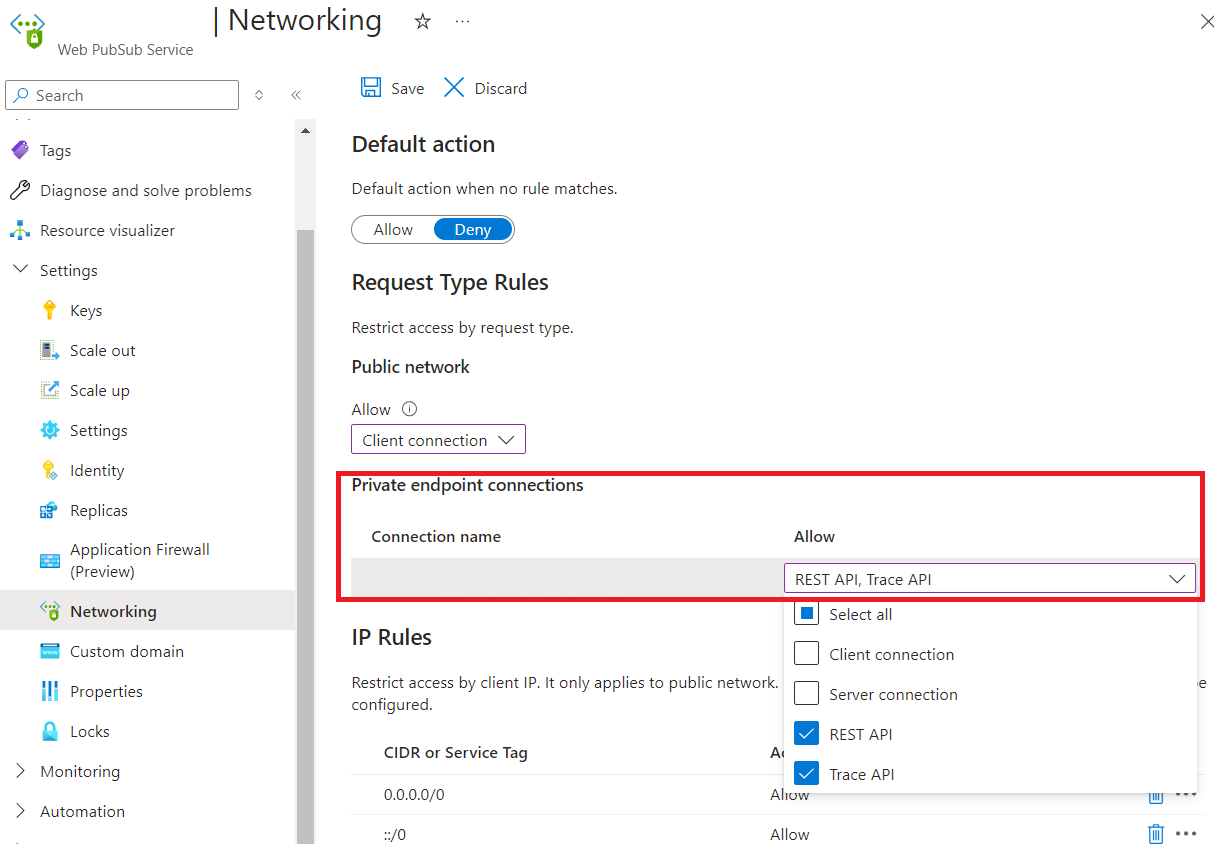

要求の種類の規則

パブリック ネットワークと各プライベート エンドポイントの両方に対して、指定された要求の種類を許可または拒否するように規則を構成できます。

たとえば、REST API の呼び出しには、通常、高い特権が付与されます。 セキュリティを強化するために、送信元を制限することができます。 パブリック ネットワークからのすべての REST API 呼び出しをブロックし、特定の仮想ネットワークから送信されたもののみを許可するように、規則を構成できます。

一致する規則がない場合は、既定のアクションが適用されます。

- セキュリティで保護する Azure Web PubSub インスタンスに移動します。

- 左側のメニューから [ネットワーク アクセス制御] を選びます。

- パブリック ネットワーク ルールを編集するには、[パブリック ネットワーク] で許可されている要求の種類を選択します。

- プライベート エンドポイント ネットワーク ルールを編集するには、[プライベート エンドポイント 接続] の下の各行で許可された種類の要求を選択します。

- [保存] を選択して変更を保存します。

IP 規則

IP 規則を使用すると、特定のパブリック インターネット IP アドレス範囲へのアクセスを許可または拒否できます。 これらの規則は、特定のインターネット ベースのサービスとオンプレミス ネットワークに対してアクセスを許可したり、一般的なインターネット トラフィックをブロックしたりするために使用できます。

次の制限事項が適用されます。

- 最大 30 個の規則を構成できます。

- アドレス範囲は、

16.17.18.0/24など、CIDR 表記を使用して指定する必要があります。 IPv4 と IPv6 の両方のアドレスがサポートされています。 - IP 規則は、定義された順序で評価されます。 一致する規則がない場合は、既定のアクションが適用されます。

- IP 規則はパブリック トラフィックにのみ適用され、プライベート エンドポイントからのトラフィックをブロックすることはできません。

セキュリティで保護する Azure Web PubSub インスタンスに移動します。

左側のメニューで [ネットワーク] を選択します。 [アクセス制御規則] タブを選択します。

[IP 規則 セクションで一覧を編集します。

[保存] を選択して変更を保存します。

次のステップ

Azure Private Link について学習します。