Azure NetApp Files のデュアルプロトコル ボリュームを作成する

Azure NetApp Files では、NFS (NFSv3 または NFSv4.1)、SMB3、またはデュアル プロトコル (NFSv3 と SMB、または NFSv4.1 と SMB) を使用したボリュームの作成がサポートされています。 この記事では、LDAP ユーザー マッピングをサポートするデュアル プロトコルを使用するボリュームを作成する方法について説明します。

NFS ボリュームを作成するには、NFS ボリュームの作成に関する記事を参照してください。 SMB ボリュームを作成するには、SMB ボリュームの作成に関する記事を参照してください。

開始する前に

重要

カスタム RBAC/IAM ロールを使用している場合は、ボリュームを作成または更新するように構成された Microsoft.Network/virtualNetworks/subnets/read アクセス許可が必要です。

アクセス許可の詳細とアクセス許可の構成の確認については、「Azure portal を使用して Azure カスタム ロールを作成または更新する」を参照してください。

重要

現在、Windows Server 2025 は Azure NetApp Files SMB プロトコルでは機能しません。

- あらかじめ容量プールを作成しておく必要があります。

詳細については、容量プールの作成に関するページを参照してください。 - サブネットが Azure NetApp Files に委任されている必要があります。

「サブネットを Azure NetApp Files に委任する」を参照してください。

考慮事項

「Active Directory 接続の要件」を満たしていることを確認します。

DNS サーバーに逆引き参照ゾーンを作成してから、その逆引き参照ゾーンに AD ホストマシンのポインター (PTR) レコードを追加します。 そうしないと、デュアルプロトコル ボリュームの作成は失敗します。

Active Directory 接続の [LDAP を使用するローカル NFS ユーザーを許可する] オプションは、ローカル ユーザーに不定期および一時的なアクセスを提供することを目的としています。 このオプションを有効にすると、LDAP サーバーからのユーザー認証と参照が動作を停止し、Azure NetApp Files がサポートするグループ メンバーシップの数が 16 に制限されます。 そのため、Active Directory 接続ではこのオプションを "無効" にしておく必要があります。ただし、ローカル ユーザーが LDAP が有効になっているボリュームにアクセスする必要がある場合は除きます。 その場合は、ボリュームにローカル ユーザー アクセスが不要になったら、すぐにこのオプションを無効にする必要があります。 ローカル ユーザー アクセスの管理については、「LDAP を使用するローカル NFS ユーザーにデュアルプロトコル ボリュームへのアクセスを許可する」を参照してください。

NFS クライアントが最新であり、オペレーティング システムの最新の更新プログラムが実行されていることを確認します。

デュアルプロトコル ボリュームでは、Active Directory Domain Services (AD DS) と Microsoft Entra Domain Services の両方がサポートされます。

デュアルプロトコル ボリュームでは、Microsoft Entra Domain Services を使った TLS 経由の LDAP の使用はサポートされていません。 TLS 経由の LDAP は、Active Directory Domain Services (AD DS) でサポートされています。 TLS 経由の LDAP に関する考慮事項に関するセクションを参照してください。

デュアルプロトコル ボリュームで使用できる NFS のバージョンは、NFSv3 または NFSv4.1 です。 次の考慮事項が適用されます。

デュアル プロトコルは、NFS クライアントからの Windows ACL 拡張属性

set/getをサポートしていません。NFS クライアントは、NTFS セキュリティ スタイルのアクセス許可を変更することはできません。また、Windows クライアントは、UNIX 形式のデュアル プロトコル ボリュームのアクセス許可を変更することはできません。

次の表は、セキュリティ スタイルとその効果について説明しています。

セキュリティ スタイル アクセス許可を変更できるクライアント クライアントが使用できるアクセス許可 結果の有効なセキュリティ スタイル ファイルにアクセスできるクライアント UnixNFS NFSv3 または NFSv4.1 のモード ビット UNIX NFS と Windows NtfsWindows NTFS ACL NTFS NFS と Windows 名前マッピングが発生する方向 (Windows から UNIX、または UNIX から Windows) は、使用されるプロトコルと、ボリュームに適用されるセキュリティ スタイルによって異なります。 Windows クライアントには、常に Windows から UNIX への名前マッピングが必要です。 ユーザーがレビュー アクセス許可に適用されるかどうかは、セキュリティ スタイルによって異なります。 逆に、NFS クライアントでは、NTFS セキュリティ スタイルが使用されている場合にのみ、UNIX から Windows への名前マッピングを使用する必要があります。

次の表は、名前マッピングとセキュリティ スタイルについて説明しています。

プロトコル セキュリティ スタイル 名前マッピングの方向 適用されるアクセス許可 SMB UnixWindows から UNIX UNIX (モード ビットまたは NFSv4.x ACL) SMB NtfsWindows から UNIX NTFS ACL (Windows SID アクセス共有に基づく) NFSv3 Unixなし UNIX (モード ビットまたは NFSv4.x ACL)

NFSv4.x ACL は、NFSv4.x 管理クライアントを使用して適用でき、NFSv3 クライアントによって受け入れられます。NFS NtfsUNIX から Windows NTFS ACL (マップされた Windows ユーザー SID に基づく)

拡張グループ機能を使用する LDAP では、Unix セキュリティ スタイルを使用した [NFSv3 と SMB] および [NFSv4.1 と SMB] の両方のデュアル プロトコルがサポートされます。 詳細については、「NFS ボリューム アクセスに拡張グループで AD DS LDAP を構成する」を参照してください。

大規模なトポロジを使用していて、デュアル プロトコル ボリュームまたは拡張グループを使用する LDAP で Unix セキュリティ スタイルを使用している場合は、[Active Directory 接続] ページで [LDAP 検索スコープ] オプションを使用して、Linux クライアントでの Azure NetApp Files に対する "アクセスが拒否されました" エラーを回避する必要があります。 詳細については、「NFS ボリューム アクセスに拡張グループで AD DS LDAP を構成する」を参照してください。

デュアルプロトコル ボリュームを作成するために、サーバー ルート CA 証明書は必要ありません。 これは、LDAP over TLS が有効になっている場合にのみ必要です。

Azure NetApp Files のデュアル プロトコルと関連する考慮事項を理解するには、「Azure NetApp Files での NAS プロトコルを理解する」の「デュアル プロトコル」セクションを参照してください。

デュアルプロトコル ボリュームを作成する

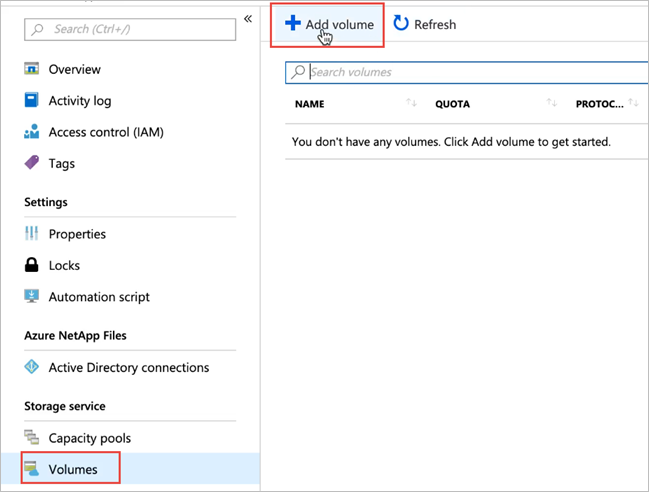

[容量プール] ブレードから [ボリューム] ブレードを選択します。 [+ ボリュームの追加] を選択して、ボリュームを作成します。

[ボリュームの作成] ウィンドウで [作成] を選び、[基本] タブの次のフィールドで情報を指定します。

ボリューム名

作成するボリュームの名前を指定します。ボリュームの名前付け規則については、「Azure リソースの名前付けの規則と制限」を参照してください。 また、

defaultもbinもボリューム名として使用することはできません。容量プール

ボリュームを作成する容量プールを指定します。売上予算

ボリュームに割り当てられる論理ストレージの量を指定します。[使用可能なクォータ] フィールドには、選択した容量プール内の未使用の領域のうち、新しいボリュームの作成に使用できる領域の量が示されます。 新しいボリュームのサイズが、使用可能なクォータを超えてはいけません。

大容量ボリューム

通常のボリューム クォータは、50 GiB から 100 TiB の間です。 大容量ボリューム クォータのサイズは、50 TiB から 1 PiB までの範囲です。 ボリューム クォータを大容量ボリューム範囲に意図的に収める場合は、[はい] を選択します。 ボリューム クォータは GiB 単位で入力します。

重要

初めて大容量ボリュームを使う場合は、まずこの機能を登録し、リージョンの容量クォータの引き上げを要求する必要があります。

通常のボリュームを大容量ボリュームに変換することはできません。 大容量ボリュームを 50 TiB 未満にサイズ変更することはできません。 大容量ボリュームの要件と考慮事項を理解するには、「大容量ボリュームに関する要件と考慮事項」をご覧ください。 その他の制限については、「リソース制限」を参照してください。

スループット (MiB/秒)

ボリュームが手動 QoS 容量プールで作成されている場合は、ボリュームに必要なスループットを指定します。ボリュームが自動 QoS 容量プールで作成されている場合は、このフィールドに表示される値は (クォータ x サービス レベルのスループット) です。

クール アクセスを有効にする、クール期間、クール アクセス取得ポリシー

これらのフィールドは、クール アクセスを使用する Azure NetApp Files ストレージを構成します。 詳細については、「クール アクセスを使用する Azure NetApp Files ストレージの管理」を参照してください。仮想ネットワーク

ボリュームへのアクセス元となる Azure 仮想ネットワーク (VNet) を指定します。指定する VNet には、Azure NetApp Files に委任されているサブネットが存在する必要があります。 Azure NetApp Files にアクセスできるのは、同じ VNet から、またはボリュームと同じリージョンにある VNet から VNet ピアリングを経由する場合のみです。 ボリュームには、オンプレミス ネットワークから Express Route 経由でアクセスすることもできます。

サブネット

ボリュームで使用するサブネットを指定します。

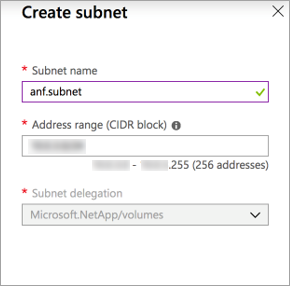

指定するサブネットは Azure NetApp Files に委任されている必要があります。サブネットを委任していない場合は、[ボリュームの作成] ページで [新規作成] を選択できます。 次に、[サブネットの作成] ページでサブネットの情報を指定し、[Microsoft.NetApp/volumes] を選択してサブネットを Azure NetApp Files に委任します。 各 VNet で、1 つのサブネットだけを Azure NetApp Files に委任できます。

ネットワーク機能

サポートされているリージョンでは、ボリュームで使用するネットワーク機能を Basic または Standard から選ぶことができます。 詳細については、ボリュームのネットワーク機能を構成することに関するページと、「Azure NetApp Files のネットワーク計画のガイドライン」を参照してください。暗号化キーのソース

Microsoft Managed KeyまたはCustomer Managed Keyを選択できます。 このフィールドの使用については、「Azure NetApp Files ボリューム暗号化用にカスタマー マネージド キーを構成する」および「Azure NetApp Files の保存時の二重暗号化」を参照してください。可用性ゾーン

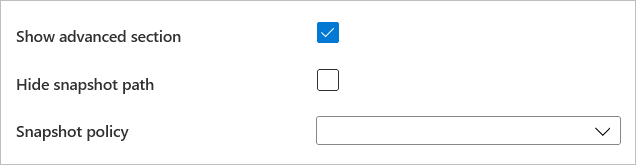

このオプションを使用すると、指定した論理可用性ゾーンに新しいボリュームをデプロイできます。 Azure NetApp Files のリソースがある可用性ゾーンを選択します。 詳細については、可用性ゾーン ボリュームの配置を管理する方法に関するページを参照してください。既存のスナップショット ポリシーをボリュームに適用する場合は、[詳細セクションの表示] を選択して展開し、スナップショットのパスを非表示にするかどうかを指定して、プルダウン メニューでスナップショット ポリシーを選択します。

スナップショット ポリシーの作成については、「スナップショット ポリシーを管理する」を参照してください。

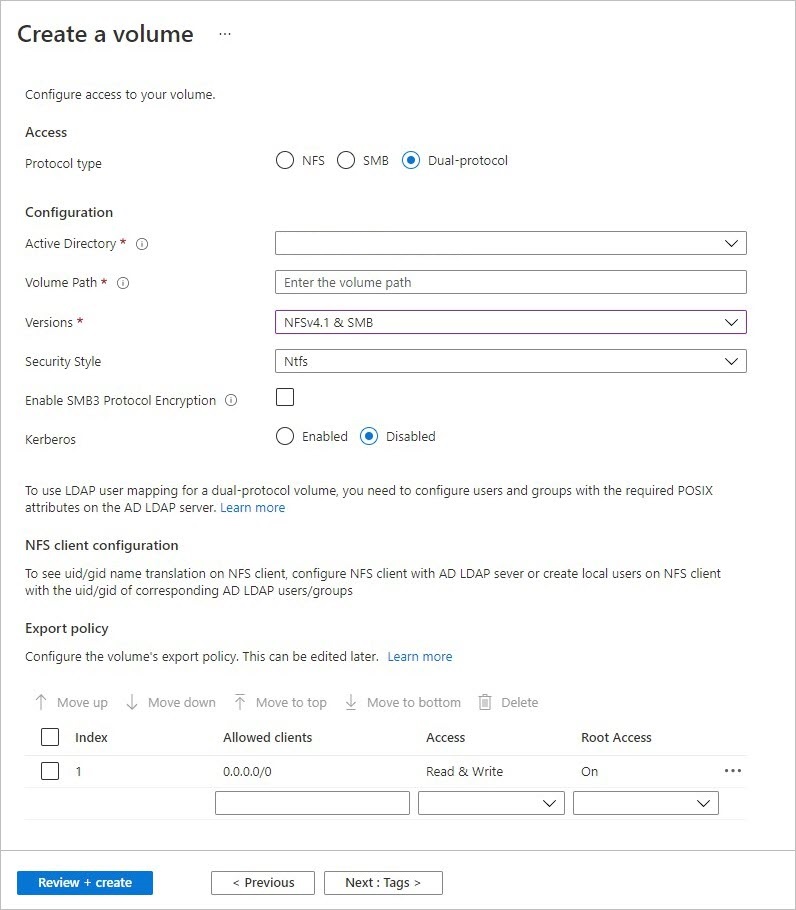

[プロトコル] タブを選択して、次の操作を実行します。

ボリューム用のプロトコルの種類として、[Dual-protocol]\(デュアルプロトコル\) を選択します。

使用する Active Directory 接続を指定します。

一意のボリューム パスを指定します。 このパスは、マウント ターゲットを作成するときに使用されます。 パスの要件は、次のとおりです。

- 可用性ゾーン内にないボリュームまたは同じ可用性ゾーン内のボリュームの場合、ボリューム パスはリージョン内の各サブネット内で一意である必要があります。

- 可用性ゾーン内のボリュームの場合、ボリューム パスは各可用性ゾーン内で一意である必要があります。 詳細については、「可用性ゾーン ボリュームの配置を管理する」を参照してください。

- 英文字で始まる必要があります。

- 文字、数字、ダッシュ (

-) だけで構成する必要があります。 - 長さが 80 文字以内である必要があります。

デュアルプロトコルに使用するバージョンを指定します: NFSv4.1 と SMB、または NFSv3 と SMB。

使用するセキュリティ スタイル: NTFS (既定) または UNIX。

デュアルプロトコル ボリュームに対して SMB3 プロトコル暗号化を有効にする場合は、[SMB3 プロトコルの暗号化を有効にする]\(Enable SMB3 Protocol Encryption\) を選択します。

この機能により、移動中の SMB3 データに対してのみ暗号化が有効になります。 NFSv3 の移動中データは暗号化されません。 SMB3 暗号化を使用していない SMB クライアントは、このボリュームにアクセスできません。 保存データは、この設定に関係なく暗号化されます。 詳細については、SMB 暗号化に関するセクションをご覧ください。

デュアルプロトコル ボリュームのバージョンで NFSv4.1 と SMB を選択した場合は、ボリュームで Kerberos 暗号化を有効にするかどうかを指定します。

Kerberos の場合は追加の構成が必要です。 NFSv4.1 Kerberos 暗号化の構成に関する記事の手順に従います。

アクセスベースの列挙を有効にする場合は、[アクセス ベースの列挙を有効にする] を選びます。

アクセスベースの列挙は、アクセス許可を持たないユーザーに対して、共有の下に作成されたディレクトリとファイルを非表示にします。 共有は引き続き表示できます。 アクセスベースの列挙を有効にできるのは、デュアルプロトコル ボリュームが NTFS セキュリティ スタイルを使っている場合のみです。

-

この機能により、Windows クライアントは共有を閲覧できなくなります。 この

net view \\server /allコマンドを実行しても、共有は Windows ファイル ブラウザーまたは共有の一覧に表示されません。 必要に応じて [Unix のアクセス許可] をカスタマイズして、マウント パスの変更アクセス許可を指定します。 この設定は、マウント パスの下のファイルには適用されません。 既定の設定は

0770です。 この既定の設定では、所有者とグループに読み取り、書き込み、実行のアクセス許可が付与されますが、他のユーザーにはアクセス許可は付与されません。

[Unix のアクセス許可] の設定には、登録の要件と考慮事項が適用されます。 Unix のアクセス許可の構成と所有権モードの変更に関する記事の手順に従ってください。必要に応じて、ボリュームのエクスポート ポリシーを構成します。

[確認および作成] を選択し、ボリュームの詳細を確認します。 次に、[作成] を選択してボリュームを作成します。

作成したボリュームは [ボリューム] ページに表示されます。

ボリュームは、その容量プールから、サブスクリプション、リソース グループ、場所の各属性を継承します。 ボリュームのデプロイ状態を監視するには、[通知] タブを使用してください。

LDAP を使用するローカル NFS ユーザーにデュアルプロトコル ボリュームへのアクセスを許可する

Active Directory 接続で [LDAP を使用するローカル NFS ユーザーを許可する] オプションを使用すると、Windows LDAP サーバーに存在しないローカル NFS クライアント ユーザーが、拡張グループが有効になっている LDAP を持つデュアルプロトコル ボリュームにアクセスできます。

Note

このオプションを有効にする前に、考慮事項を理解する必要があります。

[Allow local NFS users with LDAP]\(LDAP を使用するローカル NFS ユーザーを許可する\) オプションは、拡張グループを使用する LDAP 機能の一部であり、登録が必要です。 詳細については、「NFS ボリューム アクセスに拡張グループで AD DS LDAP を構成する」を参照してください。

[Active Directory 接続] を選択します。 既存の Active Directory 接続で、コンテキスト メニュー (3 つのドット

…)、[編集] の順に選択します。表示される [Active Directory 設定の編集] ウィンドウで、[LDAP を使用するローカル NFS ユーザーを許可する] オプションを選択します。

![[LDAP を使用するローカル NFS ユーザーを許可する] オプションを示すスクリーンショット](media/shared/allow-local-nfs-users-with-ldap.png)

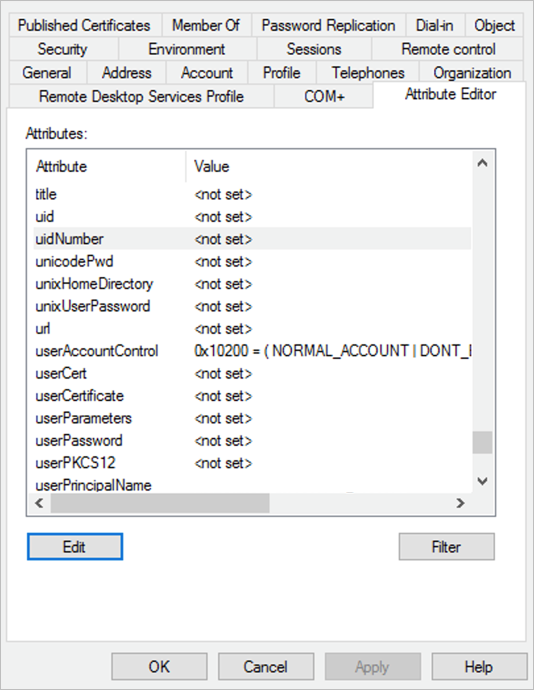

LDAP POSIX 属性を管理する

Active Directory ユーザーとコンピューター MMC スナップインを使用して、UID、ホーム ディレクトリ、その他の値などの POSIX 属性を管理できます。 次の例は、Active Directory の属性エディターを示しています。

LDAP ユーザーおよび LDAP グループには、次の属性を設定する必要があります。

- LDAP ユーザーに必要な属性:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

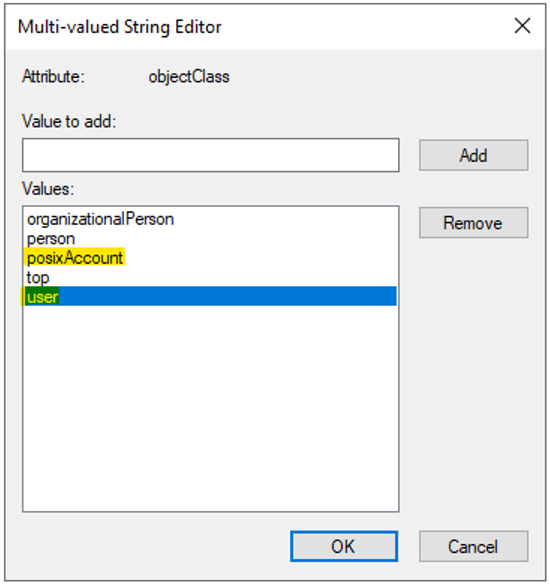

objectClass: user, posixAccount - LDAP グループに必要な属性:

objectClass: group, posixGroup,

gidNumber: 555 - すべてのユーザーとグループには、それぞれ一意の

uidNumberとgidNumberが必要です。

objectClass に指定された値は、個別のエントリです。 たとえば、複数値の文字列エディターでは、objectClass には、次のように LDAP ユーザーとして個別の値 (user と posixAccount) が指定されます。

Microsoft Entra Domain Services では、組織の AADDC Users OU で作成されたユーザーとグループの objectClass POSIX 属性を変更することはできません。 回避策として、カスタム OU を作成し、カスタム OU にユーザーとグループを作成することができます。

Microsoft Entra テナント内のユーザーとグループを AADDC Users OU のユーザーとグループに同期している場合、ユーザーとグループをカスタム OU に移動することはできません。 カスタム OU で作成されたユーザーとグループは、AD テナントに同期されません。 詳細については、Microsoft Entra Domain Services カスタム OU の考慮事項と制限事項に関するページを参照してください。

Active Directory 属性エディターにアクセスする

Windows システムでは、次のように Active Directory 属性エディターにアクセスできます。

- [スタート] を選択し、[Windows 管理ツール] に移動します。 次に [Active Directory ユーザーとコンピューター] を選択して、[Active Directory ユーザーとコンピューター] ウィンドウを開きます。

- 表示するドメイン名を選択し、内容を展開します。

- 高度な属性エディターを表示するには、Active Directory ユーザー コンピューターの [表示] メニューの [高度な機能] オプションを有効にします。

![[高度な機能] メニューで属性エディターにアクセスする方法を示すスクリーンショット。](media/create-volumes-dual-protocol/attribute-editor-advanced-features.png)

- 左側のウィンドウで [ユーザー] を選択して、ユーザーの一覧を表示します。

- 特定のユーザーを選択すると、その [属性エディター] タブが表示されます。

NFS クライアントを構成する

NFS クライアントを構成するには、「Azure NetApp Files 用に NFS クライアントを構成する」の手順に従います。

次のステップ

- Azure NetApp Files デュアルプロトコル ボリュームに関する考慮事項

- Azure NetApp Files の可用性ゾーン ボリュームの配置を管理する

- 大きなボリュームに関する要件と考慮事項

- NFSv4.1 の Kerberos 暗号化を構成する

- Azure NetApp Files 用に NFS クライアントを構成する

- Unix のアクセス許可を構成して所有権モードを変更する

- Azure NetApp Files 用に AD DS LDAP over TLS を構成する

- NFS ボリューム アクセスに拡張グループで AD DS LDAP を構成する

- Azure NetApp Files のボリュームに関するエラーをトラブルシューティングする

- Azure NetApp Files のアプリケーションの回復性に関する FAQ