Azure NetApp Files ボリューム暗号化用にマネージド ハードウェア セキュリティ モジュールを使用してカスタマー マネージド キーを構成する

マネージド ハードウェア セキュリティ モジュール (HSM) を使用したカスタマー マネージド キーによる Azure NetApp Files ボリューム暗号化は、Azure NetApp Files ボリューム暗号化用のカスタマー マネージド キーの機能を拡張したものです。 HSM を使用したカスタマー マネージド キーでは、Azure Key Vault (AKV) で使われる FIPS 140-2 レベル 1 やレベル 2 サービスではなく、より安全な FIPS 140-2 レベル 3 HSM に暗号化キーを格納できます。

要件

- マネージド HSM を使用したカスタマー マネージド キーは、2022.11 以降の API バージョンを使ってサポートされています。

- マネージド HSM を使用したカスタマー マネージド キーは、既存の暗号化がない Azure NetApp Files アカウントでのみサポートされます。

- マネージド HSM ボリュームでカスタマー マネージド キーを使用してボリュームを作成する前に、以下が必要です。

- 少なくとも 1 つのキーを含む、Azure Key Vault を作成する。

- キー コンテナーでは、論理的な削除と消去保護が有効になっている必要があります。

- キーは RSA 型である必要があります。

- Microsoft.Netapp/volumes に委任されたサブネットを含む VNet を作成する。

- Azure NetApp Files アカウントのユーザーまたはシステム割り当て ID。

- マネージド HSM をプロビジョニングしてアクティブ化する。

- 少なくとも 1 つのキーを含む、Azure Key Vault を作成する。

サポートされているリージョン

- オーストラリア中部

- オーストラリア中部 2

- オーストラリア東部

- オーストラリア南東部

- ブラジル南部

- ブラジル南東部

- カナダ中部

- カナダ東部

- インド中部

- 米国中部

- 東アジア

- 米国東部

- 米国東部 2

- フランス中部

- ドイツ北部

- ドイツ中西部

- イスラエル中部

- イタリア北部

- 東日本

- 西日本

- 韓国中部

- 韓国南部

- 米国中北部

- 北ヨーロッパ

- ノルウェー東部

- ノルウェー西部

- カタール中部

- 南アフリカ北部

- 米国中南部

- インド南部

- 東南アジア

- スペイン中部

- スウェーデン中部

- スイス北部

- スイス西部

- アラブ首長国連邦中部

- アラブ首長国連邦北部

- 英国南部

- 西ヨーロッパ

- 米国西部

- 米国西部 2

- 米国西部 3

機能を登録する

現在、この機能はプレビュー段階にあります。 初めて使用する前に、機能を登録する必要があります。 登録が完了すると、機能が有効になり、バックグラウンドで動作します。 UI コントロールは必要ありません。

機能を登録します。

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption機能の登録の状態を確認します。

Note

RegistrationState が

Registering状態からRegisteredに変化するまでに最大 60 分間かかる場合があります。 この状態が Registered になってから続行してください。Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

また、Azure CLI のコマンドaz feature register と az feature show を使用して、機能を登録し、登録状態を表示することもできます。

システム割り当て ID 用にマネージド HSM を使用してカスタマー マネージド キーを構成する

システム割り当て ID を使用してカスタマー マネージド キーを構成すると、Azure では、システム割り当て ID を追加することによって NetApp アカウントが自動的に構成されます。 取得、暗号化、暗号化解除のキー アクセス許可で、アクセス ポリシーが Azure Key Vault に作成されます。

要件

システム割り当て ID を使用するには、アクセス許可モデルとしてコンテナー アクセス ポリシーを使うように Azure Key Vault を構成する必要があります。 それ以外の場合は、ユーザー割り当て ID を使用する必要があります。

手順

Azure portal で Azure NetApp Files に移動し、[暗号化] を選択します。

[暗号化] メニューで、次の値を指定します。

- [暗号化キー ソース] で、[カスタマー マネージド キー] を選択します。

- [キー URI] で、[キー URI を入力] を選択し、マネージド HSM の URI を指定します。

- NetApp の [サブスクリプション] を選択します。

- [ID の種類] で、[システム割り当て] を選択します。

[保存] を選択します。

ユーザー割り当て ID 用にマネージド HSM を使用してカスタマー マネージド キーを構成する

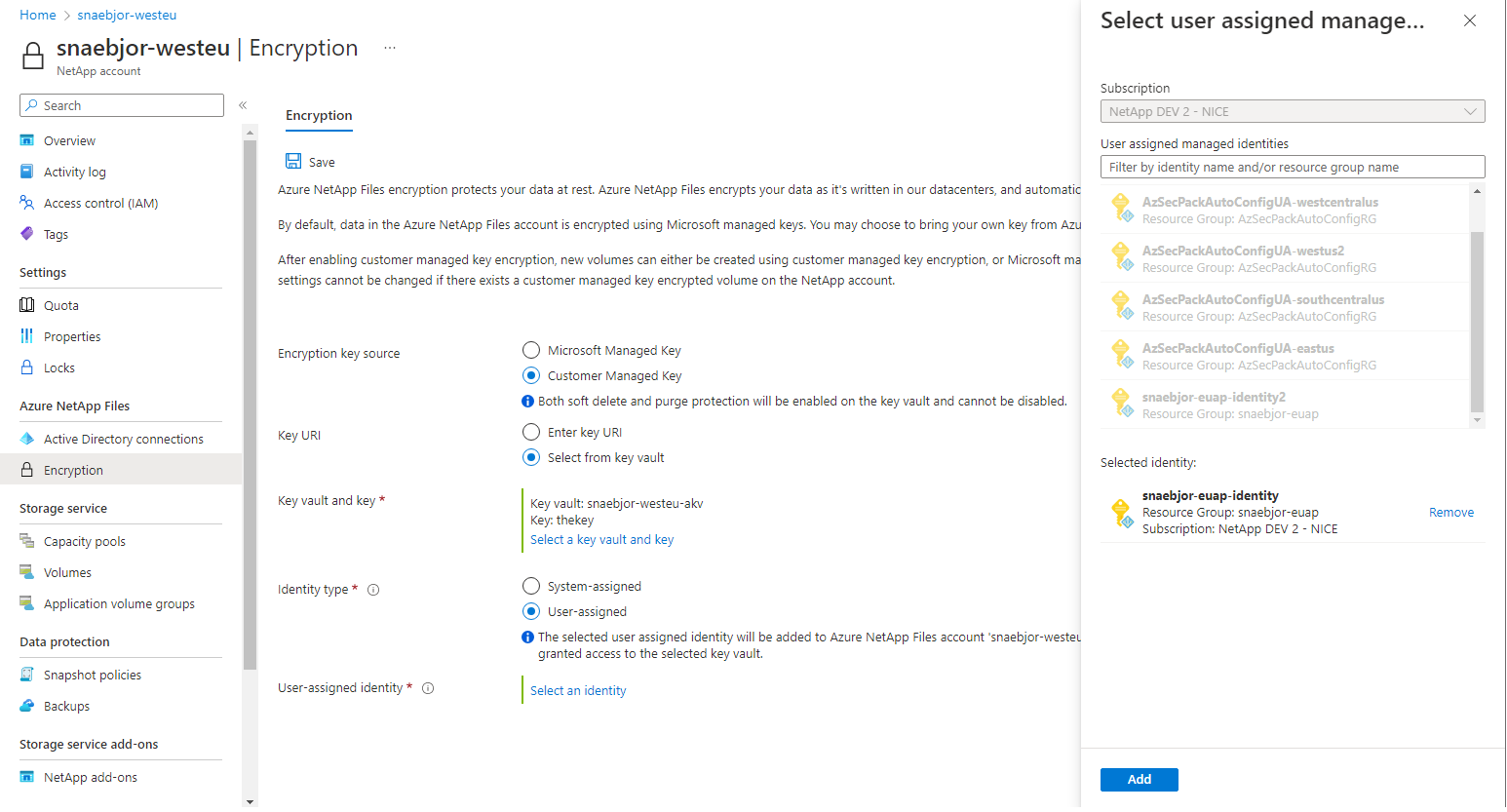

Azure portal で Azure NetApp Files に移動し、[暗号化] を選択します。

[暗号化] メニューで、次の値を指定します。

- [暗号化キー ソース] で、[カスタマー マネージド キー] を選択します。

- [キー URI] で、[キー URI を入力] を選択し、マネージド HSM の URI を指定します。

- NetApp の [サブスクリプション] を選択します。

- [ID の種類] で、[ユーザー割り当て] を選択します。

[ユーザー割り当て] を選択すると、ID を選択するためのコンテキスト ペインが開きます。

- Azure Key Vault がコンテナー アクセス ポリシーを使用するように構成されている場合、Azure によって NetApp アカウントが自動的に構成され、ユーザー割り当て ID が NetApp アカウントに追加されます。 取得、暗号化、暗号化解除のキー アクセス許可で、アクセス ポリシーが Azure Key Vault に作成されます。

- Azure Key Vault が Azure ロールベースのアクセス制御 (RBAC) を使用するように構成されている場合は、選択したユーザー割り当て ID に、次のデータ アクションのアクセス許可を持つロールがキー コンテナーで割り当てられていることを確かめます。

- "Microsoft.KeyVault/vaults/keys/read"

- "Microsoft.KeyVault/vaults/keys/encrypt/action"

- "Microsoft.KeyVault/vaults/keys/decrypt/action" 選択したユーザー割り当て ID が NetApp アカウントに追加されます。 RBAC はカスタマイズ可能であるため、Azure portal ではキー コンテナーへのアクセスは構成されません。 詳細については、「Key Vault での Azure RBAC シークレット、キー、および証明書のアクセス許可の使用」を参照してください

[保存] を選択します。