セキュア Webhook を使用して Azure が ITSM ツールに接続するように Azure を構成する

この記事では、Secure Webhook を使用するために必要な Azure 構成について説明します。

Microsoft Entra ID に登録する

Microsoft Entra ID にアプリケーションを登録するには:

「Microsoft ID プラットフォームにアプリケーションを登録する」の手順に従います。

[Microsoft Entra ID] で、[Expose application] (アプリケーションの公開) を選びます。

[アプリケーション ID の URI] の [追加] を選びます。

[保存] を選択します。

サービス プリンシパルを定義します

アクション グループ サービスはファースト パーティアプリケーションです。 これには、Microsoft Entra アプリケーションから認証トークンを取得するためのアクセス許可があり、ServiceNow を使って認証を行います。

省略可能な手順として、作成されたアプリのマニフェストでアプリケーション ロールを定義できます。 これにより、アクセスをさらに制限して、その特定のロールを持つ特定のアプリケーションのみがメッセージを送信できるようになります。 このロールは、アクション グループのサービス プリンシパルに割り当てられている必要があります。 テナント管理特権が必要です。

この手順は、同じ PowerShell コマンドを使用して実行できます。

セキュア Webhook アクション グループを作成する

アプリケーションが Microsoft Entra ID に登録された後、アクション グループでセキュア Webhook アクションを使うことによって、Azure アラートに基づいて ITSM ツールで作業項目を作成できます。

アクション グループでは、Azure アラートのアクションをトリガーする再利用可能なモジュール化された方法が提供されます。 アクション グループは、Azure portal でメトリック アラート、アクティビティ ログ アラート、およびログ検索アラートと共に使用できます。

アクション グループの詳細については、「Azure Portal でのアクション グループの作成および管理」を参照してください。

Note

ログ検索アラート クエリを定義するときに構成項目を ITSM ペイロードにマップするには、クエリ結果を構成項目に、次のいずれかのラベルを付けて含める必要があります。

- "Computer"

- "Resource"

- "_ResourceId"

- "ResourceId”

アクションに Webhook を追加するには、セキュア Webhook の手順に従います。

Azure portal で、 [モニター] を検索して選択します。 [モニター] ウィンドウでは、すべての監視設定とデータが 1 つのビューにまとめられています。

[アラート]>[アクションの管理] を選択します。

[アクション グループの追加] を選択し、フィールドに入力します。

[アクション グループ名] ボックスおよび [短い名前] ボックスに名前を入力します。 短い名前は、通知がこのグループを使用して送信されるときに長い名前の代わりに使用されます。

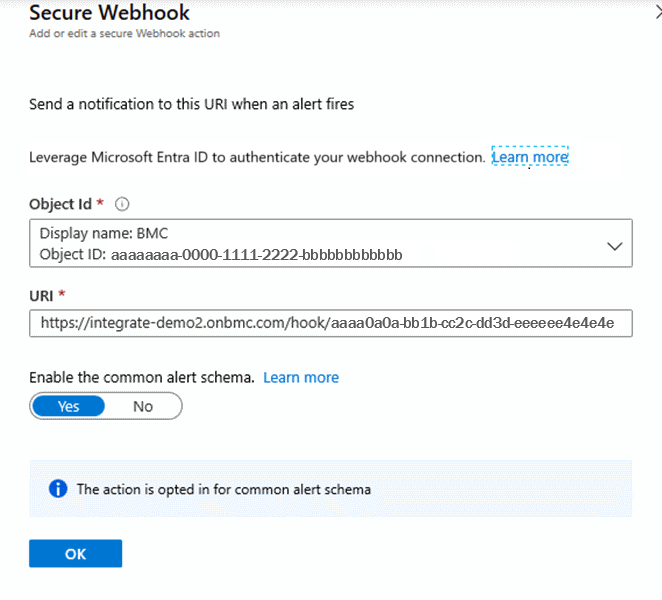

[セキュア Webhook] を選択します。

次の詳細を選択します。

- 登録した Microsoft Entra インスタンスのオブジェクト ID を選びます。

- URI に、ITSM ツール環境からコピーした Webhook URL を貼り付けます。

- [共通アラート スキーマを有効にする] に [はい] を設定します。

次の図は、セキュア Webhook アクションの構成の例を示しています。

ITSM ツール環境を構成する

セキュア Webhook は、次の ITSM ツールとの接続をサポートしています。

ITSM ツール環境を構成するには:

- セキュア Webhook 定義の URI を取得します。

- ITSM ツール フローに基づいて定義を作成します。

![[アプリケーション ID の URI] を設定するためのオプションを示すスクリーンショット。](media/itsm-connector-secure-webhook-connections-azure-configuration/azure-ad.png)