Azure Local の単一サーバー ストレージデプロイ ネットワーク参照パターンを確認する

適用対象: Azure Local バージョン 23H2 および 22H2

この記事では、Azure ローカル ソリューションのデプロイに使用できる単一サーバー ストレージ ネットワーク参照パターンについて説明します。 この記事の情報は、この構成が展開計画のニーズに対して実行可能かどうかを判断するのにも役立ちます。 この記事は、データセンターに Azure Local をデプロイして管理する IT 管理者を対象にしています。

その他のネットワーク パターンについては、「 Azure ローカル ネットワーク展開パターンを参照してください。

はじめに

単一サーバーデプロイでは、インフラストラクチャを最新化し、1 台のマシンの回復性を許容できる場所に Azure ハイブリッド コンピューティングを導入するのに役立つ一方で、コストとスペースのメリットが得られます。 1 台のマシンで実行されている Azure Local は、マルチノード クラスター上の Azure Local と同様に動作します。ネイティブの Azure Arc 統合、システムをスケールアウトするサーバーの追加機能、同じ Azure の利点が含まれます。

また、Azure Virtual Desktop (AVD) や Azure Local 上の AKS など、同じワークロードもサポートされており、同じ方法でサポートおよび課金されます。

シナリオ

次のシナリオでは、単一サーバー ストレージ パターンを使用します。

低レベルの回復性を許容できる機能。 このパターンによって提供される場所またはサービスが、ビジネスに影響を与えることなく、より低いレベルの回復性を許容できる場合は常に、このパターンを実装することを検討してください。

食品、医療、金融、小売、政府施設。 一部の食品、医療、金融、小売のシナリオでは、このオプションを適用して、コア業務やビジネス トランザクションに影響を与えることなくコストを最小限に抑えることができます。

このパターンではソフトウェア定義ネットワーク (SDN) レイヤー 3 (L3) サービスが完全にサポートされていますが、境界ゲートウェイ プロトコル (BGP) などのルーティング サービスは、トップ オブ ラック (TOR) スイッチのファイアウォール デバイス用に構成する必要がある場合があります。

マイクロセグメント化やサービス品質 (QoS) などのネットワーク セキュリティ機能は、仮想ネットワーク アダプターレイヤーに実装されているため、ファイアウォール デバイスに追加の構成を必要としません。 詳細については、「Azure Local でのmicrosegmentation の」を参照してください。

Note

単一サーバーでは、Non-volatile Memory Express (NVMe) ドライブとソリッドステート (SSD) ドライブのうち、いずれか 1 種類のドライブのみを使用する必要があります。

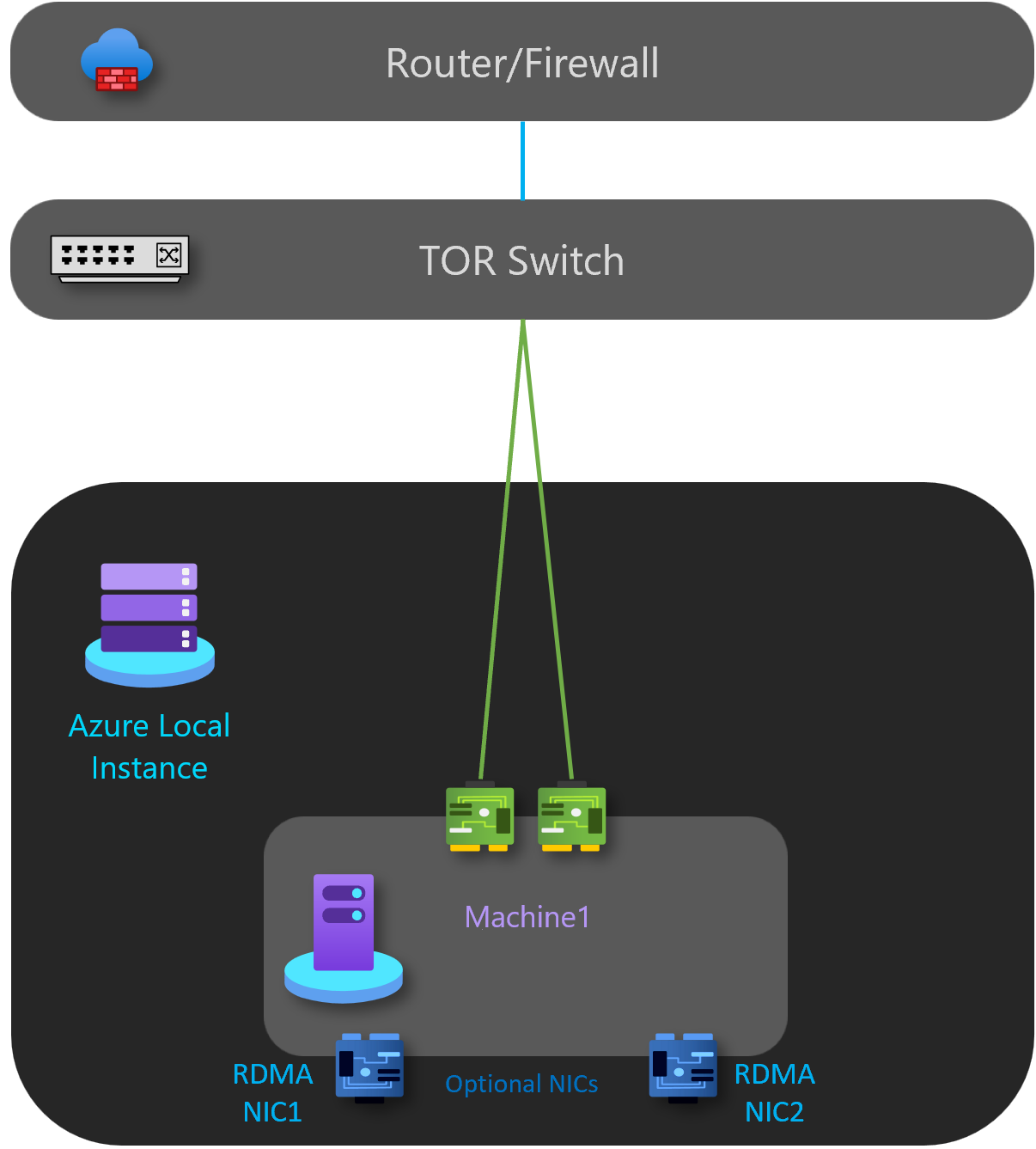

物理接続コンポーネント

次の図に示すように、このパターンには次の物理ネットワーク コンポーネントがあります。

- 北方向または南方向のトラフィックの場合、Azure ローカル インスタンスは 1 つの TOR L2 または L3 スイッチを使用して実装されます。

- スイッチに接続された管理トラフィックとコンピューティング トラフィックを処理する 2 つのチーム化されたネットワーク ポート。

- スケールアウトのためにシステムに 2 つ目のサーバーを追加する場合にのみ使用される 2 つの切断された RDMA NIC。つまり、ケーブル接続や物理スイッチ ポートのコストは増加しません。

- (省略可能)BMC カードを使用して、環境のリモート管理を有効にすることができます。 セキュリティ上の理由から、一部のソリューションでは BMC カードのないヘッドレス構成が使用される場合があります。

次の表に、単一サーバー展開のガイドラインをいくつか示します。

| ネットワーク | 管理とコンピューティング | Storage | BMC |

|---|---|---|---|

| リンク速度 | RDMA が無効になっている場合は少なくとも 1 Gbps、10Gbps を推奨します。 | 少なくとも 10Gbps。 | ハードウェアの製造元に問い合わせてください。 |

| インターフェイスの型 | RJ45、SFP+、または SFP28 | SFP+ または SFP28 | RJ45 |

| ポートと集計 | 2 つのチーミングされたポート | 2 つ目のサーバーの追加を許可する場合は省略可能です。切断されたポート。 | 1 つのポート |

| RDMA | 省略可能。 ゲスト RDMA と NIC のサポートの要件によって異なります。 | 該当なし | 該当なし |

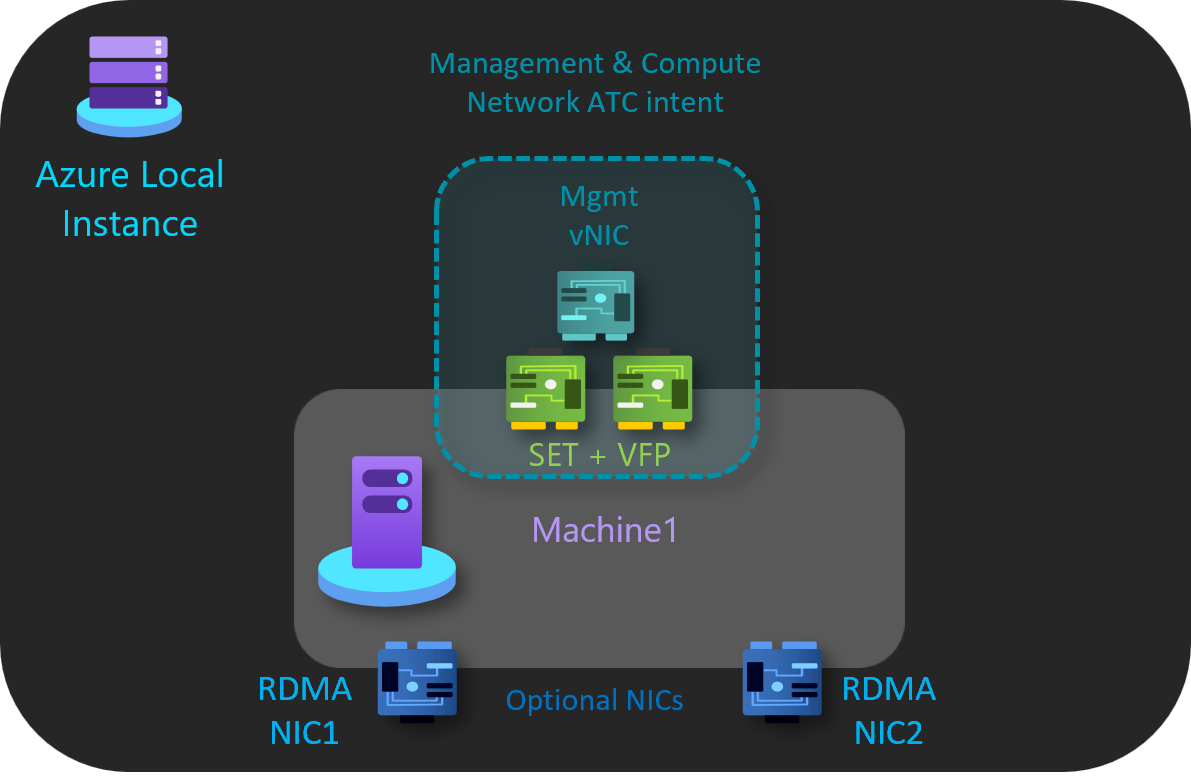

ネットワーク ATC 意図

単一サーバー パターンでは、管理トラフィックとコンピューティング トラフィックに 1 つのネットワーク ATC 意図のみが使用されます。 RDMA ネットワーク インターフェイスは省略可能であり、切断されています。

管理インテントとコンピューティング インテント

管理とコンピューティングの意図には、次の特性があります。

- 意図の種類: 管理とコンピューティング

- Inテント モード: クラスター モード

- チーミング: はい - pNIC01 と pNIC02 はチーム化されます

- 既定の管理 VLAN: 管理アダプター用に構成された VLAN がアンモディファイされる

- PA VLAN と vNIC: ネットワーク ATC は PA vNIC と VLAN に対して透過的です

- コンピューティング VLAN と vNIC: ネットワーク ATC はコンピューティング VM vNIC と VLAN に対して透過的です

ストレージの意図

ストレージインテントには、次の特性があります。

- 意図の種類: なし

- Inテント モード: None

- チーミング: pNIC03 と pNIC04 が切断されている

- 既定の VLAN: なし

- 既定のサブネット: なし

この参照パターンのネットワーク インテントを作成するには、次の手順に従います。

PowerShell を管理者として実行します。

次のコマンドを実行します。

Add-NetIntent -Name <management_compute> -Management -Compute -ClusterName <HCI01> -AdapterName <pNIC01, pNIC02>

詳細については、「 ホスト ネットワークのデプロイ: コンピューティングと管理の意図」を参照してください。

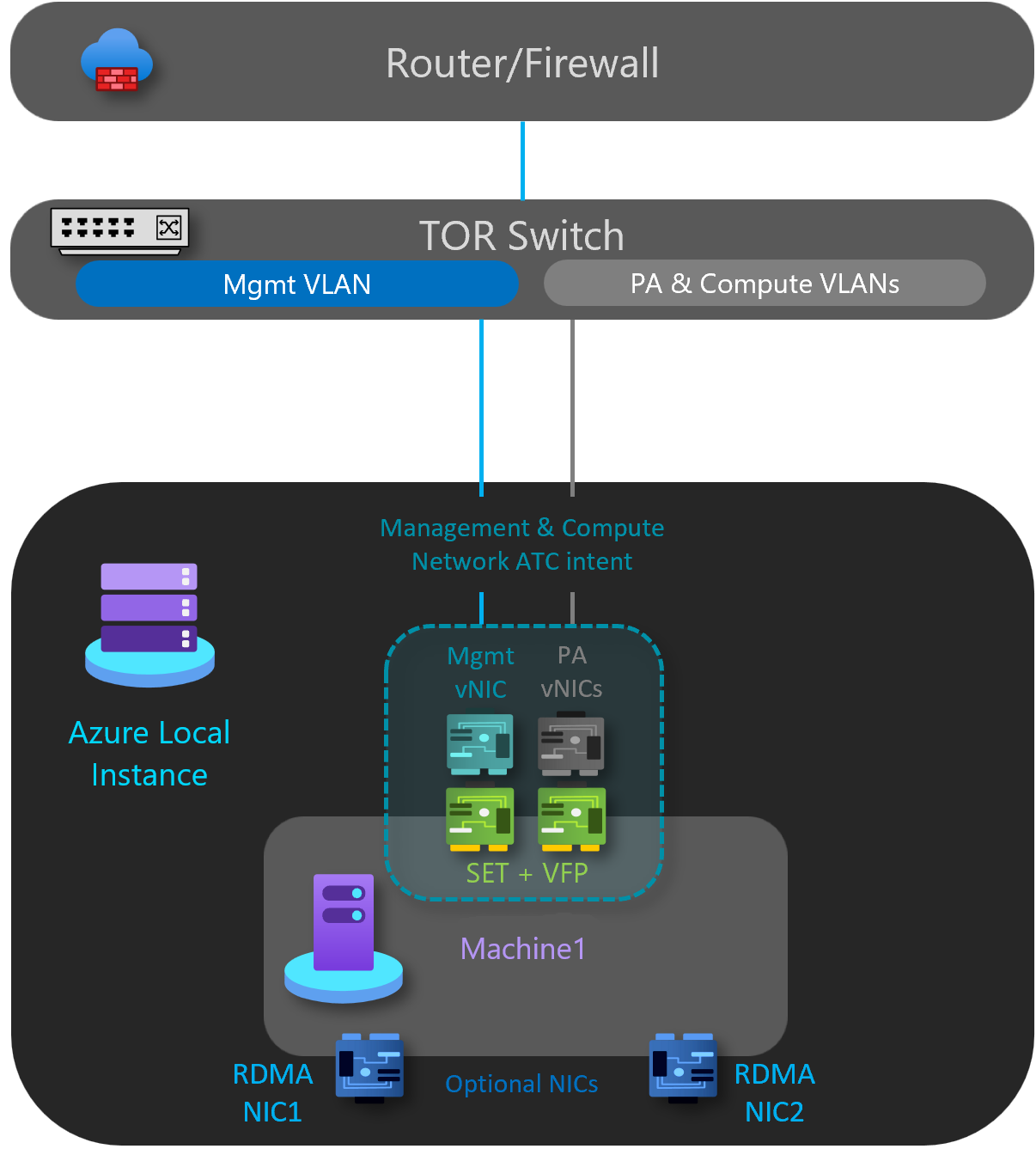

論理ネットワーク コンポーネント

次の図に示すように、このパターンには次の論理ネットワーク コンポーネントがあります。

ストレージ ネットワーク VLAN

省略可能 - このパターンでは、ストレージ ネットワークは必要ありません。

OOB ネットワーク

帯域外 (OOB) ネットワークは、ベースボード管理コントローラー (BMC) とも呼ばれる "ライトアウト" サーバー管理インターフェイスのサポート専用です。 各 BMC インターフェイスは、顧客が指定したスイッチに接続します。 BMC は、PXE ブート シナリオを自動化するために使用されます。

管理ネットワークでは、インテリジェント プラットフォーム管理インターフェイス (IPMI) ユーザー データグラム プロトコル (UDP) ポート 623 を使用して BMC インターフェイスにアクセスする必要があります。

OOB ネットワークはコンピューティング ワークロードから分離されており、ソリューションベース以外のデプロイでは省略可能です。

管理 VLAN

すべての物理コンピューティング ホストには、管理論理ネットワークへのアクセスが必要です。 IP アドレス計画の場合、各物理コンピューティング ホストには、管理論理ネットワークから少なくとも 1 つの IP アドレスが割り当てられている必要があります。

DHCP サーバーでは管理ネットワークの IP アドレスを自動的に割り当てることができます。または、静的 IP アドレスを手動で割り当てることもできます。 DHCP が推奨される IP 割り当て方法である場合は、有効期限なしで DHCP 予約を使用することをお勧めします。

管理ネットワークでは、次の VLAN 構成がサポートされています。

ネイティブ VLAN - VLAN ID を指定する必要はありません。 これは、ソリューション ベースのインストールに必要です。

タグ付き VLAN - 展開時に VLAN ID を指定します。 各ゲートウェイのテナント接続。また、ゲートウェイに障害が発生した場合に、ネットワーク トラフィックフローをスタンバイ ゲートウェイに切り替えます。

ゲートウェイでは、Border Gateway Protocol を使用して GRE エンドポイントをアドバタイズし、ポイントツーポイント接続を確立します。 SDN のデプロイでは、あらゆる種類の接続をサポートするデフォルト ゲートウェイ プールが作成されます。 このプール内には、アクティブなゲートウェイで障害が発生した場合に備え、スタンバイとして予約されるゲートウェイの数を指定できます。

詳細については、「 SDN 用 RAS ゲートウェイとは」を参照してください。

管理ネットワークは、リモート デスクトップ、Windows Admin Center、Active Directory など、クラスターの管理に使用されるすべてのトラフィックをサポートします。

詳細については、「 SDN インフラストラクチャの計画: 管理と HNV プロバイダー」を参照してください。

コンピューティング VLAN

一部のシナリオでは、Virtual Extensible LAN (VXLAN) カプセル化で SDN 仮想ネットワークを使用する必要はありません。 代わりに、従来の VLAN を使用してテナント ワークロードを分離できます。 これらの VLAN はトランク モードの TOR スイッチのポートで設定されます。 これらの VLAN に新しい VM を接続する場合、対応する VLAN タグは仮想ネットワーク アダプターで定義されます。

HNV プロバイダー アドレス (PA) ネットワーク

Hyper-V ネットワーク仮想化 (HNV) プロバイダー アドレス (PA) ネットワークは、東部/西部 (内部内部) テナント トラフィック、南北 (外部内部) テナント トラフィックの基になる物理ネットワークとして機能し、BGP ピアリング情報を物理ネットワークと交換します。 このネットワークは、別の分離層とネットワーク マルチテナントに VXLAN カプセル化を使用して仮想ネットワークをデプロイする必要がある場合にのみ必要です。

詳細については、「 SDN インフラストラクチャの計画: 管理と HNV プロバイダー」を参照してください。

ネットワークの分離のオプション

次のネットワーク分離オプションがサポートされています。

VLAN (IEEE 802.1Q)

VLAN を使用すると、物理ネットワークのケーブル接続を共有するために個別に保持する必要があり、相互に直接やり取りできないようにする必要があるデバイスを使用できます。 このマネージド共有により、シンプルさ、セキュリティ、トラフィック管理、および経済が向上します。 たとえば、VLAN を使用して、個々のユーザーまたはユーザー のグループまたはそのロールに基づいて、またはトラフィック特性に基づいて、ビジネス内のトラフィックを分離できます。 多くのインターネット ホスティング サービスでは、VLAN を使用してプライベート ゾーンを相互に分離し、個々のサーバーがデータ センター内のどこにあっても、各顧客のサーバーを 1 つのネットワーク セグメントにグループ化できます。 特定の VLAN (VLAN ホッピングと呼ばれる悪用) からのトラフィックの "エスケープ" を防ぐために、いくつかの予防措置が必要です。

詳細については、「 仮想ネットワークと VLAN の使用を理解するを参照してください。

既定のネットワーク アクセス ポリシーとマイクロセグメント化

既定のネットワーク アクセス ポリシーにより、Azure Stack HCI クラスター内のすべての仮想マシン (VM) が外部の脅威から既定でセキュリティで保護されます。 これらのポリシーを使用すると、既定で VM への受信アクセスをブロックし、選択的な受信ポートを有効にし、外部攻撃から VM をセキュリティで保護するオプションを提供します。 この適用は、Windows Admin Center などの管理ツールを使用して使用できます。

マイクロセグメント化には、アプリケーションとサービスの間に詳細なネットワーク ポリシーを作成する必要があります。 これにより、基本的に、各アプリケーションまたは VM の周囲のフェンスに対するセキュリティ境界が減少します。 このフェンスは、アプリケーション層またはその他の論理境界間の必要な通信のみを許可するため、サイバー脅威がシステム間で横に広がることが非常に困難になります。 マイクロセグメント化により、ネットワークが互いに安全に分離され、ネットワーク セキュリティ インシデントの攻撃対象領域全体が減少します。

既定のネットワーク アクセス ポリシーとマイクロセグメント化は、Azure Stack HCI クラスター上の 5 タプルステートフル (ソース アドレス プレフィックス、送信元ポート、宛先アドレス プレフィックス、宛先ポート、プロトコル) ファイアウォール規則として実現されます。 ファイアウォール規則は、ネットワーク セキュリティ グループ (NSG) とも呼ばれます。 これらのポリシーは、各 VM の vSwitch ポートで適用されます。 ポリシーは管理層を介してプッシュされ、SDN ネットワーク コントローラーによって、該当するすべてのホストに配布されます。 これらのポリシーは、従来の VLAN ネットワークと SDN オーバーレイ ネットワーク上の VM で使用できます。

詳細については、「データセンター ファイアウォールとは」を参照してください。

VM ネットワーク アダプターの QoS

トラフィックの多い VM が他の VM ネットワーク トラフィックと競合しないように、仮想インターフェイスの帯域幅を制限するように VM ネットワーク アダプターのサービス品質 (QoS) を構成できます。 また、ネットワーク上の他のトラフィックに関係なく VM がトラフィックを送信できるように、VM の特定の帯域幅を予約するように QoS を構成することもできます。 これは、従来の VLAN ネットワークにアタッチされた VM と、SDN オーバーレイ ネットワークにアタッチされた VM に適用できます。

詳細については、「

仮想ネットワーク

ネットワーク仮想化は、サーバー仮想化 (ハイパーバイザー) がオペレーティング システムに VM を提供するのと同様に、仮想ネットワークを VM に提供します。 ネットワーク仮想化は、仮想ネットワークを物理ネットワーク インフラストラクチャから切り離し、VM プロビジョニングから VLAN と階層 IP アドレスの割り当ての制約を取り除きます。 このような柔軟性により、(サービスとしてのインフラストラクチャ) IaaS クラウドに簡単に移行でき、ホストとデータセンターの管理者がインフラストラクチャを管理し、必要なマルチテナントの分離、セキュリティ要件、および重複する VM IP アドレスを維持するのに効率的です。

詳細については、「 Hyper-V ネットワーク仮想化」を参照してください。

L3 ネットワーク サービスのオプション

次の L3 ネットワーク サービス オプションを使用できます。

仮想ネットワーク ピアリング

仮想ネットワーク ピアリングを使用すると、2 つの仮想ネットワークをシームレスに接続できます。 ピアリングが完了すると、接続の目的で、それらの仮想ネットワークが 1 つに見えるようになります。 仮想ネットワーク ピアリングを使う利点をいくつか挙げます。

- ピアリングされた仮想ネットワーク内の VM 間のトラフィックは、プライベート IP アドレス経由でのみバックボーン インフラストラクチャ経由でルーティングされます。 仮想ネットワーク間の通信には、パブリック インターネットまたはゲートウェイは必要ありません。

- 異なる仮想ネットワーク内のリソース間で、待機時間の短い広帯域幅の接続が可能である。

- ある仮想ネットワーク内のリソースは別の仮想ネットワーク内のリソースとの通信できる。

- ピアリングを作成するときに、どちらの仮想ネットワークでもリソースのダウンタイムは発生しない。

詳細については、「

SDN ソフトウェア ロード バランサー

ソフトウェア定義ネットワーク (SDN) をデプロイするクラウド サービス プロバイダー (CSP) と企業は、ソフトウェア ロード バランサー (SLB) を使用して、仮想ネットワーク リソース間で顧客のネットワーク トラフィックを均等に分散できます。 SLB により、複数のサーバーで同じワークロードをホストすることができ、高可用性とスケーラビリティを提供できます。 また、VM への受信アクセス用の受信ネットワーク アドレス変換 (NAT) サービスと、送信接続用の送信 NAT サービスを提供するためにも使用されます。

SLB を使用すると、他の VM ワークロードに使用するのと同じ Hyper-V コンピューティング サーバー上の SLB VM を使用して、負荷分散機能をスケールアウトできます。 SLB では、CSP 操作に必要な負荷分散エンドポイントの迅速な作成と削除がサポートされます。 さらに、SLB はクラスターあたり数十ギガバイトをサポートし、シンプルなプロビジョニング モデルを提供し、スケールアウトとスケールインが簡単です。 SLB は、Border Gateway Protocol を使用して、仮想 IP アドレスを物理ネットワークにアドバタイズします。

詳細については、「 SDN の SLB とは」を参照してください。

SDN VPN ゲートウェイ

SDN ゲートウェイは、Hyper-V ネットワーク仮想化 (HNV) を使用してマルチテナント仮想ネットワークをホストする CSP および企業向けに設計された、ソフトウェア ベースのボーダー ゲートウェイ プロトコル (BGP) 対応ルーターです。 RAS ゲートウェイを使用すると、仮想ネットワークと別のネットワーク (ローカルまたはリモート) の間で、ネットワーク トラフィックをルーティングすることができます。

SDN ゲートウェイを使用すると、次のことができます。

SDN 仮想ネットワークと外部のカスタマー ネットワークの間に、インターネットを介した安全なサイト間 IPsec 接続を作成する。

SDN 仮想ネットワークと外部ネットワークの間で Generic Routing Encapsulation (GRE) 接続を作成する。 サイト間接続と GRE 接続の違いは、後者が暗号化された接続ではないことです。

GRE 接続シナリオの詳細については、Windows Server における GRE トンネリングに関するページを参照してください。

SDN 仮想ネットワークと外部ネットワークの間にレイヤー 3 (L3) 接続を作成します。 この場合、SDN ゲートウェイは単に、仮想ネットワークと外部ネットワークの間のルーターとして機能します。

SDN ゲートウェイには、SDN Network Controller が必要です。 ネットワーク コントローラーは、ゲートウェイ プールのデプロイを実行し、

次のステップ

2 ノード パターン ( Azure ローカル ネットワークデプロイ パターンについて説明します。