Azure Local バージョン 23H2 に Azure Arc VM の信頼された起動をデプロイする

適用対象: Azure Local バージョン 23H2

この記事では、Azure Local バージョン 23H2 に Azure Arc 仮想マシン (VM) の信頼された起動をデプロイする方法について説明します。

前提条件

Azure にデプロイおよび登録されている Azure Local バージョン 23H2 システムにアクセスできることを確認します。 詳細については、Azure portal を使用した デプロイに関するページを参照してください。

信頼された起動 Arc VM を作成する

信頼できる起動 VM は、Azure portal を使用するか、Azure コマンド ライン インターフェイス (CLI) を使用して作成できます。 以下のタブを使用して、メソッドを選択します。

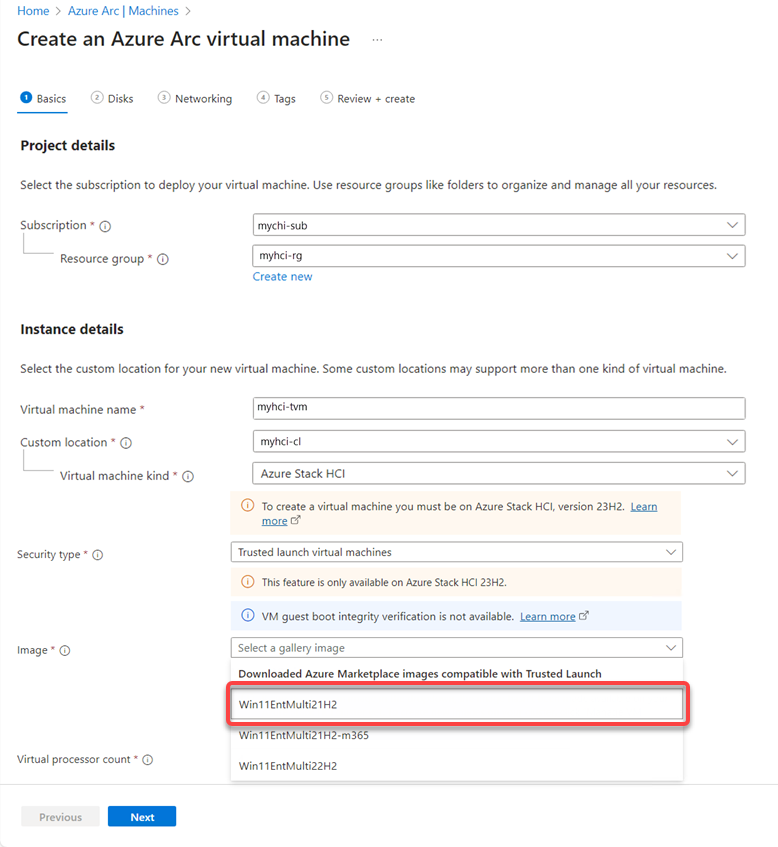

Azure Local で信頼できる起動 Arc VM を作成するには、「Azure Portal を使用して Azure Local で Arc 仮想マシンを作成するの手順に従います。次の変更があります。

例

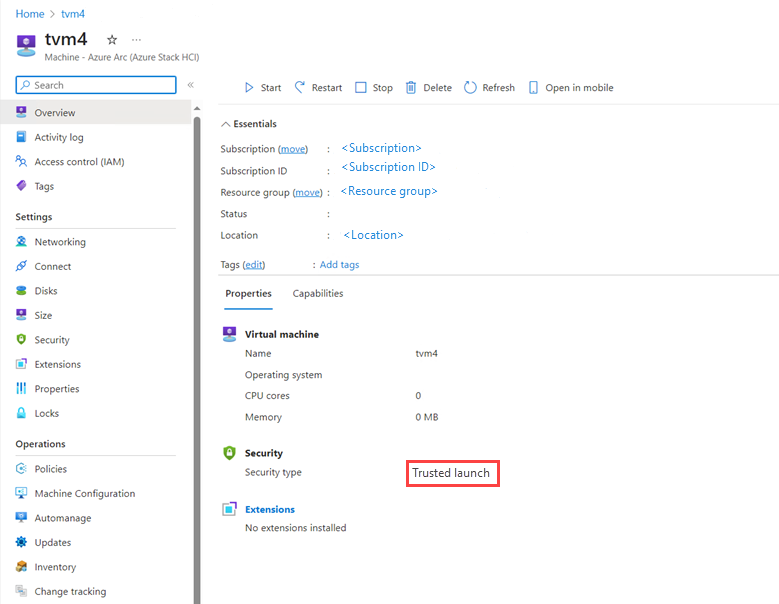

この例では、BitLocker 暗号化が有効になっている Windows 11 ゲストを実行している信頼された起動 Arc VM を示します。 シナリオを実行する手順を次に示します。

サポートされている Windows 11 ゲスト オペレーティング システムを実行する信頼された起動 Arc VM を作成します。

Win 11 ゲストの OS ボリュームに対して BitLocker 暗号化を有効にします。

Windows 11 ゲストにサインインし、BitLocker 暗号化を有効にします (OS ボリュームの場合): タスク バーの検索ボックスに「 Manage BitLocker」と入力し結果の一覧から選択します。 BitLocker でターンを選択し指示に従って OS ボリューム (C:) を暗号化します。 BitLocker では、OS ボリュームのキー保護機能として vTPM が使用されます。

VM をクラスター内の別のノードに移行します。 次の PowerShell コマンドを実行します。

Move-ClusterVirtualMachineRole -Name $vmName -Node <destination node name> -MigrationType ShutdownVM の所有者ノードが指定された宛先ノードであることを確認します。

Get-ClusterGroup $vmNameVM の移行が完了したら、VM が使用可能で、BitLocker が有効になっていることを確認します。

VM で Windows 11 ゲストにログインできるかどうかを確認し、OS ボリュームの BitLocker 暗号化が有効なままかどうかを確認します。 これを行うことができる場合は、VM の移行中に vTPM 状態が保持されたことが確認されます。

VM の移行中に vTPM 状態が保持されなかった場合、VM の起動により、ゲストの起動中に BitLocker 回復が発生します。 つまり、Windows 11 ゲストにログインしようとしたときに、BitLocker 回復パスワードの入力を求められます。 これは、移行先ノード上の移行された VM のブート測定値 (vTPM に格納) が元の VM とは異なるためです。

クラスター内の別のノードに VM を強制的にフェールオーバーします。

次のコマンドを使用して、VM の所有者ノードを確認します。

Get-ClusterGroup $vmNameフェールオーバー クラスター マネージャーを使用して、所有者ノードでクラスター サービスを停止します。フェールオーバー クラスター マネージャーに表示される所有者ノードを選択します。 Actions右側のウィンドウで、[その他のアクション]<

を選択し、クラスター サービスのを選択します。 所有者ノードでクラスター サービスを停止すると、VM はクラスター内の別の使用可能なノードに自動的に移行されます。 後でクラスター サービスを再起動します。

フェールオーバーが完了したら、VM が使用可能で、フェールオーバー後に BitLocker が有効になっていることを確認します。

VM の所有者ノードが指定された宛先ノードであることを確認します。

Get-ClusterGroup $vmName

![[信頼できる起動の種類] の選択を示すスクリーンショット。](media/trusted-launch-vm-deploy/create-arc-vm-1.png)