Azure portal でマルチクラウド コネクタを使用して AWS に接続する

Azure Arc で有効になっているマルチクラウド コネクタを使用すると、Azure portal を使用して Azure 以外のパブリック クラウド リソースを Azure に接続できます。 現在、AWS パブリック クラウド環境がサポートされています。

AWS アカウントを Azure に接続する一環として、CloudFormation テンプレートを AWS アカウントにデプロイします。 このテンプレートは、接続に必要なすべてのリソースを作成します。

前提条件

マルチクラウド コネクタを使用するには、AWS と Azure の両方で適切なアクセス許可が必要です。

AWS の前提条件

コネクタを作成し、マルチクラウド インベントリを使用するには、AWS で次のアクセス許可が必要です。

- AmazonS3FullAccess

- AWSCloudFormationFullAccess

- IAMFullAccess

Arc オンボードの場合、満たす必要がある追加の前提条件があります。

AWS ソリューションのアクセス許可

CloudFormation テンプレートをアップロードすると、選択したソリューションに基づいて、以下の追加のアクセス許可が要求されます。

インベントリでは、以下のアクセス許可を選択できます。

グローバル読み取り: AWS アカウント内のすべてのリソースへの読み取り専用アクセスを提供します。 新しいサービスが導入されると、コネクタは CloudFormation テンプレートを更新することなく、これらのリソースをスキャンできます。

最小特権アクセス: 選択したサービスの下のリソースだけに対する読み取りアクセスを提供します。 将来、追加のリソースをスキャンする場合は、新しい CloudFormation テンプレートをアップロードする必要があります。

Arc オンボードの場合、Azure Connected Machine Agentをインストールするには、サービスに EC2 書き込みアクセス権が必要です。

Azure の前提条件

Azure サブスクリプションでマルチクラウド コネクタを使用するには、共同作成者の組み込みのロールが必要です。

サービスを初めて使用する場合は、次のリソース プロバイダーを登録する必要があります。これには、サブスクリプションに対する共同作成者アクセスが必要です。

- Microsoft.HybridCompute

- Microsoft.HybridConnectivity

- Microsoft.AwsConnector

- Microsoft.Kubernetes

Note

マルチクラウド コネクタは、Defender for Cloud の AWS コネクタと並行して動作できます。 選択した場合は、両方のコネクタを使用できます。

Azure portal でパブリック クラウドを追加する

AWS パブリック クラウドを Azure に追加するには、Azure portal を使用して詳細を入力し、CloudFormation テンプレートを生成します。

Azure portal で Azure Arc に移動します。

[管理] で、[マルチクラウド コネクタ (プレビュー)] を選択します。

[コネクタ] ウィンドウで、[作成] を選択します。

[基本] ページで次のようにします。

- コネクタ リソースを作成するサブスクリプションとリソース グループを選択します。

- コネクタの一意の名前を入力し、サポートされているリージョンを選択します。

- 接続する AWS アカウントの ID を指定し、1 つのアカウントか組織アカウントかを示します。

- [次へ] を選択します。

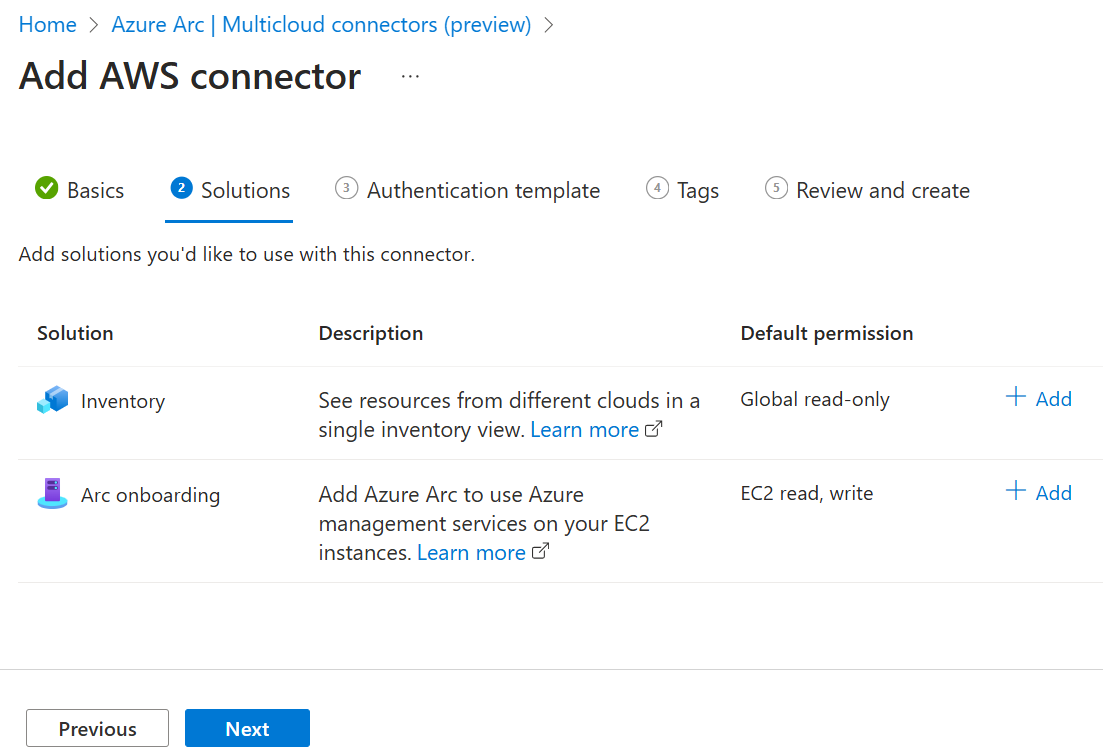

[ソリューション] ページで、このコネクタで使用するソリューションを選択して構成します。 [追加] を選択して、インベントリ、Arc オンボード、またはその両方を有効にします。

インベントリの場合は、次のオプションを変更できます。

[サポートされているすべての AWS サービスの追加] を有効にするかどうかを選択します。既定では、このオプションは有効になっており、すべてのサービス (現在利用可能なサービスと今後追加されるサービス) がスキャンされます。

リソースをスキャンしてインポートする AWS サービス を選択します。 既定では、使用可能なすべてのサービスが選択されています。

アクセス許可を選択します。 [サポートされているすべての AWS サービスの追加] がオンになっている場合、グローバル読み取りアクセスが必要になります。

定期的な同期を有効にするかどうかを選択します。既定では、このオプションはコネクタが AWS アカウントを定期的にスキャンするように有効になっています。 チェックボックスをオフにすると、AWS アカウントは 1 回だけスキャンされます。

[定期的な同期の有効化] がオンになっている場合は、AWS アカウントがスキャンされる頻度を指定するために、[繰り返しの間隔] の選択肢を確認または変更します。

[サポートされているすべての AWS リージョンを含める] を有効にするかどうかを選択します。 このオプションを選択すると、現在および将来のすべての AWS リージョンがスキャンされます。

AWS アカウント内のリソースをスキャンするリージョンを選択します。 既定では、使用可能なすべてのリージョンが選択されています。 [サポートされているすべての AWS リージョンを含める] を選択した場合、すべてのリージョンを選択する必要があります。

選択が完了したら、[保存] を選択して [ソリューション] ページに戻ります。

Arc オンボードの場合:

- 接続方法を選択して、接続されたマシン エージェントがパブリック エンドポイントまたはプロキシ サーバーを介してインターネットに接続する必要があるかどうかを判断します。 プロキシ サーバーを選択した場合は、EC2 インスタンスが接続できるプロキシ サーバーの URL を指定します。

- 定期的な同期を有効にするかどうかを選択します。既定では、このオプションはコネクタが AWS アカウントを定期的にスキャンするように有効になっています。 チェックボックスをオフにすると、AWS アカウントは 1 回だけスキャンされます。

- [定期的な同期の有効化] がオンになっている場合は、AWS アカウントがスキャンされる頻度を指定するために、[繰り返しの間隔] の選択肢を確認または変更します。

- [サポートされているすべての AWS リージョンを含める] を有効にするかどうかを選択します。 このオプションを選択すると、現在および将来のすべての AWS リージョンがスキャンされます。

- AWS アカウントで EC2 インスタンスをスキャンするリージョンを選択します。 既定では、使用可能なすべてのリージョンが選択されています。 [サポートされているすべての AWS リージョンを含める] を選択した場合、すべてのリージョンを選択する必要があります。

- AWS タグで EC2 インスタンスをフィルター処理することを選択します。 ここでタグ値を入力すると、そのタグを含む EC2 インスタンスのみが Arc にオンボードされます。この値を空のままにすると、検出されたすべての EC2 インスタンスが Arc にオンボードされます。

[認証テンプレート] ページで、AWS にアップロードする CloudFormation テンプレートをダウンロードします。 このテンプレートは、基本で指定した情報と選択したソリューションに基づいて作成されます。 すぐにテンプレートをアップロードするか、パブリック クラウドの追加が完了するまで待ちます。

[タグ] ページで、使用するタグを入力します。

[確認と作成] ページで、情報を確認し、[作成] を選択します。

このプロセス中にテンプレートをアップロードしなかった場合は、次のセクションの手順に従ってアップロードします。

CloudFormation テンプレートを AWS にアップロードする

前のセクションで生成した CloudFormation テンプレートを保存したら、それを AWS パブリック クラウドにアップロードする必要があります。 Azure portal で AWS クラウドの接続を完了する前にテンプレートをアップロードすると、AWS リソースはすぐにスキャンされます。 テンプレートをアップロードする前に Azure portal で [パブリック クラウドの追加] プロセスを完了した場合は、AWS リソースをスキャンして Azure で使用できるようになるまでに少し時間がかかります。

スタックの作成

スタックを作成してテンプレートをアップロードするには、次の手順に従います。

AWS CloudFormation コンソールを開き、[スタックの作成] を選択します。

[テンプレートの準備ができました] を選択し、[テンプレート ファイルのアップロード] を選択します。 [ファイルの選択] を選択し、参照してテンプレートを選択します。 [次へ] を選択します。

[スタックの詳細の指定] に、スタック名を入力します。

Arc オンボード ソリューションを選択した場合は、スタック パラメーターに以下の詳細を入力します。

EC2SSMIAMRoleAutoAssignment: SSM タスクに使用される IAM ロールが EC2 インスタンスに自動的に割り当てるかどうかを指定します。 既定では、このオプションは true に設定されており、検出されたすべての EC2 マシンに IAM ロールが割り当てられます。 このオプションを false に設定する場合は、Arc にオンボードしたい EC2 インスタンスに IAM ロールを手動で割り当てる必要があります。

EC2SSMIAMRoleAutoAssignmentSchedule: SSM タスクに使用される EC2 IAM ロールを定期的に自動割り当てするかどうかを指定します。 既定では、このオプションは "有効" に設定されており、将来検出される EC2 マシンに IAM ロールが自動的に割り当てられることになります。 このオプションを "無効" に設定する場合は、Azure Arc にオンボードしたい新しくデプロイされた EC2 に IAM ロールを手動で割り当てる必要があります。

EC2SSMIAMRoleAutoAssignmentScheduleInterval: SSM タスクに使用される EC2 IAM ロールの自動割り当ての周期間隔を指定します (例: 15 分、6 時間、1 日)。 EC2SSMIAMRoleAutoAssignment を true に設定し、EC2SSMIAMRoleAutoAssignmentSchedule を "有効" に設定すると、IAM ロールが割り当てられるべき新しい EC2 インスタンスのスキャンをどのような頻度で実行したいかを選択できます。 既定の間隔は "1 日" です。

EC2SSMIAMRolePolicyUpdateAllowed: SSM タスクに使用される既存の EC2 IAM ロールが存在しない場合に、それらが必要なアクセス許可ポリシーで更新されることを許可するかどうかを指定します。 既定では、このオプションは true に設定されています。 false に設定する場合は、この IAM ロール アクセス許可を EC2 インスタンスに手動で追加する必要があります。

それ以外の場合は、その他のオプションは既定の設定のままにして、[次へ] を選択します。

[スタック オプションの構成] で、オプションを既定の設定のままにして、[次へ] を選択します。

[確認と作成] で、情報が正しいことを確認し、[受信確認] チェック ボックスをオンにして、[送信] を選択します。

StackSet の作成

AWS アカウントが組織アカウントの場合は、StackSet を作成し、テンプレートをもう一度アップロードする必要もあります。 そのためには次のようにします。

AWS CloudFormation コンソールを開き、[StackSets] を選択し、[StackSet の作成] を選択します。

[テンプレートの準備ができました] を選択し、[テンプレート ファイルのアップロード] を選択します。 [ファイルの選択] を選択し、参照してテンプレートを選択します。 [次へ] を選択します。

[スタックの詳細の指定] で、StackSet 名として

AzureArcMultiCloudStacksetを入力しますArc オンボード ソリューションを選択した場合は、スタック パラメーターに以下の詳細を入力します。

EC2SSMIAMRoleAutoAssignment: SSM タスクに使用される IAM ロールが EC2 インスタンスに自動的に割り当てるかどうかを指定します。 既定では、このオプションは true に設定されており、検出されたすべての EC2 マシンに IAM ロールが割り当てられます。 このオプションを false に設定する場合は、Arc にオンボードしたい EC2 インスタンスに IAM ロールを手動で割り当てる必要があります。

EC2SSMIAMRoleAutoAssignmentSchedule: SSM タスクに使用される EC2 IAM ロールを定期的に自動割り当てするかどうかを指定します。 既定では、このオプションは "有効" に設定されており、将来検出される EC2 マシンに IAM ロールが自動的に割り当てられることになります。 このオプションを "無効" に設定すると、Arc にオンボードしたい新しくデプロイされた EC2 インスタンスに IAM ロールを手動で割り当てる必要があります。

EC2SSMIAMRoleAutoAssignmentScheduleInterval: SSM タスクに使用される EC2 IAM ロールの自動割り当ての周期間隔を指定します (例: 15 分、6 時間、1 日)。 EC2SSMIAMRoleAutoAssignment を true に設定し、EC2SSMIAMRoleAutoAssignmentSchedule を "有効" に設定すると、IAM ロールが割り当てられるべき新しい EC2 インスタンスのスキャンをどのような頻度で実行したいかを選択できます。 既定の間隔は "1 日" です。

EC2SSMIAMRolePolicyUpdateAllowed: SSM タスクに使用される既存の EC2 IAM ロールが存在しない場合に、それらが必要なアクセス許可ポリシーで更新されることを許可するかどうかを指定します。 既定では、このオプションは true に設定されています。 false に設定する場合は、この IAM ロール アクセス許可を EC2 インスタンスに手動で追加する必要があります。

それ以外の場合は、その他のオプションは既定の設定のままにして、[次へ] を選択します。

[スタック オプションの構成] で、オプションを既定の設定のままにして、[次へ] を選択します。

[配置オプションの設定] で、StackSet が配置される AWS アカウントの ID を入力し、スタックを配置する AWS リージョンを選択します。 その他のオプションは既定の設定のままにして、[次へ] を選択します。

[レビュー] で、情報が正しいことを確認し、[受信確認] チェック ボックスをオンにして、[送信] を選択します。

デプロイを確認する

Azure で [パブリック クラウドの追加] オプションを完了し、テンプレートを AWS にアップロードすると、コネクタと選択したソリューションが作成されます。 AWS リソースが Azure で使用できるようになるまでに平均で約 1 時間かかります。 Azure でパブリック クラウドを作成した後にテンプレートをアップロードすると、AWS リソースが表示されるまでにもう少し時間がかかる場合があります。

AWS リソースは aws_yourAwsAccountId という名前付け規則に従ってリソース グループに格納され、そのサブスクリプションからアクセス許可が継承されます。 [定期的な同期を有効にする] の選択に基づいて、これらのリソースを更新するためにスキャンが定期的に実行されます。

次のステップ

- マルチクラウド コネクタ インベントリ ソリューションを使用してインベントリのクエリを実行します。

- マルチクラウド コネクタ Arc オンボード ソリューションの使用方法について説明 します。