ワークフロー

Microsoft Azure Attestation は、エンクレーブから証拠を受け取り、それを Azure セキュリティ ベースラインおよび構成可能なポリシーに照らして評価します。 検証に成功すると、エンクレーブの信頼性を裏付ける構成証明トークンが Azure Attestation によって生成されます。

Azure Attestation のワークフローに関係するアクターは次のとおりです。

- 証明書利用者: Azure Attestation を利用してエンクレーブの信頼性を検証するコンポーネントです。

- クライアント: エンクレーブから情報を収集して Azure Attestation に要求を送信するコンポーネントです。

- Azure Attestation: クライアントからエンクレーブの証拠を受け取ってそれを検証し、構成証明トークンをクライアントに返すコンポーネントです。

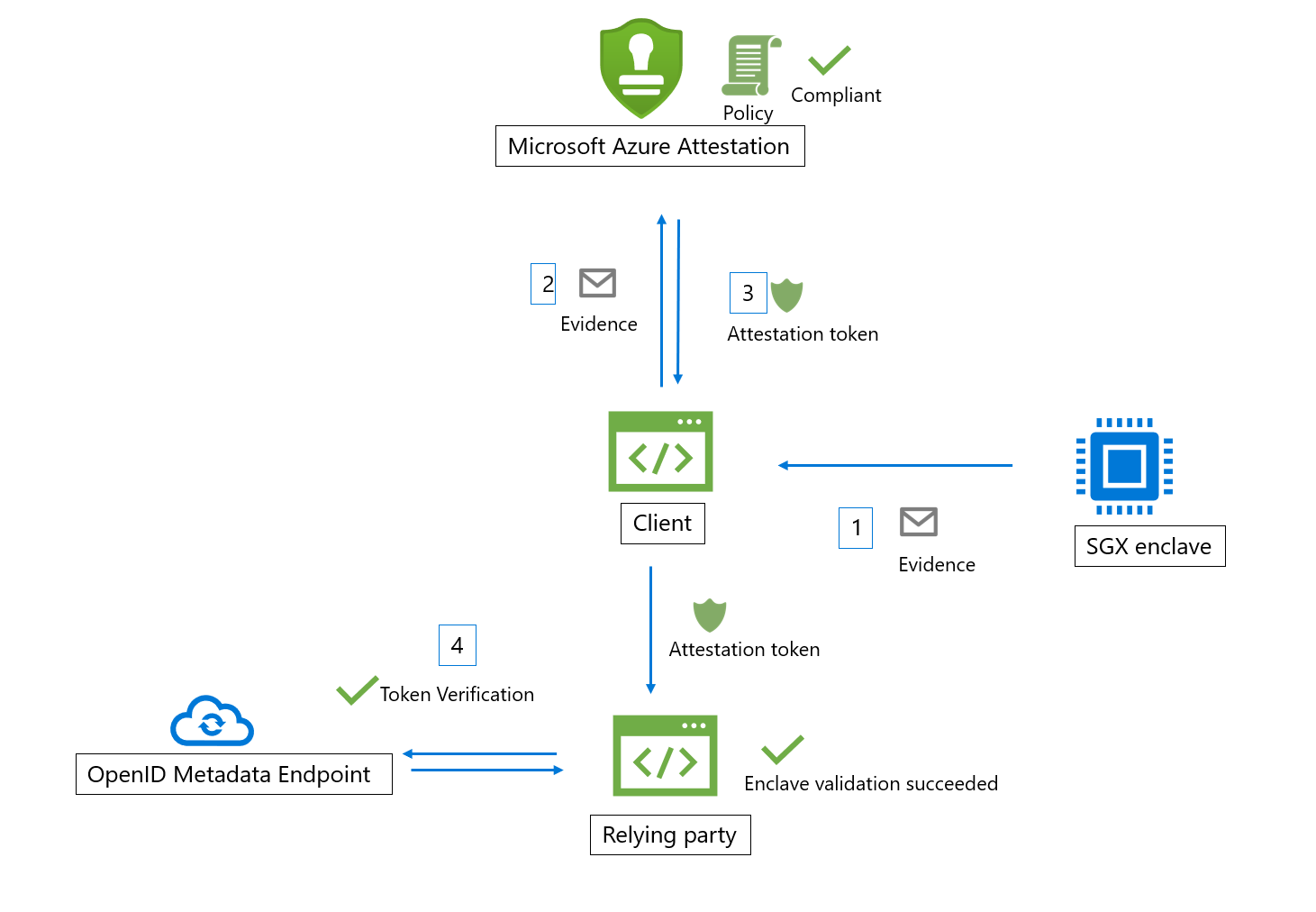

Intel® Software Guard Extensions (SGX) エンクレーブ検証ワークフロー

Azure Attestation を使用した標準的な SGX エンクレーブ構成証明ワークフローの大まかなステップは次のとおりです。

- クライアントがエンクレーブから証拠を収集します。 証拠とは、エンクレーブ環境に関する情報とエンクレーブ内で実行されているクライアント ライブラリに関する情報です

- クライアントは、Azure Attestation のインスタンスを参照する URI を把握しています。 クライアントは Azure Attestation に証拠を送信します。 プロバイダーに送信される厳密な情報は、エンクレーブのタイプによって異なります

- Azure Attestation が、送信された情報を検証し、それを構成済みのポリシーに照らして評価します。 検証に成功した場合、Azure Attestation が構成証明トークンを発行してクライアントに返します。 この手順を失敗した場合、Azure Attestation からクライアントにエラーが報告されます

- クライアントが証明書利用者に構成証明トークンを送信します。 証明書利用者が Azure Attestation の公開キー メタデータ エンドポイントを呼び出して署名証明書を取得します。 その後、証明書利用者は、構成証明トークンの署名を検証して、エンクレーブの信頼性を保証します

Note

2018-09-01-preview API バージョンで構成証明要求を送信する場合、クライアントは Microsoft Entra アクセス トークンと共に証拠を Azure Attestation に送信する必要があります。

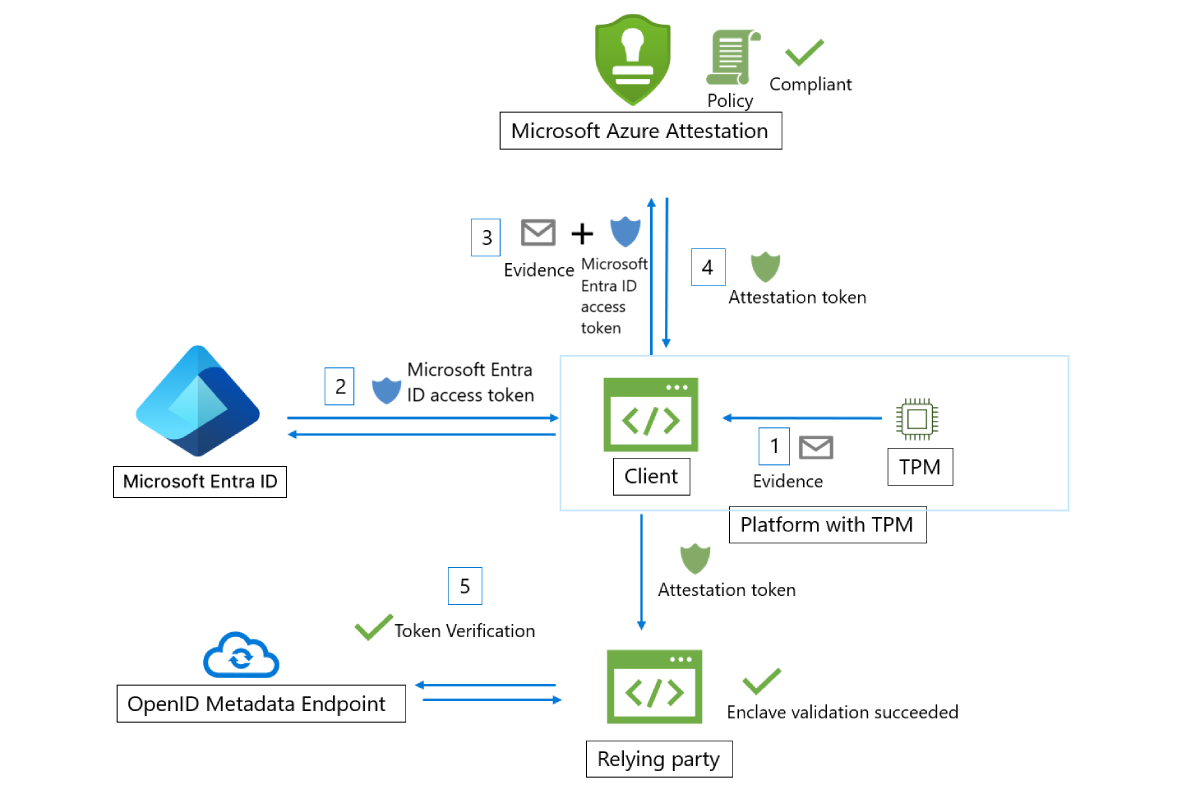

トラステッド プラットフォーム モジュール (TPM) のエンクレーブ検証ワークフロー

Azure Attestation を使用した標準的な TPM エンクレーブ構成証明ワークフローの大まかなステップは次のとおりです。

- デバイスまたはプラットフォームのブート時に、TPM によって裏付けられたイベントが、さまざまなブート ローダーやブート サービスによって測定され、TCG ログとして安全に格納されます。 クライアントによって、デバイスから、および構成証明の証拠の役割を果たす TPM のクォートから、TCG ログが収集されます。

- クライアントが Microsoft Entra ID に対して認証を行って、アクセス トークンを取得します。

- クライアントは、Azure Attestation のインスタンスを参照する URI を把握しています。 クライアントによって、証拠と Microsoft Entra アクセス トークンが Azure Attestation に送信されます。 プロバイダーに送信される厳密な情報はプラットフォームによって異なります。

- Azure Attestation が、送信された情報を検証し、それを構成済みのポリシーに照らして評価します。 検証に成功した場合、Azure Attestation が構成証明トークンを発行してクライアントに返します。 このステップに失敗した場合、Azure Attestation からクライアントにエラーがレポートされます。 クライアントと構成証明サービスとの間の通信は、Azure Attestation の TPM プロトコルによって規定されます。

- その後、クライアントが証明書利用者に構成証明トークンを送信します。 証明書利用者が Azure Attestation の公開キー メタデータ エンドポイントを呼び出して署名証明書を取得します。 その後、証明書利用者は、構成証明トークンの署名を検証してプラットフォームの信頼性を保証します。