ID およびアクセス管理 (IAM) アーキテクチャは、データとリソースを保護するためのフレームワークを提供します。 内部ネットワークは、オンプレミス システムでセキュリティの境界を確立します。 クラウド環境で、アプリとデータへのアクセスを管理するためには、境界ネットワークとファイアウォールでは不十分です。 代わりに、パブリック クラウド システムは境界セキュリティ向けの ID ソリューションに依存します。

ID ソリューションは、組織のアプリとデータへのアクセスを制御します。 ユーザー、デバイス、アプリケーションには ID があります。 IAM コンポーネントは、これらの ID と他の ID の認証と認可をサポートします。 認証プロセスは、誰が、または何がアカウントを使用するかを制御します。 認可は、ユーザーがアプリケーションで何を実行できるかを制御します。

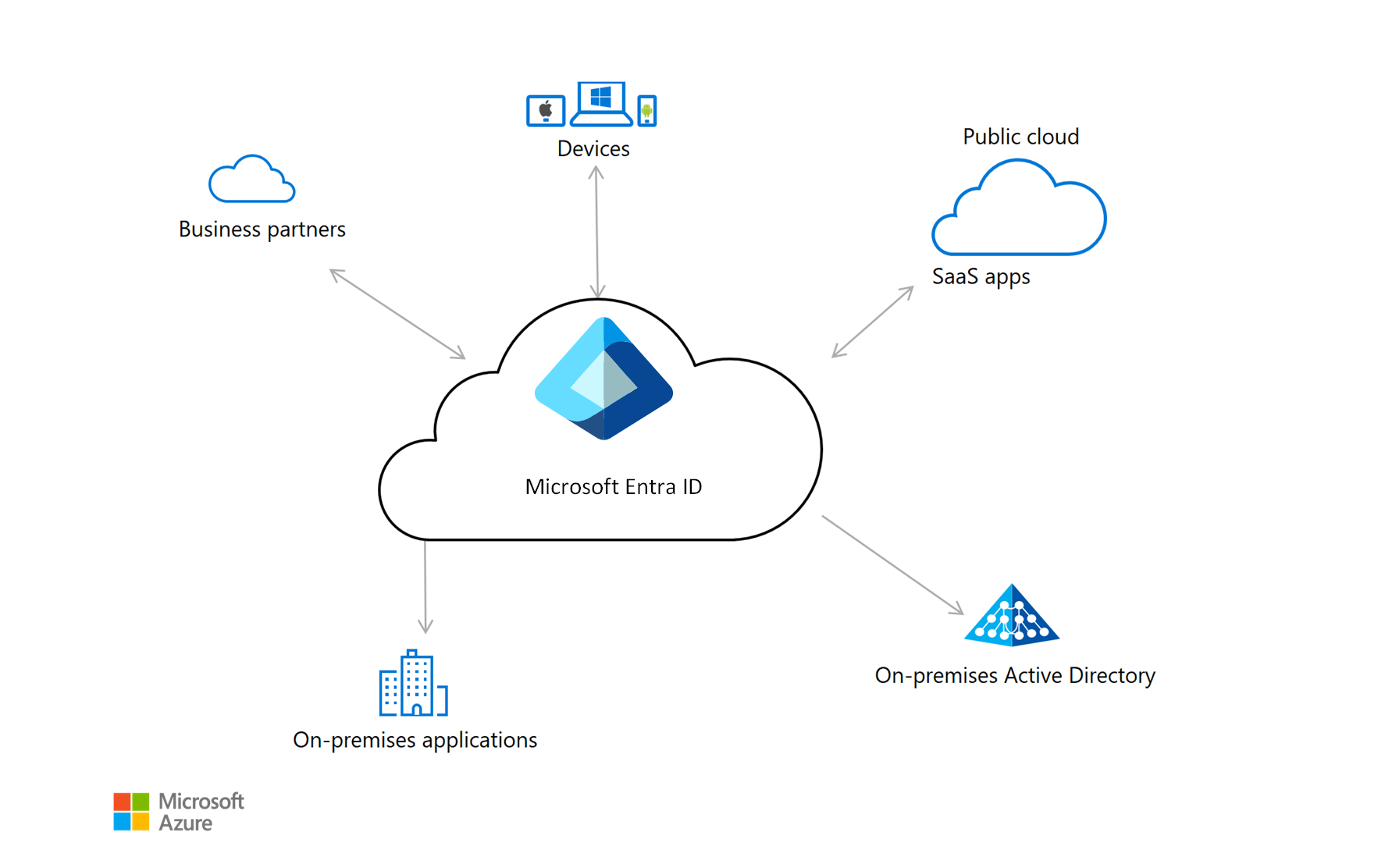

ID ソリューションの評価を始めたところでも、現在の実装の拡張を予定している場合でも、Azure には多くのオプションが用意されています。 その一例が Microsoft Entra ID です。これは、ID 管理とアクセス制御機能を提供するクラウド サービスです。 ソリューションを決定するには、このサービスと他の Azure コンポーネント、ツール、参照アーキテクチャについて学習することから始めます。

Azure での ID の概要

IAM を使用するのが初めての場合は、Microsoft Learn から開始することをお勧めします。 この無料のオンライン プラットフォームでは、さまざまな製品やサービスのビデオ、チュートリアル、実践的なトレーニングが提供されています。

次のリソースは、IAM の主要な概念を学習するために役立ちます。

ラーニングパス

- Microsoft のセキュリティ、コンプライアンス、アイデンティティの基礎: Microsoft ID およびアクセス管理ソリューションの機能について説明する

- Microsoft ID の実装 - 関連付け

- SC-300: ID 管理ソリューションを実装する

- MS-500 パート 1 - ID およびアクセス権を実装して管理する

モジュール

運用へのパス

ID 管理の基礎を把握したら、次のステップはソリューションの開発です。

デザイン

ID ソリューションのオプションを調べるには、次のリソースを参照してください。

集中管理された ID へのアクセスを提供する 3 つのサービスの比較については、「自己管理型 Active Directory Domain Services、Microsoft Entra ID、マネージド Microsoft Entra Domain Services の比較」を参照してください。

課金プランと Microsoft Entra テナントの関連付けについては、「Azure の課金プランと Active Directory テナント」を参照してください。

ID とアクセス基盤のオプションを評価するには、「Azure の ID 管理とアクセス管理の設計領域」を参照してください。

クラウドにデプロイするリソースを整理する方法を調べるには、「リソースの編成」を参照してください。

さまざまな認証オプションの比較については、「Microsoft Entra ハイブリッド ID ソリューションの適切な認証方法を選択する」を参照してください。

包括的なハイブリッド ID ソリューションについては、「Microsoft Entra ID がオンプレミスのワークロードに対してクラウド ガバナンス管理を提供する方法」を参照してください。

Microsoft Entra Connect がオンプレミスのディレクトリを Microsoft Entra ID と統合する方法については、「Microsoft Entra Connect とは」を参照してください。

実装

アプローチを決定したら、次は実装です。 デプロイに関する推奨事項については、次のリソースを参照してください。

マルチテナント ソリューションの一連の記事とコード サンプルについては、「マルチテナント アプリケーションでの ID 管理」を参照してください。

Microsoft Entra ID のデプロイの詳細については、次のリソースを参照してください。

Microsoft Entra ID を使用してシングルページ アプリケーションを保護する方法については、「シングルページ アプリケーションを Microsoft ID プラットフォームに登録する」にあるチュートリアルを参照してください。

ベスト プラクティス

自動化、セルフサービス、シングル サインオンなどの機能を使うと、Microsoft Entra ID によって生産性を向上させることができます。 このサービスの利点に関する一般的な情報については、「Microsoft Entra ID を使って強固な ID 基盤を構築するための 4 つのステップ」を参照してください。

Microsoft Entra 実装が Azure セキュリティ ベンチマーク バージョン 2.0 と合致するかどうかを確認するには、「Microsoft Entra ID 用の Azure セキュリティ ベースライン」を参照してください。

一部のソリューションでは、テナント内のプライベート エンドポイントを使用して Azure サービスに接続できます。 プライベート エンドポイントに関するセキュリティの問題に関するガイドラインについては、「Azure のテナント間のプライベート エンドポイント接続を制限する」 を参照してください。

次のシナリオに関する推奨事項については、「オンプレミスの AD ドメインと Microsoft Entra ID を統合する」を参照してください。

- 組織のリモート ユーザーに Azure Web アプリへのアクセス権を付与する

- エンド ユーザー向けセルフサービス機能を実装する

- 仮想プライベート ネットワーク (VPN) トンネルまたは ExpressRoute 回線によって接続されていないオンプレミス ネットワークと仮想ネットワークを使用する

アプリケーションを Microsoft Entra ID に移行する際の一般的な情報とガイドラインについては、次の記事を参照してください。

ベースライン実装のスイート

これらの参照アーキテクチャは、さまざまなシナリオのベースライン実装を提供します。

ID を最新の状態に保つ

Microsoft Entra ID は随時改善されています。

- 最近の開発を常に把握しておくには、「Microsoft Entra ID の新着情報」を参照してください。

- 新しい主要な機能とサービスを示すロードマップについては、「Azure の更新情報」を参照してください。

その他のリソース

次のリソースは、特定のシナリオに関する実用的な推奨事項と情報を提供しています。

教育環境での Microsoft Entra ID

- Microsoft Entra テナントの概要

- 大規模な教育機関向けのマルチディレクトリ アーキテクチャを設計する

- テナント構成を設計する

- 認証および資格情報の戦略を計画する

- アカウント戦略の設計

- Identity Governance の設計

- COVID-19 流行期における M365 EDU の展開の更新済みガイダンス