Azure Application Gateway でバックエンドを許可する証明書を作成する

エンド ツー エンド TLS を実行するために、Application Gateway では、認証証明書または信頼されたルート証明書をアップロードしてバックエンド インスタンスを許可する必要があります。 証明書を許可するために、v1 SKU の場合は認証証明書が必要ですが、v2 SKU の場合は信頼されたルート証明書が必要です。

この記事では、次のことについて説明します。

- バックエンド証明書から認証証明書をエクスポートする (v1 SKU の場合)

- バックエンド証明書からの信頼されたルート証明書のエクスポート (v2 SKU の場合)

前提条件

Application Gateway に対してバックエンド インスタンスを許可するために必要な認証証明書または信頼されたルート証明書を生成するには、既存のバックエンド証明書が必要です。 バックエンド証明書は、TLS/SSL 証明書と同じにすることも、セキュリティを強化するために別のものにすることもできます。 Application Gateway では、TLS/SSL 証明書を作成または購入するためのメカニズムは提供されません。 テストの目的で自己署名証明書を作成できますが、運用環境ワークロードでは使用しないでください。

認証証明書をエクスポートする (v1 SKU の場合)

認証証明書は、Application Gateway v1 SKU でバックエンド インスタンスを許可するために必要です。 認証証明書は、Base-64 エンコード X.509(.CER) 形式のバックエンド サーバー証明書の公開キーです。 この例では、バックエンド証明書に TLS/SSL 証明書を使用し、認証証明書として使用するためにその公開キーをエクスポートします。 また、この例では、Windows 証明書マネージャー ツールを使用して必要な証明書をエクスポートします。 ご都合に応じて他の任意のツールを使用できます。

TLS/SSL 証明書から公開キー .cer ファイルをエクスポートします (秘密キーではありません)。 次の手順で、証明書のために Base-64 エンコード X.509(.CER) 形式の .cer ファイルをエクスポートします。

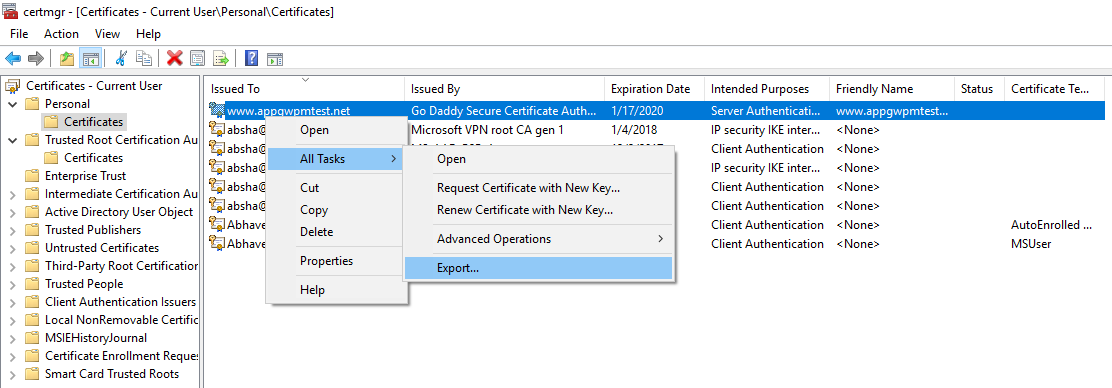

証明書から .cer ファイルを取得するには、[ユーザー証明書の管理] を開きます。 証明書を探して右クリックします (通常は Current User\Personal\Certificates にあります)。 [すべてのタスク]、[エクスポート] の順にクリックします。 証明書のエクスポート ウィザードが開きます。 PowerShell を使用して現在のユーザー スコープで証明書マネージャーを開きたい場合は、コンソール ウィンドウで「certmgr」と入力します。

Note

Current User\Personal\Certificates に証明書が見つからない場合は、誤って "Certificates - Current User" ではなく "Certificates - Local Computer" を開いている可能性があります。

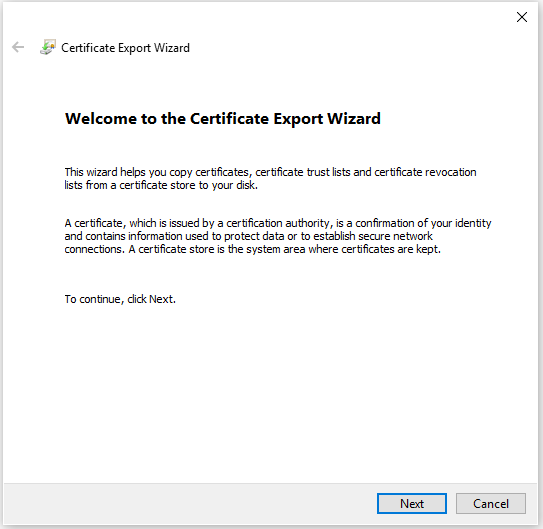

ウィザードで [次へ] をクリックします。

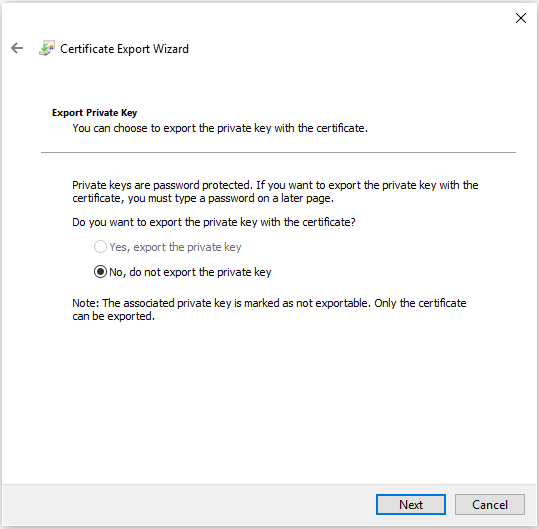

[いいえ、秘密キーをエクスポートしません] を選択して、 [次へ] をクリックします。

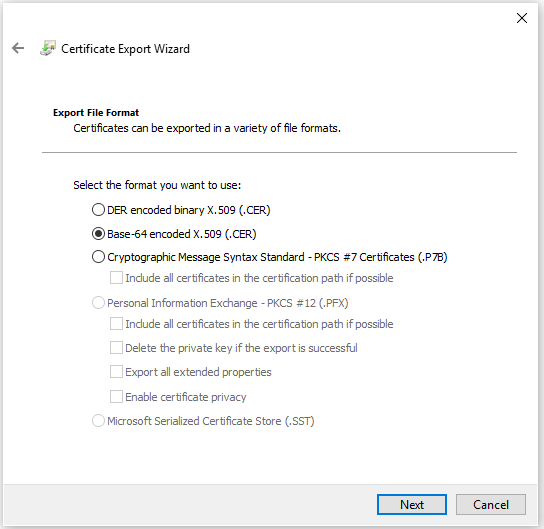

[エクスポート ファイルの形式] ページで [Base-64 encoded X.509 (.CER)] を選択し、 [次へ] をクリックします。

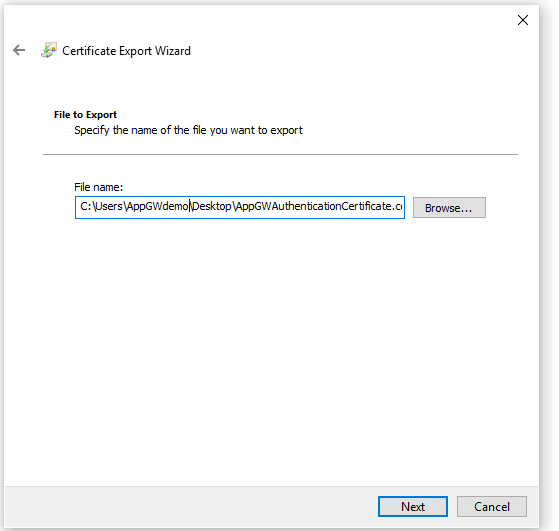

[エクスポートするファイル] で、 [参照] をクリックして証明書をエクスポートする場所を選択します。 [ファイル名] に証明書ファイルの名前を指定します。 次に、 [次へ] をクリックします。

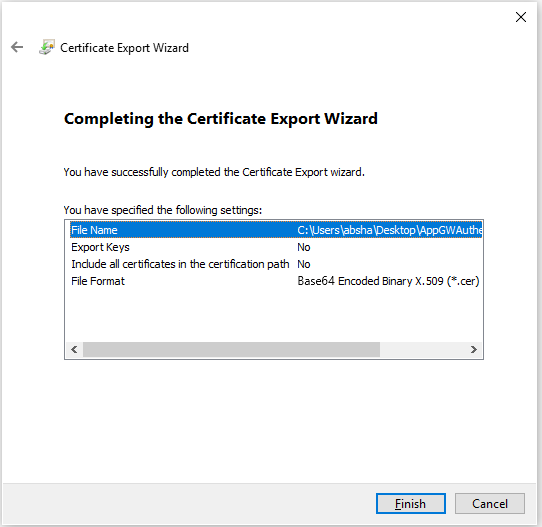

[完了] をクリックして、証明書をエクスポートします。

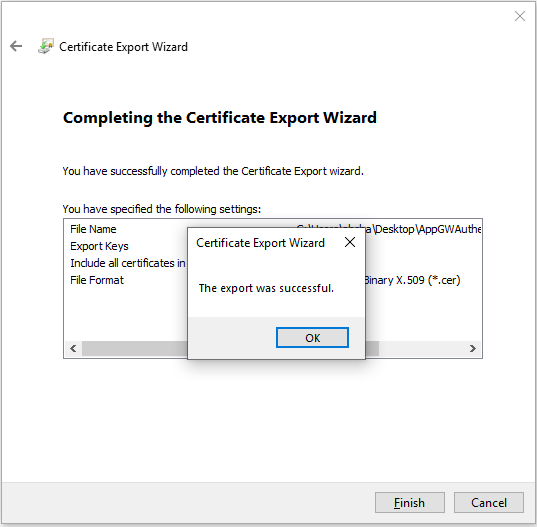

証明書が正常にエクスポートされました。

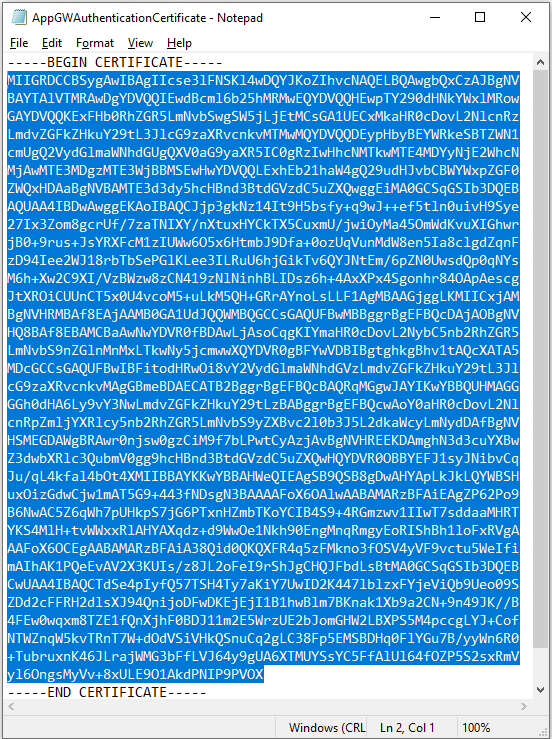

エクスポートされた証明書は次のようになります。

メモ帳を使ってエクスポートした証明書を開くと、この例のようなものが表示されます。 青で示したセクションには、Application Gateway にアップロードされる情報が含まれます。 証明書をメモ帳で開いてもこのように表示されない場合は、通常、Base-64 エンコードの X.509 (.CER) 形式を使ってエクスポートしなかったことを意味します。 また、別のテキスト エディターを使う場合は、一部のエディターでは意図しない書式設定がバックグラウンドで行われる場合があることに注意してください。 これにより、この証明書から Azure にテキストをアップロードすると問題が発生する可能性があります。

信頼されたルート証明書をエクスポートする (V2 SKU の場合)

信頼されたルート証明書は、Application Gateway v2 SKU でバックエンド インスタンスを許可するために必要です。 このルート証明書は、バックエンド サーバー証明書からの Base-64 エンコード X.509(.CER) 形式のルート証明書です。 この例では、バックエンド証明書に TLS/SSL 証明書を使用し、その公開キーをエクスポートし、base64 エンコード形式の公開キーから信頼された CA のルート証明書をエクスポートして、信頼されたルート証明書を取得します。 中間証明書は、サーバー証明書とバンドルして、バックエンド サーバーにインストールする必要があります。

次の手順で、証明書のための .cer ファイルをエクスポートします。

前述の「認証証明書をエクスポートする (v1 SKU の場合)」セクションの手順 1 - 8 に従って、バックエンド証明書から公開キーをエクスポートします。

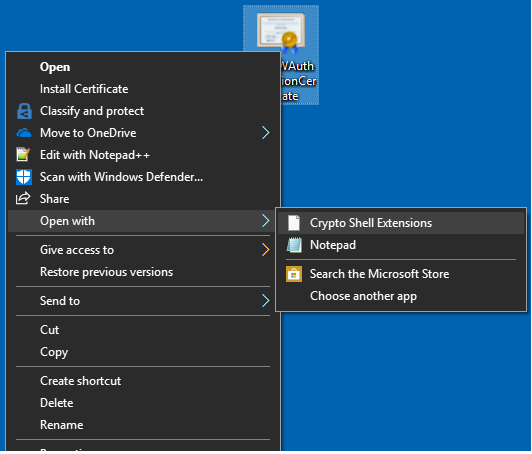

公開キーがエクスポートされたらファイルを開きます。

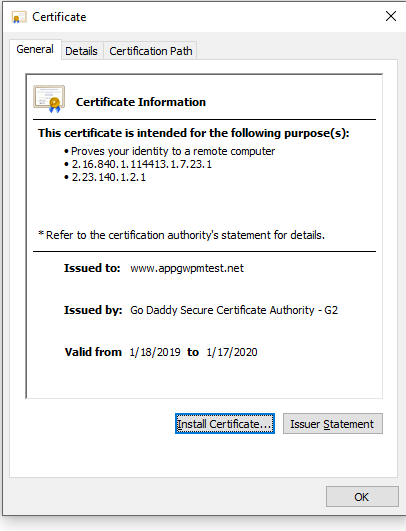

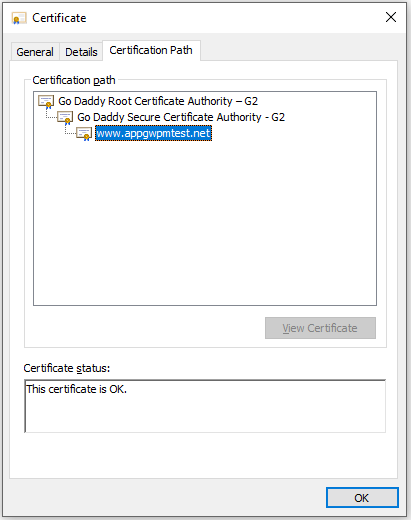

[証明のパス] ビューに移動して証明機関を表示します。

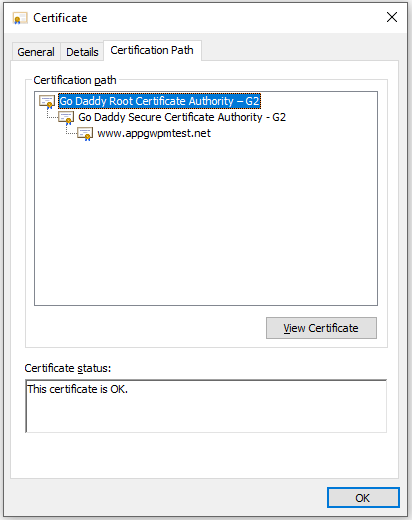

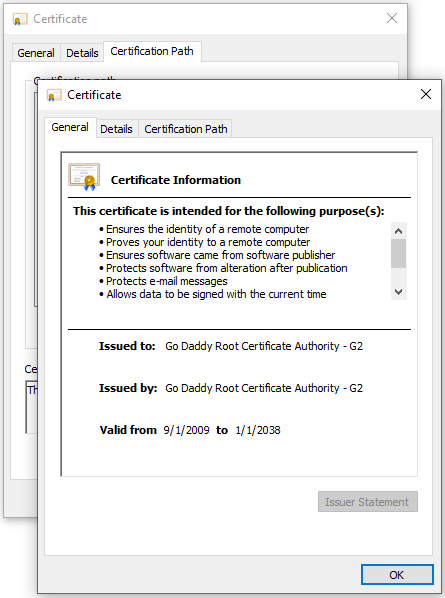

ルート証明書を選択して、[証明書の表示] をクリックします。

ルート証明書の詳細が表示されます。

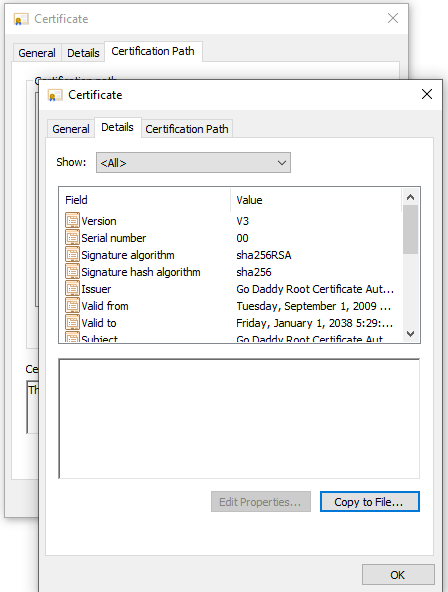

[詳細] ビューに移動し、[ファイルにコピー...] をクリックします。

この時点で、バックエンド証明書からルート証明書の詳細を抽出しました。 証明書のエクスポート ウィザードが表示されます。 ここで、前述の「バックエンド証明書から認証証明書をエクスポートする (v1 SKU の場合)」セクションの手順 2 - 9 に従って、Base-64 エンコード X.509(.CER) 形式の信頼されたルート証明書をエクスポートします。

次のステップ

Base-64 エンコード X.509(.CER) 形式の認証証明書/信頼されたルート証明書を入手しました。 これをアプリケーション ゲートウェイに追加して、エンド ツー エンド TLS 暗号化に対してバックエンド サーバーを許可できます。 Application Gateway での PowerShell を使用したエンド ツー エンド TLS の構成に関する記事を参照してください。