資格情報マネージャーで一般的な資格情報プロバイダーを構成する

適用対象: すべての API Management レベル

この記事では、API Management インスタンスで、マネージド 接続用に ID プロバイダーを構成する方法について説明します。 次の一般的なプロバイダーの設定を示します。

- Microsoft Entra プロバイダー

- 汎用 OAuth 2.0 プロバイダー

API Management インスタンスの資格情報マネージャーで資格情報プロバイダーを構成します。 Microsoft Entra プロバイダーと接続を構成する手順の詳細な例については、次を参照してください。

前提条件

API Management でサポートされているプロバイダーのいずれかを構成するには、まず、API アクセスの承認に使用される OAuth 2.0 アプリを ID プロバイダーで構成します。 構成の詳細については、プロバイダーの開発者向けドキュメントを参照してください。

認可コードの付与タイプを使用する資格情報プロバイダーを作成する場合は、アプリで リダイレクト URL (認可コールバック URL などの名前で呼ばれる場合もあります) を構成します。 値には、「

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>」と入力します。シナリオに応じて、スコープ (API アクセス許可) などのアプリ設定を構成します。

少なくとも、API Management で構成されるアプリのクライアント ID とクライアント シークレット を取得します。

プロバイダーとシナリオによっては、認可エンドポイントの URL やスコープなどの他の設定を取得する必要がある場合があります。

プロバイダーの承認エンドポイントには、お使いの API Management インスタンスからインターネット経由で到達できる必要があります。 API Management インスタンスが仮想ネットワークで保護されている場合は、プロバイダーのエンドポイントへのアクセスを許可するようにネットワークまたはファイアウォール規則を構成します。

Microsoft Entra プロバイダー

API 資格情報マネージャーでは、ID 管理とアクセスの制御機能を提供する Microsoft Azure の ID サービスである Microsoft Entra ID プロバイダーがサポートされています。 これにより、ユーザーは業界標準のプロトコルを使用して安全にサインインできます。

- サポートされている付与タイプ: 認可コード、クライアント資格情報

Note

現在、Microsoft Entra 資格情報プロバイダーでは、Azure AD v1.0 エンドポイントのみがサポートされています。

Microsoft Entra プロバイダーの設定

| プロパティ | 内容 | 必要 | Default |

|---|---|---|---|

| プロバイダー名 | API Management の資格情報プロバイダー リソースの名前 | はい | 該当なし |

| ID プロバイダー | [Azure Active Directory v1] を選択します | はい | 該当なし |

| [付与タイプ] | 使用する OAuth 2.0 認可付与タイプ シナリオに応じて、[認証コード] または [クライアント資格情報] を選択します。 |

はい | Authorization code (承認コード) |

| Authorization URL (承認 URL) | https://graph.microsoft.com |

はい | 該当なし |

| クライアント ID | Microsoft Entra アプリの識別に使用されるアプリケーション (クライアント) ID | はい | 該当なし |

| クライアント シークレット | Microsoft Entra アプリで使用されるクライアント シークレット | はい | 該当なし |

| ログイン URL | Microsoft Entra ログイン URL | いいえ | https://login.windows.net |

| リソース URL | 認可を必要とするリソースの URL 例: https://graph.microsoft.com |

はい | 該当なし |

| テナント ID | Microsoft Entra アプリのテナント ID | いいえ | common |

| スコープ | " " 文字で区切られた、Microsoft Entra アプリの 1 つ以上の API アクセス許可 例: ChannelMessage.Read.All User.Read |

いいえ | Microsoft Entra アプリに設定された API アクセス許可 |

汎用 OAuth 2.0 プロバイダー

接続の構成には、次の 2 つの汎用プロバイダーを使用できます。

- 汎用 OAuth 2.0

- PKCE を使用した汎用 OAuth 2.0

汎用プロバイダーを使用すると、特定のニーズに基づいて独自の OAuth 2.0 ID プロバイダーを使用できます。

Note

ID プロバイダーでサポートされている場合は、セキュリティを強化するために、PKCE を使用する汎用 OAuth 2.0 プロバイダーを使用することをお勧めします。 詳細情報

- サポートされている付与タイプ: 認可コード、クライアント資格情報

汎用視覚情報プロバイダーの設定

| プロパティ | 内容 | 必要 | Default |

|---|---|---|---|

| プロバイダー名 | API Management の資格情報プロバイダー リソースの名前 | はい | 該当なし |

| ID プロバイダー | [Generic Oauth 2] (汎用 Oauth 2) または [Generic Oauth 2 with PKCE] (PKCE を使用する汎用 Oauth 2) を選択します。 | はい | 該当なし |

| [付与タイプ] | 使用する OAuth 2.0 認可付与タイプ シナリオと ID プロバイダーに応じて、[承認コード] または [クライアント資格情報] を選択します。 |

はい | Authorization code (承認コード) |

| [Authorization URL](承認 URL) | 承認エンドポイントの URL | いいえ | 未使用 |

| クライアント ID | ID プロバイダーの承認サーバーに対してアプリを識別するために使用される ID | はい | 該当なし |

| クライアント シークレット | ID プロバイダーの承認サーバーで認証するためにアプリによって使用されるシークレット | はい | 該当なし |

| Refresh URL (更新 URL) | 更新トークンを更新されたアクセス トークンと交換するためにアプリが要求を行う URL | いいえ | 未使用 |

| [トークンURL] | プログラムによってトークンを要求するために使用される ID プロバイダーの承認サーバー上の URL | はい | 該当なし |

| スコープ | アプリが実行できる 1 つ以上の特定のアクション、または API からユーザーの代わりに要求できる情報 (" " 文字で区切ります) 例: user web api openid |

いいえ | 該当なし |

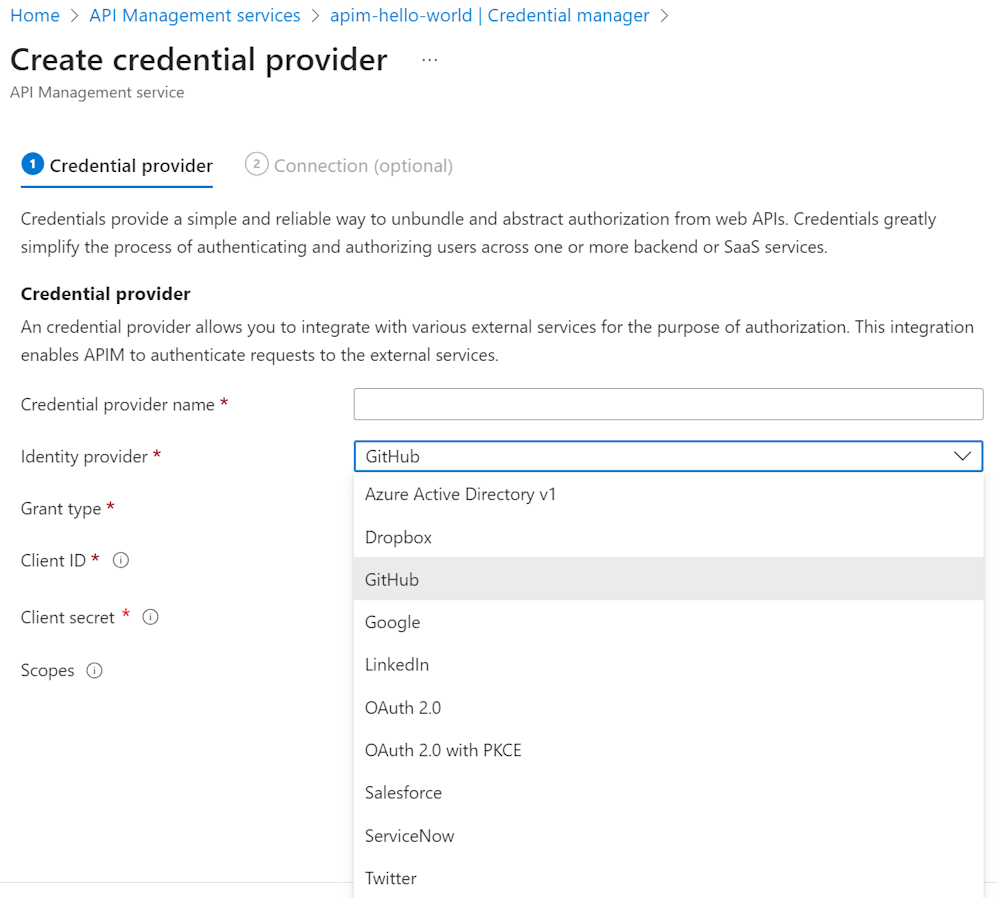

他の ID プロバイダー

API Management では、GitHub、LinkedIn など、一般的な SaaS オファリング用のいくつかのプロバイダーがサポートされています。 資格情報プロバイダーを作成するときに、Azure portal でこれらのプロバイダーの一覧から選択できます。

サポートされている付与タイプ: 承認コード、クライアント資格情報 (プロバイダーにより異なる)

これらのプロバイダーに必要な設定はプロバイダーによって異なりますが、汎用 OAuth 2.0 プロバイダーの設定と似ています。 各プロバイダーの開発者向けドキュメントを参照してください。

関連するコンテンツ

- API Management での接続の管理に関する詳細情報。

- Microsoft Entra ID または GitHub 用の接続を作成する。