プライベート エンドポイントを使用したプロジェクトへの接続のトラブルシューティング

重要

この記事で "(プレビュー)" と付記されている項目は、現在、パブリック プレビュー段階です。 このプレビューはサービス レベル アグリーメントなしで提供されており、運用環境ではお勧めしません。 特定の機能はサポート対象ではなく、機能が制限されることがあります。 詳しくは、Microsoft Azure プレビューの追加使用条件に関するページをご覧ください。

プライベート エンドポイントで構成されているプロジェクトに接続すると、アクセスが禁止されているというメッセージングの 403 が発生する場合があります。 この記事の情報を使用して、このエラーの原因となる可能性がある一般的な構成の問題を確認します。

プロジェクトに安全に接続する

VNet の背後で保護されているプロジェクトに接続するには、次の方法のいずれかを使います。

Azure VPN ゲートウェイ - オンプレミスのネットワークをプライベート接続を介して VNet に接続します。 接続は、パブリック インターネットを介して行われます。 使用できる VPN ゲートウェイには、次の 2 種類があります。

ExpressRoute - オンプレミスのネットワークをプライベート接続を介してクラウドに接続します。 接続は、接続プロバイダーを使用して行われます。

Azure Bastion - このシナリオでは、VNet 内に Azure 仮想マシン (ジャンプ ボックスと呼ばれることもある) を作成します。 次に、Azure Bastion を使用して VM に接続します。 Bastion を使用すると、ローカル Web ブラウザーから RDP または SSH セッションを使用して VM に接続できます。 続いて、開発環境としてジャンプ ボックスを使用します。 これは VNet 内部にあるため、ワークスペースに直接アクセスできます。

DNS の構成

DNS 構成のトラブルシューティング手順は、Azure DNS とカスタム DNS のどちらを使用しているかによって異なります。 次の手順を使用して、どちらを使用しているかを確認します。

Azure portal で、Azure AI Foundry のプライベート エンドポイント リソースを選択します。 名前を覚えていない場合は、Azure AI Foundry リソース、[ネットワーク]、[プライベート エンドポイント接続] を選択し、[プライベート エンドポイント] リンクを選びます。

[概要] ページで、[ネットワーク インターフェイス] リンクを選択します。

[設定] で、[IP 構成] を選択し、[仮想ネットワーク] のリンクを選択します。

ページの左側にある [設定] セクションで、[DNS サーバー] エントリを選択します。

- この値が [既定 (Azure 提供)] である場合は、VNet で Azure DNS が使用されています。 「Azure DNS に関するトラブルシューティング」セクションに進みます。

- 異なる IP アドレスが表示されている場合は、VNet でカスタム DNS ソリューションが使用されています。 「カスタム DNS に関するトラブルシューティング」セクションに進みます。

カスタム DNS に関するトラブルシューティング

カスタム DNS ソリューションで名前が IP アドレスに正しく解決されているかどうかを確認するには、次の手順に従います。

プライベート エンドポイントへの接続が機能している仮想マシン、ノート PC、デスクトップ、またはその他のコンピューティング リソースから、Web ブラウザーを開きます。 ブラウザーで、ご利用の Azure リージョンの URL を使用します。

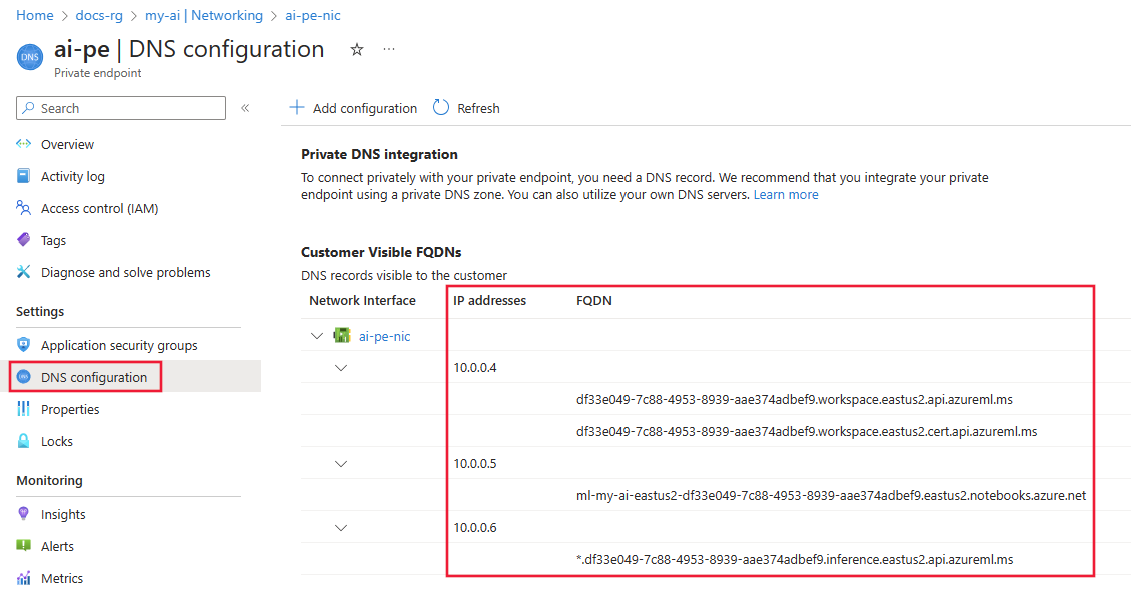

Azure リージョン URL Azure Government https://portal.azure.us/?feature.privateendpointmanagedns=false 21Vianet が運用する Microsoft Azure https://portal.azure.cn/?feature.privateendpointmanagedns=false その他のすべてのリージョン https://portal.azure.com/?feature.privateendpointmanagedns=false ポータルで、ワークスペースのプライベート エンドポイントを選択します。 [DNS 構成] セクションで、プライベート エンドポイントの FQDN の一覧を作成します。

コマンド プロンプト、PowerShell、またはその他のコマンド ラインを開き、前の手順で返された FQDN ごとに次のコマンドを実行します。 コマンドを実行するたびに、返された IP アドレスが、ポータルに表示されている、その FQDN に対する IP アドレスと一致することを確認します。

nslookup <fqdn>たとえば、コマンド

nslookup df33e049-7c88-4953-8939-aae374adbef9.workspace.eastus2.api.azureml.msを実行すると、次のテキストのような値が返されます。Server: yourdnsserver Address: yourdnsserver-IP-address Name: df33e049-7c88-4953-8939-aae374adbef9.workspace.eastus2.api.azureml.ms Address: 10.0.0.4nslookupコマンドでエラーが返されるか、ポータルに表示されているものとは異なる IP アドレスが返された場合、カスタム DNS ソリューションは正しく構成されていません。

Azure DNS に関するトラブルシューティング

名前解決に Azure DNS を使用している場合は、次の手順を使用して、プライベート DNS 統合が正しく構成されていることを確認します。

プライベート エンドポイントで、[DNS の構成] を選択します。 [プライベート DNS ゾーン] 列の各エントリに対して、[DNS ゾーン グループ] 列にもエントリが存在する必要があります。

プライベート DNS ゾーン エントリはあるが、DNS ゾーン グループ エントリがない場合は、プライベート エンドポイントを削除して再作成します。 プライベート エンドポイントを再作成するときは、プライベート DNS ゾーン統合を有効にします。

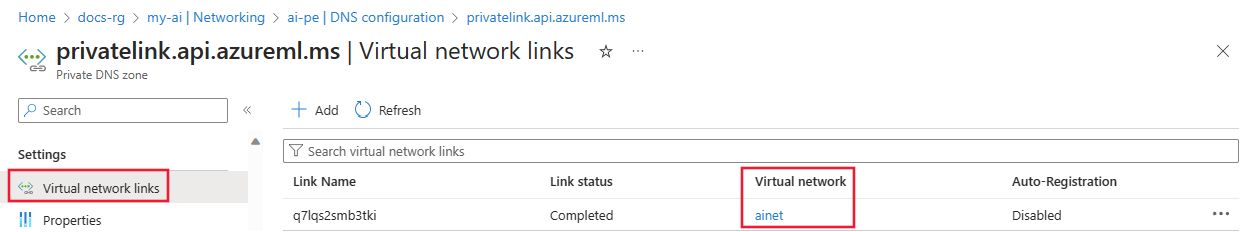

[DNS ゾーン グループ] が空でない場合は、[プライベート DNS ゾーン] エントリのリンクを選択します。

プライベート DNS ゾーンから、[仮想ネットワーク リンク] を選択します。 VNet へのリンクが存在している必要があります。 存在しない場合は、プライベート エンドポイントを削除して再作成します。 再作成するときは、VNet にリンクされているプライベート DNS ゾーンを選択するか、VNet にリンクされている新しいものを作成します。

プライベート DNS ゾーン エントリの残りについて、前の手順を繰り返します。

ブラウザーの構成 (HTTPS 経由の DNS)

Web ブラウザーで HTTP 経由の DNS が有効になっているかどうかを確認します。 HTTP 経由の DNS により、Azure DNS がプライベート エンドポイントの IP アドレスで応答できない可能性があります。

- Mozilla Firefox: 詳細については、Firefox での HTTPS 経由の DNS の無効化に関する記事を参照してください。

- Microsoft Edge:

[プロキシ構成]

プロキシを使用すると、セキュリティで保護されたプロジェクトとの通信ができない場合があります。 テストするには、次のいずれかのオプションを使用します。

- プロキシ設定を一時的に無効にして、接続できるかどうかを確認します。

- プライベート エンドポイントにリストされている FQDN への直接アクセスを許可するプロキシ自動構成 (PAC) ファイルを作成します。 すべてのコンピューティング インスタンスの FQDN への直接アクセスも許可する必要があります。

- DNS 要求を Azure DNS に転送するようにプロキシ サーバーを構成します。

- ".<region>.api.azureml.ms" や ".instances.azureml.ms" などの AML API に対する接続をプロキシが許可していることを確認します

ストレージへの接続に関する構成のトラブルシューティング

プロジェクトを作成すると、データ アップロード シナリオ用およびプロンプト フローを含む成果物ストレージ用に、Azure ストレージへの多数の接続が自動的に作成されます。 ハブに関連付けられた Azure Storage アカウントのパブリック ネットワーク アクセスが '無効' に設定されている場合、これらのストレージ接続の作成に遅延が生じる可能性があります。

トラブルシューティングを行うには、次の手順を試してみてください。

- Azure portal で、ハブに関連付けられているストレージ アカウントのネットワーク設定を確認します。

- パブリック ネットワーク アクセスが、[選択した仮想ネットワークと IP アドレスから有効] に設定されている場合、ストレージ アカウントにアクセスするために正しい IP アドレス範囲が追加されていることを確認します。

- パブリック ネットワーク アクセスが、[無効化] に設定されている場合、Azure 仮想ネットワークから、ターゲット サブリソースが BLOB のストレージ アカウントに対してプライベート エンドポイントが構成されていることを確認します。 さらに、ストレージ アカウントのプライベート エンドポイントの閲覧者ロールを、マネージド ID に対して付与する必要があります。

- Azure Portal で、Azure AI Foundry ハブに移動します。 マネージド仮想ネットワークがプロビジョニングされ、Blob Storage への送信プライベート エンドポイントがアクティブであることを確認します。 マネージド仮想ネットワークのプロビジョニングの詳細については、「Azure AI Foundry ハブ用にマネージド ネットワークを構成する方法」を参照してください。

- [Azure AI Foundry] > [プロジェクト ] > [プロジェクトの設定] の順に移動します。

- ページを最新の情報に更新します。 'workspaceblobstore' など、多数の接続が作成されています。

![Microsoft Edge の [セキュア DNS を使用する] 設定のスクリーンショット。](../media/how-to/troubleshoot-secure-connection-project/disable-dns-over-http.png)