Azure AI Foundry ポータルでの接続

Azure AI Foundry ポータルでの接続は、Azure AI Foundry プロジェクト内で Microsoft と Microsoft 以外の両方のリソースを認証して使用する方法です。 たとえば、接続は、プロンプト フロー、トレーニング データ、デプロイに使用できます。 接続は、1 つのプロジェクト専用に作成することも、同じハブ内のすべてのプロジェクトと共有することもできます。

Azure AI サービスへの接続

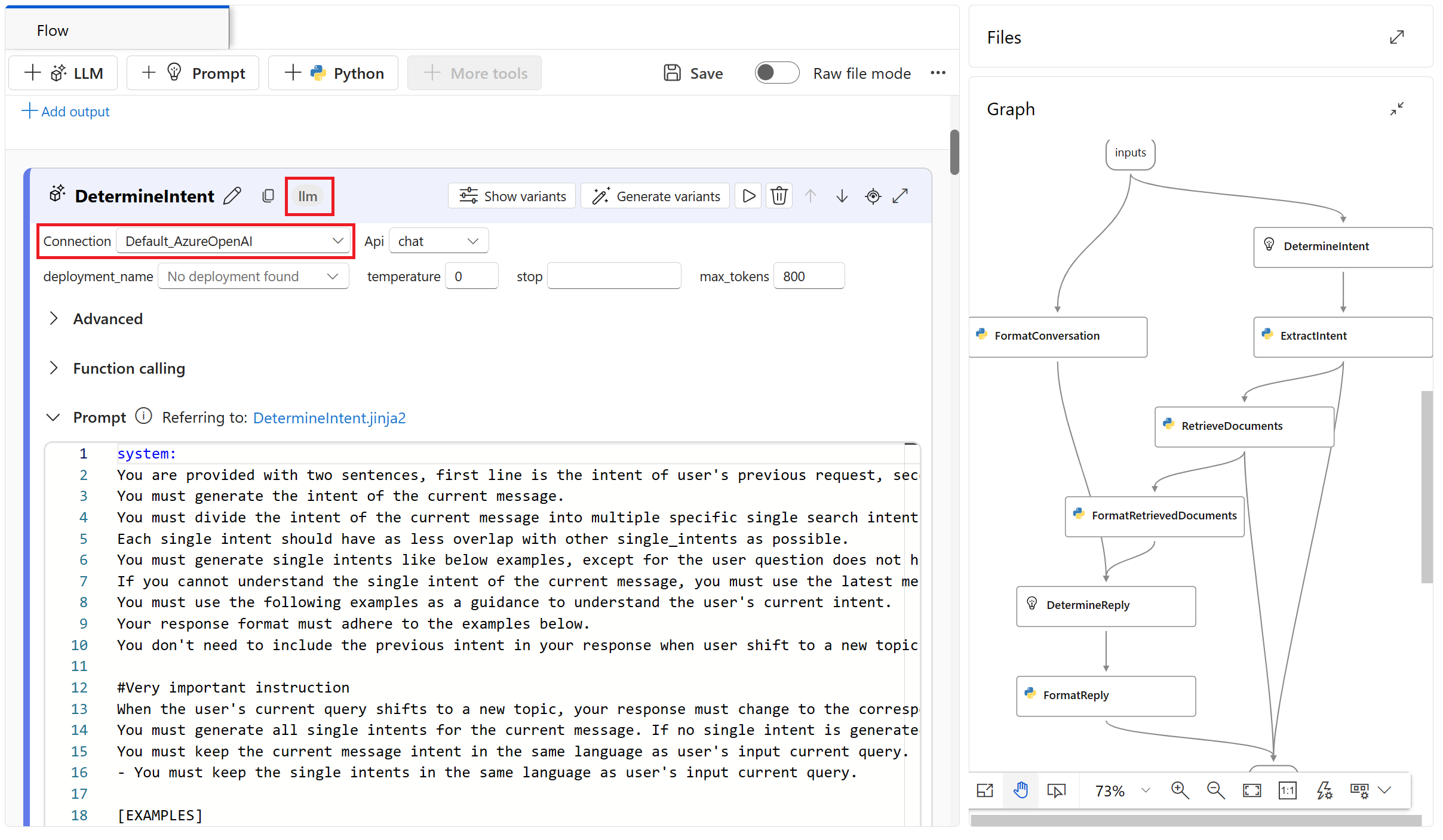

Azure OpenAI や Azure AI Content Safety などの Azure AI サービスへの接続を作成できます。 その後、LLM ツールなどのプロンプト フロー ツールで接続を使用できます。

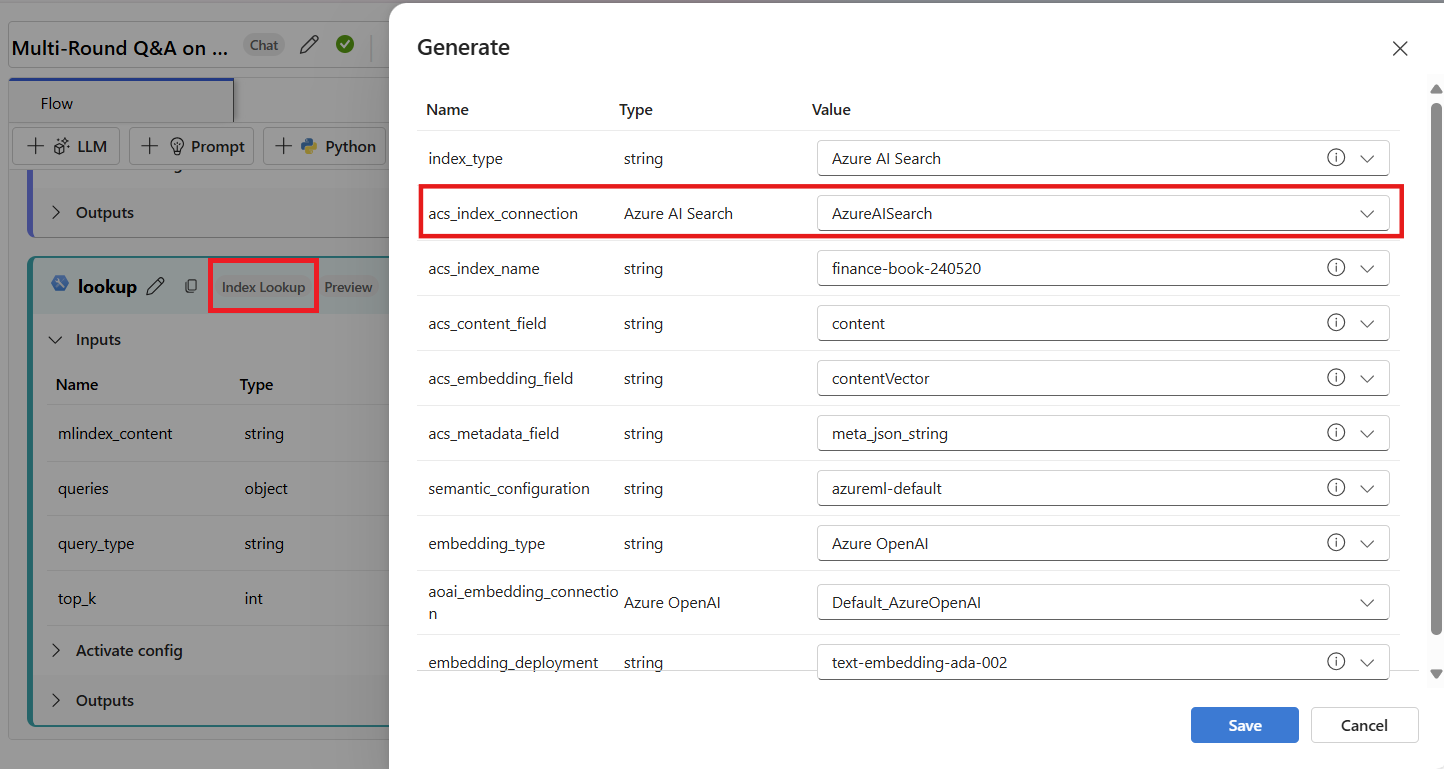

別の例として、Azure AI Search リソースへの接続を作成できます。 その後、インデックス検索ツールなどのプロンプト フロー ツールで接続を使用できます。

Microsoft 以外のサービスへの接続

Azure AI Foundry では、次のような Microsoft 以外のサービスへの接続がサポートされています。

- API キー接続では、指定したターゲットへの認証が個別に処理されます。 これは、Microsoft 以外の接続の種類で最も一般的です。

- カスタム接続を使用すると、ターゲットやバージョンなどの関連プロパティを格納しながら、キーの安全な格納とアクセスが可能になります。 カスタム接続は、多数のターゲットがある場合や、アクセスするために資格情報が必要ない場合に便利です。 LangChain のシナリオは、カスタム サービス接続を使用する良い例です。 カスタム接続では認証は管理されないため、独自に認証を管理する必要があります。

データストアへの接続

重要

データ接続はプロジェクト間で共有できません。 1 つのプロジェクトのコンテキスト専用に作成されます。

データ接続を作成すると、自分のプロジェクトにコピーせずに外部データにアクセスできます。 代わりに、接続によってデータ ソースへの参照が提供されます。

データ接続には、次の利点があります。

- Microsoft OneLake、Azure BLOB、Azure Data Lake Gen2 など、さまざまなストレージの種類と対話する一般的で使いやすい API。

- チームの運用に役立つ接続を簡単に検出できます。

- 資格情報ベースのアクセス (サービス プリンシパル、SAS、キー) の場合、Azure AI Foundry 接続により資格情報がセキュリティで保護されます。 このため、その情報をスクリプトに配置する必要がありません。

既存の Azure ストレージ アカウントで接続を作成する場合、次の 2 つの異なる認証方法から選択できます。

資格情報ベース: サービス プリンシパル、Shared Access Signature (SAS) トークン、またはアカウント キーを使用してデータ アクセスを認証します。 "閲覧者" のプロジェクト アクセス許可を持つユーザーが、資格情報にアクセスできます。

ID ベース: Microsoft Entra ID またはマネージド ID を使用してデータ アクセスを認証します。

ヒント

ID ベースの接続を使用するときに、Azure ロールベースのアクセス制御 (Azure RBAC) を使用して、接続にアクセスできるユーザーを決定します。 開発者が接続を使用するには、開発者に正しい Azure RBAC ロールを割り当てる必要があります。 詳細については、「シナリオ: Microsoft Entra ID を使用する接続」を参照してください。

次の表に、サポートされている Azure クラウドベースのストレージ サービスと認証方法を示します。

| サポートされているストレージ サービス | 資格情報ベースの認証 | ID ベースの認証 |

|---|---|---|

| Azure BLOB コンテナー | ✓ | ✓ |

| Microsoft OneLake | ✓ | ✓ |

| Azure Data Lake Gen2 | ✓ | ✓ |

Uniform Resource Identifier (URI) は、ローカル コンピューター上のストレージの場所、Azure Storage、または公開されている http または https の場所を表します。 次の例は、さまざまなストレージ オプションの URI を示しています。

| 保存先 | URI の例 |

|---|---|

| Azure AI Foundry 接続 | azureml://datastores/<data_store_name>/paths/<folder1>/<folder2>/<folder3>/<file>.parquet |

| ローカル ファイル | ./home/username/data/my_data |

| パブリック http または https サーバー | https://raw.githubusercontent.com/pandas-dev/pandas/main/doc/data/titanic.csv |

| Blob Storage | wasbs://<containername>@<accountname>.blob.core.windows.net/<folder>/ |

| Azure Data Lake (gen2) | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv |

| Microsoft OneLake | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv https://<accountname>.dfs.fabric.microsoft.com/<artifactname> |

Note

Microsoft OneLake 接続で OneLake テーブルはサポートされていません。

キー コンテナーとシークレット

接続を使用すると、資格情報を安全に格納し、アクセスを認証し、データと情報を使用できます。 接続に関連付けられたシークレットは、堅牢なセキュリティとコンプライアンス標準に従って、対応する Azure キー コンテナーに安全に保持されます。 管理者は、ハブ レベル (接続 RBAC へのリンク) で共有接続とプロジェクトスコープ接続の両方を監査できます。

Azure 接続はキー コンテナーのプロキシとして機能し、接続とのやり取りは、Azure キー コンテナーとの直接のやり取りになります。 Azure AI Studio 接続を使用すると、API キーがシークレットとしてキー コンテナーに安全に格納されます。 キー コンテナーの Azure ロールベースのアクセス制御 (Azure RBAC) により、これらの接続リソースへのアクセスが制御されます。 接続は、さらなる使用のためにキー コンテナーの保存場所から資格情報を参照します。 資格情報がハブのキー コンテナーに保存された後は、これらを直接処理する必要はありません。 資格情報を YAML ファイルに保存するオプションがあります。 CLI コマンドまたは SDK は、それらをオーバーライドできます。 セキュリティ侵害があると資格情報が漏洩する可能性があるため、YAML ファイルに資格情報を保存することを回避することをお勧めします。