Azure Active Directory B2C で管理者アカウントを管理する

Azure Active Directory B2C (Azure AD B2C) で、テナントは、コンシューマー、職場およびゲストのアカウントのディレクトリを表します。 管理者ロールを使用すると、職場およびゲストのアカウントでテナントを管理できます。

この記事では、次のことについて説明します。

- 管理者 (職場のアカウント) を追加する

- 管理者 (ゲスト アカウント) を招待する

- ユーザー アカウントにロールの割り当てを追加する

- ユーザー アカウントからロールの割り当てを削除する

- 管理者アカウントを削除する

- 管理アカウントを保護する

前提条件

- 独自の Azure AD B2C テナントをまだ作成していない場合、ここで作成してください。 既存の Azure AD B2C テナントを使用できます。

- Azure AD B2C でのユーザー アカウントについて理解する。

- リソース アクセスを制御するユーザー ロールについて理解する。

管理者 (職場のアカウント) を追加する

新しい管理アカウントを作成する場合は、次の手順に従います。

グローバル管理者または特権ロール管理者のアクセス許可を使用して Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選び、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

[Azure サービス] で、 [Azure AD B2C] を選択します。 または、検索ボックスを使用して検索し、 [Azure AD B2C] を選択します。

[管理] にある [ユーザー] を選択します。

[ 新規ユーザー] を選択します。

[ユーザーの作成] を選択します ( [ユーザーを一括で作成する] を選択すると、一度に多数のユーザーを作成できます)。

[ユーザー] ページで、このユーザーの情報を入力します。

- ユーザー名。 [必須] 。 新しいユーザーのユーザー名です。 たとえば、「

mary@contoso.com」のように入力します。 ユーザー名のドメイン部分には、既定の初期ドメイン名の "<テナント名>.onmicrosoft.com"、またはカスタム ドメイン (contoso.comなど) のいずれかを使用する必要があります。 - 名前。 [必須] 。 新しいユーザーの氏名です。 たとえば、Mary Parker にします。

- グループ。 オプション。 1 つまたは複数の既存のグループにユーザーを追加できます。 後でグループにユーザーを追加することもできます。

- ディレクトリ ロール: ユーザーに Microsoft Entra 管理アクセス許可が必要な場合は、Microsoft Entra ロールに追加することができます。 ユーザーには、グローバル管理者を割り当てることも、Microsoft Entra ID の限られた管理者の役割を 1 つ以上割り当てることもできます。 ロールの割り当ての詳細については、「ロールを使用してリソースへのアクセスを制御する」を参照してください。

- ジョブ情報:こちらにはユーザーに関する詳細情報を追加できます。これは後で行うこともできます。

- ユーザー名。 [必須] 。 新しいユーザーのユーザー名です。 たとえば、「

[パスワード] ボックスに表示されている自動生成されたパスワードをコピーします。 このパスワードは初回のサインインのためにユーザーに渡す必要があります。

[作成] を選択します

ユーザーが作成され、Azure AD B2C テナントに追加されます。 Azure AD B2C テナントに対してネイティブな 1 つ以上の作業アカウントにグローバル管理者ロールを割り当てることをお勧めします。 このアカウントは "緊急用アカウント" または "緊急アクセス用アカウント" と見なすことができます。

管理者 (ゲスト アカウント) を招待する

テナントを管理するために、新しいゲスト ユーザーを招待することもできます。 Microsoft Entra ID も組織に存在する場合は、ゲスト アカウントをお勧めします。この ID のライフサイクルは外部で管理できるためです。

ユーザーを招待するには、次の手順に従います。

グローバル管理者または特権ロール管理者のアクセス許可を使用して Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選び、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

[Azure サービス] で、 [Azure AD B2C] を選択します。 または、検索ボックスを使用して検索し、 [Azure AD B2C] を選択します。

[管理] にある [ユーザー] を選択します。

[新しいゲスト アカウント] を選択します。

[ユーザー] ページで、このユーザーの情報を入力します。

- 名前。 [必須] 。 新しいユーザーの氏名です。 たとえば、Mary Parker にします。

- 電子メール アドレス。 [必須] 。 招待するユーザーのメール アドレス。これは Microsoft アカウントである必要があります。 たとえば、「

mary@contoso.com」のように入力します。 - 個人用メッセージ: 招待メールに含める個人用メッセージを追加します。

- グループ。 オプション。 1 つまたは複数の既存のグループにユーザーを追加できます。 後でグループにユーザーを追加することもできます。

- ディレクトリ ロール: ユーザーに Microsoft Entra 管理アクセス許可が必要な場合は、Microsoft Entra ロールに追加することができます。 ユーザーには、グローバル管理者を割り当てることも、Microsoft Entra ID の限られた管理者の役割を 1 つ以上割り当てることもできます。 ロールの割り当ての詳細については、「ロールを使用してリソースへのアクセスを制御する」を参照してください。

- ジョブ情報:こちらにはユーザーに関する詳細情報を追加できます。これは後で行うこともできます。

[作成] を選択します

招待メールがユーザーに送信されます。 ユーザーは、招待に同意すると、サインインできるようになります。

招待メールを再送信する

ゲストが招待メールを受け取っていない場合、または招待の有効期限が切れた場合は、招待を再送信できます。 招待メールの代わりに、アプリまたはポータルへの直接リンクをゲストに知らせることができます。 招待を再送信し、直接リンクを取得する手順は、次のとおりです。

Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選び、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

[Azure サービス] で、 [Azure AD B2C] を選択します。 または、検索ボックスを使用して検索し、 [Azure AD B2C] を選択します。

[管理] にある [ユーザー] を選択します。

招待を再送信するユーザーを検索し、選択します。

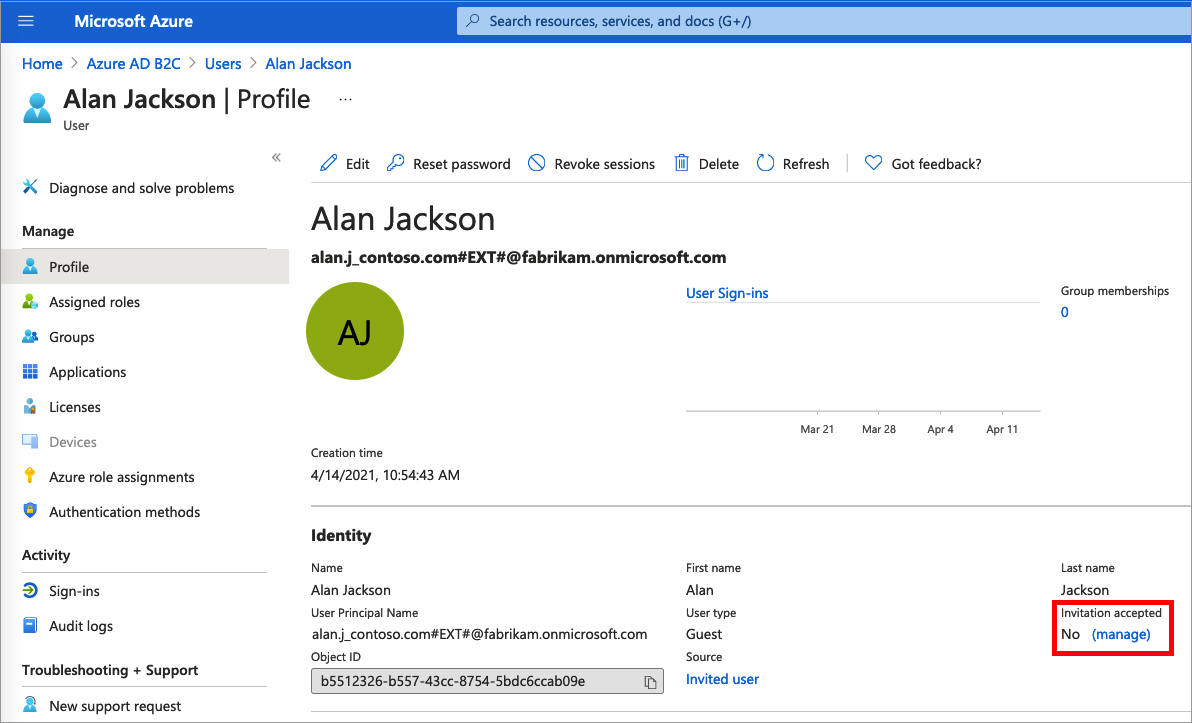

[ユーザー | プロファイル] ページの [ID] で [(管理)] を選択します。

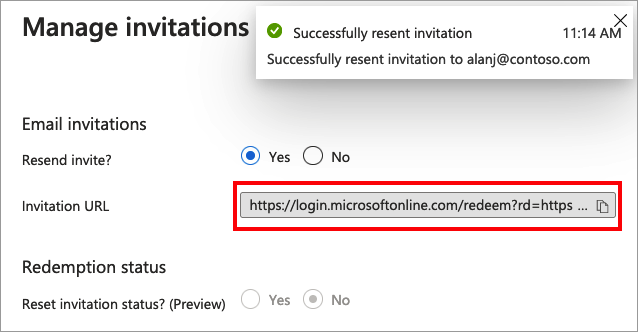

[招待を再送信しますか?] で [はい] を選択します。 [招待を再送信してもよろしいですか?] が表示されたら、 [はい] を選択します。

Azure AD B2C によって招待が送信されます。 招待 URL をコピーし、ゲストに直接、渡すこともできます。

ロールの割り当てを追加する

ユーザーを作成するか、ゲスト ユーザーを招待するときにロールを割り当てることができます。 ユーザーに対してロールの追加、変更、または削除を実行できます。

- グローバル管理者または特権ロール管理者のアクセス許可を使用して Azure portal にサインインします。

- 複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選び、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

- [Azure サービス] で、 [Azure AD B2C] を選択します。 または、検索ボックスを使用して検索し、 [Azure AD B2C] を選択します。

- [管理] にある [ユーザー] を選択します。

- ロールを変更するユーザーを選択します。 次に、 [割り当てられたロール] を選択します。

- [割り当ての追加] を選択し、割り当てるロール ( [アプリケーション管理者] など) を選択した後、 [追加] を選択します。

ロールの割り当てを削除する

ユーザーに割り当てたロールを削除する必要がある場合は、次の手順を実行します。

- [Azure AD B2C] 、 [ユーザー] の順に選択した後、ユーザーを検索し、選択します。

- [割り当てられたロール] を選択します。 削除するロール ( [アプリケーション管理者] など) を選択し、 [割り当ての削除] を選択します。

管理者アカウントのロールの割り当てを確認する

監査プロセスの一環として、通常は、Azure AD B2C ディレクトリ内の特定のロールにどのユーザーが割り当てられているかを確認します。 現在、どのユーザーに特権ロールが割り当てられているかを監査するには、次の手順に従います。

- グローバル管理者または特権ロール管理者のアクセス許可を使用して Azure portal にサインインします。

- 複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選び、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

- [Azure サービス] で、 [Azure AD B2C] を選択します。 または、検索ボックスを使用して検索し、 [Azure AD B2C] を選択します。

- [管理] で [ロールと管理者] を選択します。

- [グローバル管理者] などのロールを選択します。 [ロール| 割り当て] ページには、そのロールのユーザーが一覧表示されます。

管理者アカウントを削除する

既存のユーザーを削除するには、グローバル管理者ロールが割り当てられている必要があります。 グローバル管理者は、他の管理者を含むすべてのユーザーを削除できます。 ユーザー管理者 は、管理者以外のユーザーを削除できます。

- Azure AD B2C ディレクトリで、 [ユーザー] を選択し、次に、削除するユーザーを選択します。

- [削除] を選択し、 [はい] を選択して削除を確定します。

ユーザーが削除され、 [ユーザー] - [すべてのユーザー] ページに表示されなくなります。 ユーザーは、削除後 30 日間は [削除済みのユーザー] ページに表示され、その期間内であれば復元できます。 ユーザーの復元の詳細については、Microsoft Entra ID を使用した最近削除されたユーザーの復元または削除に関するページを参照してください。

管理アカウントを保護する

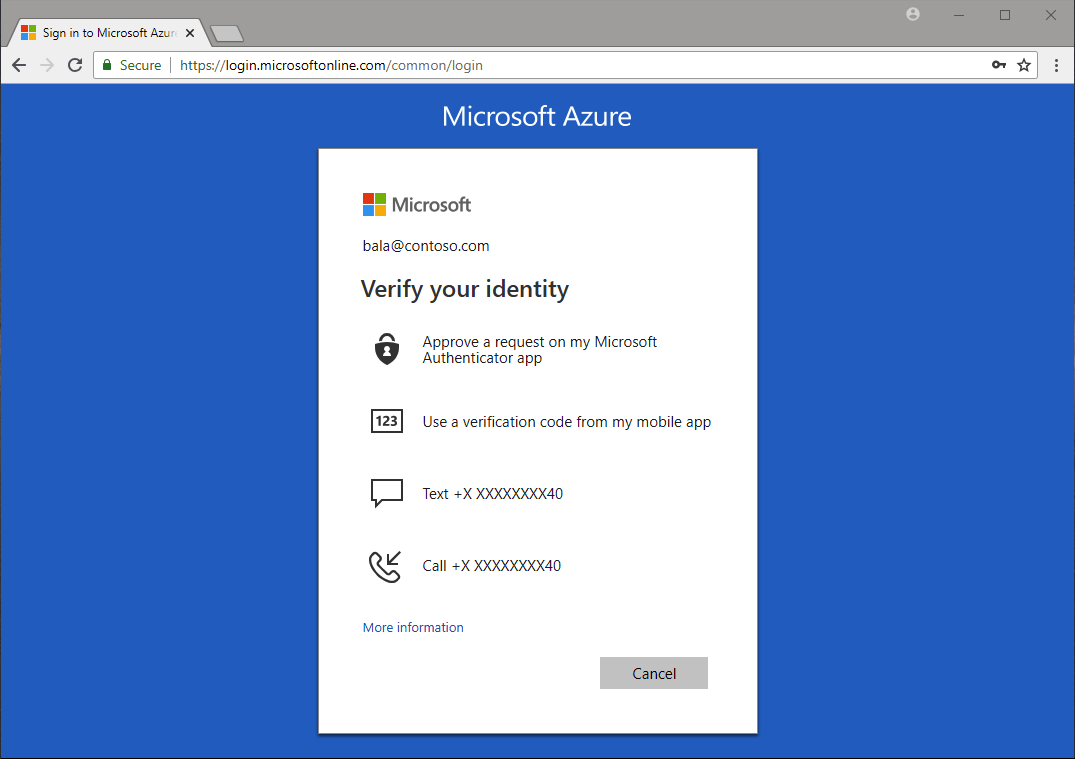

セキュリティを強化するために、すべての管理者アカウントを多要素認証 (MFA) で保護することをお勧めします。 MFA は、モバイル デバイスの確認コードや Microsoft Authenticator アプリ内の要求など、より多くの形式の ID をユーザーに求める、サインイン時 の ID 検証プロセスです。

条件付きアクセスを使用していない場合は、Microsoft Entra セキュリティの既定値群を有効にして、すべての管理アカウントで MFA を使用するように強制できます。