チュートリアル:Azure Active Directory B2C で Zscaler Private Access を構成する

このチュートリアルでは、Azure Active Directory B2C (Azure AD B2C) 認証を Zscaler Private Access (ZPA) と統合する方法について説明します。 ZPA は、仮想プライベート ネットワーク (VPN) のオーバーヘッドやセキュリティ上のリスクがない、非公開のアプリケーションおよび資産へのセキュリティで保護された、ポリシーベースのアクセスです。 Zscaler のセキュリティで保護されたハイブリッド アクセスを Azure AD B2C と組み合わせて使用すると、コンシューマー向けアプリケーションの攻撃対象領域を削減できます。

詳細情報: Zscaler に移動し、[製品ソリューション]、[製品] を選択します。

前提条件

開始する前に、以下が必要になります。

- Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- お使いの Azure サブスクリプションにリンクされている Azure AD B2C テナント

- ZPA サブスクリプション

シナリオの説明

ZPA 統合には、次のコンポーネントが含まれています。

- Azure AD B2C - ユーザー資格情報を検証する ID プロバイダー (IdP)

-

ZPA - ゼロ トラスト アクセスを適用して Web アプリケーションをセキュリティで保護します

- 定義されているゼロ トラストを参照してください

- Web アプリケーション - ユーザーがアクセスするサービスをホストします

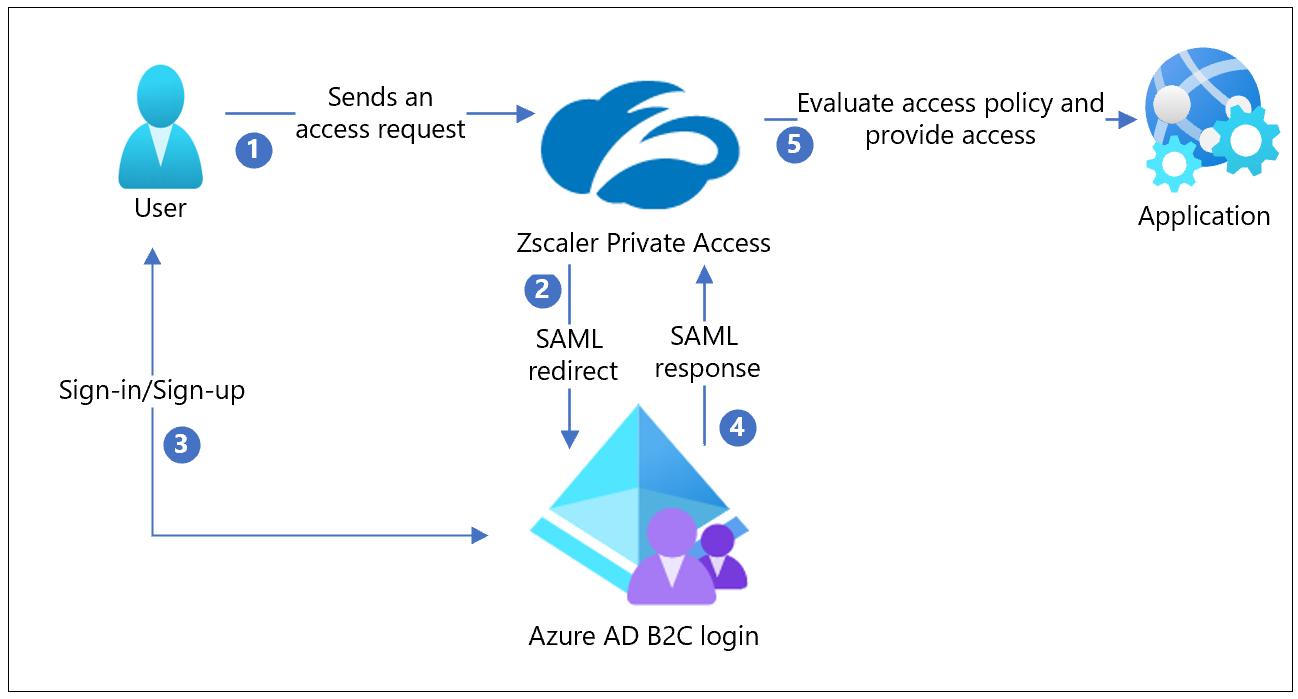

次の図は、ZPA を Azure AD B2C と統合する方法を示しています。

- ユーザーが ZPA ポータルまたは ZPA ブラウザー アクセス アプリケーションに接続してアクセスを要求します

- ZPA がユーザー属性を収集します。 ZPA が Azure AD B2C サインイン ページへの SAML リダイレクトを実行します。

- 新しいユーザーがサインアップし、アカウントを作成します。 現在のユーザーが資格情報を使用してサインインします。 Azure AD B2C により、ユーザー ID が検証されます。

- Azure AD B2C が、SAML アサーション (ZPA が検証します) を使用してユーザーを ZPA にリダイレクトします。 ZPA がユーザー コンテキストを設定します。

- ZPA がアクセス ポリシーを評価します。 要求が許可されるか、されません。

ZPA にオンボードする

このチュートリアルでは、ZPA がインストールされ、実行されていることを前提としています。

ZPA での作業開始については、help.zscaler.com にある「Step-by-Step Configuration Guide for ZPA」を参照してください。

ZPA と Azure AD B2C の統合

ZPA で IdP として Azure AD B2C を構成する

ZPA で IdP として Azure AD B2C を構成します。

詳細については、「Configuring an IdP for single sign-on」を参照してください。

ZPA Admin Portal にサインインします。

[Administration](管理)>[IdP Configuration](IdP 構成) に移動します。

[IdP 構成の追加] を選択します。

[Add IdP Configuration] ペインが表示されます。

![[Add IdP Configuration] ペインの [IdP Information] タブのスクリーンショット。](media/partner-zscaler/add-idp-configuration.png)

[IdP Information] タブを選択します。

[名前] ボックスに、「Azure AD B2C」と入力します。

[シングル サインオン] の [ユーザー] を選択します。

[Domains] ドロップダウン リストで、この IdP に関連付ける認証ドメインを選択します。

[次へ] を選択します。

[SP Metadata] タブを選択します。

[Service Provider URL] で、後で使用する値をコピーします。

[Service Provider Entity ID] で、後で使用する値をコピーします。

![[SP Metadata] タブの [Service Provider Entity ID] オプションのスクリーンショット。](media/partner-zscaler/sp-metadata.png)

[一時停止] を選択します。

Azure AD B2C のカスタム ポリシーを構成する

重要

カスタム ポリシーを構成していない場合は、Azure AD B2C でカスタム ポリシーを構成します。

詳細については、「チュートリアル: Azure Active Directory B2C でユーザー フローとカスタム ポリシーを作成する」をご覧ください。

ZPA を SAML アプリケーションとして Azure AD B2C に登録する

登録注に、「ポリシーをアップロードする」で、Azure AD B2C で使用される IdP SAML メタデータ URL を後で使用するためにコピーします。

「Azure AD B2C でアプリケーションを構成する」までの指示に従います。

手順 4.2 では、アプリ マニフェストのプロパティを更新します

- identifierUris については、コピーしたサービス プロバイダー エンティティ ID を入力します

- samlMetadataUrl については、このエントリをスキップします

- replyUrlsWithType については、コピーしたサービス プロバイダー URL を入力します

- logoutUrl については、このエントリをスキップします

残りの手順は必要ありません。

Azure AD B2C から IdP SAML メタデータを抽出する

次の形式で SAML メタデータ URL を取得します。

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

注意

<tenant-name> はご使用の Azure AD B2C テナント、<policy-name> は作成したカスタム SAML ポリシーです。

URL は、https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata などです。

- Web ブラウザーを開きます。

- SAML メタデータ URL に移動します。

- ページを右クリックします。

- [名前を付けて保存] を選択します。

- 後で使用するために、ファイルをコンピューターに保存します。

ZPA で IdP 構成を完了する

IdP 構成を完了するには:

ZPA Admin Portal にアクセスします。

[Administration]>[IdP Configuration] を選択します。

構成した IdP を選択し、[Resume] を選択します。

[Add IdP Configuration] ペインで [Create IdP] タブを選択します。

[IdP Metadata File] で、保存したメタデータ ファイルをアップロードします。

[Status] で、構成が [Enabled] になっていることを確認します。

[保存] を選択します。

![[Add IdP Configuration] ペインの [SAML ATTRIBUTES] の [Enabled] 状態のスクリーンショット。](media/partner-zscaler/create-idp.png)

ソリューションをテストする

SAML 認証を確認するために、ZPA User Portal または Browser Access アプリケーションにアクセスし、サインアップまたはサインインのプロセスをテストします。