WhoIAM で Azure Active Directory B2C を構成するためのチュートリアル

このチュートリアルでは、ご使用の環境でブランド化された ID 管理システム (BRIMS) の WhoIAM を構成し、それを Azure Active Directory B2C (Azure AD B2C) と統合する方法について説明します。 BRIMS のアプリとサービスは、ご使用の環境にデプロイされます。 音声、SMS、電子メールでのユーザー検証を提供します。 BRIMS は ID およびアクセス管理ソリューションと連携して機能し、プラットフォームに依存しません。

詳細情報: WhoIAM、製品とサービス、ブランド化された ID 管理システム

前提条件

作業を開始するには、以下が必要です。

Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- お使いの Azure サブスクリプションにリンクされている Azure AD B2C テナント

- WhoIAM 試用版アカウント

- 開始するには、WhoIAM, Contact us にアクセスしてください

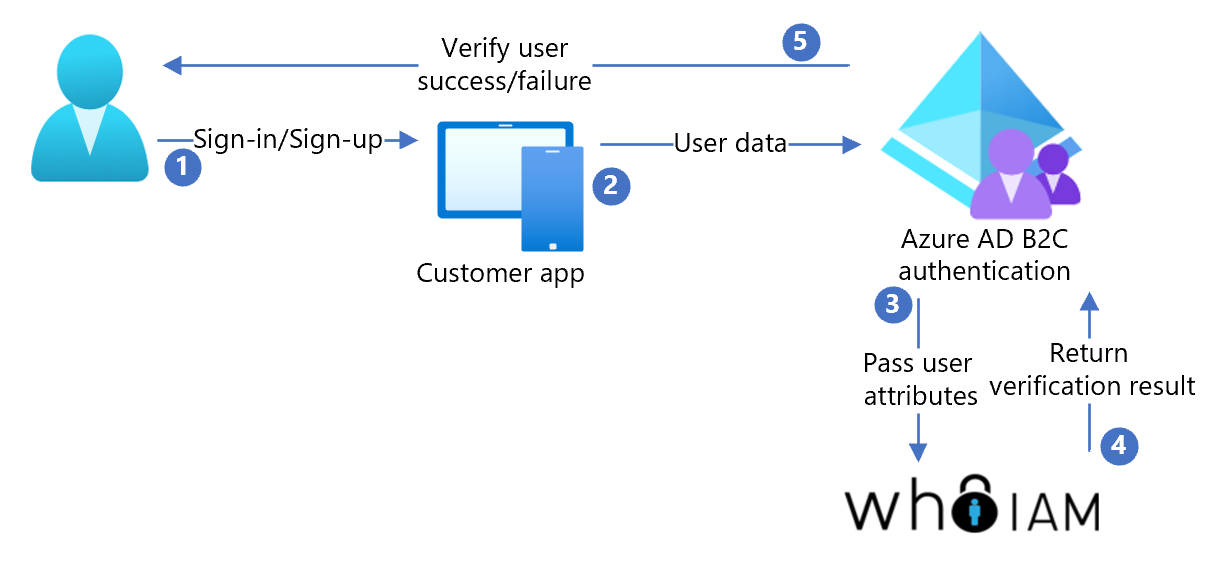

シナリオの説明

WhoIAM 統合には、次のコンポーネントが含まれています。

- Azure AD B2C テナント - カスタム ポリシーに基づいてユーザーの資格情報を検証する承認サーバー (ID プロバイダー (IdP) と呼ばれます)

- 管理ポータル - クライアントとその構成を管理します

- API サービス - エンドポイント経由でさまざまな機能を公開します

- Azure Cosmos DB - BRIMS 管理ポータルと API サービスのバックエンド

次の図に、この実装のアーキテクチャを示します。

- ユーザーがサインアップまたはサインインして、IdP として Azure AD B2C を使用するアプリを要求します

- ユーザーが自分のメール、電話の所有権の検証を要求するか、生体認証として音声を使用します

- Azure AD B2C が BRIMS API サービスを呼び出し、ユーザー属性を渡します

- BRIMS は、自分の言語でユーザーと対話します

- 検証後、BRIMS は Azure AD B2C にトークンを返します。これによりアクセス権が付与されるか、されません。

WhoIAM を使用してサインアップする

WhoIAM に連絡して、BRIMS アカウントを作成します。

次の Azure サービスを構成します。

- Key Vault: パスワードを保存します

- App Service: BRIMS API と管理ポータル サービスをホストします

- Microsoft Entra ID: ポータルの管理ユーザーを認証します

- Azure Cosmos DB: 設定を格納および取得します

- Application Insights の概要 (省略可能): API とポータルにサインインします

BRIMS API と BRIMS 管理ポータルを Azure 環境にデプロイします。

ドキュメントに従ってアプリを構成します。 BRIMS を使用して、ユーザー ID を検証します。 Azure AD B2C カスタム ポリシーのサンプルは、BRIMS のサインアップ ドキュメントにあります。

WhoIAM BRIMS の詳細については、WhoIAM, Contact Us でドキュメントを要求してください。

ユーザー フローをテストする

- Azure AD B2C テナントを開きます。

- [ポリシー] で [Identity Experience Framework] を選択します。

- 作成した SignUpSignIn を選択します。

- [ユーザー フローを実行します] を選択します。

- [アプリケーション] に対して、登録済みのアプリ (JWT など) を選択します。

- [応答 URL] の場合は、リダイレクト URL を選択します。

- [ユーザー フローを実行します] を選択します。

- サインアップ フローを実行します。

- アカウントを作成します。

- ユーザー属性が作成されると、BRIMS サービスが呼び出されます。

ヒント

フローが不完全な場合は、ユーザーがディレクトリに保存されていることを確認してください。