Azure Active Directory B2C を使用して LexisNexis を構成するためのチュートリアル

このチュートリアルでは、Azure Active Directory B2C (Azure AD B2C) と LexisNexis ThreatMetrix を統合する方法について説明します。 LexisNexis の問い合わせ方法と、ユーザー デバイスに基づく包括的なリスク評価も提供するプロファイリングおよび ID 検証サービスである ThreatMetix について詳しく説明します。

この統合のプロファイルは、サインアップ フロー中に提供されたユーザー情報に基づいています。 ThreatMetrix では、ユーザーがサインインすることを許可するかどうかを管理できます。

ThreatMetrix リスク分析属性:

- 電話番号

- ユーザーのデバイスから収集されたプロファイル情報

前提条件

作業を開始するには、以下が必要です。

Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- お使いの Azure サブスクリプションにリンクされている Azure AD B2C テナント

シナリオの説明

ThreatMetrix 統合には、次のコンポーネントが含まれています。

- Azure AD B2C - ユーザー資格情報を検証する承認サーバー。ID プロバイダー (IdP) とも呼ばれます

- ThreatMetrix - ユーザー入力とユーザー デバイスからのプロファイル情報を組み合わせて、対話のセキュリティを確認します

- カスタム REST API - Azure AD B2C と ThreatMetrix の統合を実装するために使用します

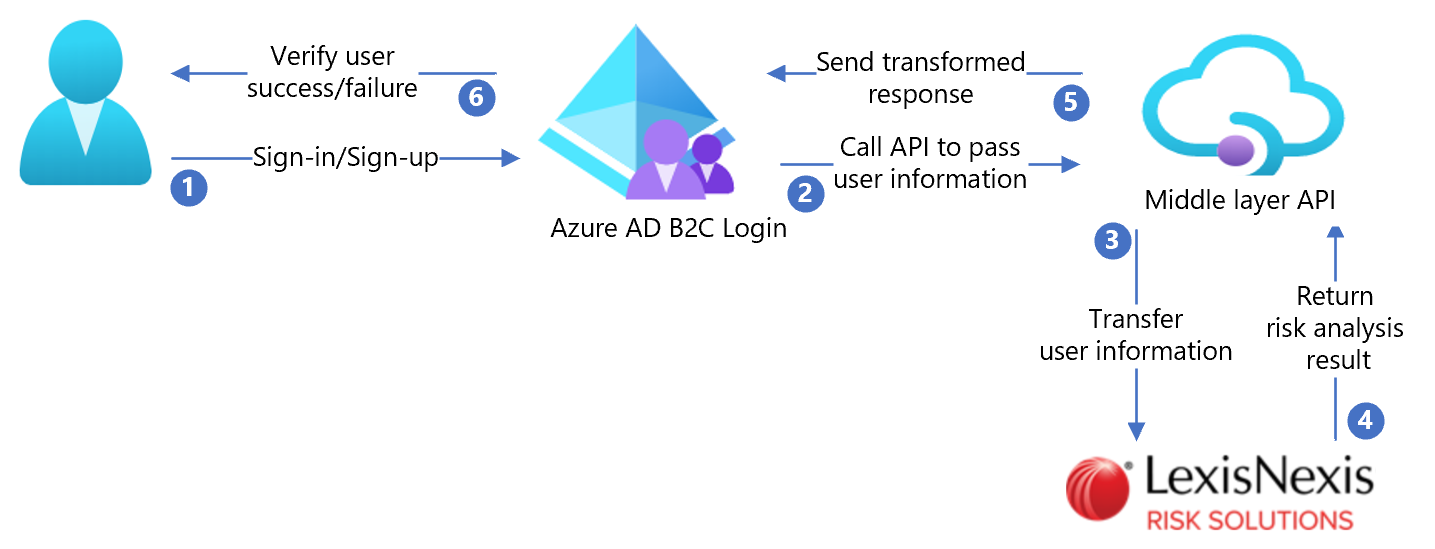

次のアーキテクチャの図に、この実装を示します。

- ユーザーはサインアップを選択して新しいアカウントを作成し、属性を入力します。 Azure AD B2C で属性が収集されます。

- Azure AD B2C で中間層 API が呼び出され、ユーザー属性が渡されます。

- 中間層 API は属性を利用可能な API 形式に変換し、LexisNexis に送信します。

- LexisNexis はリスク分析に基づいてユーザー識別を検証し、結果を中間層 API に返します。

- 中間層 API により結果が処理され、関連情報が Azure AD B2C に送信されます。

- Azure AD B2C が、中間層 API から情報を受信します。 応答が失敗した場合は、エラー メッセージが表示されます。 応答が成功すると、ユーザーは認証され、アクセスが許可されます。

LexisNexis アカウントとポリシーを作成する

- LexisNexis アカウントを作成するには、lexisnexis.com に移動し、[Contact Us] を選択します。

- LexisNexis のドキュメントを使用してポリシーを作成します。

- アカウントの作成後、API の構成情報を受け取ります。 以降のセクションを使用して、プロセスを完了します。

Note

このポリシー名は後で使用します。

LexisNexis を使用して Azure AD B2C を構成する

API をデプロイする

API コードを Azure サービスにデプロイするには、/samples/ThreatMetrix/Api に移動します。 Visual Studio からコードを発行できます。

Note

Microsoft Entra ID を構成するには、デプロイされたサービスの URL が必要です。

API を構成する

リポジトリにチェックインせずに、Azure アプリ サービスでアプリ設定を構成できます。 REST API に次の設定を指定します。

| アプリケーションの設定 | source | Notes |

|---|---|---|

| ThreatMetrix:Url | ThreatMetrix アカウントの構成 | 該当なし |

| ThreatMetrix:OrgId | ThreatMetrix アカウントの構成 | 該当なし |

| ThreatMetrix:ApiKey | ThreatMetrix アカウントの構成 | 該当なし |

| ThreatMetrix:Policy | ThreatMetrix で作成されたポリシー名 | 該当なし |

| BasicAuth:ApiUsername | API ユーザー名を入力します | ユーザー名は、Azure AD B2C 構成で使用されます |

| BasicAuth:ApiPassword | API パスワードを入力します | パスワードは、Azure AD B2C 構成で使用されます |

UI をデプロイする

このソリューションでは、Azure AD B2C によって読み込まれるカスタム UI テンプレートを使用します。 これらのテンプレートは、ThreatMetrix に送信されるプロファイリングを実行します。

「カスタム ページ コンテンツのチュートリアル」の手順を使用して、/samples/ThreatMetrix/ui-template 内の UI ファイルを BLOB ストレージ アカウントにデプロイします。 この手順には、BLOB ストレージ アカウントの設定、クロス オリジン リソース共有 (CORS) の構成、パブリック アクセスの有効化が含まれます。

この UI は、/samples/ThreatMetrix/ui-template/ocean_blue にあるオーシャン ブルー テンプレートに基づいています。 デプロイされた場所を参照するように UI リンクを更新します。 UI フォルダーで、 https://yourblobstorage/blobcontainer を見つけてデプロイした場所に置き換えます。

API ポリシー キーを作成する

2 つのポリシー キーを作成するには、「REST API ユーザー名とパスワードのポリシーのキーを追加する」の手順に従います。 1 つのポリシーは API ユーザー名用、もう 1 つは作成した API パスワード用です。

ポリシー キー名の例:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

API URL を更新する

samples/ThreatMetrix/policy/TrustFrameworkExtensions.xml で Rest-LexisNexus-SessionQuery 技術プロファイルを見つけて、ServiceUrl メタデータ項目をデプロイされた API の場所で更新します。

UI の URL を更新する

/samples/ThreatMetrix/policy/TrustFrameworkExtensions.xml で https://yourblobstorage/blobcontainer/ を見つけて、UI ファイルの場所に置き換えます。

Note

属性コレクション ページで同意通知を追加することをお勧めします。 本人確認のために情報がサード パーティのサービスに送信されることをユーザーに通知します。

Azure AD B2C ポリシーを構成する

カスタム ポリシー スターター パックに移動して、LocalAccounts をダウンロードします。 Azure AD B2C テナントの samples/ThreatMetrix/policy/ でポリシーを構成します。

Note

ポリシーを更新して、お使いのテナントに関連付けてください。

ユーザー フローをテストする

- Azure AD B2C テナントを開きます。

- [ポリシー] で [ユーザー フロー] を選択します。

- 作成したユーザー フローを選択します。

- [ユーザー フローを実行します] を選択します。

- [アプリケーション] に対して、登録済みのアプリ (JWT など) を選択します。

- [応答 URL] の場合は、リダイレクト URL を選択します。

- [ユーザー フローを実行します] を選択します。

- サインアップ フローを完了します。

- アカウントを作成します。

- サインアウトします。

- サインイン フローを完了します。

- [続行] をクリックします。

- ThreatMetrix パズルが表示されます。