チュートリアル: Azure Active Directory B2C を使用してシングル ステップの多要素パスワードレス認証用に Haventec Authenticate を構成する

パスワード、共有シークレット、摩擦を排除するパスワードレス テクノロジである Haventec Authenticate と Azure Active Directory B2C (Azure AD B2C) を統合する方法について説明します。

詳細については、haventec.com で Haventec の情報を参照してください。

シナリオの説明

Authenticate の統合には次のコンポーネントが含まれています。

-

Azure AD B2C - ユーザー資格情報を検証する承認サーバー

- ID プロバイダー (IdP) とも呼ばれます

- Web アプリケーションとモバイル アプリケーション - Authenticate と Azure AD B2C によって保護されている OpenID Connect (OIDC) モバイル アプリケーションまたは Web アプリケーション

- Haventec Authentication サービス - Azure AD B2C テナントの外部 IdP

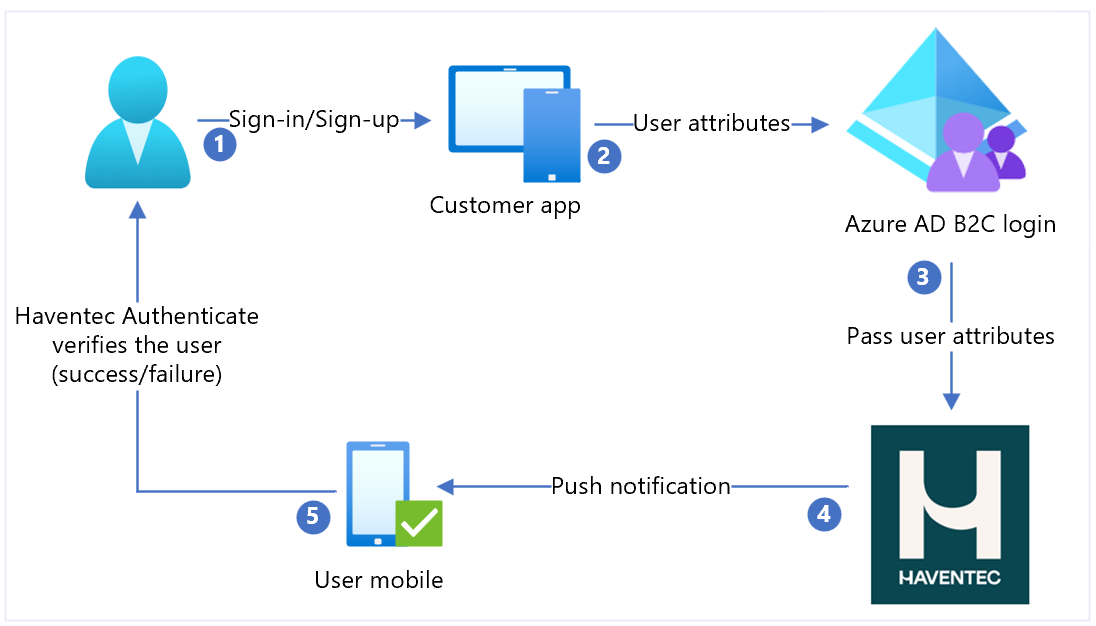

次の図は、Haventec Authenticate 統合でのサインアップとサインインのユーザー フローを示しています。

- ユーザーは、サインインまたはサインアップを選択し、ユーザー名を入力します。

- 本人確認のためにユーザー属性がアプリケーションから Azure AD B2C に送信されます。

- Azure AD B2C はユーザー属性を収集し、Haventec Authentication に送信します。

- 新規ユーザーの場合、Authenticate はユーザーのモバイル デバイスにプッシュ通知を送信します。 デバイス登録用のワンタイム パスワード (OTP) を使用して電子メールを送信できます。

- ユーザーは応答し、アクセスが許可または拒否されます。 今後のセッションのために、新しい暗号化キーがユーザー デバイスにプッシュされます。

Authenticate での認証の使用

haventec.com の [Haventec Authenticate のデモを取得]ページに移動します。 パーソナライズされたデモ要求フォームで、Azure AD B2C 統合に関心があることを示します。 デモ環境の準備ができたら、電子メールが届きます。

Authenticate と Azure AD B2C の統合

次の手順に従って、Azure AD B2C と Authenticate の準備と統合を行います。

前提条件

開始するには、以下が必要です。

Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得してください。

Azure サブスクリプションにリンクされている Azure AD B2C テナント

Haventec Authenticate のデモ環境

- 「Haventec Authenticate のデモを取得」を参照してください

Web アプリの登録を作成する

Azure AD B2C と対話する前に、アプリケーションを管理しているテナントに登録できます。

「チュートリアル: Azure Active Directory B2C に Web アプリケーションを登録する」を参照してください

Azure AD B2C で新しい ID プロバイダーを追加する

次の手順では、Azure AD B2C テナントでディレクトリを使用します。

- ご利用の Azure AD B2C テナントのグローバル管理者として Azure portal にサインインします。

- 上部のメニューで、[ディレクトリとサブスクリプション] を選択します。

- テナントを含むディレクトリを選択します。

- Azure portal の左上にある [すべてのサービス] を選択します。

- Azure AD B2C を検索して選択します。

- [ダッシュボード]>[Azure Active Directory B2C]>[ID プロバイダー] の順に移動します。

- [新しい OpenID Connect プロバイダー] を選択します。

- [追加] を選択します。

ID プロバイダーの構成

ID プロバイダーを構成するには、次の手順を行います。

- [ID プロバイダーの種類]>[OpenID Connect] の順に選択します。

- [名前] に「Haventec」と入力するか、別の名前を入力します。

-

[メタデータ URL] に

https://iam.demo.haventec.com/auth/realms/*your\_realm\_name*/.well-known/openid-configurationを使用します。 - [クライアント ID] に、Haventec 管理 UI から記録されたアプリケーション ID を入力します。

- [クライアント シークレット] に、Haventec 管理 UI から記録されたアプリケーション シークレットを入力します。

- [スコープ] で [OpenID 電子メール プロファイル] を選択します。

- [応答の種類] で [コード] を選択します。

- [応答モード] で、[forms_post] を選択します。

- [ドメインのヒント] では、空白のままにします。

- [OK] を選択します。

- [この ID プロバイダーの要求をマップする] を選択します。

- [ユーザー ID] で、[サブスクリプションから] を選択します。

- [表示名] で、[サブスクリプションから] を選択します。

- [指定された名前] には、given_name を使用します。

- [姓] には、family_name を使用します。

- [電子メール] には、Email を使用します。

- [保存] を選択します。

ユーザー フロー ポリシーの作成

次の手順では、Haventec は B2C ID プロバイダー リストの新しい OIDC ID プロバイダーです。

- Azure AD B2C テナントの [ポリシー] で、[ユーザー フロー] を選択します。

- [新しいユーザー フロー] を選択します。

- [サインアップとサインイン]>[バージョン]>[作成] を選択します。

- ポリシーの名前を入力します。

- [ID プロバイダー] で、作成した Haventec ID プロバイダーを選択します。

- [ローカル アカウント] で、[なし] を選択します。 この選択により、メールとパスワードベースの認証が無効になります。

- [ユーザー フローを実行します] を選択します。

- フォームに返信 URL を入力します (例:

https://jwt.ms)。 - ブラウザーが Haventec のサインイン ページにリダイレクトされます。

- ユーザーは、登録または PIN の入力を求められます。

- 認証チャレンジが実行されます。

- ブラウザーが応答 URL にリダイレクトされます。

ユーザー フローをテストする

- Azure AD B2C テナントの [ポリシー] で、[ユーザー フロー] を選択します。

- 作成したユーザー フローを選択します。

- [ユーザー フローを実行します] を選択します。

- [アプリケーション] で、登録済みのアプリを選択します。 例は JWT です。

- [応答 URL] で、リダイレクト URL を選択します。

- [ユーザー フローを実行します] を選択します。

- サインアップ フローを実行し、アカウントを作成します。

- Haventec Authenticate が呼び出されます。

次のステップ

- docs.haventec.com の Haventec ドキュメントに移動する

- Azure AD B2C カスタム ポリシーの概要