チュートリアル: Azure Active Directory B2C を使用して Cloudflare Web Application Firewall を構成する

このチュートリアルでは、カスタム ドメインを使用して、Azure Active Directory B2C (Azure AD B2C) テナントに対して Cloudflare Web Application Firewall (WAF) ソリューションを構成する方法について説明します。 Cloudflare WAF を使用すると、SQL インジェクションやクロスサイト スクリプティング (XSS) などの脆弱性を悪用する可能性がある悪意のある攻撃から組織を保護できます。

前提条件

作業を開始するには、以下が必要です。

- Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- お使いの Azure サブスクリプションにリンクされている Azure AD B2C テナント

- Cloudflare アカウント

シナリオの説明

Cloudflare WAF 統合には、次のコンポーネントが含まれています。

- Azure AD B2C テナント - テナントで定義されているカスタム ポリシーを使用してユーザーの資格情報を検証する承認サーバー。 ID プロバイダーと呼ばれています

- Azure Front Door - AzureB2C テナントに対してカスタム ドメインを有効にします。 Cloudflare WAF からのトラフィックは、Azure AD B2C テナントに到着する前に Azure Front Door にルーティングされます。

- Cloudflare - 承認サーバーに送信されるトラフィックを管理する Web アプリケーション ファイアウォール

Azure AD B2C との統合

Azure AD B2C のカスタム ドメインには、Azure Front Door のカスタム ドメイン機能を使用します。 Azure AD B2C カスタム ドメインを有効にする方法を理解します。

Azure Front Door を使用して Azure AD B2C のカスタム ドメインを構成したら、次に進む前にカスタム ドメインをテストします。

Cloudflare アカウントを作成する

cloudflare.com で、アカウントを作成できます。 WAF を有効にするには、[アプリケーション サービス] で [Pro] を選択します。これは必須です。

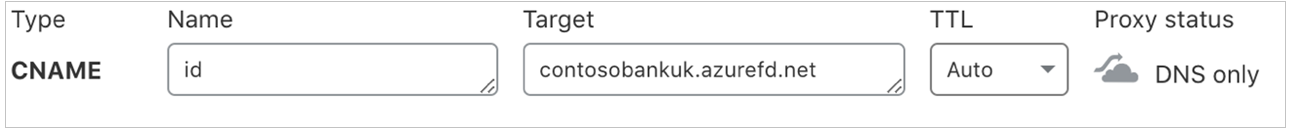

DNS を構成する

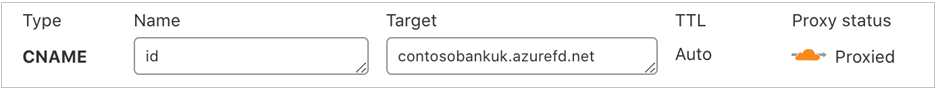

CNAME エントリの DNS コンソールで、ドメインに対して WAF を有効にするには、次に示すように、CNAME エントリの DNS コンソールからプロキシ設定を有効にします。

[DNS] ペインの下で、[プロキシの状態] オプションを [プロキシ化] に切り替えます。 オレンジ色に変わります。

設定が次のイメージに表示されます。

Web アプリケーション ファイアウォールを構成する

Cloudflare の設定に移動し、Cloudflare コンテンツを使用して WAF を構成し、他のセキュリティ ツールについて確認します。

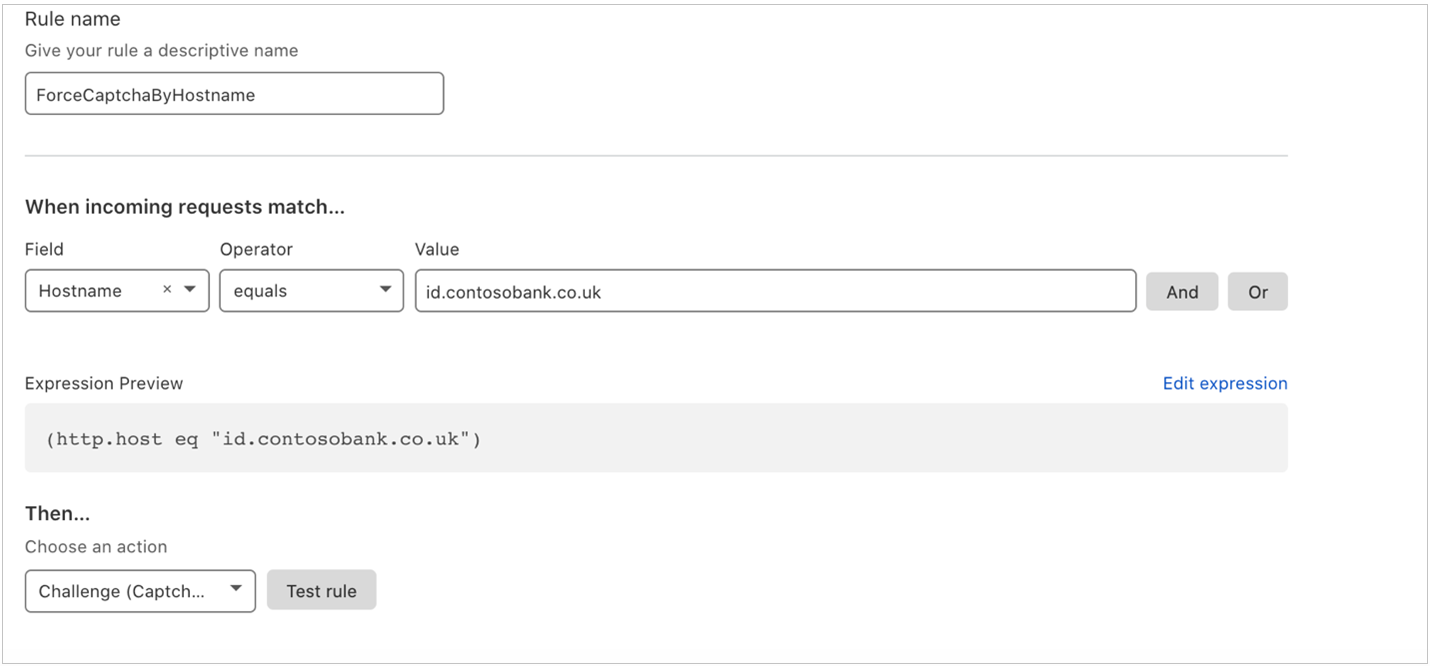

ファイアウォール規則の構成

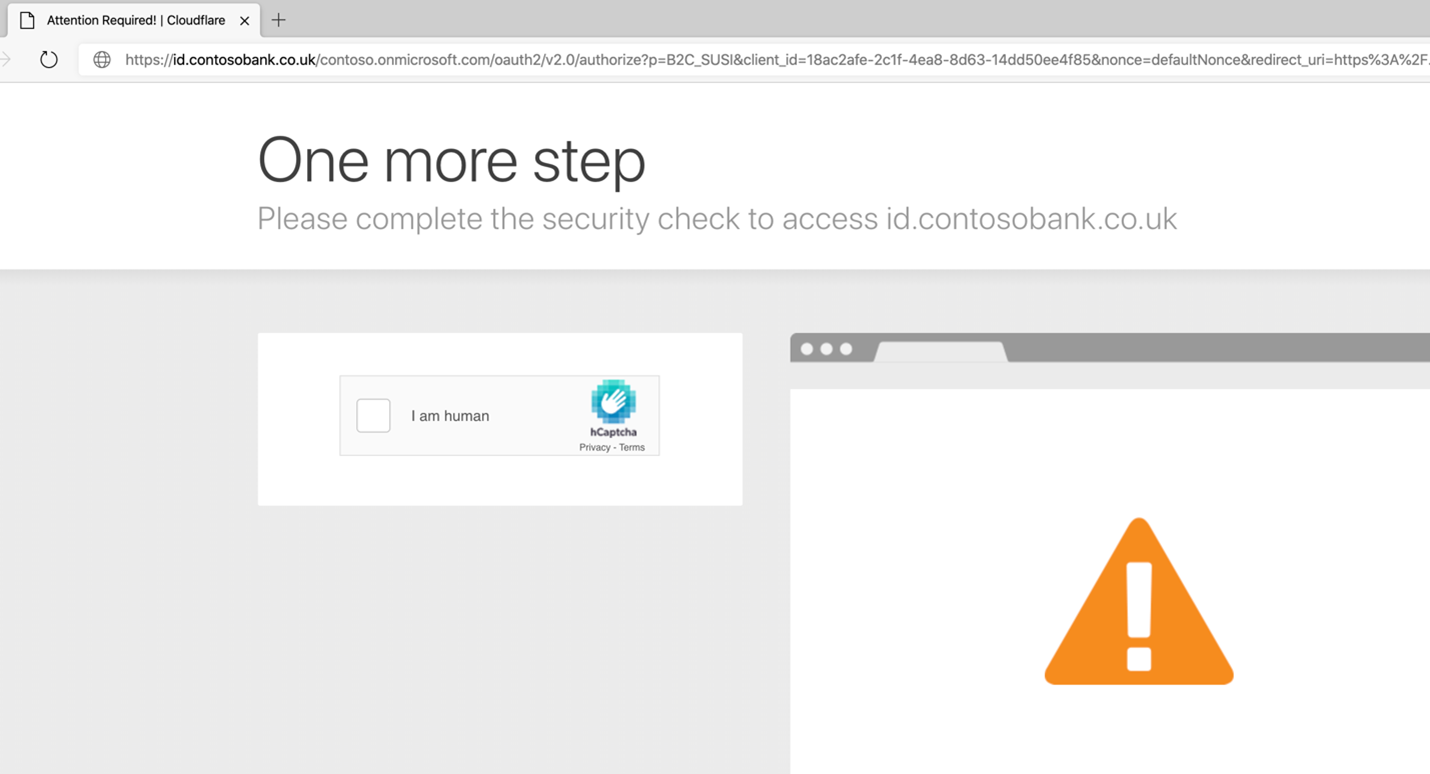

コンソールの最上部ペインで、ファイアウォール オプションを使用して、ファイアウォール規則を追加、更新、または削除します。 たとえば、次のファイアウォール設定では、要求が Azure Front Door に送信される前に、contosobank.co.uk ドメインへの受信要求に対して CAPTCHA を有効にします。

詳細情報: Cloudflare ファイアウォール規則

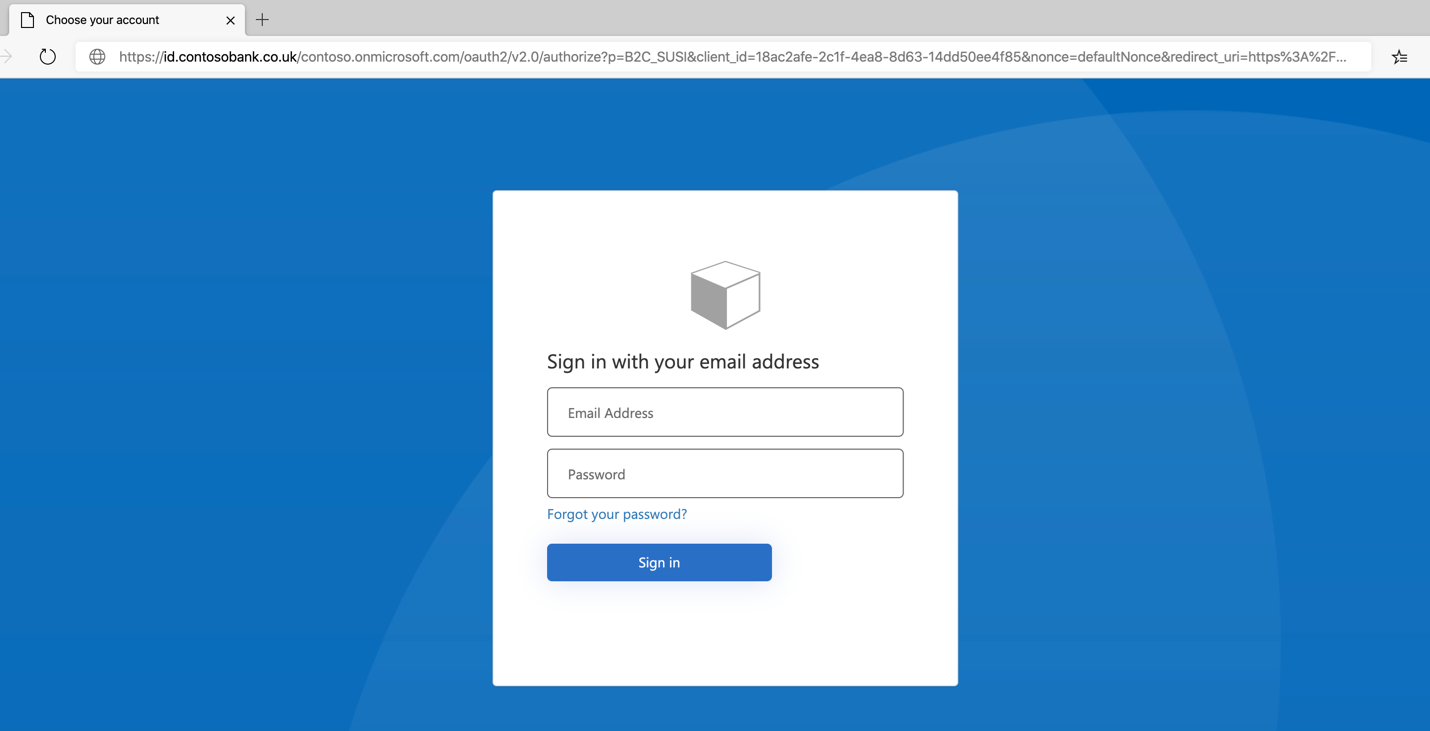

設定のテスト

カスタム ドメインへのアクセスが要求されたら、CAPTCHA を完了します。

Note

Cloudflare には、ブロック ページをカスタマイズする機能があります。 「カスタム ページの構成 (エラーと課題)」を参照してください。

Azure AD B2C ポリシー サインイン ダイアログが表示されます。